Опишем создание ключевой пары и формирование запроса на создание локального сертификата, с использованием ГОСТ-алгоритмов, средствами Microsoft Windows.Контейнер с секретным ключом локального сертификата будет размещен в Реестре.

Шаг 1: установите программный Продукт СКЗИ «КриптоПро CSP 3.6R2». Установка этого Продукта описана в разделе «Установка СКЗИ “КриптоПро CSP3.6R2».

Шаг 2: инсталлируйте ключевой носитель, на котором будет размещен контейнер с секретным ключом локального сертификата, например, Реестр, используя СКЗИ «КриптоПро CSP 3.6R2». Эта инсталляция описана в разделе «Инсталляция ключевого считывателя Реестр».

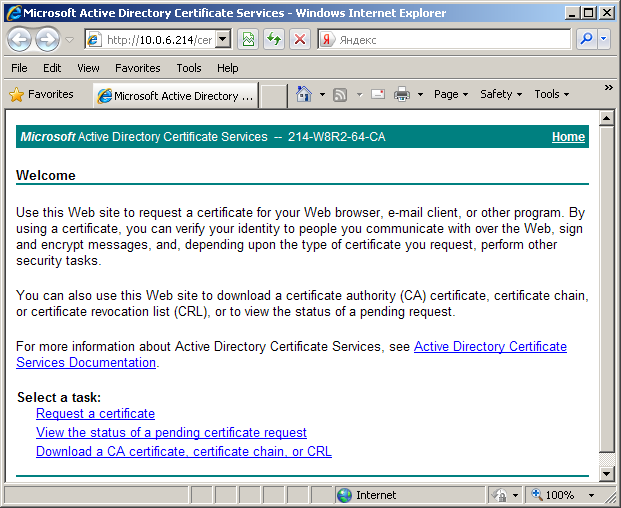

Шаг 3: запустите Microsoft Internet Explorer. В поле Address укажите IP-адрес сервера Удостоверяющего Центра и запустите утилиту certsrv (Certificate Service), например, http://10.0.6.214/certsrv/.

Создание Удостоверяющего Центра MS CA описано в разделе «Установка и настройка Удостоверяющего Центра. Создание СА сертификата». В качестве криптопровайдера на сервере устанавливается продукт СКЗИ "КриптоПро CSP 3.6R2".

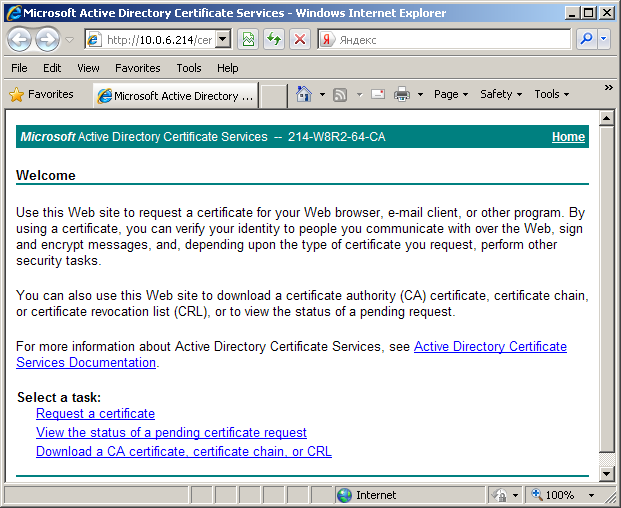

Шаг 4: в появившемся окне высвечивается имя Удостоверяющего Центра – в нашем случае 214-W8R2-64 CA. Для формирования запроса на создание локального сертификата выберите предложение Request a certificate (Рисунок 41 ):

Рисунок 41

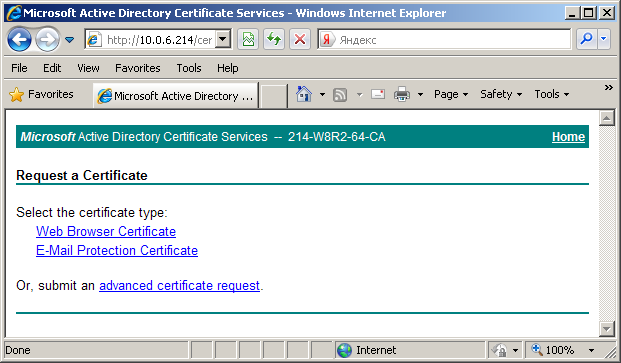

Шаг 5: выберите форму расширенного запроса – предложение “advanced certificate request”:

Рисунок 42

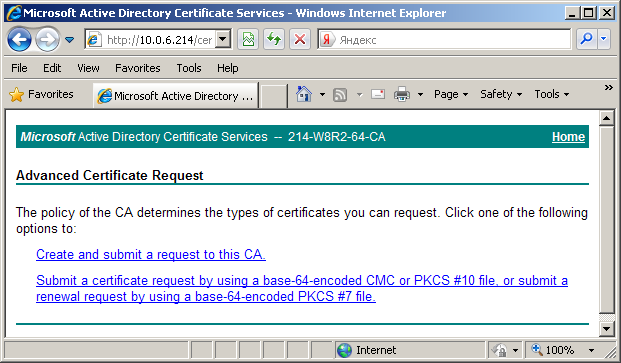

Шаг 6: для получения формы для формирования запроса на сертификат выберите предложение “Create and submit a request to this CA”t:

Рисунок 43

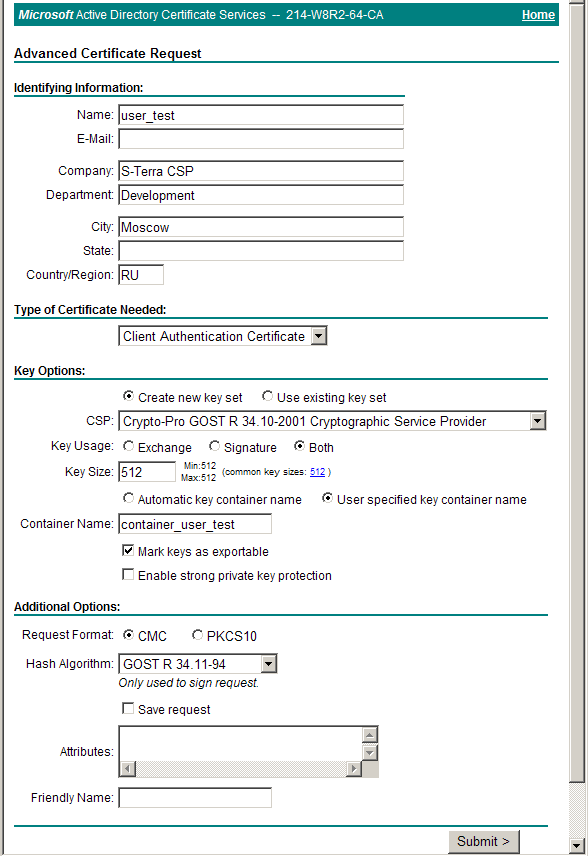

Шаг 7: заполните форму расширенного запроса, показанную ниже (Рисунок 44). Дадим некоторые пояснения для ее заполнения:

· в разделе Identifying Information (Информация о Владельце Сертификата) внесите данные о владельце сертификата. Во всех полях этого раздела разрешается использовать не только латинские, но и русские буквы, кроме поля Country/Region, оно всегда содержит значение RU.

Примечание: если при создании запроса на сертификат при заполнении полей сертификата используются русские буквы, необходимо, чтобы они были введены в формате UTF-8

· в разделе Type of Certificate Needed (Тип требуемого сертификата) из выпадающего списка выберите предложение Client Authentication Certificate

· в разделе Key Options (Опции создания ключей) выбираются опции для создания ключевой пары и размещения секретного ключа. Рекомендуется сделать следующий выбор:

· Поставьте переключатель в положение Create new key set (Создать установки для нового секретного ключа)

· CSP (Тип Криптопровайдера) – из выпадающего списка выберите Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider

· Key Usage (Использование ключей) – для выбора типа ключа поставьте переключатель в одно из трех положений: Signature (для подписи), Exchange (для обмена), Both (для подписи и обмена)

· Key Size (Размер ключа) – размер ключа. При выборе алгоритма GOST R 34.10-2001 длина ключа всегда 512

· поставьте переключатель в положение User specified key container name, чтобы задать имя контейнера с секретным ключом

· в поле Container name (Имя контейнера) введите имя контейнера, в котором будет размещен секретный ключ без указания ключевого носителя, выбрать ключевой носитель будет предложено далее. В имени контейнера разрешается использовать латинские буквы и цифры

· Mark keys as exportable – поставьте флажок, чтобы можно было скопировать контейнер с секретным ключом с одного ключевого носителя на другой, а также во время создания инсталляционного файла провести проверку соответствия локального сертификата и секретного ключа

· в разделе Additional Options (Дополнительные опции):

· Hash Algorithm – выбрать GOST R34.11-94

· далее установок никаких делать не нужно.

По этому образцу заполните форму запроса и нажмите кнопку Submit (послать запрос):

Рисунок 44

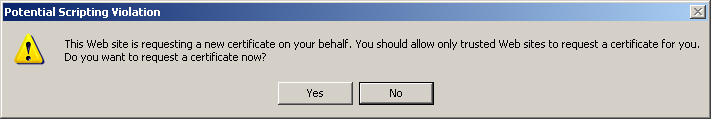

Шаг 8: появляется предупреждение (Рисунок 45), нажмите кнопку Yes, чтобы продолжить:

Рисунок 45

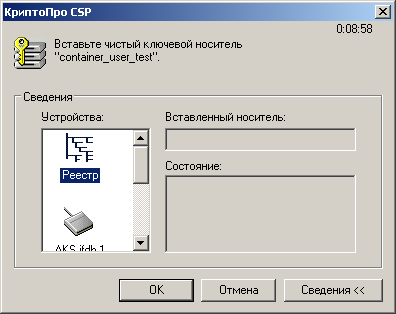

Шаг 9: выберите ключевой носитель, например Реестр, для размещения контейнера с секретным ключом и нажмите ОК.

Рисунок 46

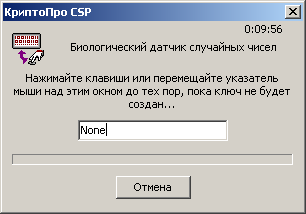

Шаг 10: для создания ключевой пары в режиме КС1 появляется окно для биологической инициализации ДСЧ – понажимайте любые клавиши или подвигайте мышкой. В режиме КС2 такое окно не появляется.

Рисунок 47

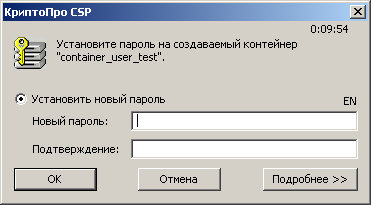

Шаг 11: задайте пароль на контейнер с секретным ключом и нажмите ОК:

Рисунок 48

Таким образом, ключевая пара – открытый и секретный ключи созданы. Секретный ключ размещен в контейнере на ключевом носителе Реестр и защищен паролем. А на основе открытого ключа Удостоверяющий Центр создаст локальный сертификат.

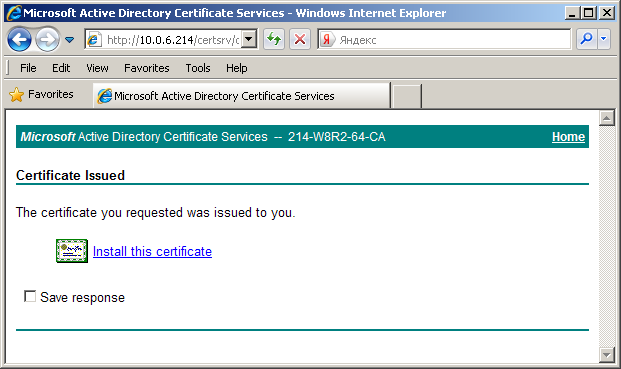

Шаг 12: Удостоверяющий Центр сразу создал локальный сертификат и прислал об этом уведомление. При выборе предложения Install this certificate , сертификат будет получен из Удостоверяющего Центра и размещен в контейнере с секретным ключом, в нашем примере – в Реестре.

Рисунок 49

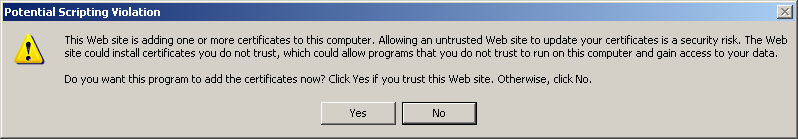

Шаг 13: появляется предупреждение (Рисунок 50), нажмите кнопку Yes, чтобы продолжить:

Рисунок 50

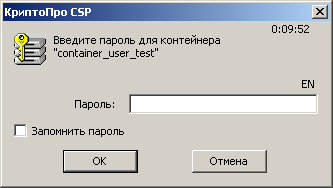

Шаг 14: еще раз введите пароль на контейнер с секретным ключом и нажмите ОК.

Рисунок 51

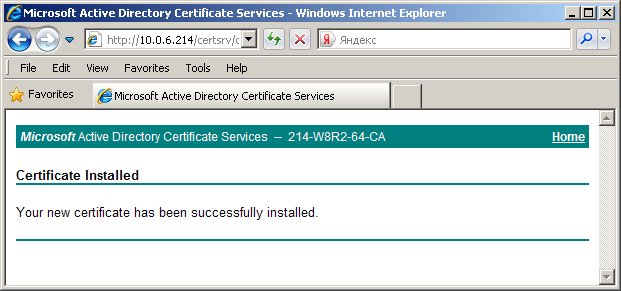

После размещения локального сертификата в контейнер выдается сообщение:

Рисунок 52

Локальный сертификат можно получить из Удостоверяющего Центра и другим способом, но приведенный выше наиболее удобен.

В контексте безопасности компьютера, пользователь не может запрашивать сертификат компьютера через интернет с использованием обозревателя Internet Explorer. Поэтому, чтобы получить контейнер с сертификатом для компьютера, необходимо скопировать контейнер с локальным сертификатом, который был получен из Удостоверяющего центра в контейнер компьютера. Эти действия выполняются при помощи продукта «КриптоПро CSP» и описаны в следующем разделе.