Если планируется проводить настройки и управлять локальной политикой безопасности шлюза удаленно по протоколу SSH1 или SSH2 при помощи команд консоли, после инициализации S-Terra Gate рекомендуется загрузить начальную конфигурацию, которая позволит в дальнейшем создать защищенный канал для настройки политики безопасности по протоколу SSH.

Загрузка начальной конфигурации на шлюз безопасности должна осуществляться с локального терминала с использованием команд консоли.

Для создания защищенного канала также необходимо на компьютер, с которого будет осуществляться удаленная настройка шлюза, установить продукт S-Terra Client версии 4.1 с согласованной начальной конфигурацией для создания IPsec SA между этим компьютером и шлюзом.

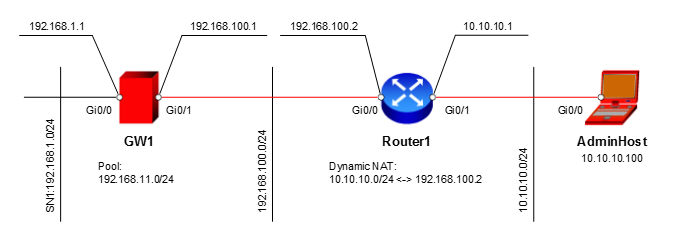

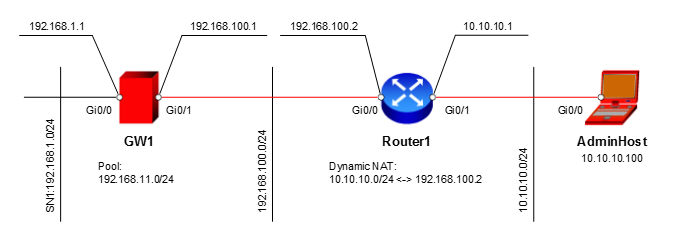

Ниже приведен сценарий настройки начальной конфигурации на шлюзе и удаленном компьютере. Сценарий иллюстрирует построение защищенного соединения между шлюзом безопасности S-Terra Gate (GW1) и компьютером администратора (AdminHost). Адрес компьютера администратора считается заранее неизвестным и может находиться за динамическим NAT-ом. В ходе построения защищенного соединения устройство AdminHost получает адрес из заранее определенного на шлюзе пула. В рамках данного сценария для аутентификации партнеры будут использовать сертификаты. В качестве криптопровайдера будет использован «КриптоПро CSP» версии 3.6R4.

Схема стенда показана на рисунке ниже.

Рисунок 3

Параметры защищенного соединения:

· Аутентификация на сертификатах – GOST R 34.10-2001 Signature;

· IKE параметры:

· Алгоритм шифрования – GOST 28147-89 Encryption;

· Алгоритм вычисления хеш-функции – GOST R 34.11-94 Hash;

· Группа Диффи-Хеллмана – VKO GOST R 34.10-2001;

· IPsec параметры:

· ESP алгоритм шифрования – ESP_GOST-4M-IMIT cipher.