После того, как настройка GW1 и AdminHost завершена, инициируйте создание защищенного соединения.

На рабочем компьютере администратора зайдите на шлюз при помощи SSH:

В результате выполнения этой команды между устройствами GW1 и AdminHost будет установлен VPN туннель.

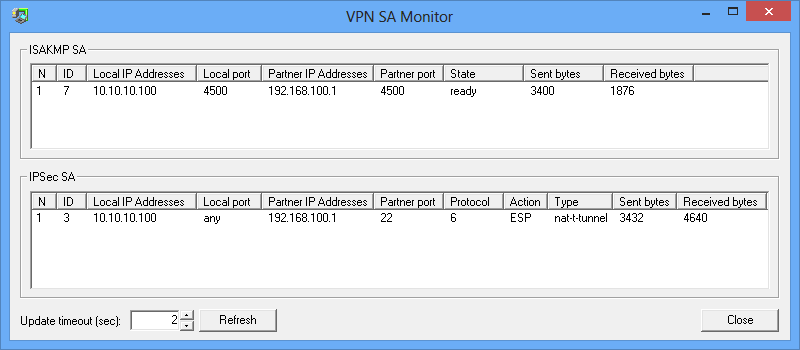

Убедиться в этом можно на мобильном клиенте, выбрав предложение Show SA Information (Рисунок 9), (Рисунок 10):

Рисунок 9

Рисунок 10

Так же в этом можно убедиться на устройстве GW1, выполнив команду:

root@GW1:~# sa_mgr show

ISAKMP sessions: 0 initiated, 0 responded

ISAKMP connections:

Num Conn-id (Local Addr,Port)-(Remote Addr,Port) State Sent Rcvd

1 13 (192.168.100.1,4500)-(192.168.100.2,4500) active 1876 3400

IPsec connections:

Num Conn-id (Local Addr,Port)-(Remote Addr,Port) Protocol Action Type Sent Rcvd

1 3 (192.168.100.1,22)-(10.10.10.100,*) 6 ESP nat-t-tunn 4640 3432

В то же время ping проходить не будет:

ping 192.168.100.1

Обмен пакетами с 192.168.100.1 по с 32 байтами данных:

Превышен интервал ожидания для запроса.

Превышен интервал ожидания для запроса.

Превышен интервал ожидания для запроса.

Статистика Ping для 192.168.100.1:

Пакетов: отправлено = 3, получено = 0, потеряно = 3

(100% потерь)

На шлюзе GW1 данные пакеты будут отбрасываться, данное действие можно увидеть, выполнив команду:

root@GW1:~# klogview -f drop

dropped out packet 192.168.100.1->192.168.100.2, proto 1, len 60, if eth1: firewall

dropped out packet 192.168.100.1->192.168.100.2, proto 1, len 60, if eth1: firewall

dropped out packet 192.168.100.1->192.168.100.2, proto 1, len 60, if eth1: firewall

Таким образом был создан доверенный сеанс, по которому администратор может удаленно настраивать шлюз безопасности.