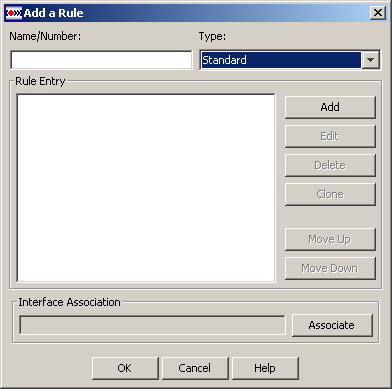

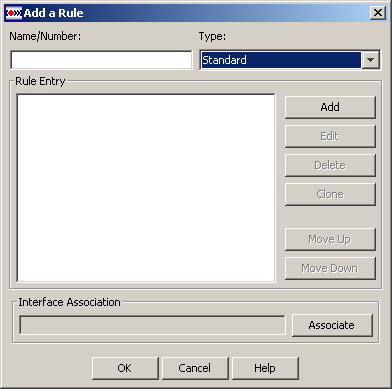

Создание нового правила доступа осуществляется в окне Add a Rule (Рисунок 16), которое вызывается кнопкой Add в разделе Access Rules.

Рисунок 16

Окно содержит следующие элементы:

· Name/Number – поле ввода имени или номера правила, которые должны удовлетворять следующим условиям:

· номера для стандартных правил должны лежать в диапазонах от 1 до 99 и от 1300 до 1999;

· номера для расширенных правил должны лежать в диапазонах от 100 до 199 и от 2000 до 2699;

· имя или номер создаваемого (редактируемого) правила должны быть уникальными;

· в имени должны использоваться только латинские буквы, цифры и символы: !”#$%&’()*+,-./;:<=>@[\]^_`{|}~? и не допускаются пробелы;

· название правила обязательно должно начинаться с буквы.

· Type – тип правила – Standard или Extended.

Стандартные правила используются тогда, когда нужно фильтровать пакеты только по адресу отправителя пакета.

Расширенные правила используются для более гибкой фильтрации пакетов – по адресу отправителя пакета, адресу получателя пакета, по типу протокола, порту отправителя пакета и порту получателя. Для TCP-протокола возможна также фильтрация по TCP-флагам.

Выбор типа правила определяет окно, которое будет открыто по нажатию кнопки Add для создания записи. После того как в Rule Entry (список записей в правиле) будет помещена первая запись, элемент Type блокируется. Если список записей очистить, то элемент Type будет разблокирован. Логика основана на том, что правило не может содержать разнородных записей.

· Rule Entry – список записей в данном правиле. Записи в списке нужно расположить в порядке убывания приоритета.

· Interface Association – группа, в которой производится связывание создаваемого правила с сетевым интерфейсом. Группа состоит из блокированного поля ввода и кнопки Associate.

· Кнопки управления:

· Add – кнопка вызова окна для создания новой записи в правиле.

· Clone – кнопка вызова окна для создания новой записи на базе существующей выделенной записи.

· Edit – кнопка вызова окна для редактирования выделенной записи.

· Delete – кнопка удаления выделенной записи.

· Move Up – кнопка перемещения выделенной записи правила на одну позицию вверх для увеличения приоритета.

· Move Down – кнопка перемещения выделенной записи на одну позицию вниз для снижения приоритета.

· Associate – кнопка, вызывающая окно для связывания правила с интерфейсом.

· OK – кнопка закрытия окна с сохранением сделанных изменений.

· Cancel – кнопка закрытия окна без сохранения сделанных изменений.

Разрешается создавать «пустые» правила, которые имеют только номер/имя и тип правила, но не содержат записей.

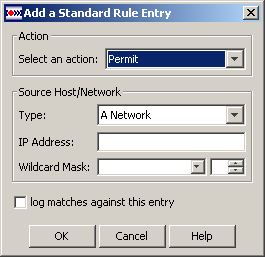

Создание записи в стандартном правиле

Запись для стандартного правила создается в окне Add a Standard Rule Entry (Рисунок 17), которое вызывается кнопкой Add в окне Add a Rule при выборе типа правила Standard (Рисунок 16).

Рисунок 17

Окно Add a Standard Rule Entry содержит следующие элементы:

· Action – действие, которое будет применяться к пакету, если он подпадает под правило. Содержит выпадающий список с двумя возможными действиями – Permit (пропускать пакет) и Deny (не пропускать пакет). По умолчанию установлено значение Permit.

· Source Host/Network –этой группе указывается IP-адрес или диапазон IP-адресов отправителя пакетов.

· Type – тип отправителя:

· Any IP Address – любой IP-адрес. Значение по умолчанию.

· A Host – хост.

· A Network – подсеть.

· IP Address – IP-адрес отправителя пакетов.

· Wildcard Mask используется в правилах доступа и правилах IPsec для того, чтобы определить соответствует ли пакет какой-либо записи в правиле.

Wildcard Mask – это шаблон маски, который указывает какая часть IP-адреса пакета должна совпадать с IP-адресом в записи правила. Wildcard Mask содержит 32 бита, такое же количество бит и в IP-адресе.

Если в шаблоне маски какой-либо бит равен 0, то тот же самый бит в IP-адресе пакета должен точно совпадать по значению с тем же битом в IP-адресе записи правила.

Если в шаблоне маски какой-либо бит равен 1, то соответствующий бит в IP-адресе пакета проверять не нужно, он может принимать значение либо 0, либо 1, т.е. он является несущественным битом.

Например, если Wildcard Mask равна 0.0.0.0, то все значения битов в IP-адресе пакета должны точно совпадать с соответствующими битами в IP-адресе записи правила. При Wilcard Mask равной 0.0.255.255 значения первых 16 битов в IP-адресе пакета должны точно совпадать со значениями этих же битов в IP-адресе записи правила.

Важно, чтобы в Wildcard Mask в двоичном представлении не чередовались 0 и 1. Например, можно использовать шаблон 0.0.31.255, который можно записать в двоичном представлении как 00000000.00000000.00011111.11111111 и нельзя использовать шаблон 0.0.255.0 (00000000.00000000.11111111.00000000).

Шаблон маски можно задать с помощью выбора одного из предустановленных значений из выпадающего списка или вводом с клавиатуры, или использовать поле спинбокса. В поле спинбокса будет выставляться не битовая маска, а инвертированная битовая маска.

Выпадающий список содержит пять предустановленных значений:

0.0.0.0, 0.0.0.255, 0.0.255.255, 0.255.255.255, 255.255.255.255.

Установка значения шаблона маски, которое равно 255.255.255.255 для любого IP Address, будет интерпретироваться, как установка значения Type равного Any IP Address. При установке такого значения и закрытии окна редактирования кнопкой ОК строка созданной записи в окне Add a Rule (Рисунок 16) будет вместо адреса и маски содержать значение any. При вызове окна редактирования этой строки выпадающий список Type будет выставлен в положение Any IP Address, а поля IP Address и Wildcard Mask – заблокированы.

В зависимости от установленного значения Type элементы группы Source Host/Network будут менять свое поведение:

· если установлено значение A Network, то будут доступны и обязательны к заполнению все поля группы

· при установке значения A Host блокируется элемент Wildcard Mask

· при установке значения Any IP Address будут блокированы элементы IP Address и Wildcard Mask.

· Log matches against this entry – установка флажка включает протоколирование сообщения о пакетах, удовлетворяющих условиям данного правила доступа.

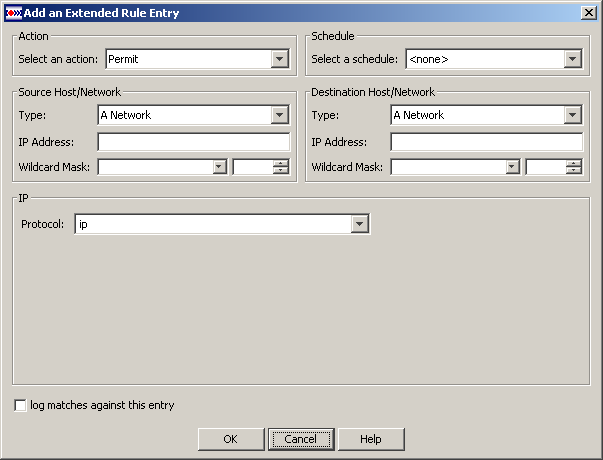

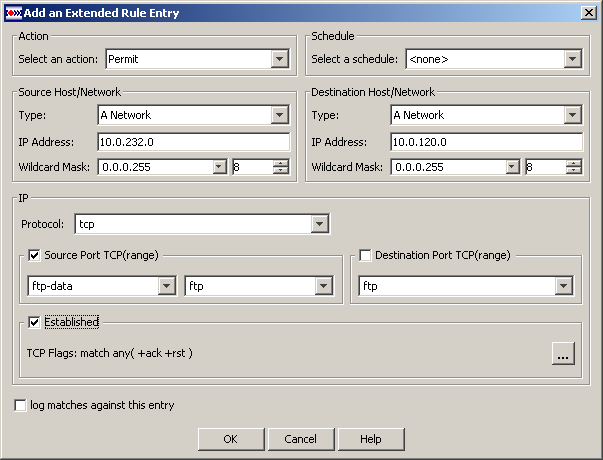

Создание записи в расширенном правиле доступа

Для создания записи в расширенном правиле используется окно Add an Extended Rule Entry (Рисунок 18), которое вызывается кнопкой Add в окне Add a Rule при выборе типа правила Extended (Рисунок 16).

Рисунок 18

Окно Add an Extended Rule Entry содержит следующие элементы:

· Группа Action – позволяет выбрать действие, которое будет применяться к пакету, подпадающему под данную запись правила: пропускать или не пропускать пакет.

· Группа Select a schedule – задает расписание для расширенных правил доступа.

· Группа Source Host/Network – в этой группе указывается IP-адрес или диапазон IP-адресов отправителя пакетов.

· Группа Destination Host/Network – в этой группе указывается IP-адрес или диапазон IP-адресов получателя пакетов.

Поведение элементов в группах Source Host/Network и Destination Host/Network аналогично поведению подобных элементов, описанных в разделе "Создание записи в стандартном правиле".

· Группа IP содержит как общие, так и специфические части, в зависимости от выбранного IP-протокола.

· Protocol – протокол выбирается из списка предопределенных протоколов.

При выборе протокола TCP из списка предопределенных протоколов, в окне Add an Extended Rule Entry появится два новых поля – Source Port TCP (range) и Destination Port TCP (range), а также группа Established (Рисунок 19):

При выборе протокола UDP из списка предопределенных протоколов, в окне Add an Extended Rule Entry появятся две новые группы Source Port UDP(range) и Destination Port UDP(range), аналогичные описанным ниже группам для TCP протокола.

Рисунок 19

· Группа Source Port TCP (range) – в ней указывается порт или диапазон портов отправителя пакета.

· Группа Destination Port TCP (range) – в ней указывается порт или диапазон портов получателя пакета.

При установке флажка (range) происходит переключение в режим ввода диапазонов портов. При этом появляется дополнительное поле ввода.

Указать порт можно либо вручную, либо выбрать из предопределенного списка. При вводе вручную возможен ввод как цифровых значений от 0 до 65535, так и названий портов. Если задается одиночный порт, то после выбора значения вместо номера порта будет подставлено его имя.

Если задается диапазон портов, то после выбора значения вместо имени порта будет подставлено его численное значение. Если первое значение при вводе диапазона портов больше второго, то после нажатия кнопки OK эти значения поменяются местами.

· Группа Established – задает дополнительные условия фильтрации для TCP-соединений.

Флажок Established позволяет выделить установленные соединения. Установка или сброс флажка Establishedвыставляет или снимает фильтрацию по флагам ack и rst.

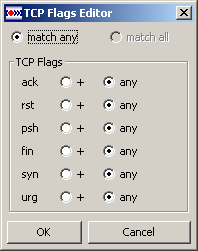

– кнопка вызывает окно TCP Flags Editor (Рисунок 20 ), в котором можно указать условие сравнения TCP-флагов в заголовке пакете и правиле.

– кнопка вызывает окно TCP Flags Editor (Рисунок 20 ), в котором можно указать условие сравнения TCP-флагов в заголовке пакете и правиле.

Выставленный флажок Established эквивалентен условию match-any и установленным TCP-флагам ack и rst.

Диалог правки TCP флагов работает в двух режимах формата ввода – старом и новом. Старый формат ввода включается для расширенных правил с численным идентификатором. При старом формате невозможно задание TCP флага со знаком «-» и значения match all (Рисунок 21 ).

· Переключатель match-any означает, что должно выполняться одно из указанных далее условий по TCP-флагам, match-all означает, что должны выполняться все заданные условия по TCP-флагам.

· Группа TCP Flags Editor – задает дополнительные условия фильтрации для TCP-соединений.

Переключатели:

«+» – означает, что флаг должен быть установлен,

«-» – флаг сброшен,

«any» – любое состояние флага (флаг не проверяется).

Рисунок 20

Рисунок 21

Состояние match any +ack, +rst (established) и выставленный флаг +syn является подозрительным с точки зрения безопасности при установленном состоянии Action – Permit, делая отправителя уязвимым к syn-атакам и подвергая его опасности несанкционированного доступа. Совпадение всех этих условий приведёт к появлению сообщения:

The combination of established and syn TCP flags makes rule destination vulnerable to syn flooding attacks or undesirable success

· Log matches against this entry – установка флажка включает протоколирование сообщений о пакетах, удовлетворяющих условиям данного правила доступа.

Редактирование записи в правиле

Редактирование записи производится в окне Edit a Standard/Extended Rule Entry, которое вызывается с помощью кнопки Edit в окне Add a Rule или Edit a Rule. Редактируется выделенная строка. Окно редактирования совпадает с окном Add a Standard Rule Entry или Add an Extended Rule Entry. Окно будет заполнено параметрами выделенной записи (теми, которые были установлены при создании записи или последнем сеансе редактирования).

Клонирование записи в правиле

Нажатие кнопки Clone в окне Add a Rule или Edit a Rule открывает окно создания новой записи в правиле на основе существующей записи. Клонируется выделенная строка. В зависимости от типа правила будет открыто либо окно Add a Standard Rule Entry, либо окно Add an Extended Rule Entry. В открытом окне поля будут заполнены параметрами записи, которая была выбрана для клонирования.

Удаление записи в правиле

Удаление выделенной записи производится кнопкой Delete в окне Add a Rule/Edit a Rule. Нажатие этой кнопки вызывает окно с предупреждением о необходимости подтвердить удаление записи. После получения подтверждения запись удаляется.

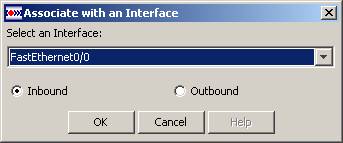

Привязка правила к интерфейсу

При нажатии кнопки Associate в окне Add a Rule появляется окно Associate with an Interface (Рисунок 22):

Рисунок 22

Ассоциация правила с интерфейсом означает, что правило начинает работать как фильтрующее для выбранного направления трафика на интерфейсе.

Это окно содержит следующие элементы:

· Select an Interface – поле для выбора интерфейса, к которому будет привязываться данное правило. Содержит выпадающий список интерфейсов.

<none> – значение по умолчанию. При выборе этого значения правило не будет привязано к интерфейсу.

· Переключатели Inbound и Outbound позволяют выбрать направление трафика на интерфейсе, к которому будет применяться правило доступа.

Если выбранный интерфейс уже имеет связанное с ним правило, то при нажатии кнопки ОК будет открыто окно с предупреждением, что выбранный интерфейс уже связан с правилом (номер/имя правила) и вопросом, желает ли пользователь изменить у этого интерфейса связанное правило:

The rule <old rule name> already associated to the interface <selected interface name>. Are you sure you want to dissolve this association?

При утвердительном ответе на этот вопрос связь выбранного интерфейса и привязанного правила разрывается, к интерфейсу привязывается создаваемое правило. При отрицательном ответе – процедура создания правила продолжается. При выборе значения none правило будет создано без привязки к интерфейсу.