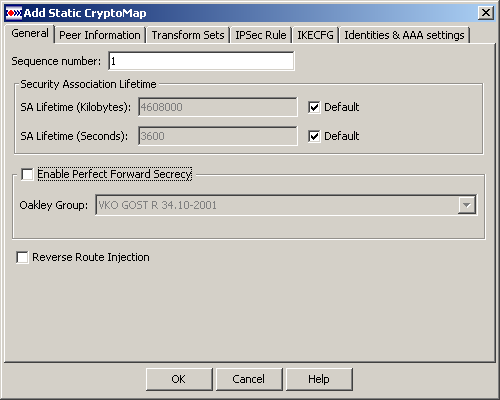

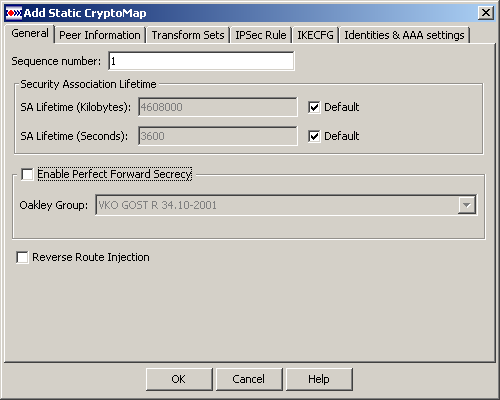

Нажатие кнопки Add в окне Add IPSec Policy (Рисунок 61), открывает окно Add Static CryptoMap (Рисунок 62) для создания статической криптографической карты. Это окно содержит шесть вкладок.

Вкладка General

Рисунок 62

Вкладка General содержит следующие элементы:

· Sequence Number – порядковый номер криптографической карты в политике IPsec. Порядковый номер показывает уровень приоритета карты в данной политике: чем меньше номер карты – тем выше приоритет. По умолчанию, при открытии окна это поле заполняется целым числом, которое на единицу превышает наибольшее значение криптографической карты, входящей в политику IPsec. Например, если IPsec Policy содержит криптографические карты с номерами 1, 2 и 8, то при добавлении новой криптографической карты в качестве Sequence Number будет предложено значение 9. Однако можно вручную исправить это значение на любое, не занятое (в нашем случае занятыми будут числа 1, 2 и 8) целое число из диапазона 1-65535.

· Группа Security Association Lifetime – содержит элементы настройки времени жизни SA:

· SA Lifetime (Kilobytes) – предельный объем (в килобайтах) передаваемых сторонами данных, в результате превышения которого, SA становится недействительным. Допустимые значения лежат в диапазоне от 1 до 4294967295.

· Default – выставление этого флажка означает, что будет установлено время жизни SA по умолчанию – 4608000 килобайт. Это значение определяется в разделе Global Settings.

· SA Lifetime (Seconds) – время жизни SA в секундах, по истечении которого связь становится недействительной. Допустимые значения лежат в диапазоне от 1 до 4294967295. Значение по умолчанию 3600.

· Default – выставление этого флажка означает, что будет установлено время жизни SA по умолчанию – 3600 секунд. Это значение определяется в разделе Global Settings.

· Enable Perfect Forward Secrecy – флажок, установка которого включает опцию PFS. При включенной опции PFS при каждом согласовании новой SA будет производиться новый обмен ключами. Эта опция обеспечивает дополнительную защиту секретным ключам, хотя и снижает производительность системы:

· Oakley group – производится выбор алгоритма для выработки ключевого материала:

· VKO GOST R 34.10-2001 – используется алгоритм VKO GOST R 34.10-2001 [RFC4357]. Значение по умолчанию.

· VKO GOST R 34.10-2012 – используется алгоритм VKO GOST R 34.10-2012 (256 бит). Алгоритм VKO GOST R 34.10-2012 может применяться, только если используется криптобиблиотека, разработанная компанией «С-Терра СиЭсПи».

· D-H Group1 (768-bit modp) – используется алгоритм Diffie-Hellman (длина ключа 768 бит).

· D-H Group2 (1024-bit modp) – используется алгоритм Diffie-Hellman (длина ключа 1024 бит).

· D-H Group5 (1536-bit modp) – используется алгоритм Diffie-Hellman (длина ключа 1536 бит).

· Reverse Route Injection – флажок, установка которого включает механизм RRI (Reverse Route Injection) для соединений, установленных с помощью данной криптографической карты.

Предупреждение: недопустимо вручную изменять или удалять правила маршрутизации, которые автоматически формируются при использовании RRI.

Более подробное описание применения RRI дано в документе «Настройка шлюза».

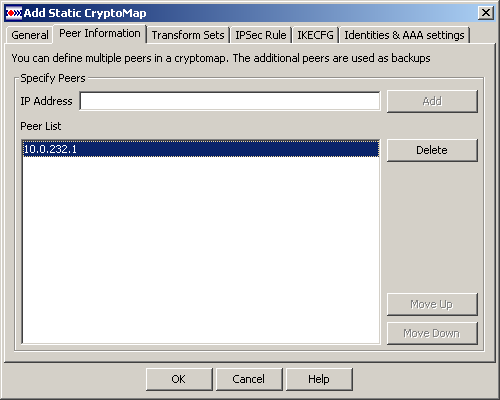

Вкладка Peer Information

Во вкладке Peer Information (Рисунок 63) указываются партнеры по защищенному взаимодействию. Для одной криптографической карты можно определить несколько партнеров, которые располагаются в списке в порядке снижения приоритета. Сначала будет предпринята попытка установить соединение с первым партнером, потом со вторым и т.д.

Рисунок 63

Вкладка Peer Information содержит следующие элементы:

· Группа Specify Peers:

· IP Address – поле для ввода IP-адреса партнера для помещения его в список партнеров (Peer List). После того, как введенное значение перемещено в список при помощи кнопки Add, поле обнуляется.

· Peer List – список IP-адресов партнеров, которые нужно расположить в порядке снижения приоритета. Этот список не должен быть пустым.

· Кнопки управления:

· Add – кнопка для перемешения введенного IP-адреса в список партнеров.

· Delete – кнопка удаления выделенного в списке IP-адреса. Если в списке ничего не выделено, кнопка блокируется.

· Move UP – кнопка перемещения выделенного IP-адреса в списке на одну позицию вверх для увеличения приоритета. Если выделенной строкой является первая, то кнопка будет блокирована.

· Move Down – кнопка перемещения выделенного IP-адреса в списке на одну позицию вниз для снижения приоритета. Если выделенной строкой является последняя, то кнопка будет блокирована.

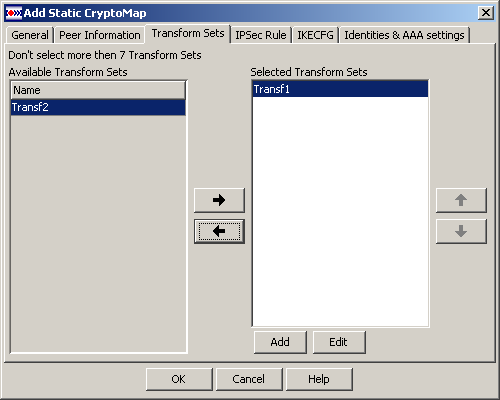

Вкладка Transform Sets

Во вкладке Transform Sets (Рисунок 64) выбираются наборы преобразований для реализации политики защиты, которые будут использоваться данной криптографической картой.

Рисунок 64

Вкладка содержит два поля:

· Available Transform Sets – поле со списком зарегистрированных наборов преобразований. При перемещении наборов преобразований в список Selected Transform Sets они удаляются из списка Available Transform Sets.

· Selected Transform Sets – поле со списком наборов преобразований, которые используются данной криптографической картой. Может содержать только 7 наборов преобразований, при достижении этой границы кнопка перемещения в этот список и кнопка Add блокируются. Наборы преобразований должны быть размещены в порядке убывания приоритета – набор с наивысшим приоритетом следует указать первым. Этот список не должен быть пустым.

Кнопки управления:

· Add/Edit – кнопка вызова диалога Add/Edit Transform Set для создания/редактирования набора преобразований.

·  – кнопка перемещения выделенного трансформа в спискеAvailable Transform Sets в список Selected Transform Sets.

– кнопка перемещения выделенного трансформа в спискеAvailable Transform Sets в список Selected Transform Sets.

·  – кнопка перемещения трансформа из списка Selected Transform Sets в список Available Transform Sets.

– кнопка перемещения трансформа из списка Selected Transform Sets в список Available Transform Sets.

·  – кнопка перемещения выделенной строки в списке Selected Transform Sets на одну позицию вверх для увеличения приоритета. Если выделенной строкой является первая, то кнопка будет блокирована.

– кнопка перемещения выделенной строки в списке Selected Transform Sets на одну позицию вверх для увеличения приоритета. Если выделенной строкой является первая, то кнопка будет блокирована.

·  – кнопка перемещения выделенной строки в списке Selected Transform Sets на одну позицию вниз для снижения приоритета. Если выделенной строкой является последняя, то кнопка будет блокирована.

– кнопка перемещения выделенной строки в списке Selected Transform Sets на одну позицию вниз для снижения приоритета. Если выделенной строкой является последняя, то кнопка будет блокирована.

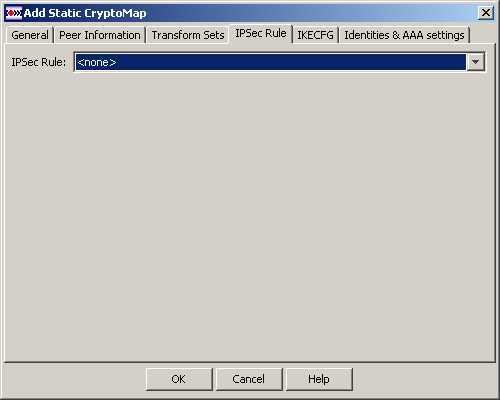

Вкладка IPSec Rule

Во вкладке IPSec Rule (Рисунок 65) выбирается правило, которое определяет IP-трафик, который следует или не следует шифровать средствами IPsec. Для шифрования будут использоваться преобразования, выбранные во вкладке Transform Sets.

Вкладка содержит только одно поле – выпадающий список правил IPsec. Значения списка следующие:

· <none> – правило еще не выбрано.

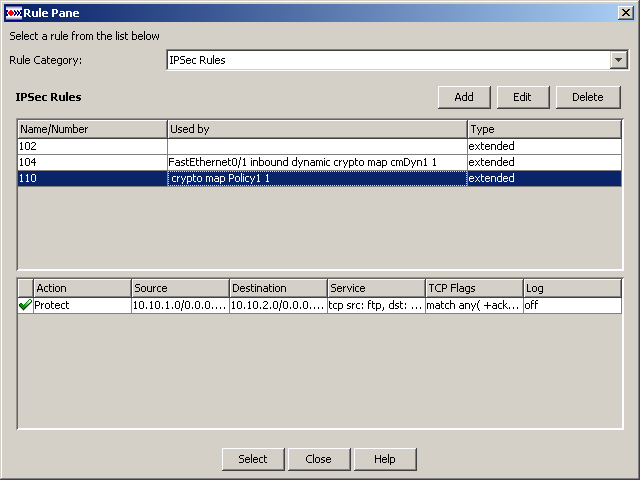

· Use Rule Pane for selection – при выборе этого значения будет открыто окно Rule Pane (Рисунок 66) для выбора правила. Правило можно выбрать только расширенное как из раздела Access Rules, так и из раздела IPSec Rules. Если будет выбрано стандартное правило – кнопка Select будет блокирована и выбрать это правило будет невозможно. Также невозможно выбрать правило, в котором присутствует ссылка на расписание (schedule).

Примечание: в cs_console к криптографической карте можно привязать как стандартный, так и расширенный список доступа командой match address. Если загрузить конфигурацию с криптокартой и стандартным списком доступа в GUI, то она отобразится в GUI без проблем, несмотря на то, что такую привязку в GUI создать нельзя.

· Create new – открывает окно Add a Rule для создания правила IPsec (Рисунок 25), описанное в разделе "Создание нового правила IPsec".

Правило обязательно должно быть выбрано, значение none не допускается.

Рисунок 65

Рисунок 66

При выделении нужного правила в окне Rule Pane (Рисунок 66) и нажатии кнопки Select выбранное правило появится во вкладке IPSec Rule.

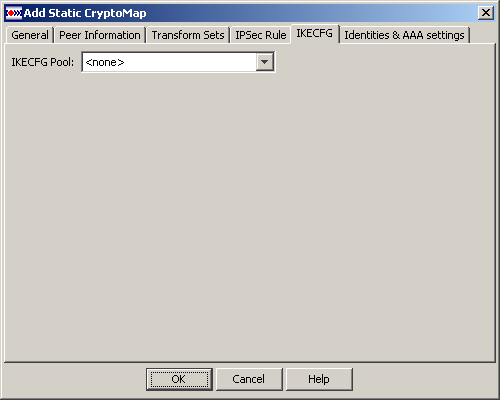

Вкладка IKECFG

Вкладка IKECFG (Рисунок 67) используется в основном в динамической криптографической карте для выбора пула адресов, из которого будут выделяться адреса для партнеров.

Рисунок 67

Вкладка содержит следующие элементы:

· IKECFG Pool – выпадающий список:

· <none> – специальное значение означающее, что пул адресов не задан (т.е. данная криптокарта никакой пул не использует).

В случае если другие карты в наборе используют IOS pool (общий пул), то при установке значения <none>, в cisco-like конфигурации, для данной криптокарты будет задана команда set pool <none>, означающая, что заданный общий пул адресов игнорируется.

· Use IKECFG Pool Pane for selection – при выборе этого предложения будет открыто окно IKECFG Pool Pane для выбора пула адресов (Рисунок 68).

· Create new – открывается окно Add IKECFG Pool для создания нового пула адресов (Рисунок 89).

Кроме того, выпадающий список хранит в памяти имя последнего выбранного пула до завершения сессии редактирования параметров криптографической карты.

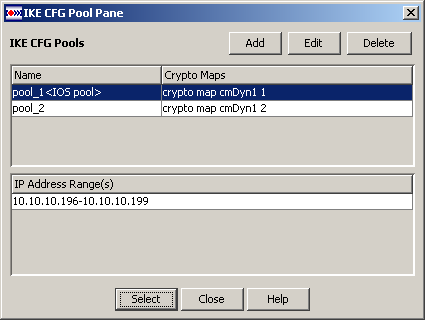

Окно выбора IKECFG пула

Окно выбора пула IKECFG Pool Pane состоит из двух таблиц:

· верхняя таблица содержит все созданные пулы адресов и имеет элементы:

· Name – имя пула адресов

· Crypto Maps – имена криптографических карт, использующих данный пул. Имя криптографической карты выводится в формате crypto map <имя политики IPsec>|<имя набора динамических криптографических карт> <Sequence number>

· нижняя таблица показывает диапазон адресов выделенного пула в верхней таблице.

Окно IKECFG Pool Pane содержит функциональные кнопки Add, Edit и Delete для вызова диалогов создания, редактирования и удаления IKECFG пула, описанных в разделе IKECFG Pools.

Двойной щелчок на выделенном пуле или нажатие кнопки Select закрывает окно, и пул считается выбранным.

Рисунок 68

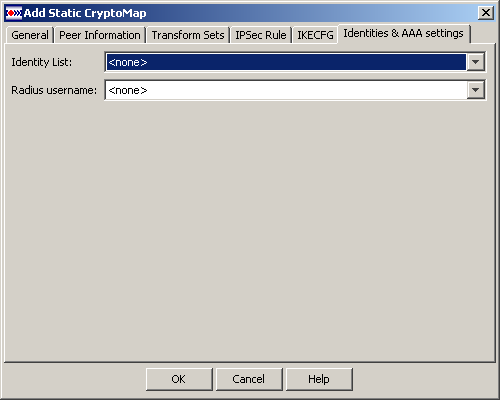

Вкладка Identities & AAA settings

Во вкладке Identities & AAA settings (Рисунок 69) можно указать список идентификаторов, которому должны удовлетворять сертификаты партнеров, а также идентификатора пользователя в запросе к серверу RADIUS. Эта вкладка необязательна для заполнения. Списки идентификаторов создаются в разделе Identities.

Вкладка содержит:

· поле Identity List с выпадающим списком значений:

· <none> – идентификатор не задан.

· Use Identity List Pane for selection – при выборе этого значения будет открыто окно Identity List Pane (Рисунок 70) для выбора списка идентификаторов.

· Create new – вызывает диалог Add Identity List (Рисунок 85) для создания нового списка идентификаторов, описанный в разделе «Создание нового списка идентификаторов».

· поле Radius username с выпадающим списком значений служит для задания идентификатора пользователя в запросе к серверу RADIUS:

· <none> – запрос к серверу RADIUS не отправляется.

· IKE identificator – значение IKE-идентификатора партнёра ISAKMP соединения.

· CN from cert subj – в качестве идентификатора используется значение поля CommonName (“CN=…”) из описания (Subject) сертификата партнёра.

· OU from cert subj – в качестве идентификатора используется значение поля OrganizationUnit (“OU=…”) из описания (Subject) сертификата партнёра.

· EMAIL from cert altsubj – в качестве идентификатора используется значение поля EMail (“EMAIL=…”) из альтернативного описания (Alternative subject) сертификата партнёра.

· DNS from cert altsubj – в качестве идентификатора используется значение поля DNS (“DNS=…”) из альтернативного описания (Alternative subject) сертификата партнёра.

Рисунок 69

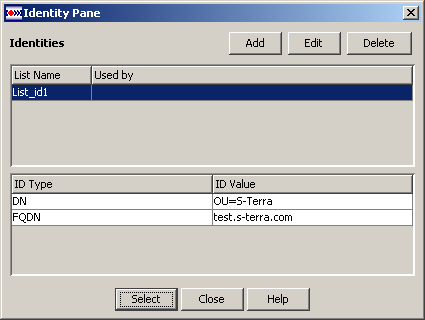

Окно выбора идентификаторов

Окно Identity List Pane (Рисунок 70) состоит из двух таблиц, полностью совпадающих с аналогичными таблицами раздела Identities.

Выделите нужный список идентификаторов и нажмите кнопку Select, список идентификаторов будет выбран. Окно Identity Pane имеет функциональные кнопки для создания, редактирования и удаления списков идентификаторов.

Рисунок 70

После заполнения всех вкладок окна Add Static CryptoMap (Рисунок 62) и нажатии кнопки ОK, статическая криптографическая карта будет создана и в окне Add IPSec Policy (Рисунок 61) в таблице Crypto Maps появится строка с созданной криптокартой.