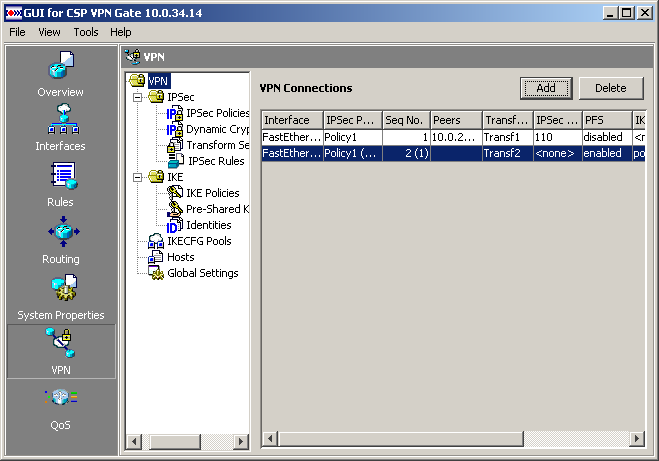

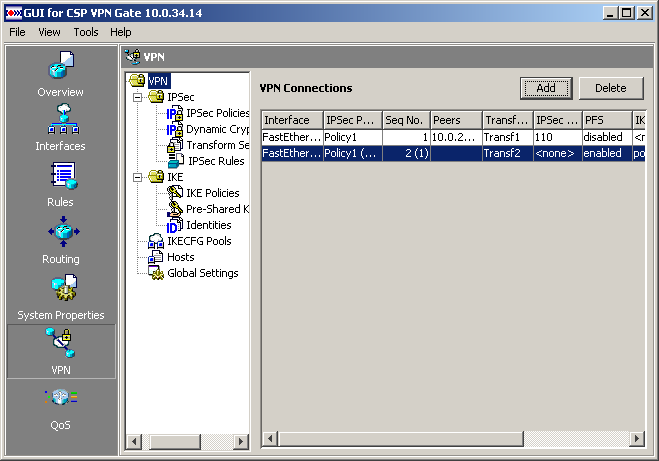

В разделе VPN (Рисунок 56) можно просмотреть созданные VPN соединения, создать новые и удалить существующие. Соединение VPN – установление связи между интерфейсом и политикой IPsec. Для создания соединения VPN сначала нужно создать политику IPsec.

Рисунок 56

Состав элементов конфигурационного окна.

Кнопки управления:

· Add – нажатие этой кнопки открывает окно Add VPN Connection (Рисунок 57) для создания соединения VPN. После того, как созданы соединения со всеми интерфейсами, по нажатию этой кнопки будет открываться окно с текстом "New VPN connection cannot be created. All interfaces are used in other VPN connections."

· Delete – вызывает процедуру удаления выделенного VPN Connection.

VPN Connections – таблица с набором созданных соединений VPN:

· Interface – имя сетевого интерфейса.

· IPSec Policy – имя политики IPsec (имя набора криптографических карт), задействованной в данном соединении. Если соединение образовано на основе связи IPsec политики с набором динамических криптокарт, то в скобках указывается имя этого набора динамических криптокарт.

· Seq No – Sequence Number – порядковый номер криптографической карты в политике IPsec или номер набора динамических криптокарт, связанных с политикой IPsec. В последнем случае, в скобках указывается также номер динамической криптокарты в этом наборе.

· Peers – список партнеров, при работе с которыми будет использоваться данная криптографическая карта.

· Transform Sets – список наборов преобразований, используемых криптографической картой для защиты трафика.

· IPSec Rule – номер или имя правила IPsec, на которое ссылается данная криптографическая карта.

· PFS – опция, включение которой усиливает защиту ключей (Enable|Disable) – Включена/Выключена.

· IKECFG pool – имя пула адресов, из которого будет выделяться адреса по запросу партнеров. Возможные значения:

· <none> – если у криптографической карты нет назначенного пула.

· {Pool Name} – имя пула адресов при явном назначении пула криптографической карте.

· {Pool Name}<effective> – это значение появляется для динамических криптокарт в случае, когда набор динамических криптокарт, у которых не задан пул адресов, связан с политикой IPsec, у которой указан пул адресов, помеченный как IOS pool (общий пул). Это же значение – {Pool Name}<effective> будет отображаться, если описанная выше ситуация присутствует в действующей на шлюзе конфигурации. Pool Name – имя IOS пула в текущей конфигурации.

· RRI – показывает включен или выключен (On/Off) механизм RRI (Reverse Route Injection) для соединений, создаваемых с помощью данной криптографической карты.

· Identities – имя списка идентификаторов, которому должны удовлетворять сертификаты партнеров.

Общее количество строк таблицы:

TotalNum= NInterfaces1 * (NCryptoMaps1 + NdynamicTemplates1) +

NInterfaces2 * (NCryptoMaps2 + NdynamicTemplates2) +...

...+NinterfacesM * (NcryptoMapsM + NdynamicTemplatesM),

где:

NinterfacesX количество интерфейсов, связанных с IPSecPolicyX

NcryptoMapsX количество криптографических карт (crypto map), входящих в IPSecPolicyX

NdynamicTemplatesX количество crypto map, входящих в наборы динамических crypto map, связанных с IPSecPolicyX.

Строки в таблице формируются следующим образом:

· Вначале, когда таблица пустая, есть возможность создания только нового VPN Connection. В зависимости от количества криптографических карт в политике IPsec для этого VPN соединения, в таблице будет формироваться соответствующее количество строк. Фактически, строка таблицы демонстрирует связку криптографической карты с интерфейсом.

· Если политика IPsec связана с набором динамических криптографических карт, то в таблице будет формироваться количество строк, равное числу динамических криптографических карт в наборе.

· Если в разделе IPSec Policies отредактировать состав входящих в политку IPsec криптографических карт, аналогичные изменения произойдут и в таблице VPN Connections – при добавлении крибптографических карт будут добавлены строки, а при удалении – удалены строки таблицы.

При этом, если несколько интерфейсов используют одну и ту же политку IPsec, для каждого из них будет создана строка с добавленной криптографической картой.

· Аналогичное поведение таблицы будет и при удалении строки с криптографической картой. Если эта карта используется в политике IPsec, которую используют несколько интерфейсов, то будут удалены все строки, ссылающиеся на удаляемую криптографическую карту. Криптографическая карта может быть удалена из состава политики IPsec как в этом разделе, так и в разделе IPSec Policies (Crypto Map Sets). Удаление в этом разделе одной или нескольких криптографических карт из состава политики IPsec (а также удаление самой политики IPsec) приводит к удалению строк, ссылающихся на удаляемые объекты.

· Удаление через разрыв ассоциации с политикой IPsec приводит к удалению всех строк с именем интерфейса, которое было у удаляемой строки. В представлении Cisco под VPN Connection понимается связь интерфейса с политикой IPsec. Реализация же VPN Connection в таблице выполняется не в виде одной строки, а в виде нескольких строк – по числу криптографических карт, входящих в состав политики IPsec.