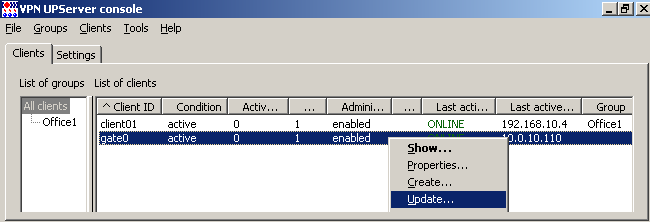

Рисунок 129

1. На Сервере управления в контекстном меню выберите предложение Update (Рисунок 129).

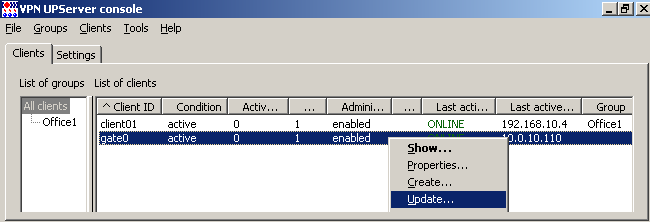

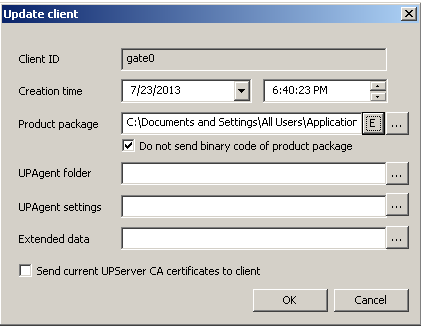

2. В открывшемся окне Update client нажмите кнопку Е (Рисунок 130).

Рисунок 130

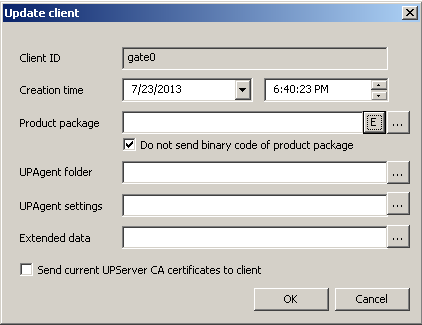

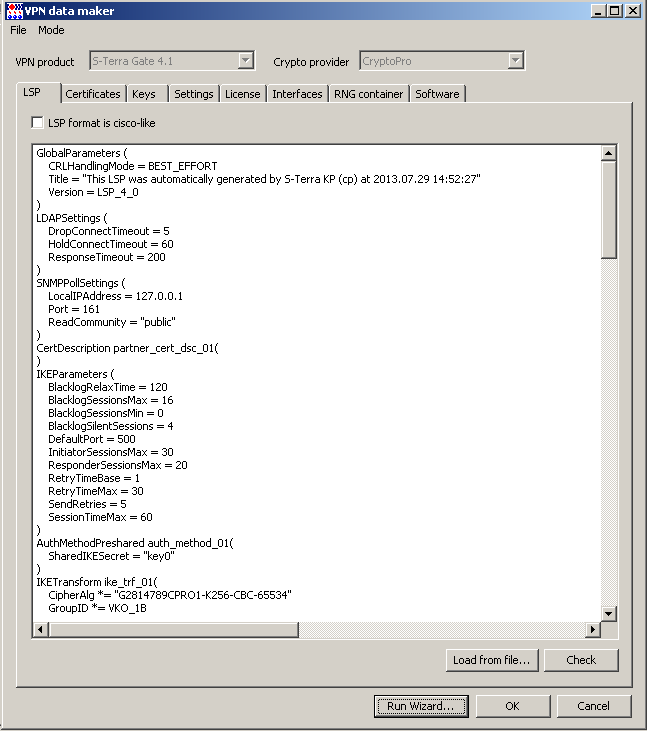

3. В окне VPN data maker (Рисунок 131) перейдите в окна мастера для редактирования настроек S-Terra Gate, нажав кнопку Run Wizard.

Рисунок 131

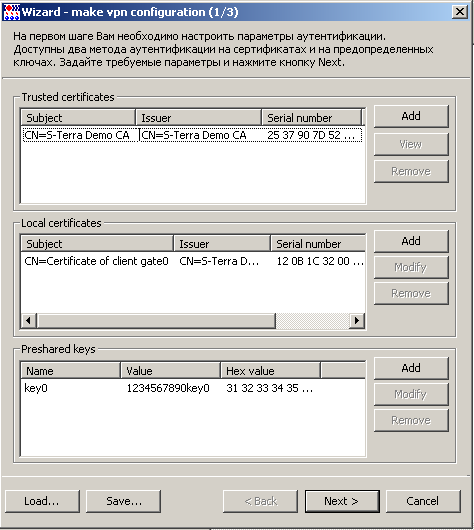

4. В открывшемся окне добавьте СА сертификат, которым были подписаны сертификаты для client01 и gate01, и локальный сертификат для gate0 (Рисунок 132). Нажмите кнопку Next.

Рисунок 132

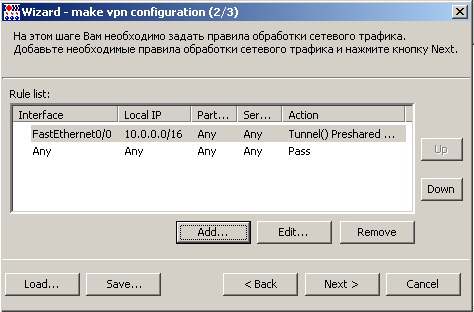

5. Для добавления нового правила нажмите кнопку Add (Рисунок 133).

Рисунок 133

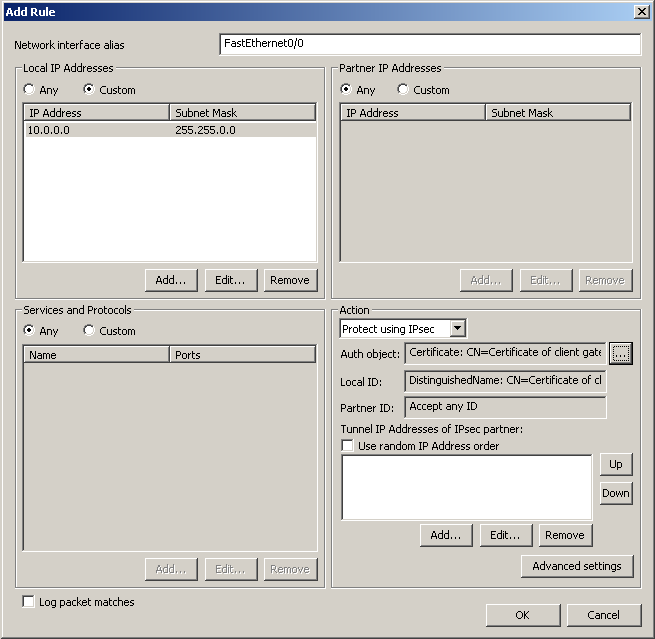

6. Новое правило нужно привязать к интерфейсу с псевдонимом FastEthernet0/0, который обращен во внешнюю подсеть (в нашей схеме это интерфейс с адресом 192.168.10.2). В разделе Local IP Addresses укажите всю внутреннюю подсеть 10.0.0.0/16, в разделе Partner IP Addresses – значение Any, партнер может быть с любым адресом. В разделе Action – соединение с партнером должно быть защищено, строится IPsec туннель, для аутентификации устройства используется локальный сертификат, в качестве идентификатора gate0 используется поле DistinguishedName локального сертификата, у партнера идентификатор может быть любым. Нажмите кнопку ОК (Рисунок 134).

Рисунок 134

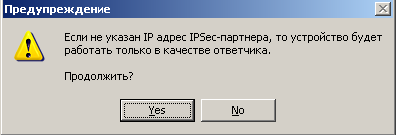

7. На открывшемся предупреждении нажмите кнопку Yes (Рисунок 135).

Рисунок 135

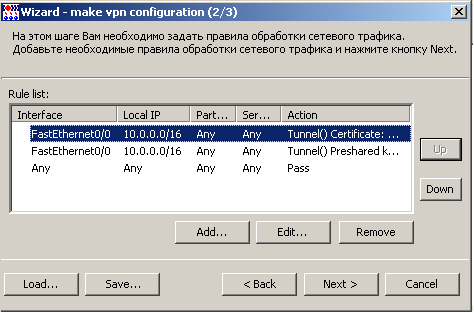

8. Созданному правилу увеличьте приоритет, используя кнопку Up (Рисунок 136). После этого нажмите кнопку Next.

Рисунок 136

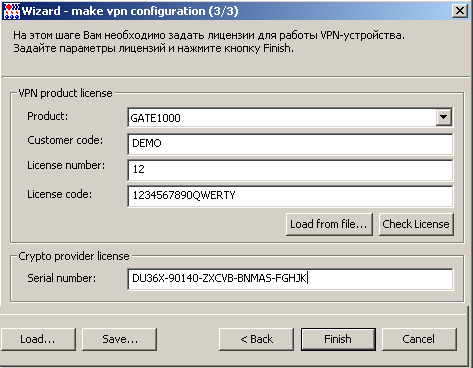

9. Лицензионные данные оставьте без изменений, нажмите кнопку Finish (Рисунок 137).

Рисунок 137

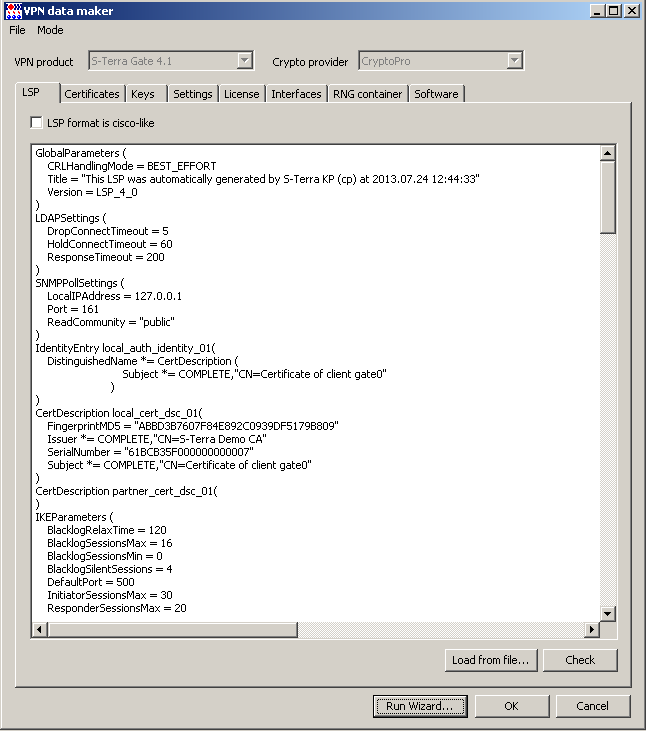

10. Все введенные данные размещены мастером во вкладках проекта, нажмите кнопку ОК (Рисунок 138).

Рисунок 138

11. В окне создания обновления нажмите кнопку ОК (Рисунок 139).

Рисунок 139

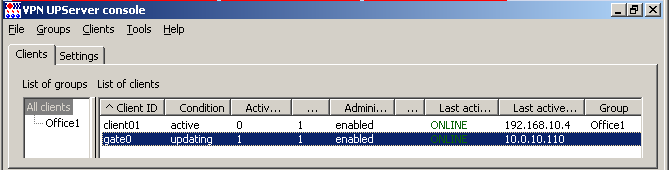

12. Обновление для gate0 c использованием локального сертификата для аутентификации создано (Рисунок 140).

Рисунок 140

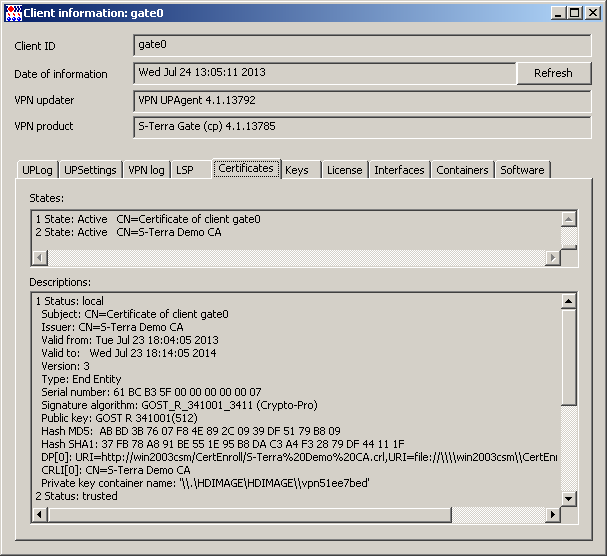

13. После того как центральный шлюз скачает подготовленное обновление и применит его, на Сервере управления можно посмотреть вкладку Certificates, выбрав в контекстном меню предложение Show, – СА и локальный сертификаты зарегистрированы в продукте и используются (Рисунок 141).

Рисунок 141

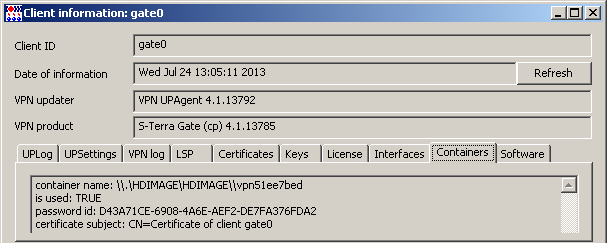

14. Во вкладке Containers видно, что на центральном шлюзе используется контейнер с ключевой парой локального сертификата – is used: TRUE.

Рисунок 142