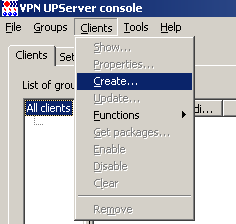

1. В меню Clients выберите предложение Create (Рисунок 64).

Рисунок 64

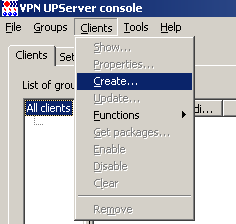

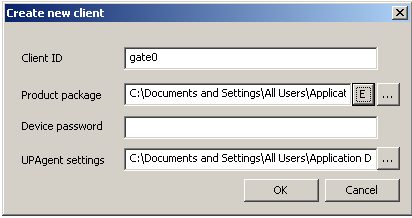

Появившееся окно Create new client (Рисунок 65) создания нового клиента имеет следующие поля:

Client ID – уникальный идентификатор клиента, может состоять из любых символов, за исключением следующих: <ПРЯМОЙ СЛЕШ>, <ОБРАТНЫЙ СЛЕШ>, <ДВОЕТОЧИЕ>, <ЗВЕЗДОЧКА>, <СИМВОЛ ВОПРОСА>,gate0<ДВОЙНЫЕ КАВЫЧКИ>, <ЗНАК МЕНЬШЕ>, <ЗНАК БОЛЬШЕ>, <ВЕРТИКАЛЬНАЯ ЧЕРТА>, <ТАБУЛЯЦИЯ>. Идентификатор не должен начинаться или заканчиваться символами <ПРОБЕЛ> или <ТОЧКА>, и не должен быть равен “NUL” или “CON”, или “PRN”, или “AUX”, или “COMx”, где xÎ[1..9], или “LPTx”, где xÎ[1..9]

Product package – имя инсталляционного файла S-Terra Gate 4.1/CSP VPN Gate 3.11/3.1 , созданного с помощью окна VPN data maker, вызываемого кнопкой E

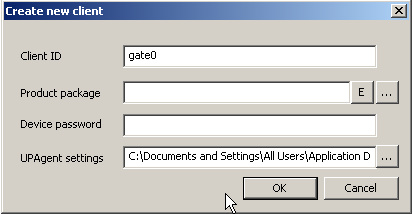

Кнопка E – вызывает окно VPN data maker (Рисунок 66) для задания политики безопасности и настроек продукта S-Terra Gate/CSP VPN Gate

Device password – пароль устройства для выполнения дополнительных действий на нем, в данной версии поле не используется

UPAgent settings – имя файла c настройками Клиента управления, по умолчанию имя файла уже задано (см. главу «Настройки Клиента управления»)

Рисунок 65

2. В поле Client ID введите идентификатор клиента, например, gate0.

3. Поле UPAgent settings оставьте без изменений, в нем указано имя файла с настройками Клиента управления.

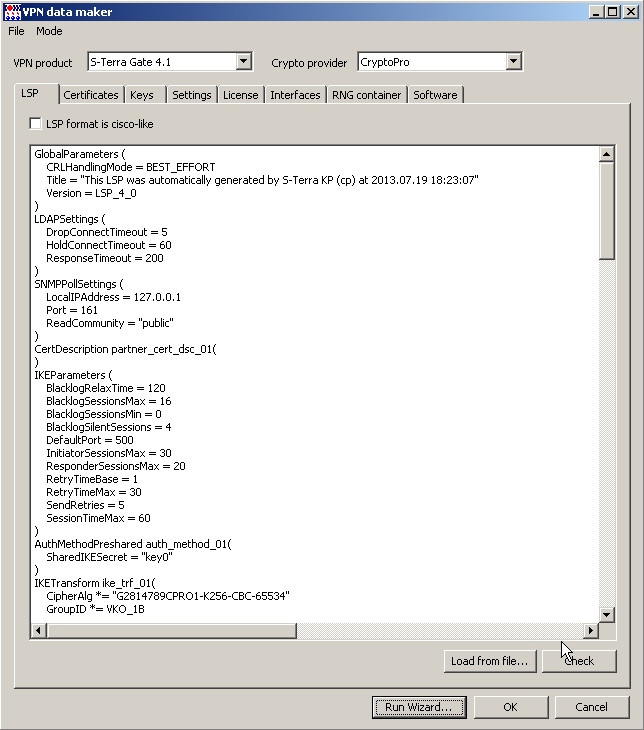

4. В поле Product package нажмите кнопку E, появится окно VPN data maker (Рисунок 66).

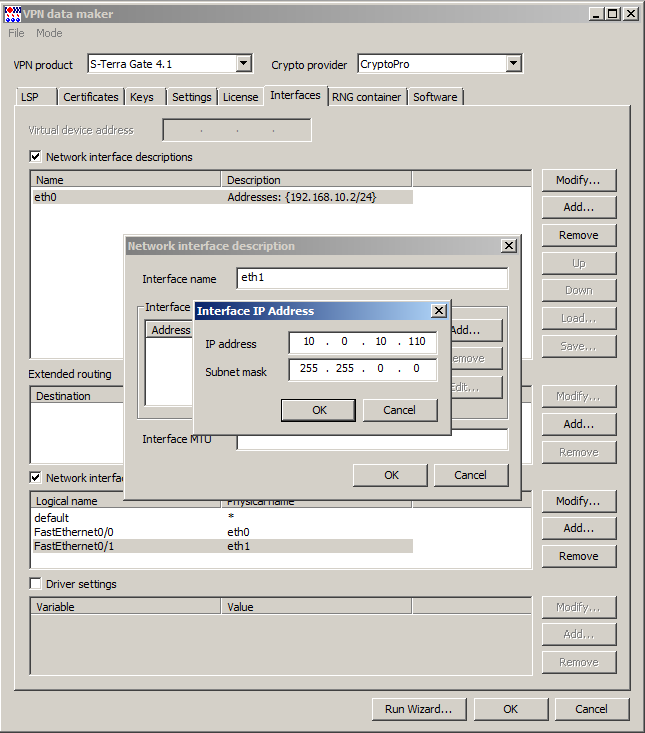

Рисунок 66

5. В окне VPN data maker выберите продукт S-Terra Gate 4.1/CSP VPN Gate 3.11/3.1 и криптопровайдера, например, CryptoPro (Рисунок 66).

6. Далее

нужно задать политику безопасности для шлюза и другие настройки. Сложную

политику можно задать во вкладке LSP

(Рисунок 66) в текстовом виде или в виде cisco-like конфигурации, или

загрузить из файла, предварительно создав его. А остальные настройки ввести

в других вкладках.

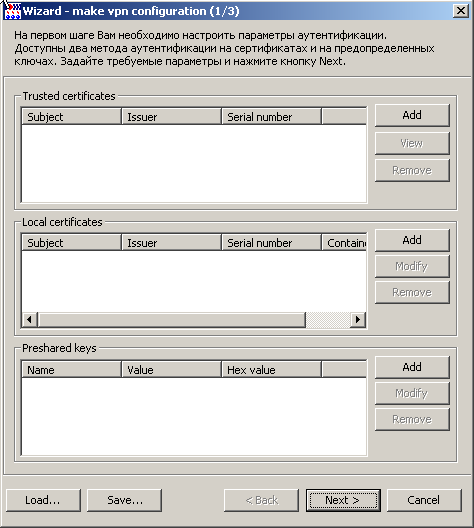

Для создания несложной политики можно использовать окна мастера, нажав

кнопку Run

Wizard в окне VPN data

maker, появится окно для выбора метода аутентификации шлюза при

взаимодействии со своими партнерами (Рисунок 67). Интерфейс этого окна

описан в разделе «Задание политики

и настроек с использованием мастера».

Рисунок 67

7. Для примера выберем аутентификацию с использованием предопределенного ключа. В разделе Preshared keys нажмите кнопку Add (Рисунок 67).

Внимание! Режим аутентификации на предопределенных ключах имеет ограниченную область применения, в соответствии с правилами пользования, для обеспечения аутентификации абонентов с использованием электронной подписи по стандартам ГОСТ Р 34.10–2012 или ГОСТ Р 34.10–2001 (алгоритм определяется сертификатом ключа подписи) необходимо использование режима аутентификации на сертификатах. Выбор метода аутентификации на preshared keys приведёт к нарушению правил пользования.

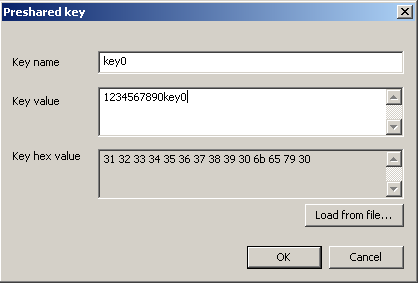

8. В открывшемся окне Preshared key (Рисунок 68) введите имя ключа, например, key0, и значение ключа, нажмите кнопку ОК.

Рисунок 68

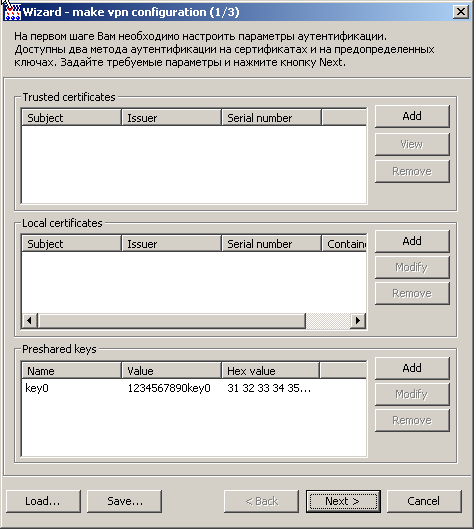

9. Предопределенный ключ добавился в проект, нажмите кнопку Next (Рисунок 69).

Рисунок 69

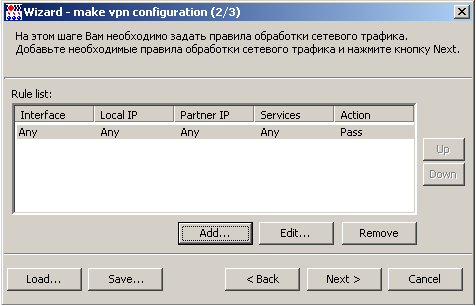

10. В следующем окне задайте правила обработки трафика, согласно которым центральный шлюз будет пропускать трафик от управляемых устройств к Серверу управления и обратно. При этом трафик между управляемыми устройствами и центральным шлюзом должен быть защищен (Рисунок 70). Для создания правила нажмите кнопку Add.

Рисунок 70

Рисунок 71

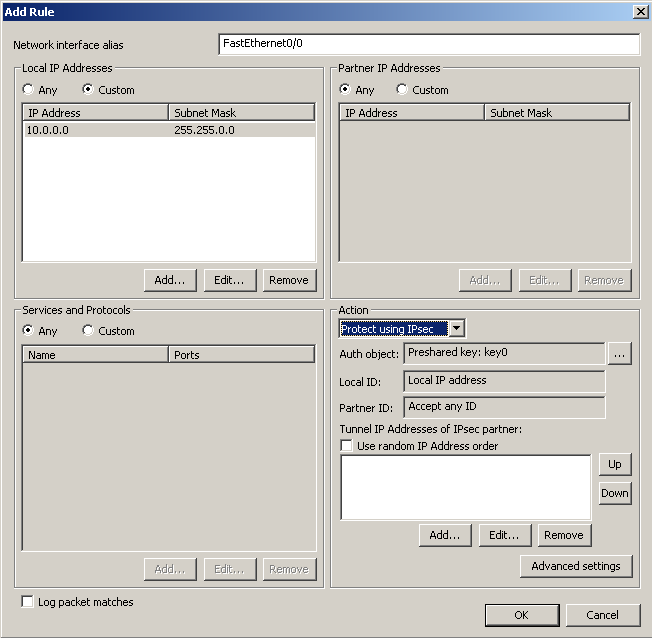

11. Создаваемое правило привяжите к интерфейсу шлюза с логическим именем FastEthernet0/0, который смотрит во внешнюю сеть (Рисунок 2). В области Local IP Addresses (Рисунок 71) укажите адрес защищаемой подсети - 10.0.0.0/16, в эту подсеть смотрит интерфейс шлюза с именем eth1. Шлюз должен взаимодействовать с любыми партнерами, поэтому в области Partner IP Addresses поставьте переключатель в положение Any. В области Action - переключатель в положение Protect using IPsec, не указывая адрес IPsec партнера (адрес может быть любым).

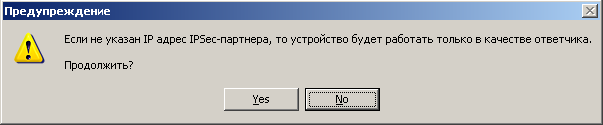

12. После нажатия кнопки ОК появится предупреждение (Рисунок 72). Нажмите кнопку Yes.

Рисунок 72

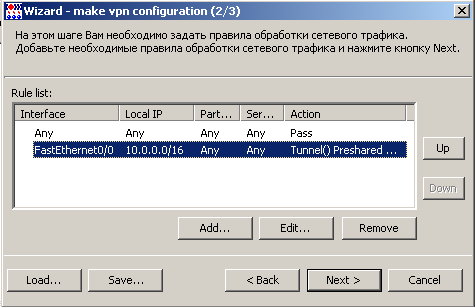

13. Увеличьте приоритет созданного правила (Рисунок 73), нажав кнопку Up.

Рисунок 73

Рисунок 74

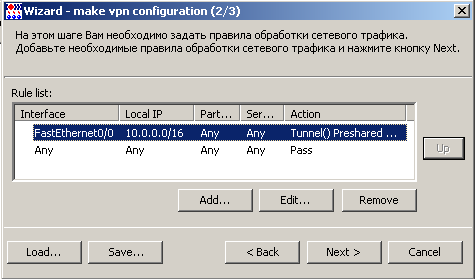

14. Нажмите кнопку Next (Рисунок 74).

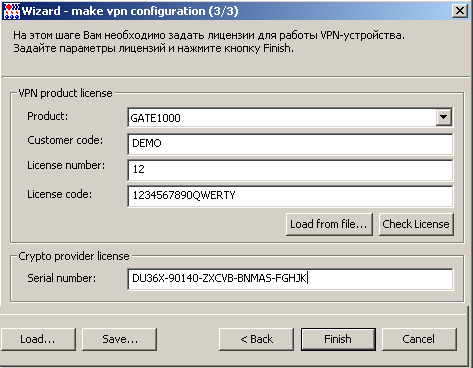

15. Введите данные лицензии на продукт S-Terra Gate/CSP VPN Gate и серийный номер лицензии на продукт криптопровайдера (КриптоПро CSP 3.6) (Рисунок 75). Если на шлюзе лицензия на КриптоПро CSP 3.6 уже задана и не требуется ее замена, то поле Serial number оставьте пустым.

Рисунок 75

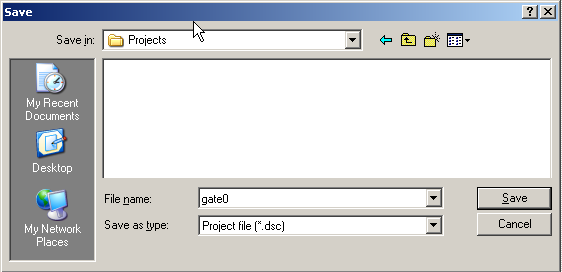

16. Сохраните введенные данные в окнах мастера, нажав кнопку Save…(Рисунок 75), и укажите имя файла-проекта в любом созданном вами каталоге (Рисунок 76).

Рисунок 76

17. В окне мастера нажмите кнопку Finish (Рисунок 75). Все введенные данные будут отражены во вкладках проекта (Рисунок 77), за исключением вкладки Interfaces.

Рисунок 77

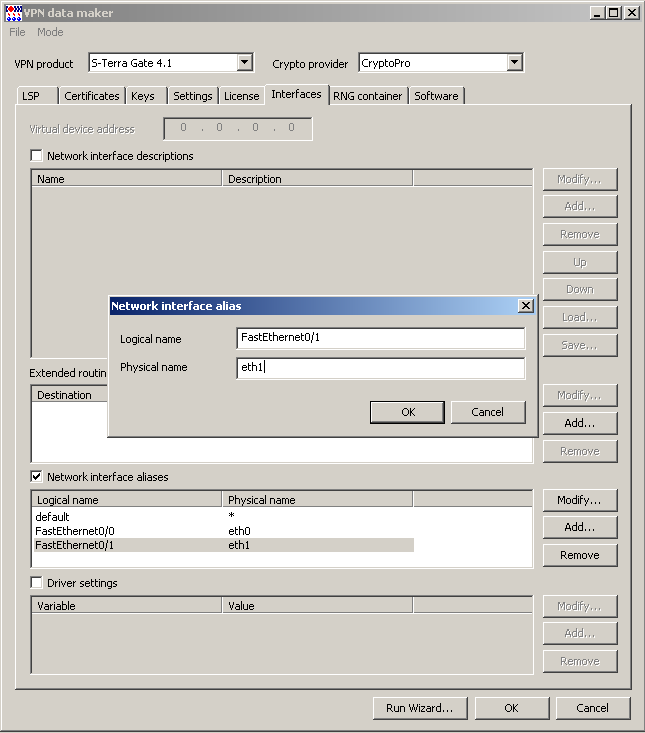

18. Перейдите во вкладку Interfaces и задайте соответствие между логическими и физическими именами интерфейсов шлюза безопасности. Для получения имен интерфейсов используйте:

утилиту /opt/VPNagent/bin/if_mgr show – для CSP VPN Gate 3.1, 3.11

утилиту /opt/VPNagent/bin/if_show - для S-Terra Gate 4.1.

Во вкладке Interfaces установите флажок Network interface aliases, нажмите кнопку Add и в окне Network interface alias введите логическое и физическое имя интерфейсов (Рисунок 78).

Рисунок 78

|

Адреса сетевых интерфейсов шлюза, заданные через cisco-like консоль, игнорируются Сервером управления. Для корректного задания адресов рекомендуется пользоваться либо средствами операционной системы, либо вкладкой Interfaces Сервера управления. |

19. Для задания интерфейсам шлюза адресов установите флажок Network interface description и, воспользовавшись кнопкой Add, назначьте интерфейсам с физическими именами адреса (Рисунок 79 ).

Рисунок 79

20. Во вкладке Interfaces нажмите кнопку ОК, появится окно с настройками нового клиента (Рисунок 80), опять нажмите кнопку ОК.

Рисунок 80

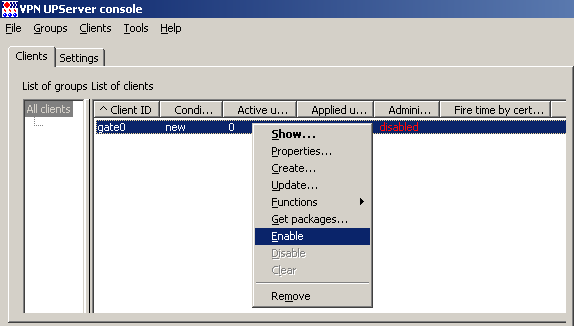

21. На Сервере управления в таблице клиентов появился новый клиент gate0. Переведите его в активное состояние, выбрав в контекстном меню предложение Enable (Рисунок 81).

Рисунок 81