Для настройки и проведения обновлений необходимо зарегистрировать новый С-Терра «Пост» на Сервере управления С-Терра КП. Для этого требуется создать Клиента управления.

Внимание: запись контейнера к локальному сертификату Клиента управления производится в раздел /gate_dat на С-Терра «Пост». Этот раздел по умолчанию доступен в режиме «только для чтения». Для того, чтобы разрешить запись в него, требуется открыть сессию пользователя. Эта процедура выполняется при помощи программы «С-Терра Редактор СПДС».

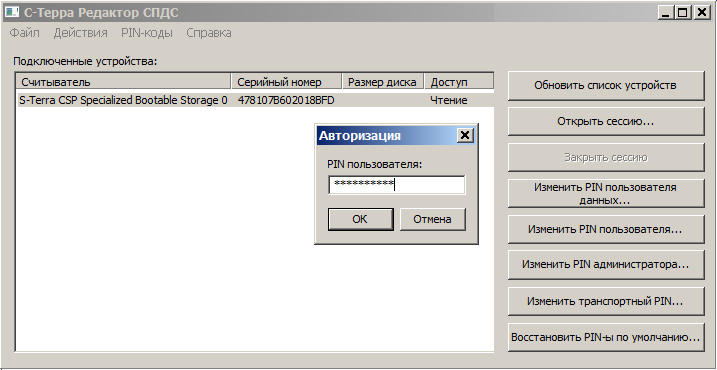

Шаг 1: Запустите программу из системного меню «Пуск», в списке доступных устройств выберите требуемую запись.

Шаг 2: Нажмите кнопку «Открыть сессию» для открытия Раздела данных на запись.

Шаг 3: В окне Авторизация введите PIN пользователя и нажмите ОК (Рисунок 11).

Рисунок 11

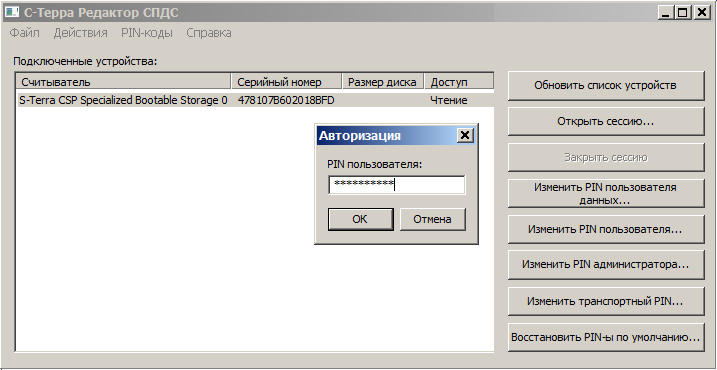

Шаг 4: Устройство С-Терра «Пост» готово для записи (Рисунок 12).

Рисунок 12

Шаг 5: Далее требуется получить сертификат Удостоверяющего центра и выпустить локальный сертификат управляемого устройства. Оба сертификата необходимо доставить в файловую систему Сервера управления. При генерации запроса на локальный сертификат, в качестве носителя назначения указать предварительно открытый на запись раздел /gate_dat на С-Терра «Пост» Подробно процедура создания ключевой пары и запроса на сертификат С-Терра «Пост» описана в документе «Программный продукт «С-Терра КП. Версия 4.1» в разделе "Создание ключевой пары и запроса на сертификат СПДС "Пост"".

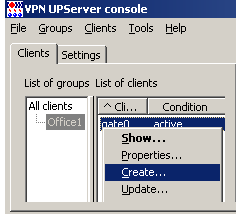

Шаг 6: На Сервере управления запустите консоль UPServer Console (Пуск-Программы-S-Terra-S-Terra KP-VPN UPServer Console). Во вкладке Clients в контекстном меню (правая кнопка мыши) выберите предложение Create для создания учетной записи клиента для устройства С-Терра «Пост» (Рисунок 13).

Рисунок 13

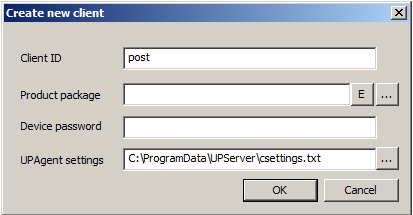

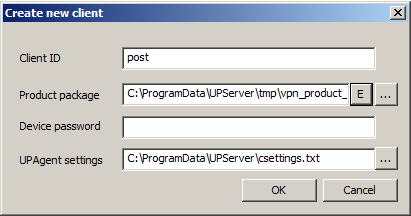

Шаг 7: В окне создания нового клиента в поле Client ID укажите идентификатор клиента для С-Терра «Пост» и нажмите E. В составе идентификатора рекомендуется использовать серийный номер устройства, номер лицензии продукта или любой другой идентификатор, подходящий для учета оборудования. В данном случае в качестве идентификатора используется post(Рисунок 14).

Рисунок 14

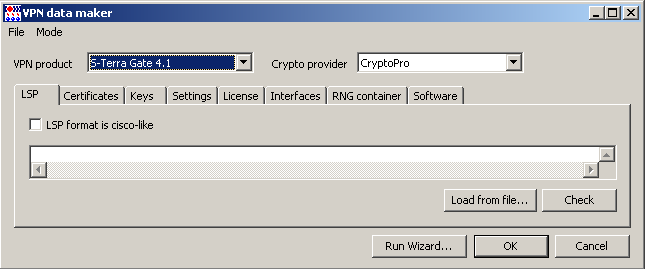

Шаг 8: В окне VPN data maker в поле VPN product в выпадающем меню выберите продукт S-Terra Gate 4.1, а в поле Crypto provider - криптопровайдера CryptoPro. Нажмите кнопку Run Wizard, чтобы использовать окна мастера.

Рисунок 15

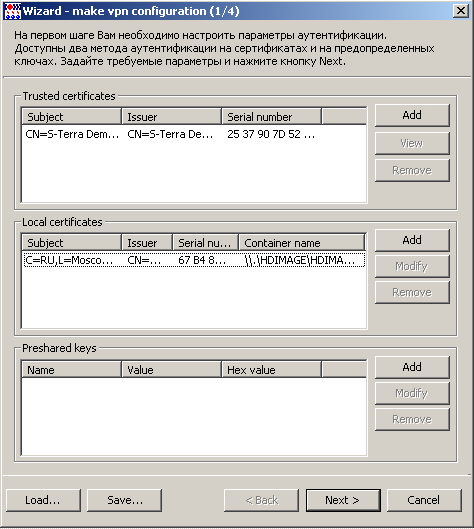

Шаг 9: В первом окне мастера при аутентификации с использованием сертификатов в области Trusted certificates отражается информация о корневом сертификате Удостоверяющего Центра (Trusted CA Certificate).

Рисунок 16

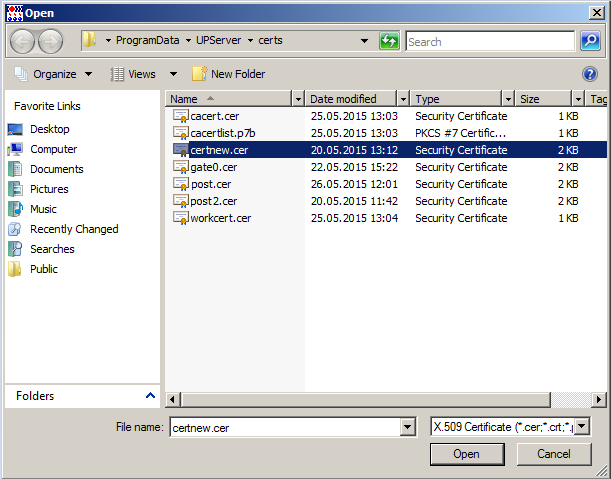

Шаг 10: Для добавления сертификата нажмите кнопку Add, в открывшемся окне выберите файл с СА сертификатом (Рисунок 17 ). Обязательный параметр.

Рисунок 17

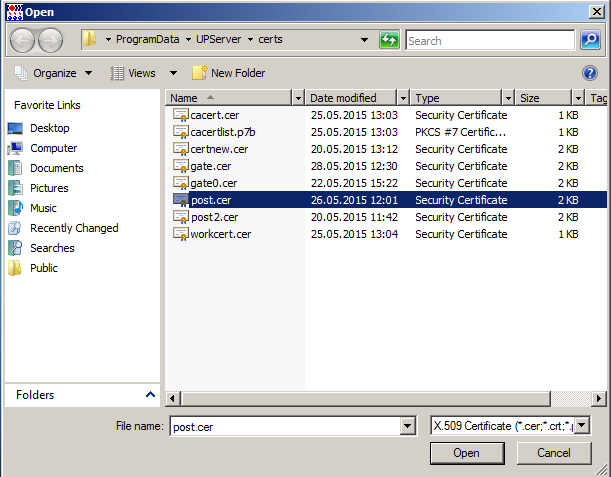

Шаг 11: В области Local certificates отражается информация о локальном сертификате управляемого устройства. Для этого в конце области нажмите кнопку Add, в открывшемся окне выберите файл с локальным сертификатом (Рисунок 18 ). Обязательный параметр.

Рисунок 18

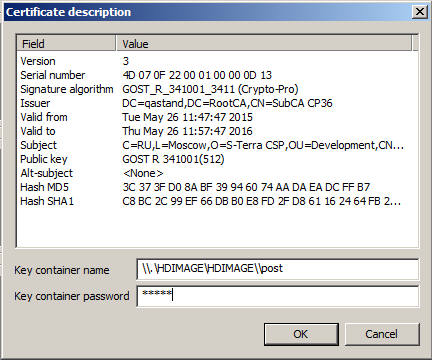

Шаг 12: В окне Certificate description в поле Key container name необходимо задать местоположение и имя ключевого контейнера на управляемом устройстве, в который он будет скопирован с USB-флеш при инициализации С-Терра «Пост».

В поле Key container password укажите пароль к контейнеру. Нажмите ОК.

Рисунок 19

|

|

При создании контейнера к локальному сертификату устройства через веб-форму рекомендовано использовать автоматическое задание имени контейнера. Если же имя было задано вручную, необходимо убедиться, что оно не совпадает с именем, прописанным в поле Key container name окна Certificate description на Сервере управления. |

Нажмите кнопку Next в первом окне мастера.

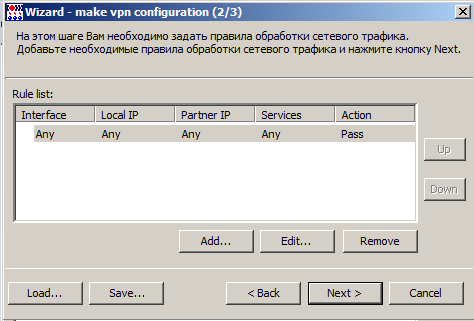

Шаг 13: Во втором окне мастера (Рисунок 20) задайте правило, по которому будет пропускаться трафик от С-Терра «Пост» к Серверу управления и другим ресурсам в защищаемой подсети. Трафик между С-Терра «Пост» и центральным шлюзом должен защищаться по протоколу IPsec, для этого нажмите кнопку Add.

Рисунок 20

Рисунок 21

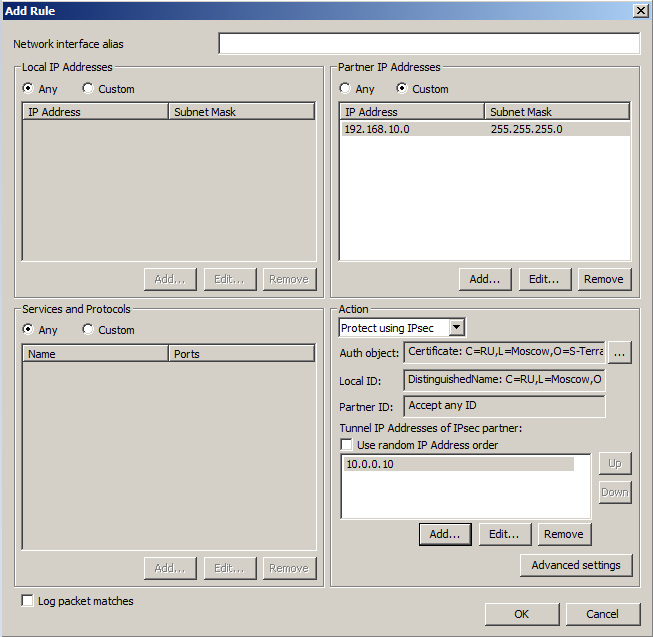

Шаг 14: В окне Add Rule (Рисунок 21) укажите следующее:

· в области Local IP Addresses поставьте переключатель в положение Any.

· в области Partner IP Addresses поставьте переключатель в положение Custom и укажите адрес всей подсети Сервера управления, например, 192.168.10.0/24.

· в области Action – укажите IPsec-партнера, с которым будет построено защищенное соединение. Например, адрес интерфейса шлюза 10.0.0.10, защищающего подсеть с Сервером управления.

Нажмите кнопку ОК.

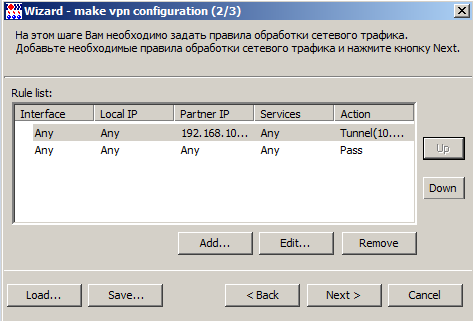

Шаг 15: Увеличьте приоритет созданного правила, используя кнопку Up. Затем нажмите кнопку Next.

Рисунок 22

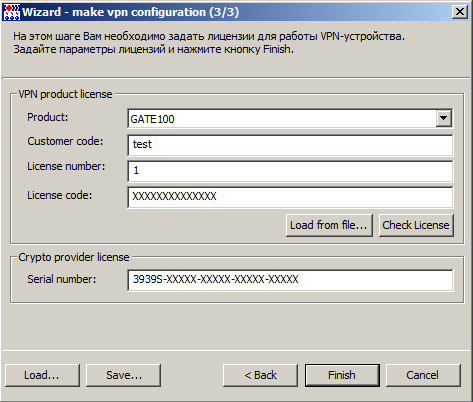

Шаг 16: В следующем окне укажите лицензионные данные на продукт S-Terra Gate и СКЗИ «КриптоПро CSP 3.9» (Рисунок 23).

Рисунок 23

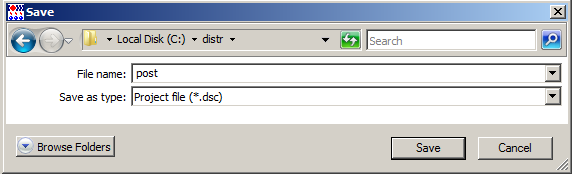

Шаг 17: Далее нажмите кнопку Save для сохранения данных проекта (Рисунок 24).

Рисунок 24

Шаг 18: Затем нажмите кнопку Finish.

Шаг 19: В окне создания нового клиента также нажмите кнопку ОК (Рисунок 25).

Рисунок 25

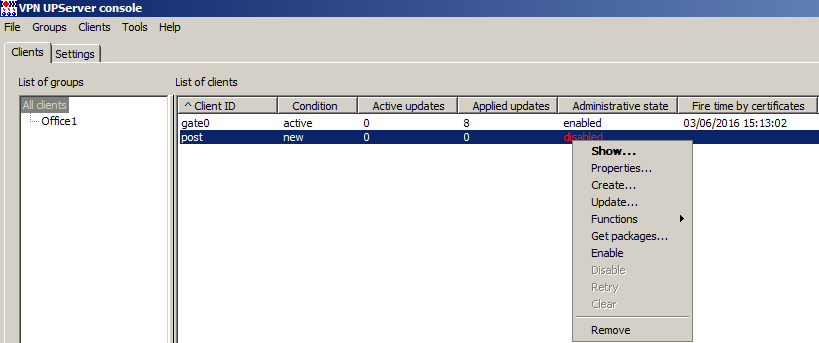

Шаг 20: На Сервере управления выделите строку с новым клиентом и в контекстном меню выберите предложение Enable, чтобы активировать клиента (Рисунок 26).

Рисунок 26