Задание действия в правиле

В области Action задается действие, которое будет применено к пакету, если пакет подпадает под действие данного правила (Рисунок 23). Из выпадающего списка выбирается одно из действий:

· Pass – пропускать трафик без обработки.

· Drop – не пропускать трафик.

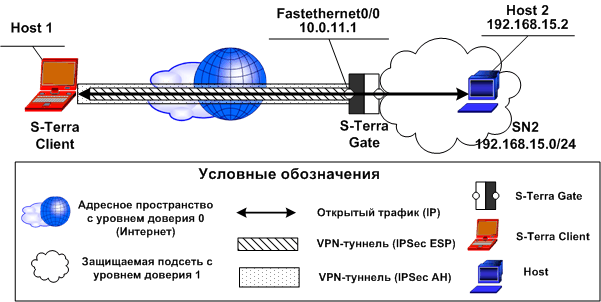

· Protect using IPsec – защищать трафик с использованием протоколов IPsec (алгоритмы протоколов AH и ESP задаются во вкладке IPsec). Трафик между хостом c локальным IP-адресом и IP-адресом партнера защищается на интервале между локальным IP-адресом и туннельным IPsec адресом партнера (это может быть адрес интерфейса шлюза безопасности, защищающего подсеть, в которой находится партнер). В результате этого строится защищенное IPsec соединение – IPsec SA (туннель) (Рисунок 24).

Рисунок 24

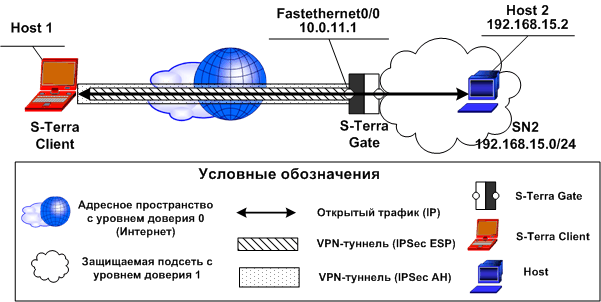

Для указания туннельного IPsec адреса партнера нажмите кнопку Add в области Action и в открывшемся окне Add IP Address (Рисунок 25) укажите IP-адрес интерфейса, до которого будет построен туннель от локального IP-адреса клиента. Адрес не может быть нулевым.

Рисунок 25

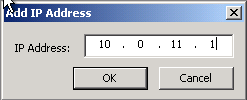

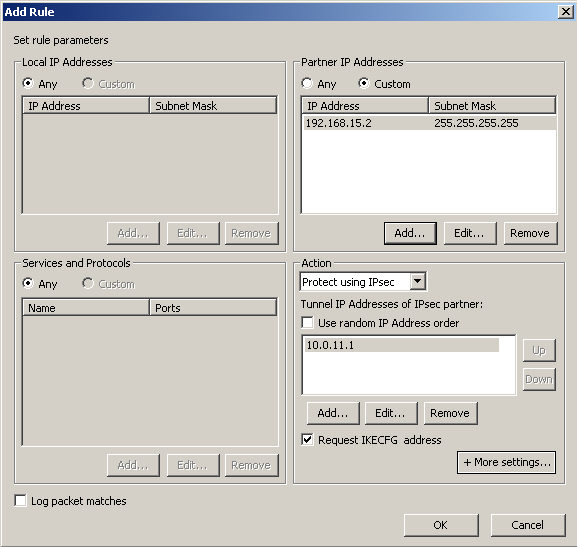

Можно указать список IP-адресов, до которых возможно построить туннель. Адреса в списке надо расположить в порядке убывания приоритета – первый в списке имеет самый высокий приоритет. Если не удалось построить туннель до интерфейса с первым указанным адресом, производится попытка построить туннель со вторым IP-адресом и т.д. Кнопки Up и Down предназначены для изменения приоритета адресов в списке (Рисунок 26).

Рисунок 26

Используя кнопки Add, Edit и Delete, можно добавлять, редактировать и удалять адреса из списка.

Use random IP Address order – при установке этого флажка IPsec-адрес партнера будет выбираться из списка случайным образом. При неудачной попытке построить туннель с этим адресом, следующий туннельный адрес будет выбираться также случайным образом.

Request IKECFG address – установка этого флажка позволяет клиенту запрашивать адрес у IKECFG-сервера при построении защищенного соединения по данному правилу. Поэтому в этом правиле обязательно нужно указать туннельный адрес партнера, у которого и будет запрошен IKECFG-адрес (Рисунок 27). Интерфейс, с присвоенным ему IKECFG-адресом, будем называть виртуальным интерфейсом.

|

|

Существует ограничение в применении Продукта S-Terra Client, когда запрашивается адрес из IKECFG-пула: Можно задать только одно правило с запросом IKECFG-адреса, причем в этом правиле нельзя задать фильтрацию по локальным адресам, протоколам и портам (сервисам) (положение переключателя Custom недоступно). Это связано с атрибутом PersistentConnection=TRUE в структуре IPsecAction. Созданная политика безопасности будет неработоспособна, если весь трафик защищается по протоколу IPsec (трафик между любым локальным IP-адресом и любыми адресами партнеров, указанными в областях Local IP Addresses и Partner IP Addresses). Политика безопасности не будет работать, если туннельный IPsec адрес партнера (Tunnel IP Addresses of IPsec partner) совпадает с IP-адресом или подсетью партнера (Partner IP Addresses), на которые распространяется правило фильтрации. |

Рисунок 27

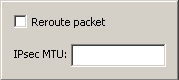

+More settings – при нажатии на кнопку +More settings (Рисунок 27) появляется окно (Рисунок 28) для дополнительных настроек.

Рисунок 28

· Reroute packet – при установке этого флажка пакет будет подвергаться повторной маршрутизации (при создании вложенного туннеля или при отправке пакета с виртуального IKECFG интерфейса после IPsec обработки). При создании вложенного туннеля для исходящего пакета опять выполняется поиск подходящего правила из набора правил Outbound classification, а затем из вкладки IPsecRules. С виртуального IKECFG интерфейса после IPsec обработки пакет не может быть отправлен в интернет, поэтому он перенаправляется на другой интерфейс.

· IPsec MTU – в этом поле можно задать значение MTU для IPsec SA, построенному по данному правилу. Допустимые значения MTU – от 0 до 65535. Значение по умолчанию – 0, при этом MTU будет определяться автоматически, и в LSP в структуре IPsecAction значение MTU не указывается.