Независимо от используемой криптобиблиотеки, формирование ключей электронной подписи можно выполнить как с применением ПО «КриптоПро УЦ» (централизованно), так и с использованием сертифицированного СКЗИ «КриптоПро CSP», создав свой Удостоверяющий центр при помощи Microsoft Certification Authority.

Примечание: если в С-Терра Клиент используется криптографическая библиотека компании «С-Терра СиЭсПи, то при централизованном получении ключевой пары и локального сертификата, полученный контейнер необходимо конвертировать в соответствующий формат утилитой cpkey_conv, которая описана в документе «Специализированные команды».

Далее в данном документе рассмотрим вариант получения сертификата пользователя с использованием своего Удостоверяющего центра, созданного на базе ОС Windows Server и СКЗИ «КриптоПро CSP 4.0». Процесс создания Удостоверяющего центра в данном документе не описывается.

Опишем процесс создание локального сертификата на С-Терра Шлюз, со встроенной криптобиблиотекой компании «С-Терра СиЭсПи». Аналогичные действия выполняются при использовании СКЗИ "КриптоПро", отличие будет только в формате имени контейнера с секретным ключом.

Шаг 1: подключите к С-Терра Шлюз USB-носитель и посмотрите имя, под которым USB-носитель будет подмонтирован к системе:

administrator@sterragate] dir media

1 drwx 8192 Thu Jan 1 03:00:00 1970 041F-4C1B

Шаг 2: создайте запрос на сертификат при помощи утилиты cert_mgr create (утилита описана в документе «Специализированные команды») и сохраните запрос в файле на USB-носителе:

administrator@sterragate] run cert_mgr create –subj "C=ru,CN=user1,O=S-Terra" –GOST_R341012_256 –kc file_p15://user1 -kcp 1234 –fb64 media:041F-4C1B/gw1.req

где

-subj "C=ru,CN=user1,O=S-Terra" значение поля Subject Name сертификата

-GOST_R341012_256 идентификатор алгоритма ГОСТ Р 34.10-2012, который будет использован для генерации ключевой пары, с длиной секретного ключа 256 бит. Затем секретный ключ будет применен для формирования ЭЦП для создаваемого запроса

-kc file_p15://user1 имя контейнера с секретным ключом

-kcp 1234 пароль к контейнеру с секретным ключом

-fb media:041F-4C1B/gw1.req имя файла, в который будет помещен запрос на сертификат в формате PKCS#10 в текстовой кодировке BASE64.

Шаг 3: запрос на локальный сертификат нужно отослать в Удостоверяющий Центр.

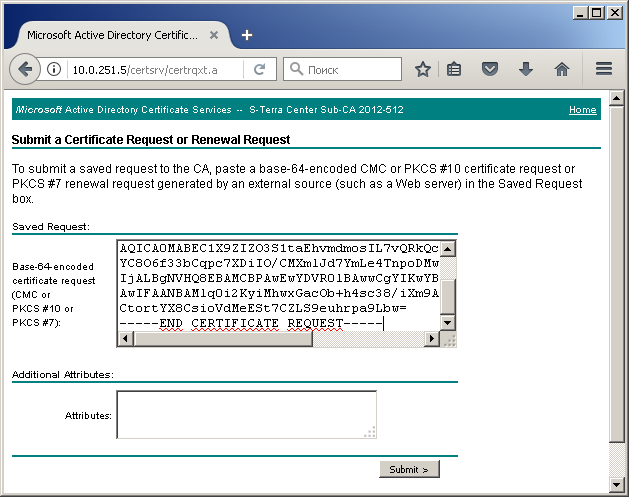

Запустите браузер. Укажите адрес сервера Удостоверяющего Центра и запустите утилиту certsrv (Certificate Service). В нашем примере http://10.0.251.5/certsrv/.

В появившемся окне выберите – Request a certificate.

Рисунок 14

Выберите расширенный запрос на сертификат – предложение advanced certificate request.

Рисунок 15

Скопируйте из файла текст запроса на сертификат в соответствующее поле и нажмите Submit.

Рисунок 16

Шаг 4: После издания сертификата получите цепочку сертификатов, выбрав предложение – Download certificate chain.

Рисунок 17

Шаг 5: файл с сертификатами сохраните на USB-носителе и доставьте на С-Терра Шлюз.

Шаг 6: перед регистрацией сертификатов в базе продукта потребуется узнать индекс объекта (сертификата) в файле:

administrator@sterragate] run cert_mgr show –f media:041F-4C1B/certnew.p7b

Certificates/CRLs from file media:041F-4C1B/certnew.p7b

Found 3 certificates. No CRLs found.

1 C=RU,O=S-Tera,CN=User1

2 CN=S-Terra Center Sub-CA 2012-512

3 CN=S-Terra Center CA 2012-256

Шаг 7: зарегистрируйте полученные сертификаты в базе продукта:

Регистрация корневого сертификата УЦ:

administrator@sterragate] run cert_mgr import –f media:041F-4C1B/certnew.p7b –i 3 –t

Регистрация сертификата промежуточного УЦ, на котором был выпущен сертификат:

administrator@sterragate] run cert_mgr import –f media:041F-4C1B/certnew.p7b –i 2

Регистрация локального сертификата:

administrator@sterragate] run cert_mgr import –f media:041F-4C1B/certnew.p7b –i 1 -l

Шаг 8: убедитесь, что сертификаты импортированы успешно:

administrator@sterragate] run cert_mgr show

Found 3 certificates. No CRLs found.

1 Status: trusted CN=S-Terra Center CA 2012-256

2 Status: remote CN=S-Terra Center Sub-CA 2012-512

3 Status: local C=RU,O=S-Tera,CN=User1