Если планируется проводить настройки и управлять локальной политикой безопасности шлюза удаленно по протоколу SSH1 или SSH2 при помощи команд консоли, то после инициализации S-Terra Gate рекомендуется загрузить начальную конфигурацию, которая позволит создать защищенный канал для настройки политики безопасности по протоколу SSH.

Загрузка начальной конфигурации на шлюз безопасности должна осуществляться с локального терминала с использованием команд консоли.

Для создания защищенного канала также необходимо на компьютер (АРМ администратора), с которого будет осуществляться удаленная настройка шлюза, установить продукт S-Terra Client версии 4.2 с согласованной начальной конфигурацией для создания IPsec SA между этим компьютером и шлюзом, а также SSH-клиента.

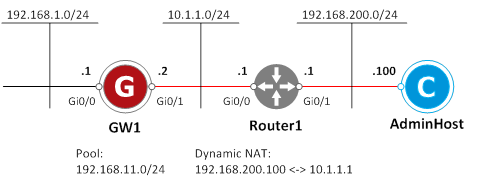

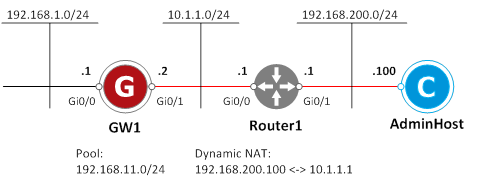

На сайте компании приведен сценарий, иллюстрирующий построение защищенного соединения между шлюзом безопасности S-Terra Gate (GW1) и компьютером администратора (AdminHost). Адрес компьютера администратора считается заранее неизвестным и может находиться за динамическим NAT-ом. В ходе построения защищенного соединения устройство AdminHost получает адрес из заранее определенного на шлюзе пула. В рамках данного сценария для аутентификации партнеры будут использовать сертификаты.

Схема стенда показана на рисунке ниже.

Рисунок 2

Сценарий «Построение VPN туннеля между компьютером администратора и шлюзом безопасности «С-Терра Шлюз» для удаленной настройки шлюза размещен на портале документации (http://doc.s-terra.ru/) в разделе «Типовые сценарии применения продуктов».

По протоколу SSH можно зайти пользователем, присутствующим в системе с именем «cscons».