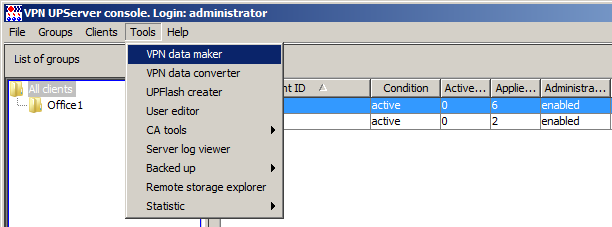

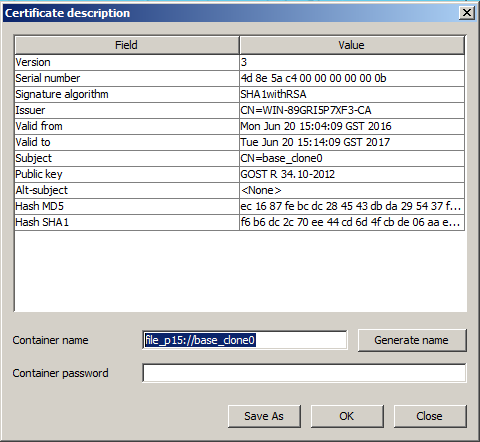

1. Задайте настройки С-Терра Шлюз для базового профиля base_gate.pvd, который будет использоваться для клонирования. Для этого в меню Tools выберите предложение VPN data maker (Рисунок 271).

Рисунок 271

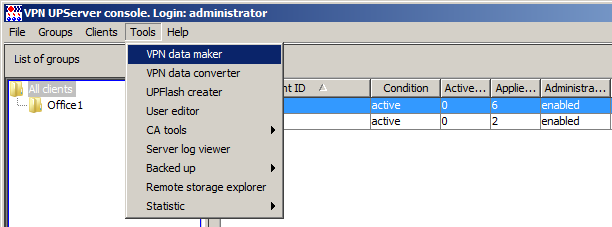

2. Выберите продукт S-Terra Gate 4.2 и криптобиблиотеку S-Terra или CryptoPro, нажмите кнопку Run Wizard.

Рисунок 272

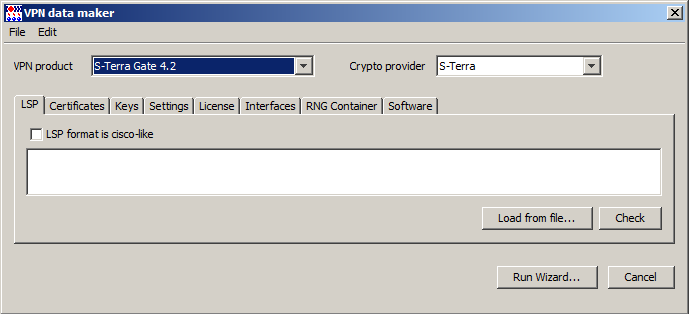

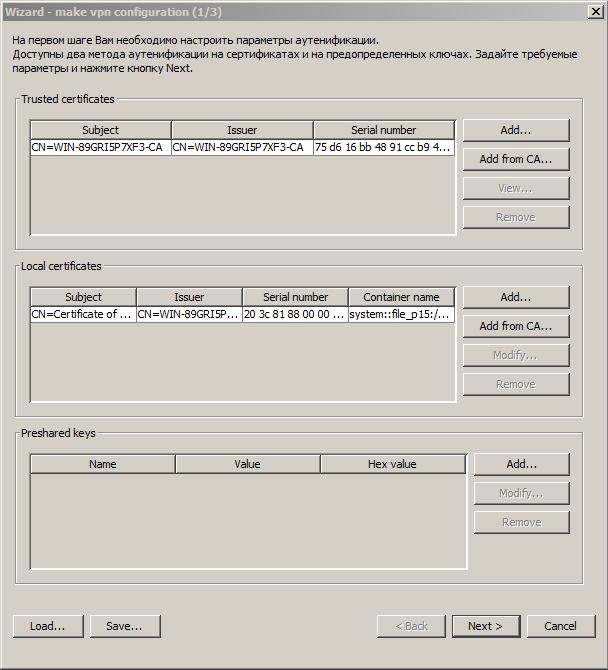

3. В следующем окне укажите СА и локальный сертификат, который у вас есть, или создайте новый с полем Subject, например, base_clone0, а также укажите имя контейнера на жестком диске нового устройства (клона), в который будет скопирован контейнер с USB-флеш:

• для криптобиблиотеки S-Terra в формате – file_p15://base_clone0

• для криптобиблиотеки CryptoPro в формате – \\.\HDIMAGE\HDIMAGE\base_clone0

Также, имя может быть сгенерировано автоматически путем нажатия кнопки Generate name.

Пароль на контейнер должен быть пустым (Рисунок 273). Нажмите кнопку ОК.

Рисунок 273

4. Нажмите копку Next > (Рисунок 274).

Рисунок 274

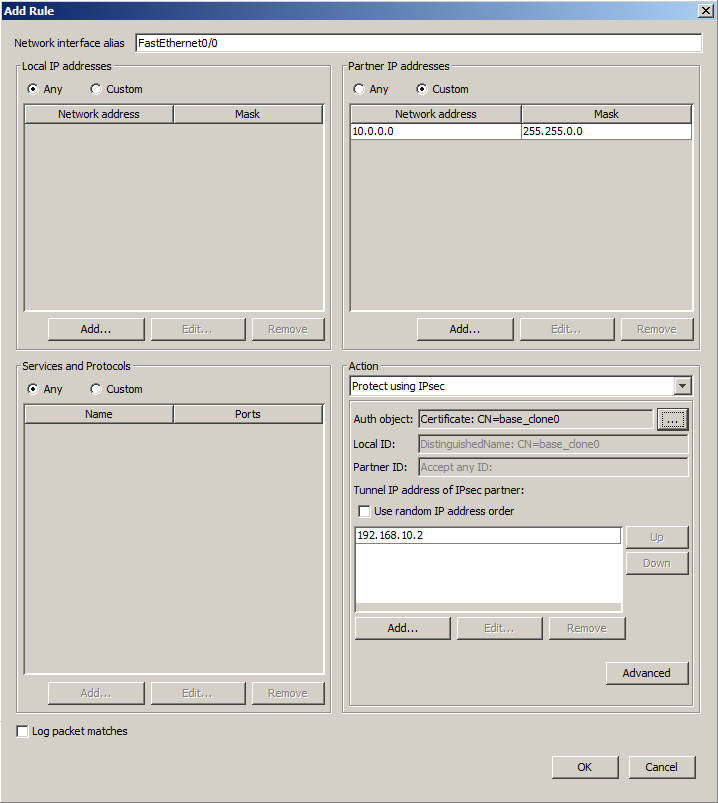

5. Создайте правило обработки трафика от любого управляемого устройства к Серверу управления, трафик между управляемым VPN устройством и центральным шлюзом должен быть защищен, для аутентификации шлюза используется локальный сертификат. Правило обработки трафика привязывается к внешнему интерфейсу с именем FastEthernet0/0 (Рисунок 275).

Рисунок 275

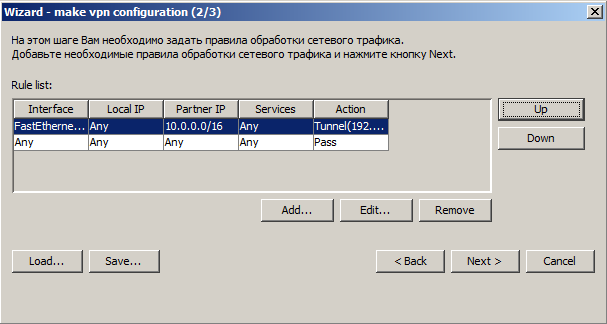

6. Увеличьте приоритет созданного правила обработки трафика (Рисунок 276).

Рисунок 276

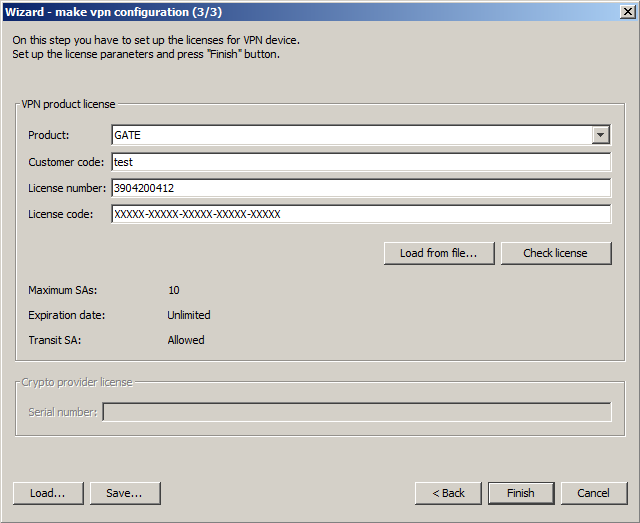

7. Введите данные лицензии на S-Terra Gate и CryptoPro (если используется), нажмите кнопку Finish (Рисунок 277).

Рисунок 277

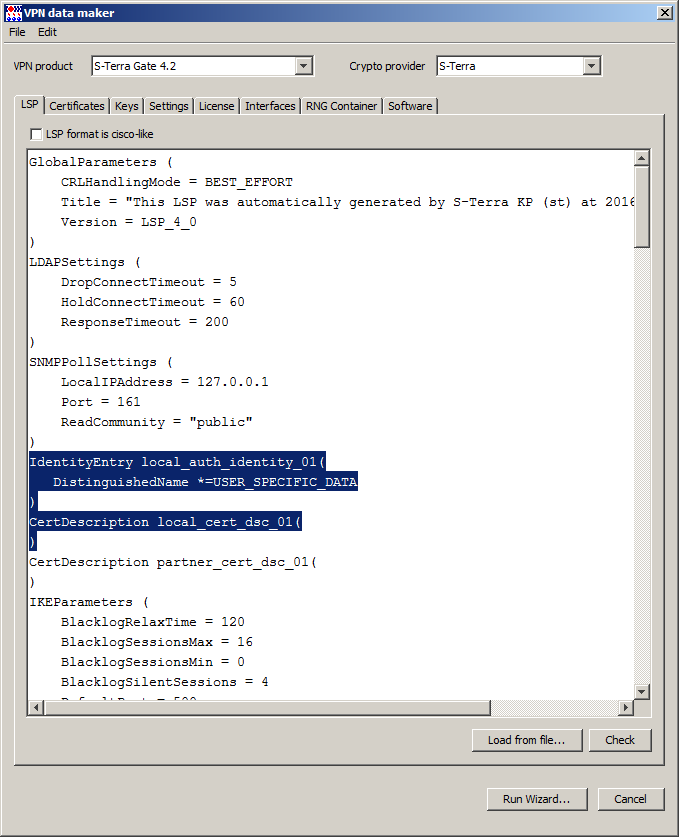

8. Таким образом, все выставленные настройки отражены во вкладках VPN data maker. Для того, чтобы в базовом профиле конфигурация не зависела от полей локального сертификата, во вкладке LSP следует следующие структуры (Рисунок 278):

IdentityEntry local_auth_identity_01(

DistinguishedName *= CertDescription(

Subject *= COMPLETE,"C=RU,CN=base_clone0"

)

)

CertDescription local_cert_dsc_01(

FingerprintMD5 = "6B681CA341C8D7E8AE8DD4438DEAC243"

Issuer *= COMPLETE,"CN=S-Terra Demo CA"

SerialNumber = "612D03BE00000000000D"

Subject *= COMPLETE,"C=RU,CN=base_clone0"

)

заменить на строки:

IdentityEntry local_auth_identity_01(

DistinguishedName *= USER_SPECIFIC_DATA

)

CertDescription local_cert_dsc_01(

)

9. В этом случае любой локальный сертификат, лежащий в базе VPN продукта, будет использован для аутентификации. Необходимо, чтобы в базе управляемого VPN устройства лежал только один локальный сертификат.

Рисунок 278

Рисунок 279

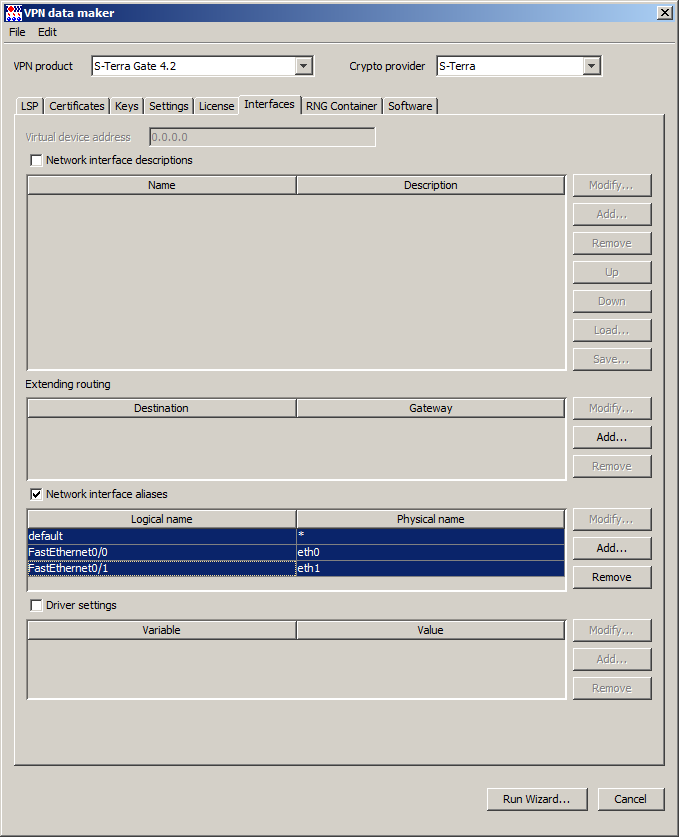

10. Далее во вкладке Interfaces задайте логические имена сетевых интерфейсов. Допустим, на устройствах, на которые будут устанавливаться клоны, имеется по 2 сетевых интерфейса с именами – eth0, eth1 (Рисунок 279).

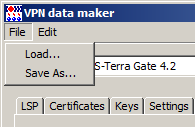

11. Получен базовый профиль, сохраните его в файл на Сервере управления, выбрав в меню File предложение Save as…. (Рисунок 280).

Рисунок 280

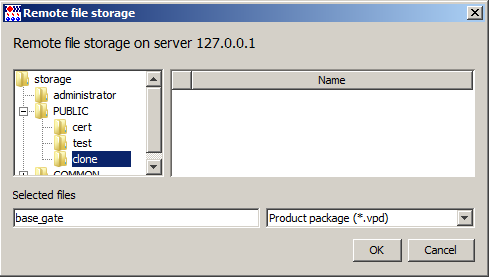

12. Сохраните базовый профиль в произвольной директории в хранилище Сервера управления под именем, например, base_gate.vpd (Рисунок 281). Затем скопируйте файл с профилем в локальную директорию C:\Clone на Сервере управления.

Рисунок 281