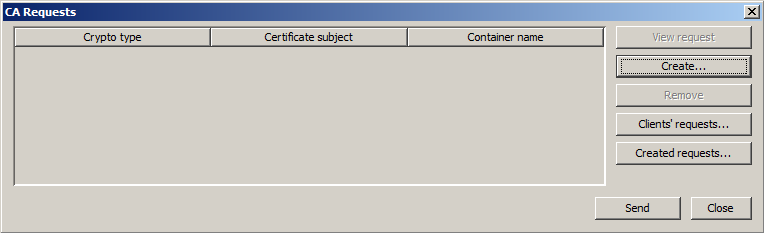

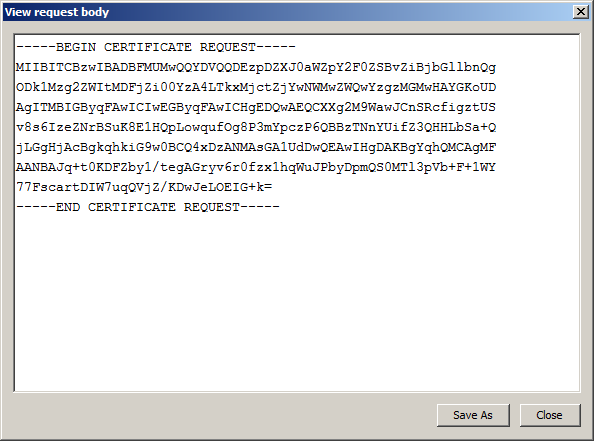

При выборе предложения CA tools – Requests sender появляется окно CA Requests (Рисунок 401) для просмотра, создания и удаления запросов на локальные сертификаты.

Рисунок 401

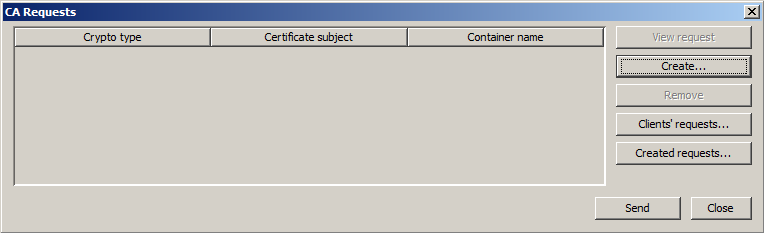

При нажатии кнопки Create… появляется окно Create CA Request (Рисунок 402) для создания запроса на сертификат.

Рисунок 402

Crypto type – тип криптобиблиотеки, используемый при генерации ключевой пары (S-Terra или Crypto Pro).

Внимание! |

Для корректного создания запросов на локальные сертификаты с использованием криптобиблиотеки S-Terra необходимо подложить файл с гаммой (eg_data) в директорию С:\ProgramData\s-terra\ext-gamma\. Файл с гаммой можно сгенерировать при помощи утилиты egamma_gen.exe, входящей в состав продукта и расположенной в директории С:\ProgramFiles\S-Terra\S-Terra KP\lca\ST, например, командой: egamma_gen.exe -n 3 -p С:\ProgramData\s-terra\ext-gamma После прохождения биологического ДСЧ файл с гаммой будет создан в указанной директории. Для криптобиблиотеки КриптоПро используется утилита genkpim, расположенная в директории С:\ProgramFiles\S-Terra\S-Terra KP\sbin. Подробнее о создании внешней гаммы см. документацию на СКЗИ «Крипто Про CSP» («АРМ выработки внешней гаммы»). |

Public key algorithm – алгоритм публичного ключа:

• GOST_R3410EL – идентификатор алгоритма ГОСТ Р 34.10-2001, который будет использован для генерации ключевой пары

• GOST_R341012_256 – идентификатор алгоритма ГОСТ Р 34.10-2012, который будет использован для генерации ключевой пары, с длиной секретного ключа 256 бит.

• GOST_R341012_512 – идентификатор алгоритма ГОСТ Р 34.10-2012, который будет использован для генерации ключевой пары, с длиной секретного ключа 512 бит.

Container name – имя контейнера на управляемом VPN устройстве, в который будет записана ключевая пара. Имя контейнера задается автоматически. При изменении имени следует учитывать, что оно должно быть уникальным и включать имя считывателя, если на управляемом VPN устройстве установлено несколько считывателей. Например,

• \\.\REGISTRY\REGISTRY\\cont1

или

\\.\HDIMAGE\HDIMAGE\\cont1 (если используется

СКЗИ «КриптоПро CSP»)

• system::file_p15://cont2 (если используется криптобиблиотека S-Terra)

Container password – пароль для защиты контейнера. Если это поле не задано, то пароль для контейнера будет считаться пустым

Confirm password – поле для повторного ввода пароля. Должно совпадать со значением Container password.

Certificate subject – строка, используемая в качестве поля Subject при создании запроса на сертификат. По умолчанию задается автоматически. В этой строке можно использовать макросы, такие как %UPAgentID%, %UPAgentGroup% и т.п, которые будут заменены на их значения (список макросов, которые можно использовать, совпадает с переменными, передаваемыми в файл cook.bat при его запуске).

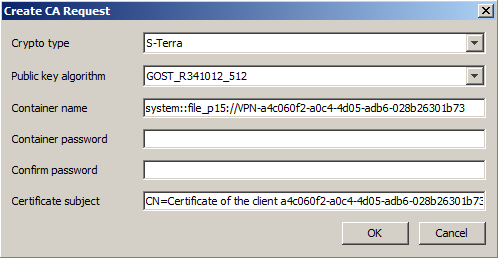

При выделении созданного запроса и нажатии кнопки View request открывается окно View reguest body, содержащее тело запроса на сертификат (Рисунок 403). Нажатие кнопки Save Аs позволяет сохранить запрос в файловое хранилище Сервера управления.

Рисунок 403

Кнопка Remove удаляет созданный запрос из таблицы.

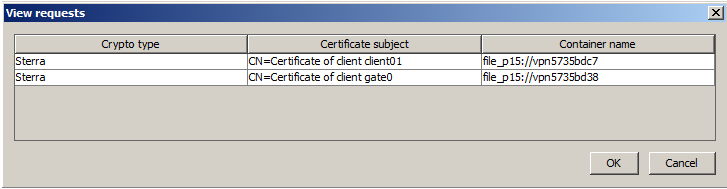

При нажатии кнопки Clients’ requests… выдается таблица View requests (Рисунок 404) запросов по всем управляемым VPN устройствам, либо по каждому в отдельности.

Рисунок 404

При нажатии кнопки Created requests… выдается таблица View requests всех созданных с помощью инструмента CA tools запросов. При выборе запроса из этой таблицы и нажатии кнопки ОК, он переходит в окно CA Requests, откуда может быть отправлен в УЦ.

Нажатие кнопки Send отправляет отмеченные в таблице запросы в Удостоверяющий Центр.

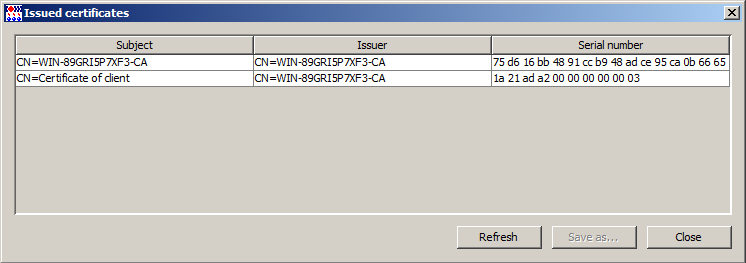

При выборе пункта меню CA tools – Certificates viewer открывается окно Issued certificates (Рисунок 405), содержащее список выпущенных сертификатов. Первой строкой в списке выдается CA сертификат, которым подписываются все выпущенные локальные сертификаты. Данные списка можно обновить, нажав кнопку Refresh, или сохранить выбранный сертификат в файловое хранилище Сервера управления, нажав кнопку Save as…

Рисунок 405