Внимание! |

Для продуктов CSP VPN Gate версий, младше 3.11 процедура выполнения созданных скриптов описана в Приложении в разделе «Особенности выполнения инициализационных скриптов для продуктов CSP VPN Gate версий, младше 3.11» |

Внимание! |

Если на центральном шлюзе или на управляемом VPN устройстве установлен продукт S-Terra Gate/CSP VPN Gate класса защиты КС3, то выполнение созданных скриптов setup_upagent.sh и setup_product.sh осуществляется с использованием другого скрипта – run_setup.sh (см. п. 7). |

Внимание! |

На продукты S-Terra Gate/CSP VPN Gate версии 4.2, 4.1, 3.11 Клиент управления может быть предустановлен. Его требуется инициализировать (скрипт setup_upagent.sh). Скрипт setup_product.sh содержит настройки VPN продукта и среды его функционирования. |

Выполнение созданных скриптов осуществляется локально. Доставьте скрипты на шлюз доверенным способом.

1. Для доставки можно использовать:

• распространяемую бесплатно утилиту pscp.exe из пакета Putty

• либо терминальную программу, например, Putty Configuration

• либо USB-флеш

• либо FTP-сервер (FileZilla Server) на Сервере управления

2. При использовании утилиты pscp.exe на Сервере управления выполните команды, предварительно создав директорию /tmp на шлюзе:

pscp setup_upagent.sh root@10.0.0.110:/tmp

pscp setup_product.sh root@10.0.0.110:/tmp

Далее перейдите к пункту 4.

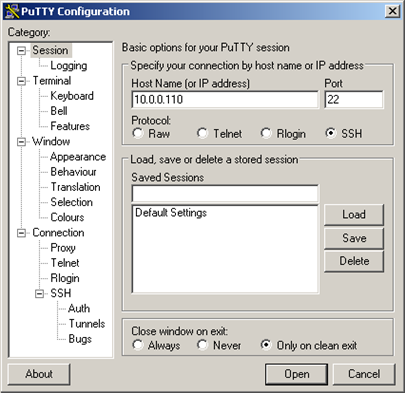

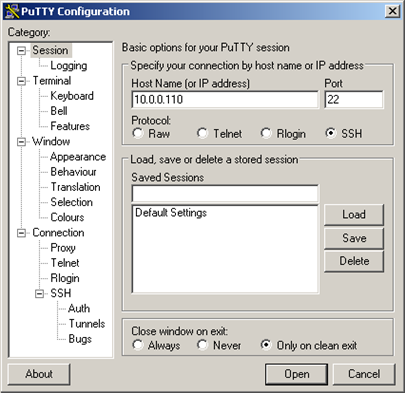

3. При использовании терминальной программы, например, Putty Configuration, укажите адрес интерфейса шлюза eth1 - 10.0.0.110.

Рисунок 145

На шлюзе создайте директорию, например, /tmp. Скопируйте каждый скрипт в буфер, предварительно открыв его, например, в Wordpad, так как они являются текстовыми файлами. После открытия терминальной сессии со шлюзом задайте команду:

cat > /tmp/setup_upagent.sh

После нажатия Enter вставьте скопированный скрипт и нажмите Ctrl-D.

Аналогичным образом доставьте на шлюз второй скрипт setup_product.sh.

4. Проинициализируйте ДСЧ (выполнение процедуры подразумевает набор на клавиатуре выводимых символов) командой:

root@sterragate:~# /opt/VPNagent/bin/rnd_mgr

5. Измените права доступа к скриптам, выполнив локально на шлюзе команды:

root@sterragate:~# chmod +x /tmp/setup_upagent.sh

root@sterragate:~# chmod +x /tmp/setup_product.sh

6. Запустите локально скрипты на выполнение (для класса защиты КС1 и КС2):

root@sterragate:~# /tmp/setup_upagent.sh

File decompression...

cacert.cer

reg.txt

settings.txt

...Done

Starting VPN UPAgent watchdog daemon..done.

Initialization is successful

7. При запуске скрипта setup_upagent.sh выполняется проверка версии Клиента управления. В процессе инициализации возможны интерактивные запросы на подтверждение действий.

8. Для продукта S-Terra Gate/CSP VPN Gate класса защиты КС3 запустите локально скрипты на выполнение следующим образом:

root@sterragate:~# /opt/UPAgent/bin/run_setup.sh /tmp/setup_upagent.sh

root@sterragate:~# /opt/UPAgent/bin/run_setup.sh /tmp/setup_product.sh

9. Чтобы применить настройки лицензионной информации из инициализационных скриптов, запустите скрипт:

root@sterragate:~# /opt/VPNagent/bin/init.sh

В процессе выполнения скрипта необходимо нажимать Enter на все предложения.

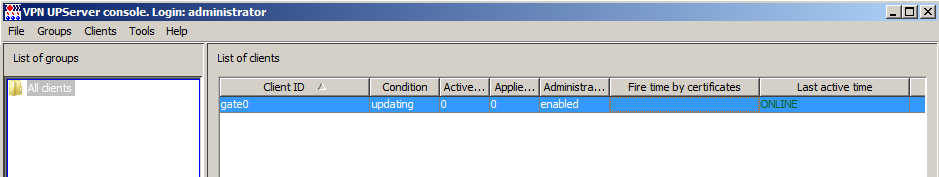

10. При успешном выполнении скриптов установится соединение с Сервером управления для проверки возможности скачивания обновлений. Состояние Клиента управления в учетной записи управляемого VPN устройства в консоли С-Терра КП сначала изменится с waiting на updating.

Рисунок 146

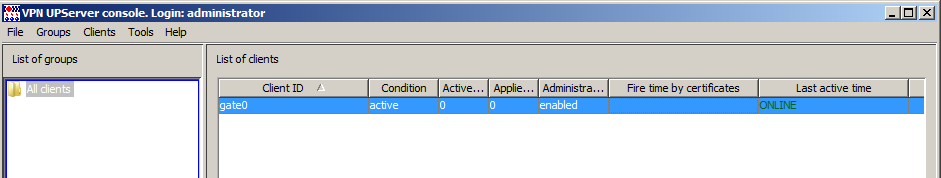

11. А затем с updating на active. В состоянии active Клиент управления готов для получения новых обновлений.

Рисунок 147

Особенности использования USB-флеш

1. Альтернативным способом переноса контейнеров на съемный носитель является использование утилиты cont_mgr. Посмотрите имя контейнера выпущенного сертификата для центрального шлюза в окне CA tools – Requests sender – Created reguests. При помощи утилиты cont_mgr запишите контейнер с секретным ключом в новый контейнер на USB-флеш, выполнив команду:

“C:\Program Files\S-Terra\S-Terra KP\lca\ST\cont_mgr.exe” save –cont file_p15://VPN-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx –PIN “” –ext E:\gate01.p15 –ePIN 12345

где

• file_p15://VPN-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx – имя контейнера в файловой системе Сервера управления

• “” пустой пароль к нему

• E:\gate01.p15 имя создаваемого контейнера на USB-флеш, в который выполняется сохранение

• 12345 пароль для доступа к создаваемому контейнеру

2. Таким образом на USB–флеш записаны два инициализационных скрипта и контейнер с ключевой парой. Выньте носитель из разъема Сервера управления.

3. Вставьте в USB-порт управляемого VPN устройства подготовленный USB-флеш и выполните его монтирование, например:

mount /dev/sdb1 /mnt

Внимание! |

В продукте S-Terra Gate 4.2 реализован механизм автоматического монтирования USB-флеш. |

4. Если контейнер копировался средствами утилиты cont_mgr, выгрузите его в файловую систему устройства при помощи команды:

cont_mgr load –cont file_p15://gate0 –PIN “” –ext /mnt/gate01.p15 –ePIN 12345

где

• file_p15://vpngate01 имя контейнера на жестком диске нового устройства, в который будет скопирован контейнер gate01 с USB-флеш

• “” пустой пароль на скопированный контейнер на жестком диске

• /mnt/gate01.p15 имя файла с контейнером, записанным на USB-флеш

• 12345 пароль для доступа к файлу с контейнером

5. Запустите скрипт для установки Клиента управления:

/mnt/gate0/setup_upagent.sh

6. Запустите скрипт для настройки VPN продукта:

/mnt/gate0/setup_product.sh

7. Для продукта S-Terra Gate/CSP VPN Gate класса защиты КС3 запустите локально скрипты на выполнение следующим образом:

opt/UPAgent/bin/run_setup.sh /mnt/gate0/setup_upagent.sh

opt/UPAgent/bin/run_setup.sh /mnt/gate0/setup_product.sh