Внимание! |

Создать СА сертификат и рабочий сертификат Сервера управления можно с помощью доверенного УЦ, а потом импортировать их на Сервер управления. Существуют следующие ограничения: • поле CN СА сертификата должно начинаться с зарезервированной строки CN=UPServer CA certificate. (Для последующего выпуска рабочего сертификата СА сертификат не должен быть конечного типа, т.е. его поле Basic Сonstraints должно содержать значение subject type=CA.) • поле CN рабочего сертификата должно начинаться с зарезервированной строки CN=UPServer work certificate. • при импорте сертификатов сервера управления (CA и Work) их контейнеры должны быть системными. CA сертификат Сервера управления должен отличаться от любого другого сертификата, выпущенного УЦ. Поэтому Сервер управления в качестве CA сертификата примет только сертификат со строкой Common Name = UPServer CA certificate <GUID>. В противном случае, злоумышленнику понадобится любой сертификат, выпущенный Удостоверяющим центром для получения полного контроля над сетью. На Сервере управления предусмотрен выпуск самоподписанного СА сертификата, если политика УЦ не позволяет выпустить сертификат с таким полем CN. |

Можно выполнить создание СА сертификата непосредственно на Сервере управления.

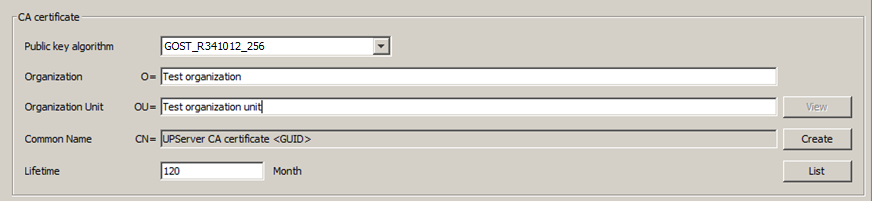

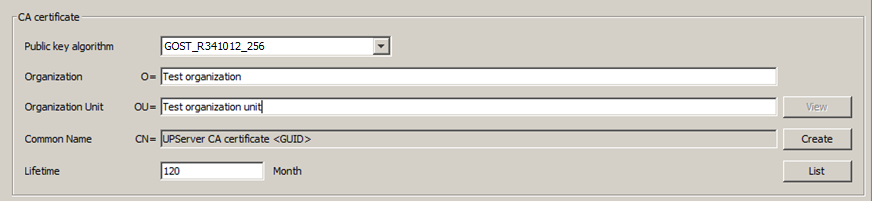

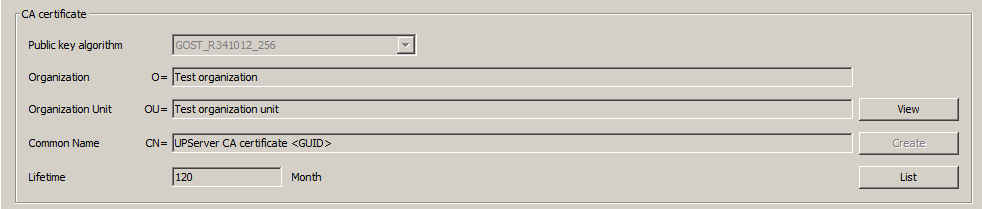

Шаг 1: В группе CA certificate (Рисунок 60) заполните поля в окне Create new CA certificate, например, следующими значениями и нажмите кнопку Create (Рисунок 69):

Рисунок 69

• Public key algorithm – алгоритм генерации открытого ключа СА сертификата и ЭЦП, доступны три алгоритма:

• RSA - длина открытого ключа – 2048 бит

• GOST_341001 (ГОСТ Р 34.10-2001) - длина открытого ключа – 512 бит, для использования этого алгоритма на Сервере управления должен быть установлен СКЗИ «КриптоПро CSP 3.9/4.0»

• GOST_R341012_256 (ГОСТ Р 34.10-2012) - длина открытого ключа – 256 бит, для использования этого алгоритма на Сервере управления должен быть установлен СКЗИ «КриптоПро CSP 4.0»

Внимание! |

При использовании алгоритма ГОСТ Р 34.10-2012 может возникнуть проблема получения обновлений Клиентами управления ранних версий (3.1, 3.11, 4.1). Во избежание возникновения проблем необходимо либо использовать алгоритм ГОСТ Р 34.10-2001 для создания сертификатов при работе со старыми Клиентами управления, либо обновить Клиентов управления до версии 4.2 согласно разделу «Сценарий обновления Клиента управления до версии 4.2». |

• Organization – название организации

• Organization Unit – название отдела в организации

• Common Name – заполняется автоматически

• Lifetime – срок действия сертификата в месяцах

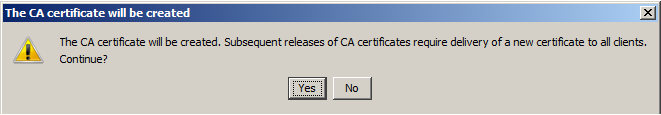

Шаг 2: Будет выдано предупреждение о создании СА сертификата (Рисунок 70). Нажмите кнопку Yes.

Рисунок 70

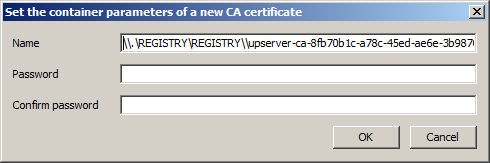

Шаг 3: В следующем окне Set the container parameters of a new CA certificate введите пароль к ключевому контейнеру или оставьте поля пустыми (Рисунок 71). Нажмите кнопку ОК.

Рисунок 71

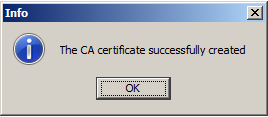

Шаг 4: После успешного создания сертификата будет выдано подтверждение, нажмите кнопку ОК (Рисунок 72).

Рисунок 72

Область CA certificate примет следующий вид (Рисунок 73).

Рисунок 73

Внимание! |

Рекомендуется создать резервную копию ключевого контейнера и CA сертификата сервера управления. |

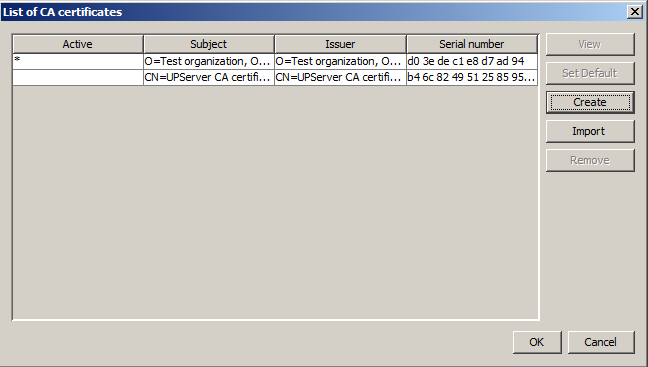

Можно создать два СА сертификата (Рисунок 74), например, один с использованием алгоритма RSA, а другой - алгоритма GOST для генерации открытого ключа. СА сертификатов Сервера управления может быть несколько. Выбор из списка актуального CA сертификата осуществляется нажатием кнопки Set default. В результате напротив этого CA сертификата в столбце Active появится звездочка (*).

Рисунок 74