На устройстве СПДС «ПОСТ» установлена ОС и продукт CSP VPN Gate. Для настройки СПДС нужно создать два скрипта для инициализации CSP VPN Gate, создания политики безопасности и настроек. Все это выполняется на Сервере управления.

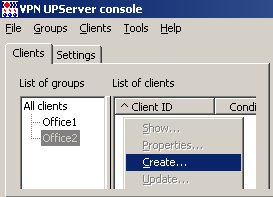

1. На Сервере управления запустите консоль С-Терра КП (Пуск-Программы-S-Terra-S-Terra KP-VPN UPServer Console). Во вкладке Clients в контекстном меню (правая кнопка мыши) выберите предложение Create… для создания учетной записи для устройства СПДС «ПОСТ».

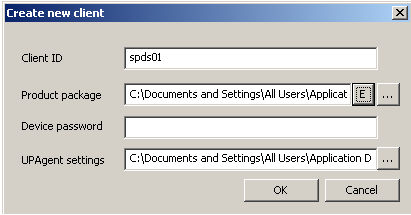

Рисунок 428

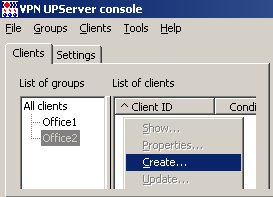

2. В окне создания новой учетной записи управляемого VPN устройства Create new client в поле Client ID укажите идентификатор Клиента управления для СПДС «ПОСТ» и нажмите кнопку E. В составе идентификатора рекомендуется использовать серийный номер устройства, номер лицензии продукта или любой другой идентификатор, подходящий для учета оборудования. В данном случае в качестве идентификатора используется spds01.

Рисунок 429

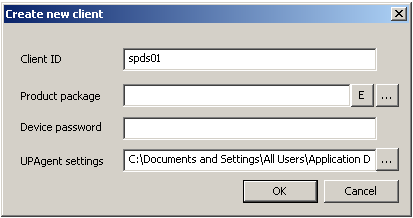

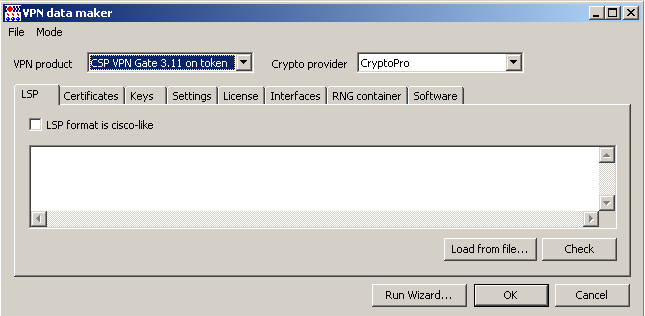

3. В окне VPN data maker выберите продукт CSP VPN Gate 3.11 on token и криптобиблиотеку CryptoPro. Нажмите кнопку Run Wizard, чтобы использовать окна мастера.

Рисунок 430

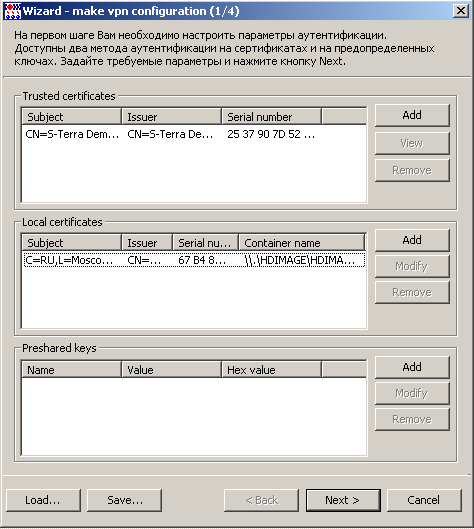

4. В первом окне мастера выберите метод аутентификации сторон с использованием сертификатов и введите сертификаты (Рисунок 431).

Рисунок 431

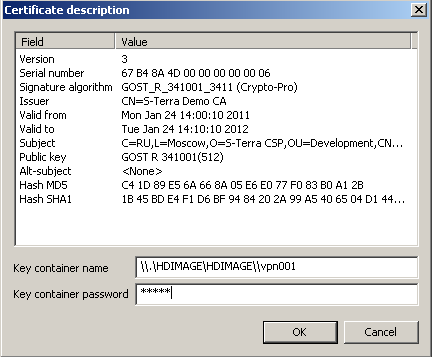

5. При задании локального сертификата укажите соответствующий файл, в который сертификат был экспортирован в предыдущем разделе. После этого открывается окно Certificate description (Рисунок 432), содержащее поля сертификата, имя контейнера с секретным ключом, под которым он будет сохранен в процессе инициализации во внутренней памяти устройства, и новый пароль на контейнер. По умолчанию имя контейнера выставляется в окне автоматически, его можно изменить (соблюдая правила для имен контейнеров на жестком диске).

Рисунок 432

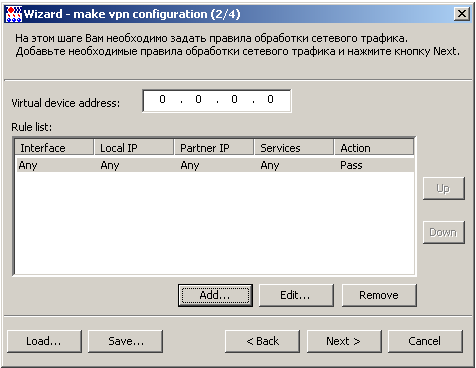

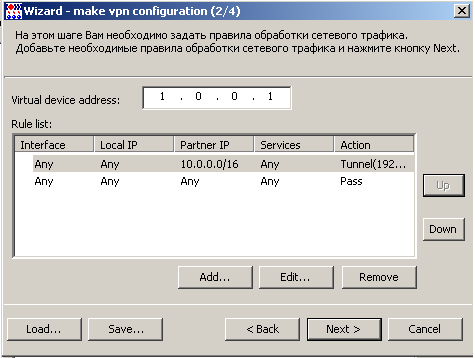

6. Во втором окне мастера (Рисунок 433) задайте правило, которое будет пропускать трафик от СПДС «ПОСТ» к Серверу управления и другим ресурсам в защищаемой подсети 10.0.0.0/16. Трафик между СПДС «ПОСТ» и центральным шлюзом должен защищаться по протоколу IPsec, для этого нажмите кнопку Add.

Рисунок 433

Рисунок 434

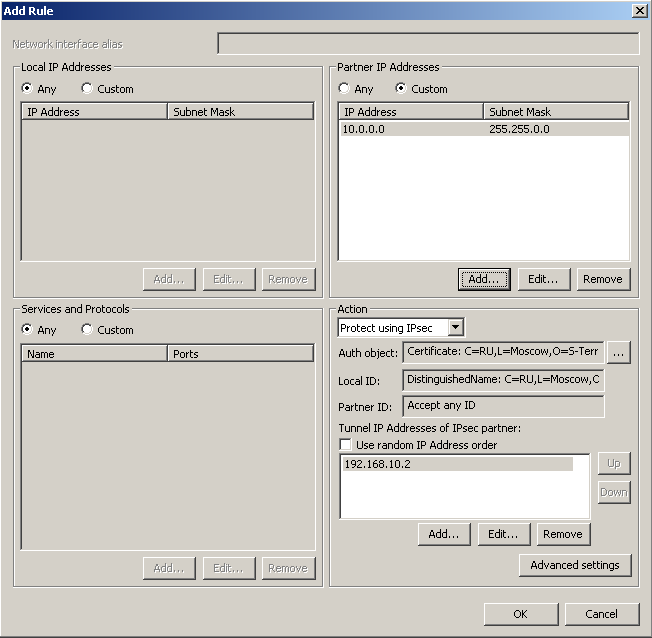

7. В окне Add Rule (Рисунок 434) укажите следующее:

• в области Local IP Addresses поставьте переключатель в положение Any

• в области Partner IP Addresses – в положение Custom и укажите адрес всей подсети Сервера управления, например, 10.0.0.0/16

• в области Services and Protocol – положение Any

• в области Action – укажите IPsec-партнера, с которым будет построено защищенное соединение. В нашем случае – это адрес интерфейса шлюза 192.168.10.2, защищающего подсеть с Сервером управления. Нажмите кнопку ОК.

8. Увеличьте приоритет созданного правила, используя кнопку Up(Рисунок 435).

9. В поле Virtual device address укажите виртуальный адрес, с которым будут приходить пакеты от СПДС «ПОСТ» в защищаемую подсеть с Cервером управления и другими защищаемыми ресурсами, например, 1.0.0.1. Нажмите кнопку Next.

Рисунок 435

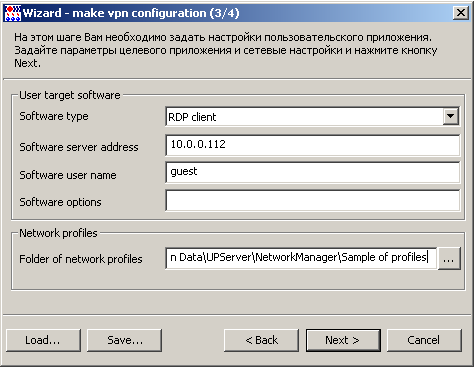

10. В третьем окне мастера (Рисунок 436) укажите настройки целевого ПО, установленного на СПДС «ПОСТ», и сетевые настройки. Выберите клиента (Web-client, RDP-client, Other), в качестве которого будет выступать СПДС «ПОСТ», и адрес защищаемого сервера, к которому осуществляется удаленный доступ с СПДС «ПОСТ». Укажите имя пользователя, который будет иметь доступ к серверу. Сетевые настройки можно подготовить заранее, записав в профайлы, и указать директорию в поле Folder of network profiles. Если сетевые настройки не указывать, то пользователю самому придется выполнять их.

Если СПДС «ПОСТ» выступает в качестве RDP-клиента, то поставьте переключатель в это положение и укажите адрес RDP-сервера, например, 10.0.0.112 (в той же подсети, что и Сервер управления). Для целей тестирования в качестве RDP-сервера может выступать хост с установленной OC Windows XP и установленной настройкой для общего доступа (Система-Удаленные сеансы-Разрешить удаленный доступ к этому компьютеру).

Для поля Folder of network profiles в качестве примера подготовлены профайлы, которые можно выбрать из директории: C:\Documents and Settings\All Users\Application Data\UPServer\NetworkManager\Sample of profiles или задать свои. Сетевые настройки соединения можно будет задать позже в окне VPN data maker во вкладке Interfaces.

11. Нажмите кнопку Next.

Рисунок 436

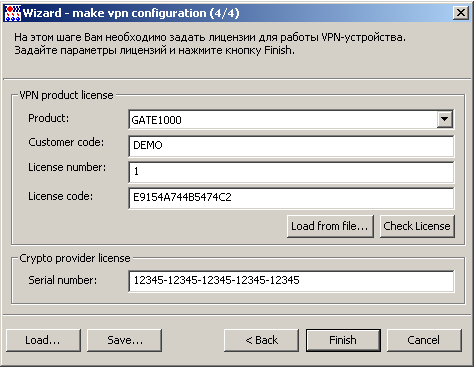

12. В следующем окне укажите лицензионные данные на продукт CSP VPN Gate 3.11 и СКЗИ «КриптоПро CSP».

Рисунок 437

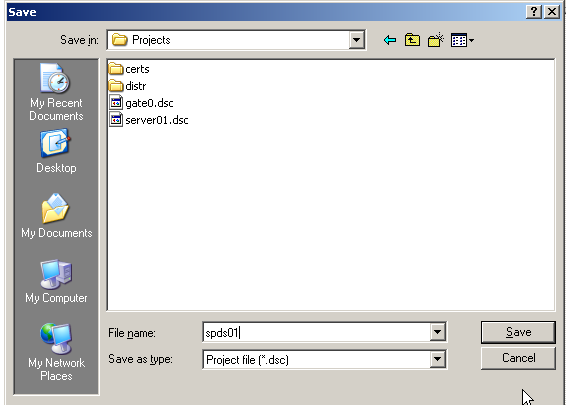

13. Далее нажмите кнопку Save для сохранения данных DSC-проекта (Рисунок 438).

Рисунок 438

14. Затем нажмите кнопку Finish (Рисунок 437).

15. В появившемся окне VPN data maker нажмите кнопку ОК.

16. В окне создания новой учетной записи управляемого VPN устройства также нажмите кнопку ОК (Рисунок 439).

Рисунок 439

17. На Сервере управления выделите строку с новой учетной записью управляемого VPN устройства и в контекстном меню выберите предложение Enable, чтобы перевести учетную запись управляемого VPN устройства в активное состояние (Рисунок 440).

Рисунок 440

Внимание! |

На всех устройствах, через которые будет проходить трафик от СПДС «ПОСТ», должен быть прописан обратный маршрут до адреса 1.0.0.1. |

18. На центральном шлюзе в таблицу маршрутизации внесите маршрут для доступа к адресу 1.0.0.1:

route add –host 1.0.0.1 gw 192.168.10.2