Запустите «КриптоПро CSP» и установите ключевой считыватель Реестр для хранения контейнера с секретным ключом СА сертификата.

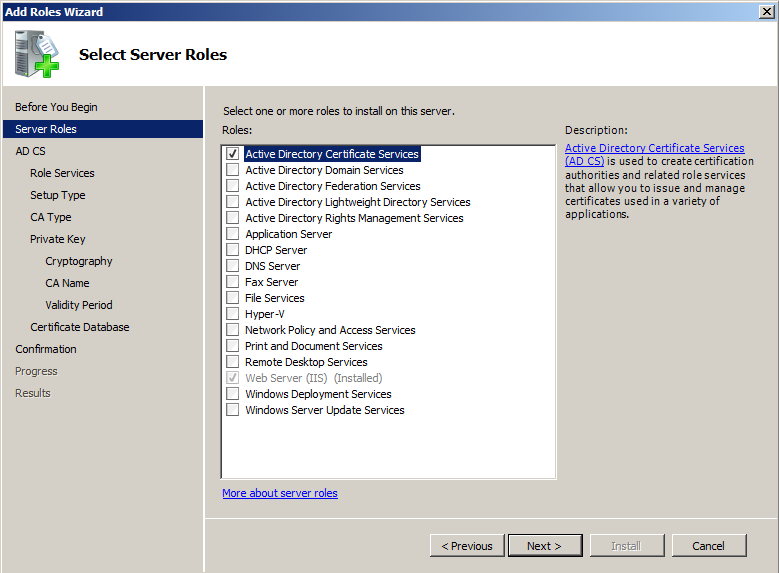

Для установки Удостоверяющего Центра Microsoft Certification Authority запустите Server Manager (Start-Administrative Tools-Server Manager) и войдите в раздел Roles. Выберите Add Roles и установите Web Server (IIS).

Затем выполните установку Active Directory Certificate Service, которую опишем далее.

Рисунок 302

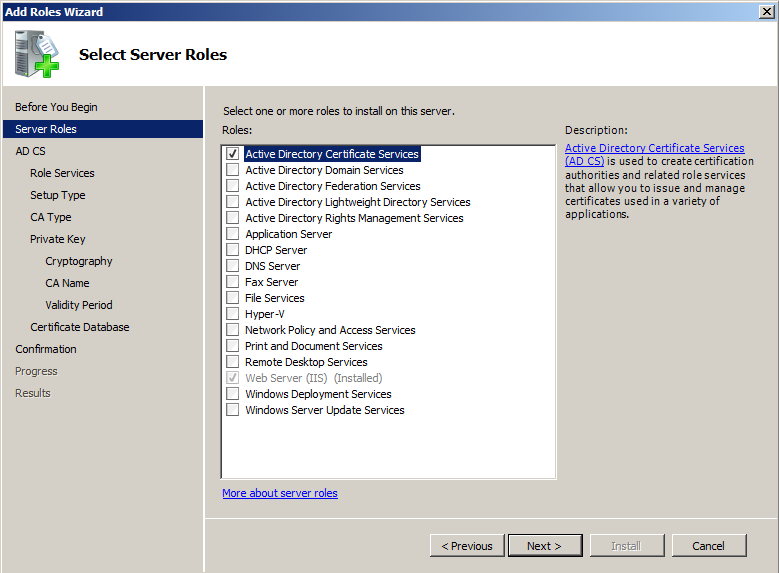

Шаг 1: Установите флажки Certification Authority и Certification Authority Web Enrollment и нажмите Next.

Рисунок 303

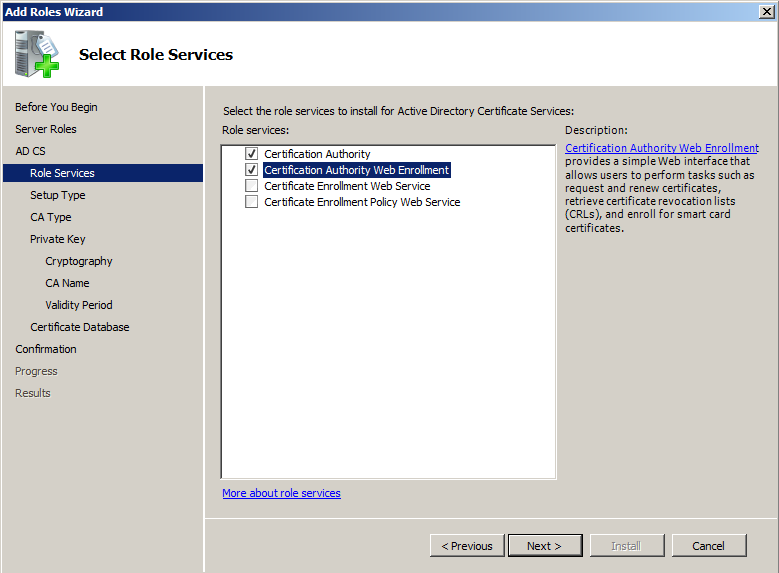

Шаг 2: Переключатель должен стоять в положении Standalone, нажмите Next.

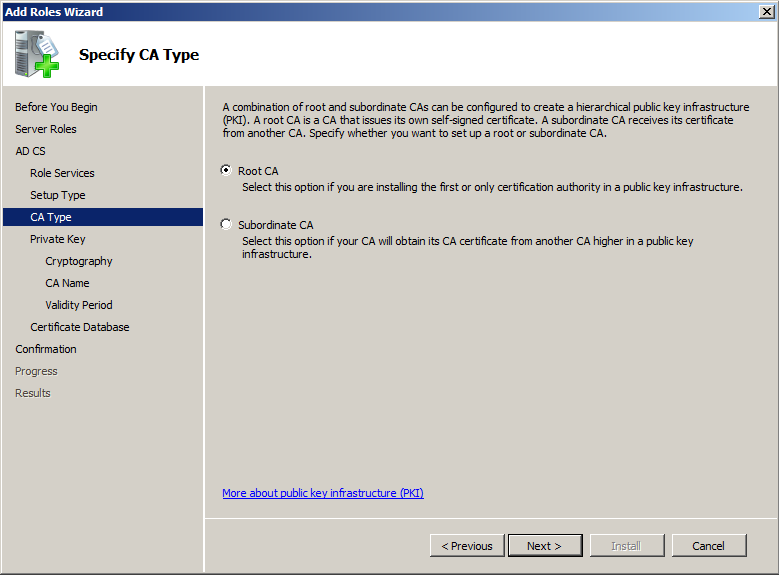

Рисунок 304

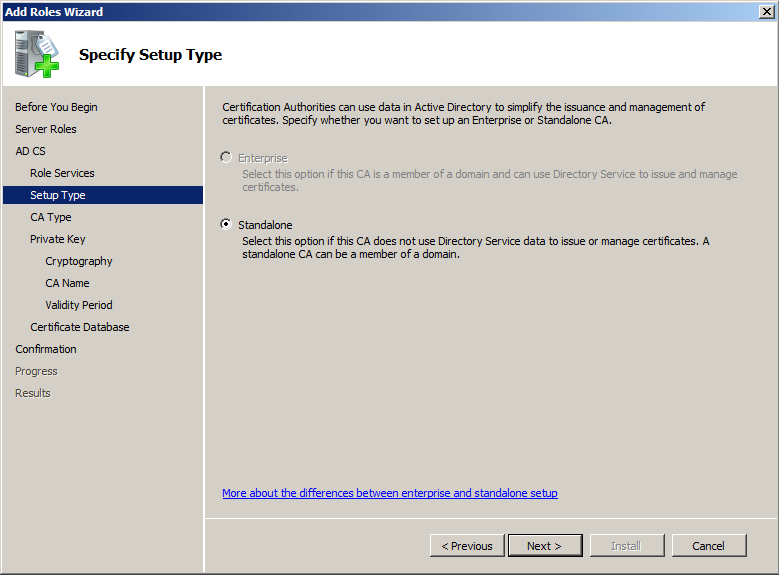

Шаг 3: Поставьте переключатель в положение Root CA и нажмите Next.

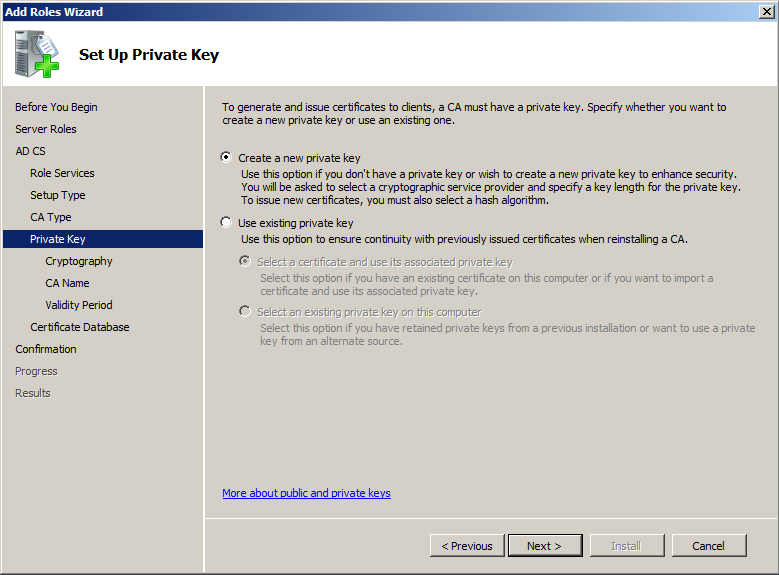

Рисунок 305

Шаг 4: Поставьте переключатель в положение Create a new private key.

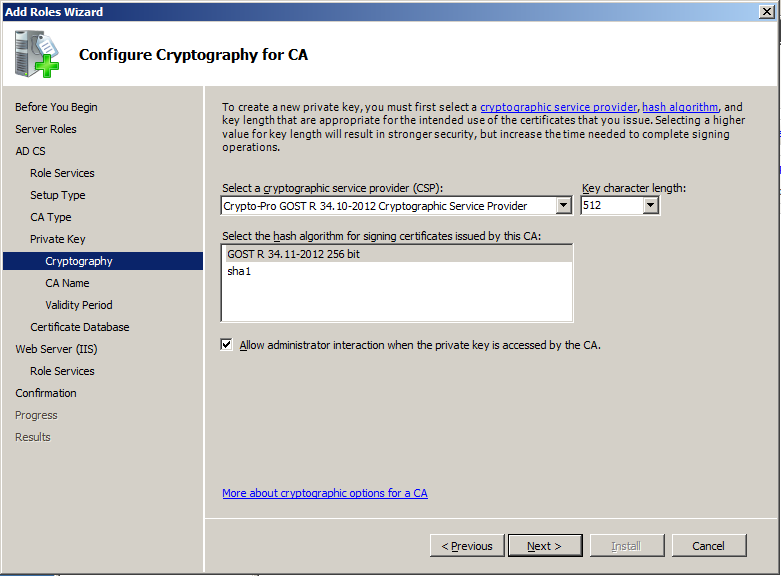

Рисунок 306

Шаг 5: Выберите криптопровайдера Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider и установите флажок Allow administrator interaction when the private key is accessed by the CA, нажмите Next.

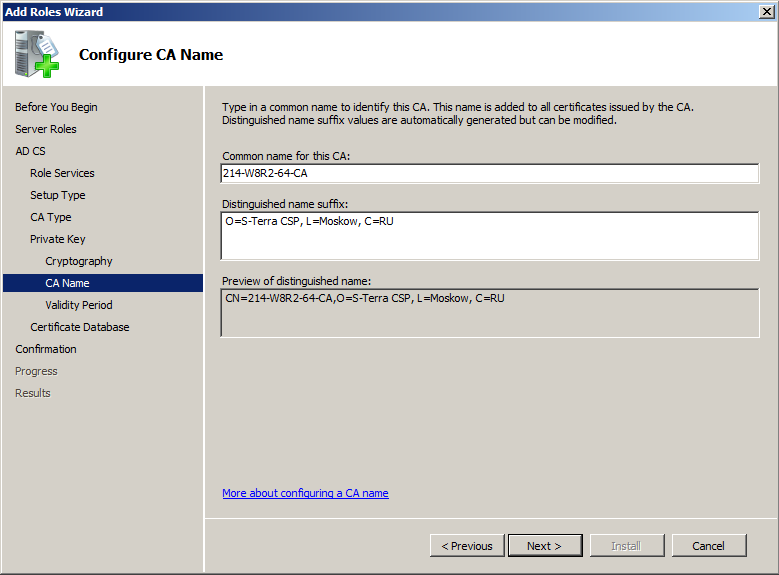

Рисунок 307

Шаг 6: Заполните поля для CA сертификата и нажмите Next.

Рисунок 3081

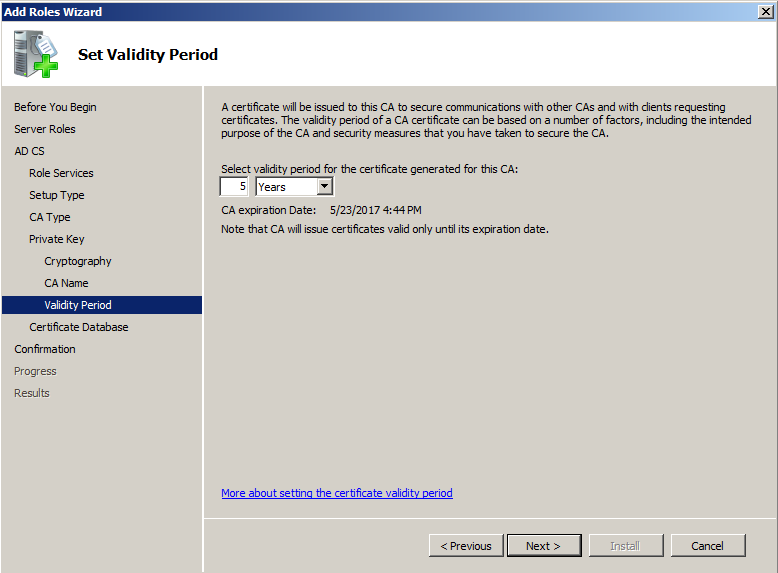

Шаг 7: Укажите период действия для сертификата.

Рисунок 309

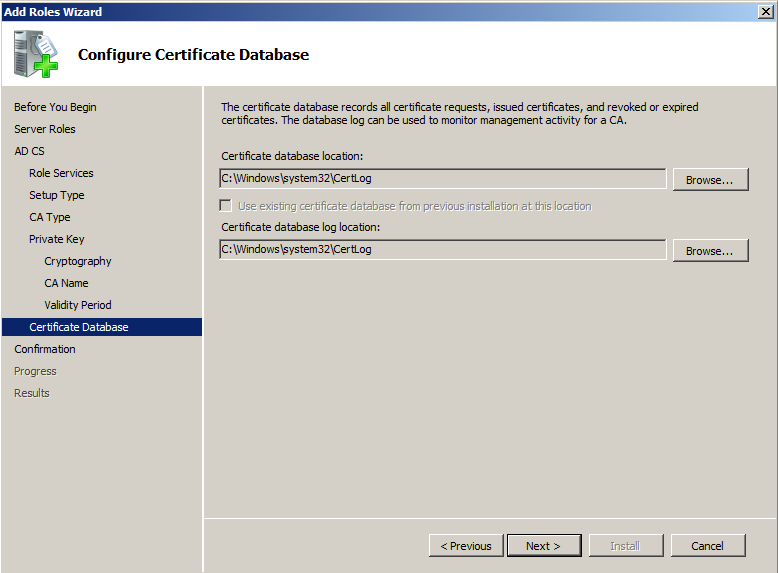

Шаг 8: В окне с указанием о размещении хранилища оставьте значения по умолчанию и нажмите Next.

Рисунок 310

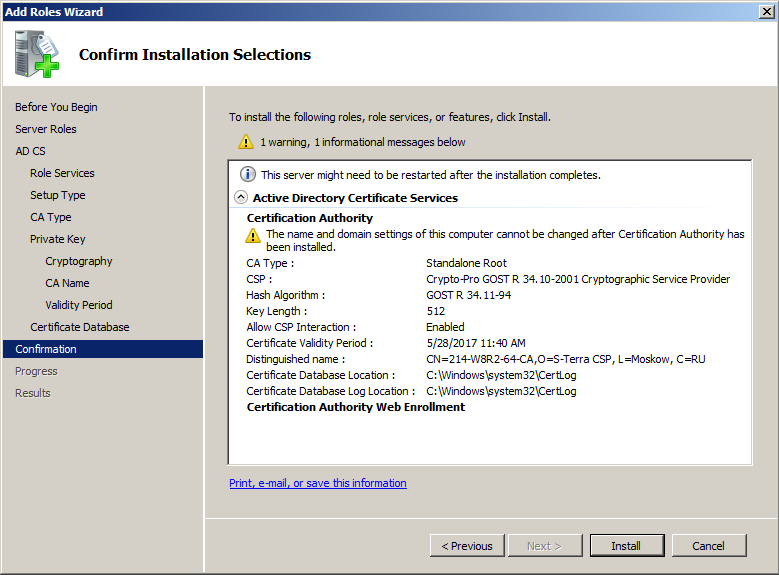

Шаг 9: Нажмите Install.

Рисунок 311

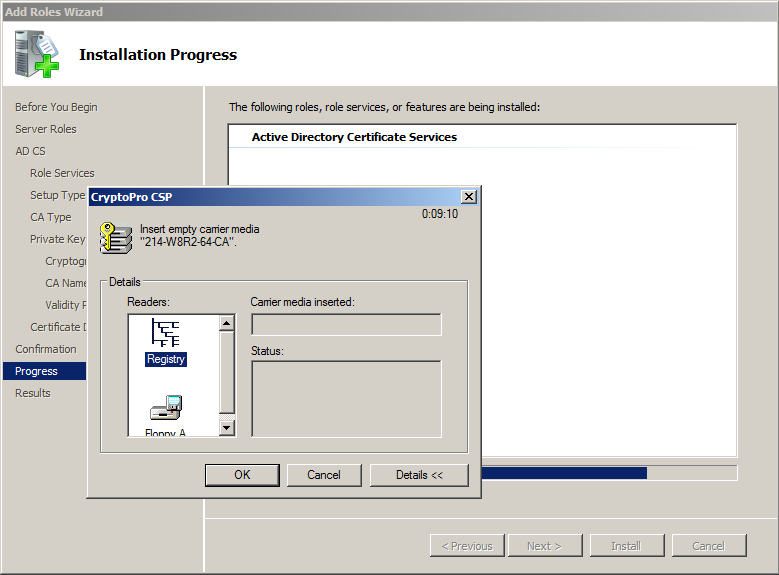

Шаг 10: Выберите ключевой носитель Registry, куда будет записан контейнер с секретным ключом для CA сертификата.

Рисунок 312

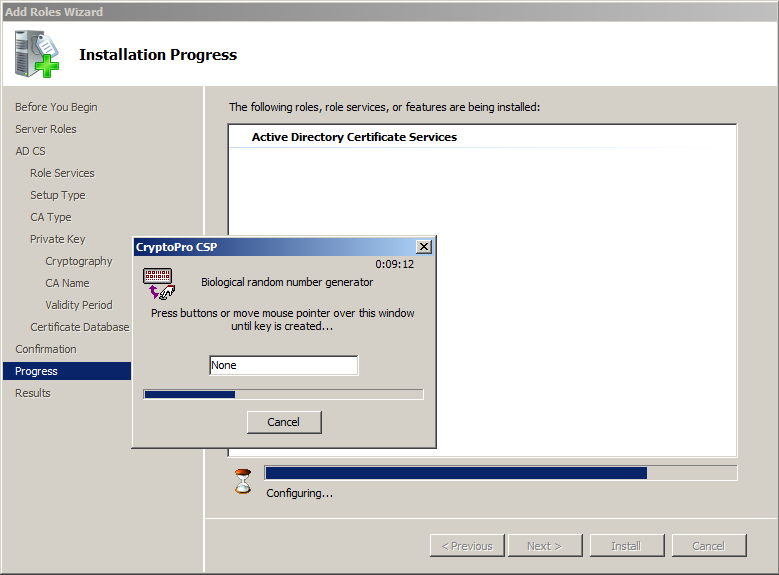

Шаг 11: Подвигайте мышкой или понажимайте клавиши, пока происходит создание ключевой пары.

Рисунок 313

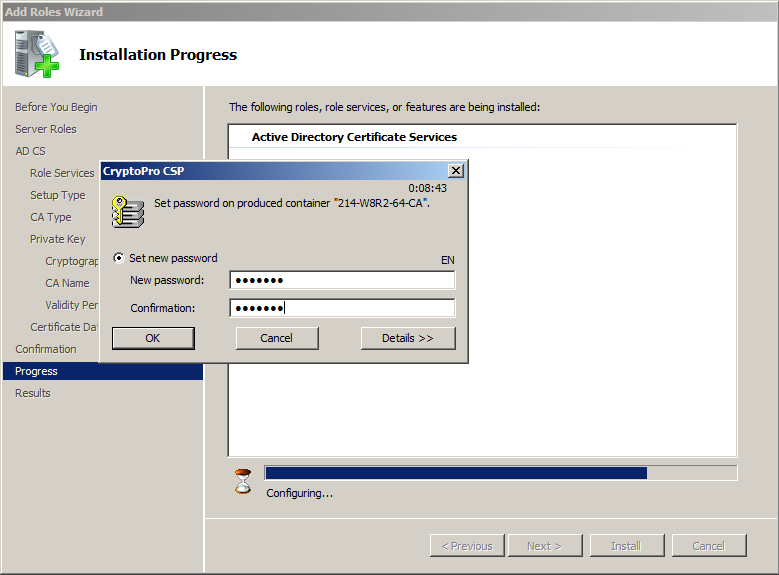

Шаг 12: Задайте пароль к созданному контейнеру.

Рисунок 314

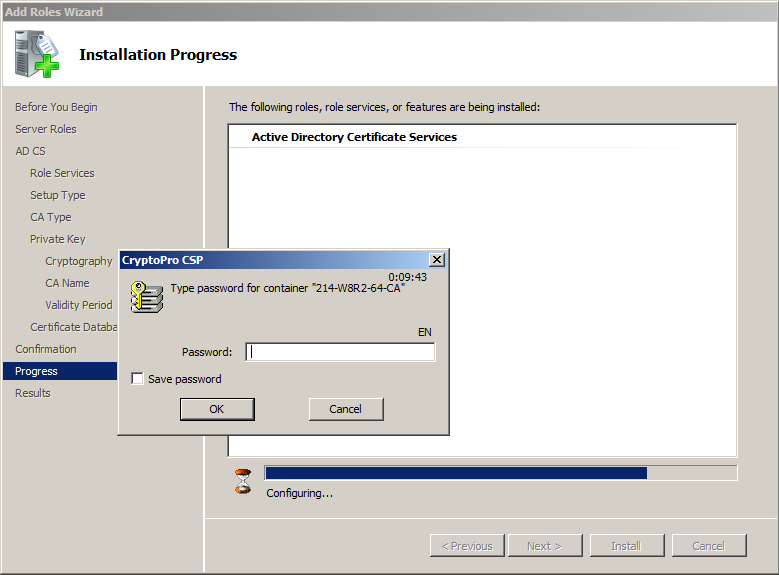

Шаг 13: Укажите пароль к созданному контейнеру.

Рисунок 315

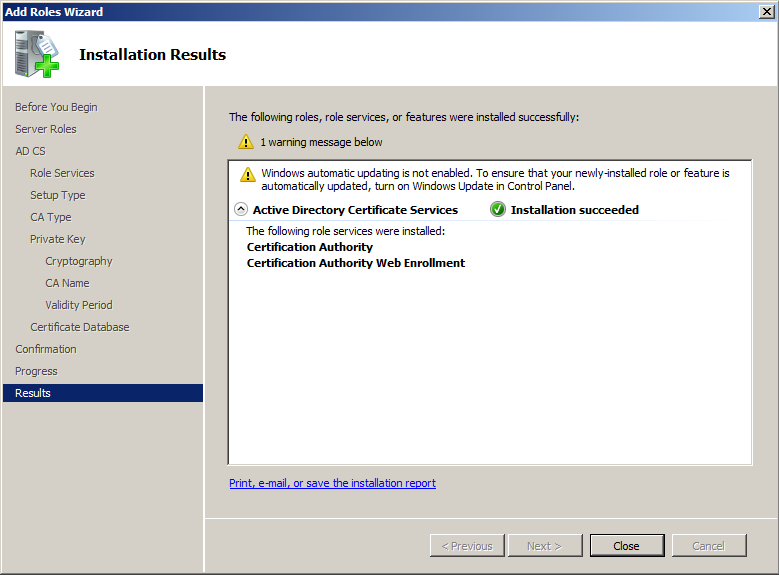

Шаг 14: Установка Удостоверяющего Центра завершена, нажмите Close.

Рисунок 316

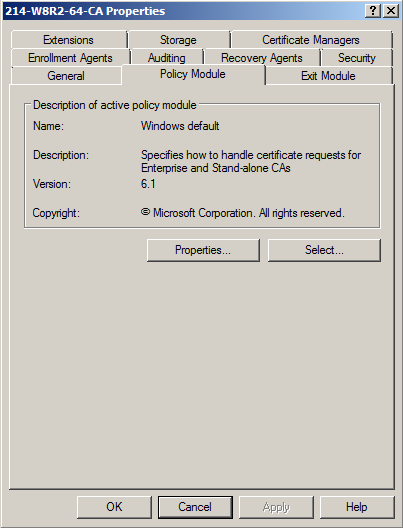

Шаг 15: Для автоматического создания подписываемых сертификатов по запросу проведите некоторые настройки Удостоверяющего Центра. Вызовите Certificate Authority (Start- Administrative Tools-Certification Authority), выделите центр СА и нажмите Properties. В окне Properties войдите во вкладку Policy Module (Рисунок 317) и нажмите кнопку Properties…

Рисунок 317

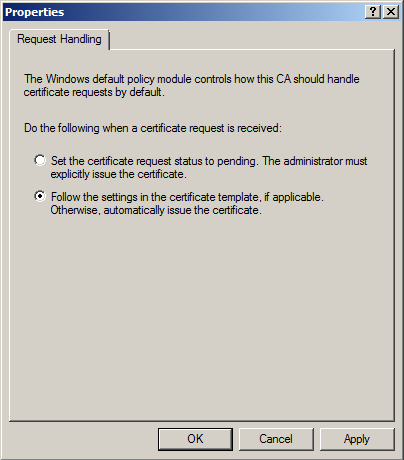

Шаг 16: В появившемся окне Properties установите переключатель в положение Follow the settings… (автоматически издавать сертификат по запросу) (Рисунок 318) и нажмите ОК.

Рисунок 318

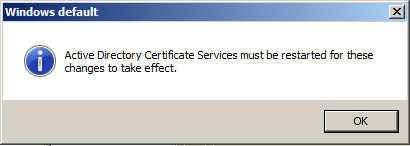

Шаг 17: В окне Windows default выдается предупреждение о необходимости перезапуска сертификатного сервиса:

Рисунок 319

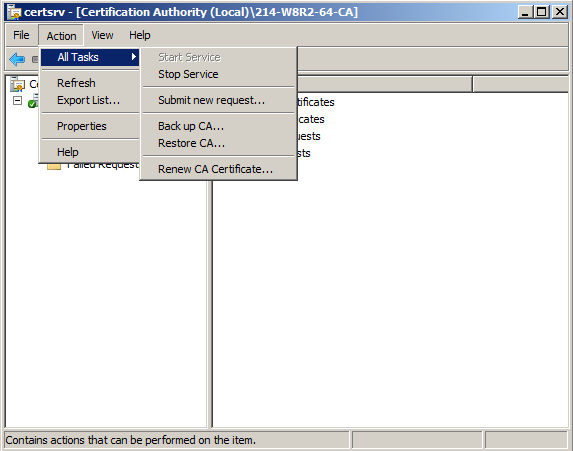

Шаг 18: В окне Certificate Authority выберите предложение меню Action, в выпадающем меню предложение All Tasks, а в следующем выпадающем меню – предложение Stop Service. После остановки сервиса выберите предложение Start Service.

Рисунок 320

Шаг 19: На конечном этапе запустите файл Others\UPMSCA\upmsca.msi из состава дистрибутива Сервера управления.

Внимание! |

UPMSCA может быть установлен как на локальном, так и на удаленном компьютере. Далее рассмотрен пример локального использования. Для установки на удаленный компьютер требуется разрешить прохождение tcp-трафика (порт 80) до Сервера управления. |

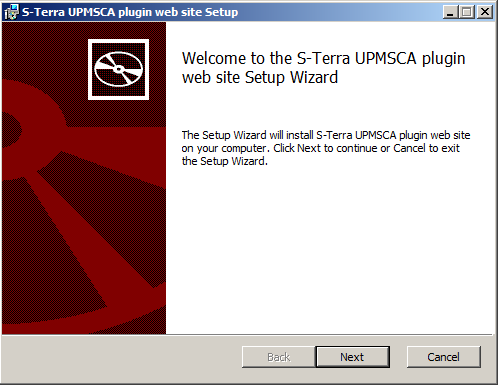

В открывшемся окне нажмите кнопку Next (Рисунок 321).

Рисунок 321

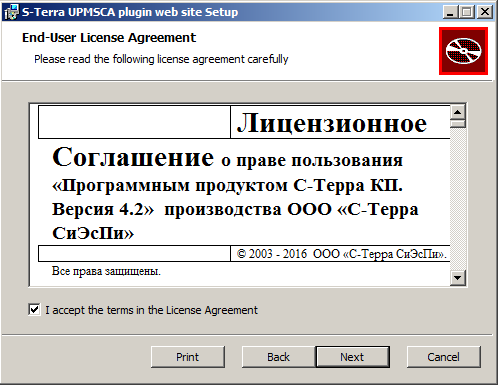

Шаг 20: Подтвердите, что принимаете условия лицензионного соглашения и нажмите кнопку Next (Рисунок 322).

Рисунок 322

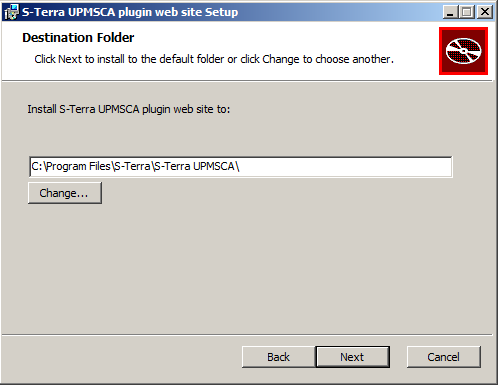

Шаг 21: Выберите директорию для установки или оставьте путь по умолчанию. Нажмите кнопку Next (Рисунок 323).

Рисунок 323

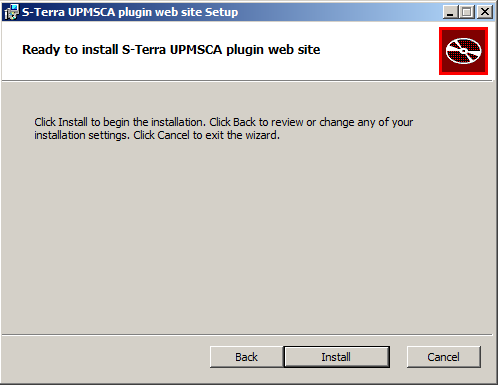

Шаг 22: Для установки плагина UPMSCA нажмите кнопку Install (Рисунок 324). По окончании установки нажмите кнопку Finish.

Рисунок 324

Шаг 23: Для отключения времени жизни пароля внутреннего пользователя upmsca1234516 (по умолчанию – 2 недели, по истечении данного срока при отправке запросов на сертификаты может возникать ошибка), запустите консоль от имени Администратора и выполните команду:

%WINDIR%\System32\wbem\WMIC.exe USERACCOUNT where name="upmsca1234516" set PasswordExpires=false

Внимание! |

Для возможности дальнейшего выбора криптопровайдера “КриптоПро CSP” в окне создания запроса на сертификат, выполните следующее: в файле System32\certsrv\ru-RU\certsgcl.inc или System32\certsrv\en-US\certsgcl.inc измените значение константы Const nMaxProvType с 25 на 99. В стандартном скрипте перечислено только 25 типов криптопровайдера. |