Примечание: для продуктов CSP VPN Gate версий, младше 3.11, установка созданных скриптов на центральном шлюзе осуществляется в следующем порядке - сначала скрипт setup_upagent.sh, а затем - setup_product.sh. Такой порядок обусловлен тем, что для успешного выполнения скрипта setup_product.sh, необходим установленный и инициализированный Клиент управления.

Примечание: если на центральном шлюзе или на управляемом устройстве установлен продукт S-Terra Gate/CSP VPN Gate класса защиты КС3, то установка созданных скриптов setup_upagent.sh и setup_product.sh осуществляется с использованием другого скрипта – run_setup.sh (см.п.4).

Примечание: продукт S-Terra Gate/CSP VPN Gate версии 4.2, 4.1, 3.11 поставляется на устройстве в инсталлированном состоянии вместе с Клиентом управления, требуется инициализировать только Клиента управления.

Если на устройстве уже работает продукт S-Terra Gate/CSP VPN Gate и не предполагается изменение его политики безопасности, то инициализируйте (инсталлируйте) только Клиента управления.

Установка созданных скриптов осуществляется локально, так как Клиент управления на этом устройстве еще не инициализирован (инсталлирован). Поэтому доставьте скрипты на шлюз безопасности по заслуживающему доверия каналу связи и запустите локально.

1. Для доставки можно использовать:

· распространяемую бесплатно утилиту pscp.exe из пакета Putty

· либо терминальную программу, например, Putty Configuration

· либо USB-флеш

· либо FTP-сервер (FileZilla Server) на Сервере управления.

а) При использовании утилиты pscp.exe на Сервере управления выполните команды, предварительно создав каталог /tmp на шлюзе:

pscp setup_upagent.sh root@10.0.10.110:/tmp

pscp setup_product.sh root@10.0.10.110:/tmp

Далее перейдите к пункту 2.

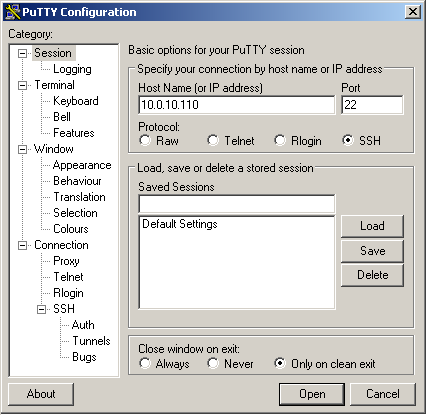

б) При использовании терминальной программы, например, Putty Configuration, укажите адрес интерфейса шлюза eth1 - 10.0.10.110 (Рисунок 125).

Рисунок 125

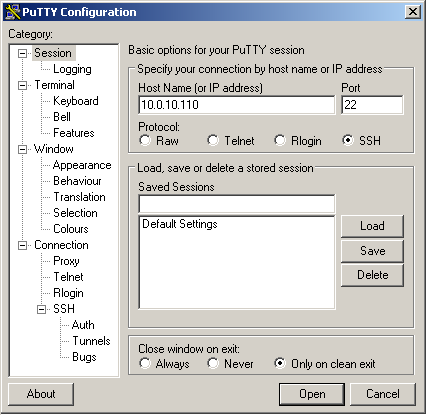

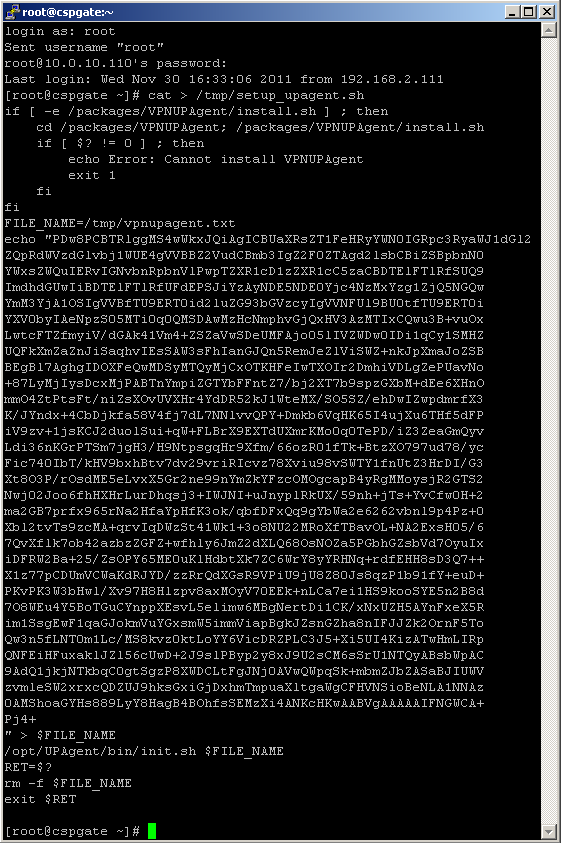

На шлюзе создайте каталог, например, /tmp. Скопируйте каждый скрипт в буфер, предварительно открыв его, например, в Wordpad, так как они являются текстовыми файлами. После открытия терминальной сессии со шлюзом задайте команду:

cat > /tmp/setup_upagent.sh

После нажатия Enter вставьте скопированный скрипт и нажмите Ctrl-D (Рисунок 126).

Рисунок 126

Аналогичным образом доставьте на шлюз второй скрипт setup_product.sh.

2. Измените права доступа к скриптам, выполнив локально на шлюзе команды:

root@sterragate:~# chmod +x /tmp/setup_upagent.sh

root@sterragate:~# chmod +x /tmp/setup_product.sh

3. Запустите локально скрипты на выполнение (для класса защиты КС1 и КС2):

root@sterragate:~# /tmp/setup_upagent.sh

File decompression...

cacert.cer

reg.txt

settings.txt

...Done

Starting VPN UPAgent watchdog daemon..done.

Initialization is successful

При запуске скрипта setup_upagent.sh выполняется проверка - установлен ли продукт VPNUPAgent (Клиент управления). Если он еще не установлен, то устанавливаются необходимые дистрибутивы и настраивается среда функционирования. В процессе установки дистрибутивов возможны интерактивные запросы на подтверждение действий.

Внимание! Если Клиент управления не установлен (справедливо для версий, младше 3.11), то на поставленном шлюзе будет непустой каталог /packages/VPNUPAgent с дистрибутивом продукта VPNUPAgent. Если Клиент управления установлен, то каталог /packages отсутствует. Если Клиент управления не установлен и каталог пустой, то на установленном Сервере управления имеется архив vpnupagent.tar, который размещен:

для OC Red Hat Enterprise Linux 5

C:\Program Files\S-Terra\S-Terra KP\upagent\LINUXRHEL5\i486\vpnupagent.tar

для OC Solaris 10

C:\Program Files\S-Terra\S-Terra KP\ UPServer\upagent\SOLARIS\i386\vpnupagent.tar

Перед запуском скриптов самостоятельно доставьте архив vpnupagent.tar на шлюз, предварительно создав на шлюзе каталог:

mkdir /packages

Для доставки архива используйте, например, утилиту pscp.exe из пакета Putty:

pscp vpnupagent.tar root@10.0.10.110:/packages

И на шлюзе выполните команды:

cd /packages

tar xvf vpnupagent.tar

Запустите второй скрипт:

root@sterragate:~# /tmp/setup_product.sh

VPN data are set successfully

Stopping VPN UPAgent watchdog daemon..done.

Starting VPN UPAgent watchdog daemon..done.

4. Для продукта S-Terra Gate/CSP VPN Gate класса защиты КС3 запустите локально скрипты на выполнение следующим образом:

root@sterragate:~# /opt/UPAgent/bin/run_setup.sh /tmp/setup_upagent.sh

root@sterragate:~# /opt/UPAgent/bin/run_setup.sh /tmp/setup_product.sh

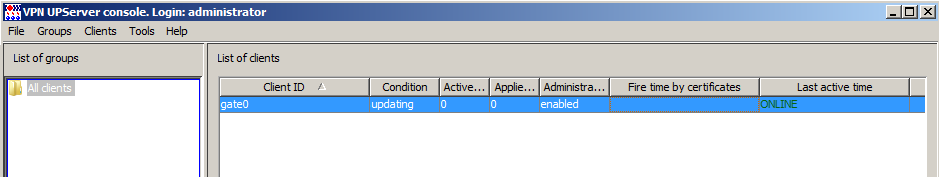

5. При успешном выполнении скриптов установится соединение с Сервером управления для проверки возможности скачивания обновлений. Состояние клиента сначала изменится с waiting на updating.

Рисунок 127

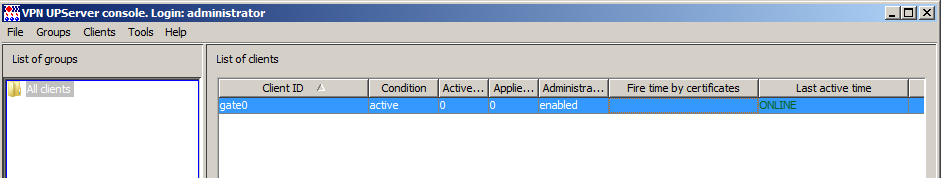

6. А затем с updating на active. В состоянии active клиент готов для получения новых обновлений.

Рисунок 128