1. Выполните п.п. 1-6 раздела «Создание учетной записи клиента для центрального шлюза».

2. Выполните п.п. 1-4 предыдущего раздела «Получение локальных сертификатов при помощи инструмента CA tools».

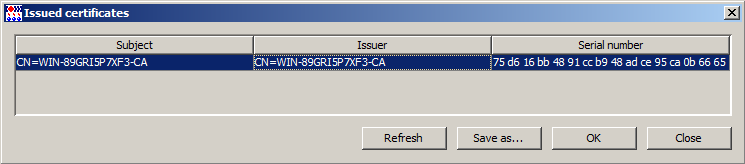

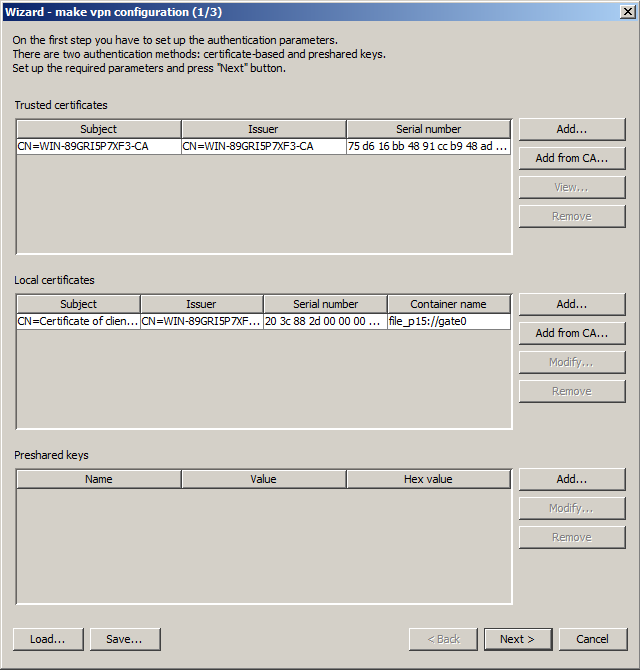

3. В области Trusted certificates первого окна мастера нажмите кнопку Add from CA… и выберите СА сертификат, которым подписаны созданные ранее локальные сертификаты (Рисунок 218).

Рисунок 218

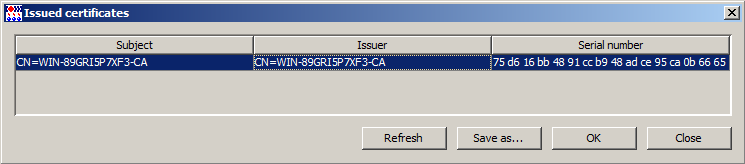

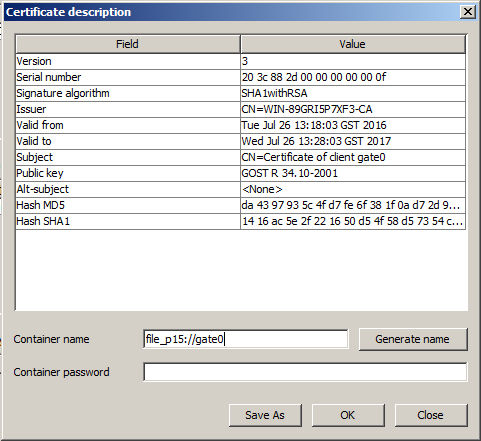

4. В области Local certificates нажмите кнопку Add from CA… и выберите локальный сертификат для центрального шлюза (Рисунок 219).

Рисунок 219

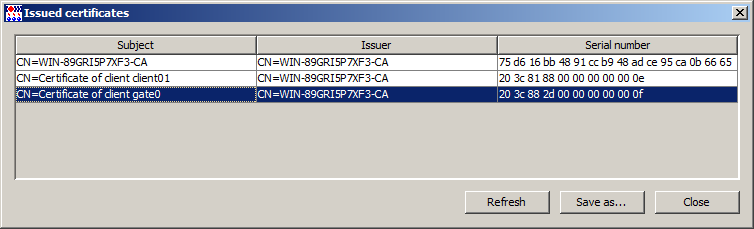

5. В окне Certificate description укажите имя контейнера на управляемом устройстве, в котором будет располагаться контейнер с закрытым ключом. Имя может быть создано автоматически путем нажатия кнопки Generate name. Назначьте новый пароль для контейнера, или оставьте это поле пустым и нажмите кнопку ОК (Рисунок 220).

Рисунок 220

6. Указанные сертификаты добавятся в проект, нажмите кнопку Next (Рисунок 221 ).

Рисунок 221

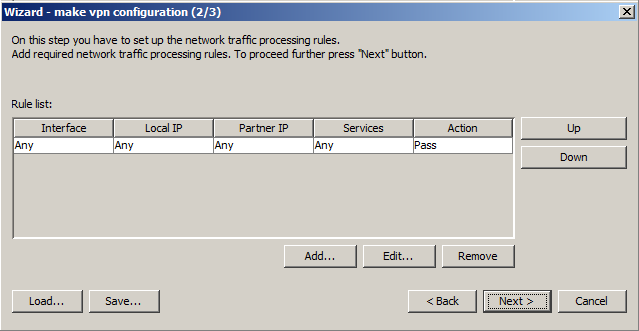

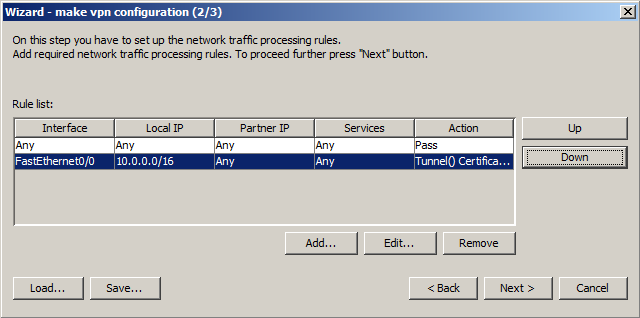

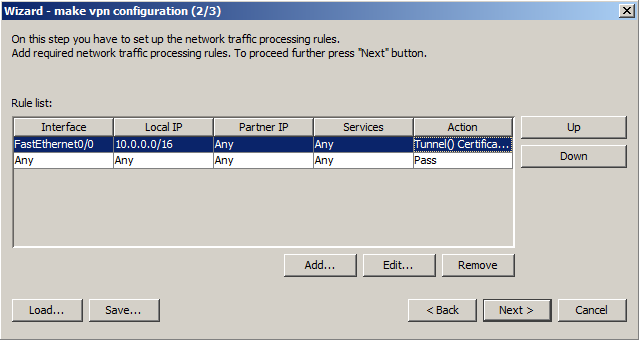

7. В следующем окне задайте правила обработки трафика, согласно которым центральный шлюз будет пропускать трафик от управляемых устройств к Серверу управления и обратно. При этом трафик между управляемыми устройствами и центральным шлюзом должен быть защищен (Рисунок 222). Для создания правила нажмите кнопку Add.

Рисунок 222

Рисунок 223

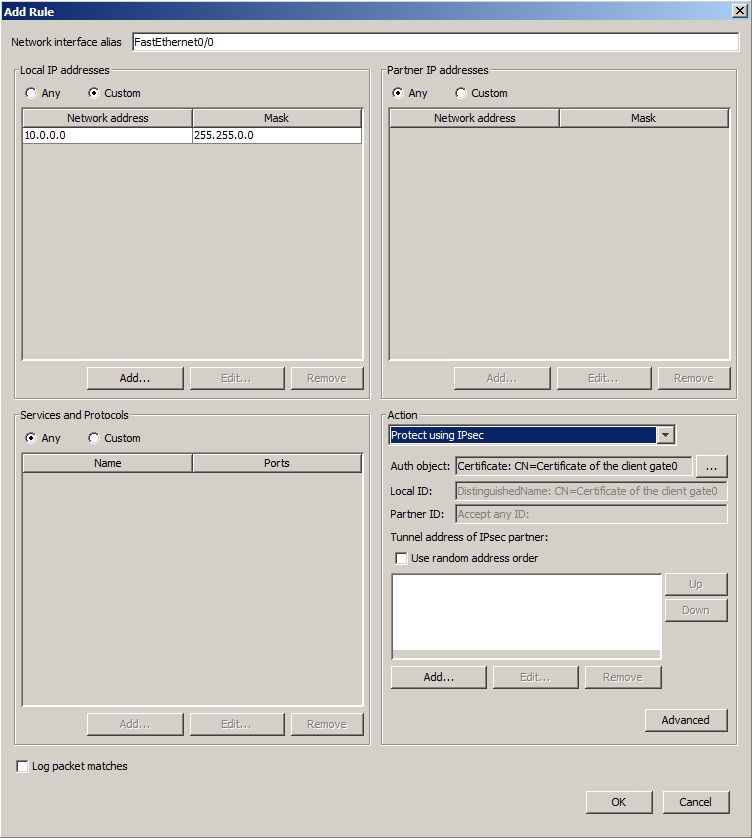

8. Создаваемое правило привяжите

к интерфейсу шлюза с логическим именем FastEthernet0/0, который смотрит во внешнюю сеть

(Рисунок 2). В области Local

IP Addresses (Рисунок 223)

укажите адрес защищаемой подсети - 10.0.0.0/16. Шлюз должен взаимодействовать

с любыми партнерами, поэтому в области Partner

IP Addresses поставьте

переключатель в положение Any. В области Action - переключатель в положение Protect

using IPsec, не указывая

адрес IPsec партнера (адрес может быть любым). Весь остальной трафик,

не попадающий под правило, на этом интерфейсе будет запрещен (drop).

В результате для интерфейса FastEthernet0/0 получим:

SRC: 10.0.0.0/16 - DST: any; action Protect using IPsec

SRC: any - DST: any; action DROP

Можно задать правила обработки сетевого трафика общие для всех интерфейсов, для этого поле Network interface alias остается пустым. Такие правила применяются к интерфейсам, к которым не привязаны другие правила. Например, правило по умолчанию (SRC: any - DST: any; action PASS) действует на все остальные интерфейсы и не ограничивает прохождение сетевого трафика (pass) - Рисунок 222.

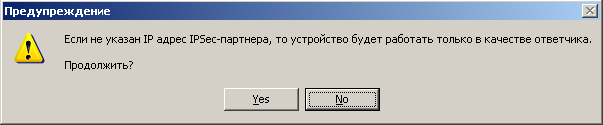

9. После нажатия кнопки ОК появится предупреждение (Рисунок 224). Нажмите кнопку Yes.

Рисунок 224

10. Увеличьте приоритет созданного правила (Рисунок 225), нажав кнопку Up.

Рисунок 225

Рисунок 226

11. Нажмите кнопку Next (Рисунок 226).

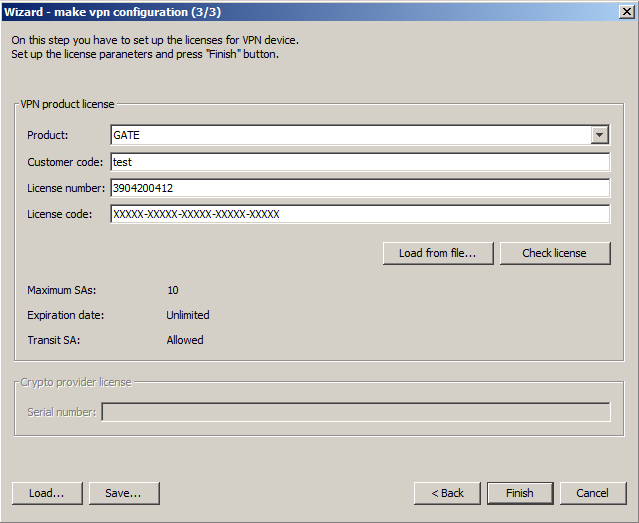

12. Введите данные лицензии на продукт S-Terra Gate/CSP VPN Gate, а также серийный номер лицензии на продукт криптопровайдера, если используется КриптоПро CSP 3.9/4.0) Если на шлюзе лицензия на КриптоПро CSP уже задана и не требуется ее замена, то поле Serial number оставьте пустым. При использовании криптографии S-Terra поле Serial numberнедоступно (Рисунок 227).

Рисунок 227

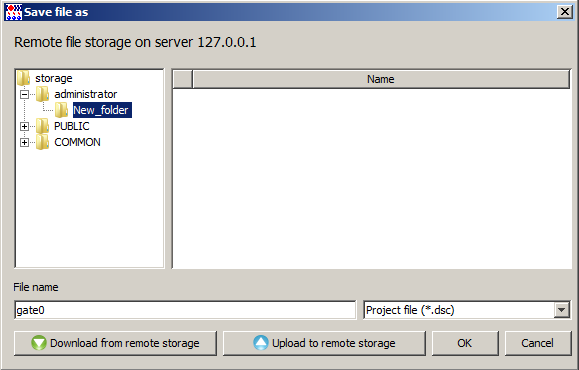

13. Сохраните введенные данные в окнах мастера, нажав кнопку Save…(Рисунок 227), и укажите имя файла-проекта в любом созданном вами каталоге в файловом хранилище (Рисунок 228).

Рисунок 228

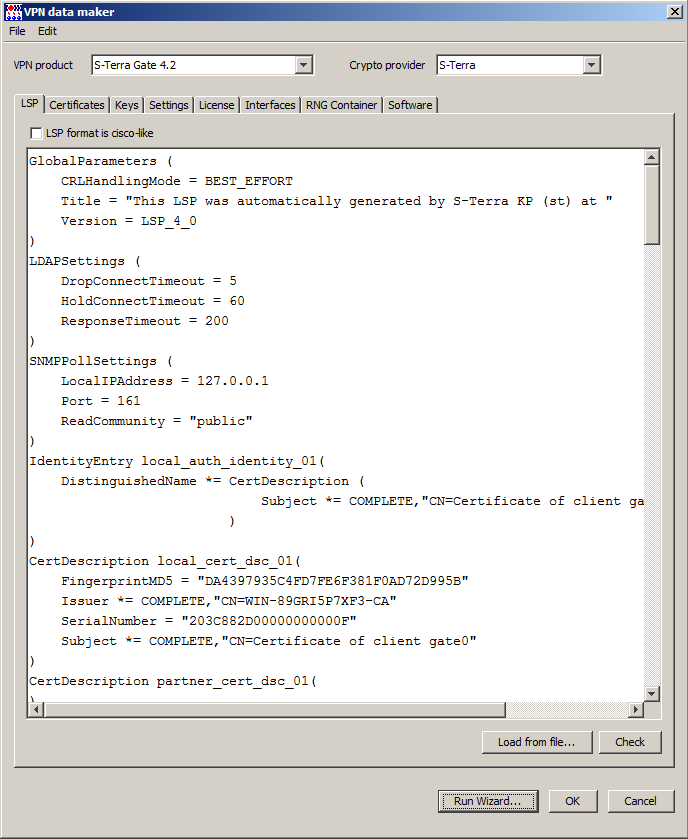

14. В окне мастера нажмите кнопку Finish (Рисунок 227). Все введенные данные будут отражены во вкладках проекта (Рисунок 229), за исключением вкладки Interfaces.

Рисунок 229

15. Перейдите во вкладку Interfaces и задайте соответствие между логическими и физическими именами интерфейсов шлюза безопасности. Для получения имен интерфейсов используйте:

утилиту /opt/VPNagent/bin/if_mgr show – для CSP VPN Gate 3.1, 3.11, S-Terra Gate 4.2

утилиту /opt/VPNagent/bin/if_show - для S-Terra Gate 4.1

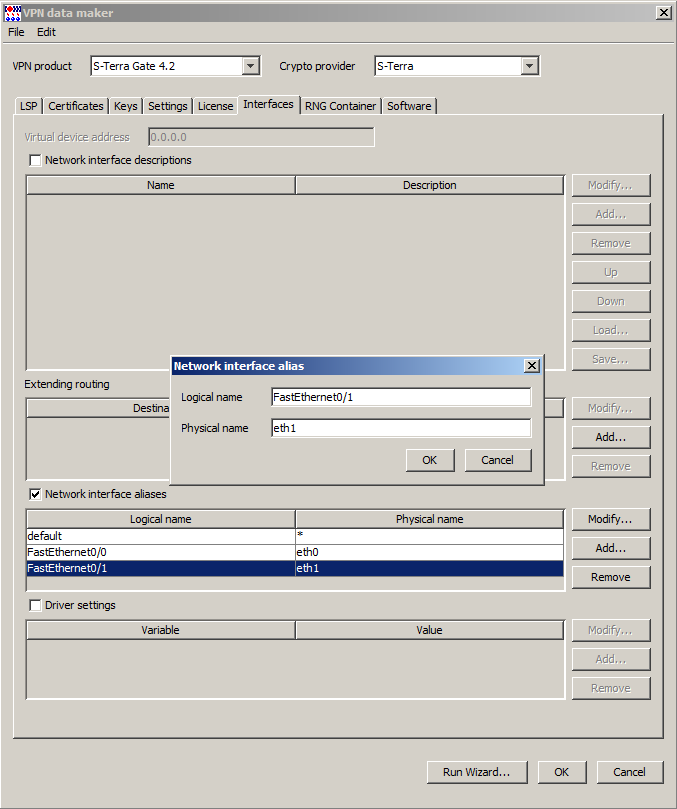

Во вкладке Interfaces установите флажок Network interface aliases, нажмите кнопку Add и в окне Network interface alias введите логическое и физическое имя интерфейсов (Рисунок 230).

Рисунок 230

|

Адреса сетевых интерфейсов шлюза, заданные через cisco-like консоль, игнорируются Сервером управления. Для корректного задания адресов рекомендуется пользоваться либо средствами операционной системы, либо вкладкой Interfaces Сервера управления. |

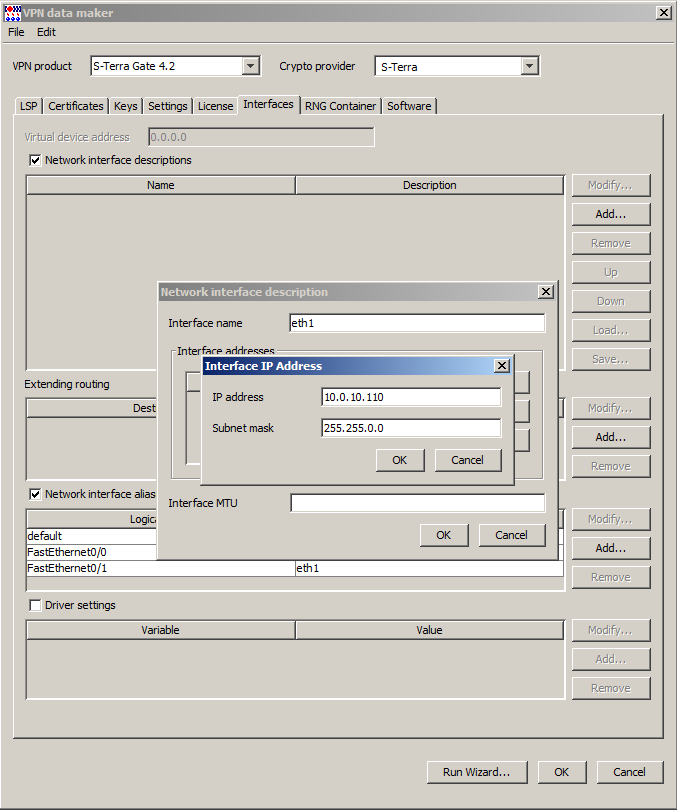

16. Для задания интерфейсам шлюза адресов установите флажок Network interface description и, воспользовавшись кнопкой Add, назначьте интерфейсам с физическими именами адреса (Рисунок 231 ). Нажмите кнопку ОК дважды.

Рисунок 231

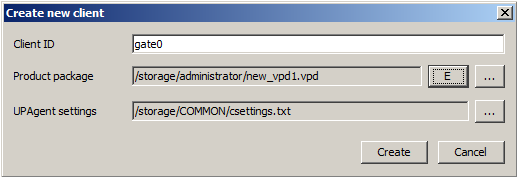

17. Во вкладке Interfaces нажмите кнопку ОК, появится окно с настройками нового клиента (Рисунок 232), нажмите кнопку Create.

Рисунок 232

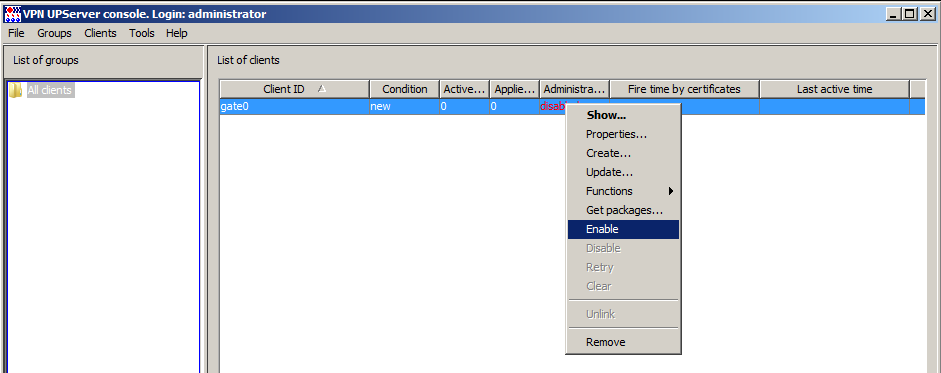

18. На Сервере управления в таблице клиентов появился новый клиент gate0. Переведите его в активное состояние, выбрав в контекстном меню предложение Enable (Рисунок 233).

Рисунок 233

19. Подключите USB-флеш к Серверу управления.

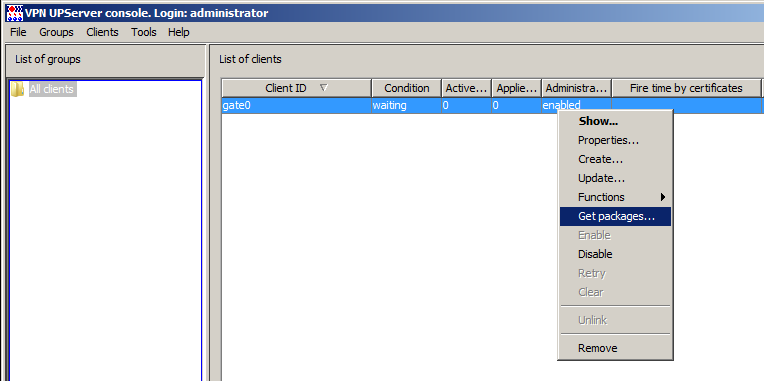

20. Для установки Клиента управления и обновления настроек S-Terra Gate/CSP VPN Gate следует подготовить два скрипта. Для клиента gate0 выберите предложение Get packages в контекстном меню (Рисунок 234).

Рисунок 234

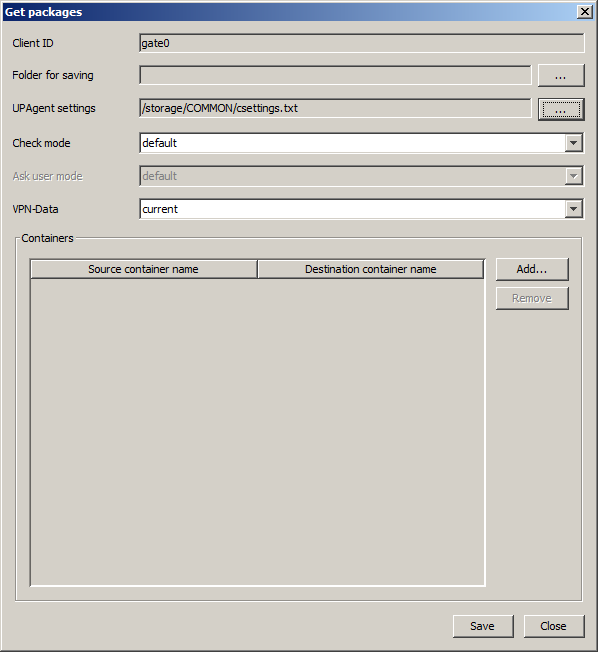

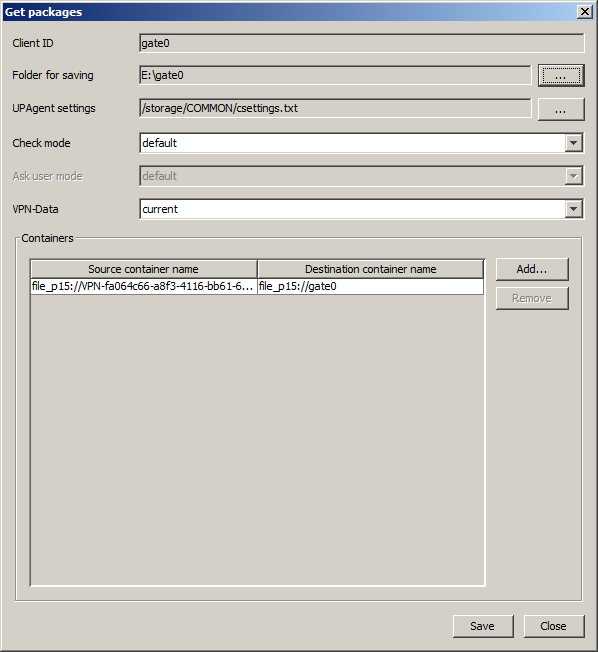

21. Откроется окно Get packages, в котором необходимо прописать каталог для сохранения скриптов в поле Folder for saving. Для этого нажмите кнопку … (Рисунок 235).

Рисунок 235

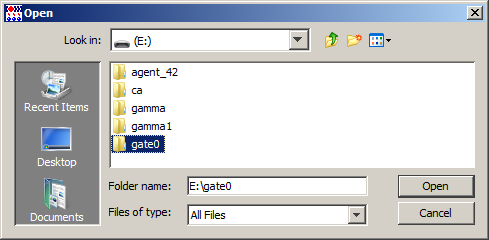

22. В открывшемся окне укажите каталог для сохранения скриптов на USB-флеш, например, E:\gate0 (Рисунок 236).

Рисунок 236

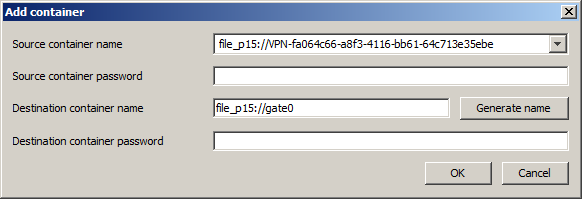

23. Далее в поле Containers окна Get packages нажмите кнопку Add и укажите имя созданного контейнера для клиента в файловой системе Сервера управления и имя нового конетйнера на управляемом устройстве (совпадает с именем в окне Certificate description, см. п. 5), а также пароли для них, если были заданы (Рисунок 237 ). Нажмите кнопку ОК.

Рисунок 237

Примечание:

Поля Destination container name и Destination container password должны быть заполнены следующим образом:

· Если в пункте 5 задан пароль на ключевой контейнер, то Destination container name должен совпадать с именем контейнера, используемым в п.5, а Destination container password должен совпадать или отсутствовать.

· Если в пункте 5 не задан пароль на ключевой контейнер, то Destination container name может быть любым, а Destination container password должен отсутствовать.

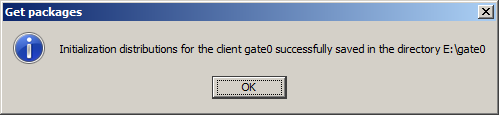

24. Нажмите кнопку Save в окне Get packages (Рисунок 238 ).

Рисунок 238

В указанный каталог будут сохранены два файла (Рисунок 239):

· setup_upagent.sh – скрипт для инициализации Клиента управления

· setup_product.sh – скрипт для настройки продукта S-Terra Gate/CSP VPN Gate, содержащий контейнер с ключевой парой

Рисунок 239

25. Альтернативным способом переноса контейнеров на съемный носитель является использование утилиты cont_mgr. Посмотрите имя контейнера выпущенного сертификата для центрального шлюза в окне CA tools – Requests sender – Created reguests. При помощи утилиты cont_mgr запишите контейнер с секретным ключом в новый контейнер на USB-флеш, выполнив команду:

“C:\Program Files\S-Terra\S-Terra KP\lca\ST\cont_mgr.exe” save –cont file_p15://VPN-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx –PIN “” –ext E:\gate01.p15 –ePIN 12345

где

file_p15://VPN-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx – имя контейнера в файловой системе Сервера управления

“” пустой пароль к нему

E:\gate01.p15 имя создаваемого контейнера на USB-флеш, в который выполняется сохранение

12345 пароль для доступа к создаваемому контейнеру

26. Таким образом на USB –флеш записаны два скрипта и контейнер с ключевой парой. Выньте носитель из разъема Сервера управления.

27. Вставьте в USB-порт управляемого устройства подготовленный USB-флеш и выполните его монтирование, например:

mount /dev/sdb1 /mnt

Примечание: В продукте S-Terra Gate 4.2 реализован механизм автоматического монтирования USB-флеш.

28. Если контейнер копировался средствами утилиты cont_mgr, выгрузите его в файловую систему устройства при помощи команды:

cont_mgr load –cont file_p15://gate0 –PIN “” –ext /mnt/gate01.p15 –ePIN 12345

где/

file_p15://vpngate01 имя контейнера на жестком диске нового устройства, в который будет скопирован контейнер gate01 с USB-флеш

“” пустой пароль на скопированный контейнер на жестком диске

/mnt/gate01.p15 имя файла с контейнером, записанным на USB-флеш

12345 пароль для доступа к файлу с контейнером

29. Запустите скрипт для инсталляции Клиента управления (VPN UPAgent):

/mnt/gate0/setup_upagent.sh

Внимание! Для версий CSP VPN Gate младше 3.11 требуется установка Клиента управления.

30. Запустите скрипт для настройки S-Terra Gate:

/mnt/gate0/setup_product.sh

31. Для продукта S-Terra Gate/CSP VPN Gate класса защиты КС3 запустите локально скрипты на выполнение следующим образом:

opt/UPAgent/bin/run_setup.sh /mnt/gate0/setup_upagent.sh

opt/UPAgent/bin/run_setup.sh /mnt/gate0/setup_product.sh

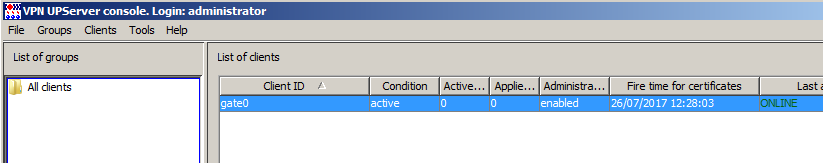

32. По завершению настройки управляемое устройство gate01 перейдет в состояние active (Рисунок 240 ).

Рисунок 240