| Скачать в формате PDF |

|

|---|

Построение VPN туннеля между двумя подсетями, защищаемыми шлюзами безопасности «С-Терра Шлюз» по топологии "звезда" с перешифрованием в центре

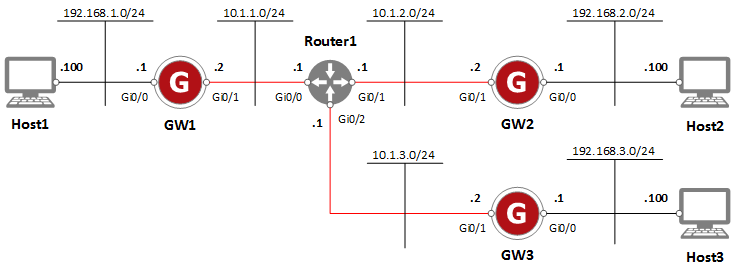

Сценарий иллюстрирует построение защищенного соединения между подсетями SN1, SN2 и SN3 которые защищаются шлюзами безопасности «С-Терра Шлюз». Для защиты будут построены VPN туннели между устройствами GW1 и GW2, а также между GW1 и GW3. Устройства Host1, Host2, Host3 смогут общаться между собой по защищенному каналу (VPN). Все остальные соединения разрешены, но защищаться не будут.

В рамках данного сценария для аутентификации партнеры будут использовать сертификаты. В качестве криптопровайдера будет использована криптографическая библиотека, разработанная компанией «С-Терра СиЭсПи». Шлюзы безопасности «С-Терра Шлюз» версии 4.2.

Параметры защищенного соединения:

Параметры протокола IKE:

· Аутентификация при помощи цифровых сертификатов, алгоритм подписи – ГОСТ Р 34.10-2012;

· Алгоритм шифрования – ГОСТ 28147-89 (ключ 256 бит);

· Алгоритм вычисления хеш-функции – ГОСТ Р 34.11-2012 ТК26 (ключ 256 бит);

· Алгоритм выработки общего ключа (аналог алгоритма Диффи-Хеллмана) – VKO_GOSTR3410_2012_256 (ключ 256 бит).

Параметры протокола ESP:

· Комбинированный алгоритм шифрования и имитозащиты (контроль целостности) – ESP_GOST-4M-IMIT (ключ 256 бит).

Схема стенда (Рисунок 1):

Рисунок 1

Шлюз безопасности GW1 и подсеть SN1 представляют собой центр «звезды». Шлюзы GW2 и GW3 строят защищенные туннели к шлюзу GW1. В данном решении трафик из сети SN2 в сеть SN3 ходит через центральный шлюз с перешифрованием. Это решение проще по настройке, чем full-mesh (когда каждый шлюз строит туннель с каждым) и в то же время позволяет централизованно фильтровать и проверять (при помощи IPS, антивируса, МЭ) трафик на центральном узле.

Начальная настройка шлюза в S-Terra administrative console при первом включении состоит из следующих действий:

· Пройдите процедуру аутентификации (пользователь по умолчанию – administrator, пароль по умолчанию – s-terra).

Важно! Для корректной работы в виртуальной среде требуется сначала создать карту сетевых интерфейсов. Для этого сразу после аутентификации в S-Terra administrative console выполните следующие команды:

administrator@sterragate] run netifcfg enum >iface_map.txt

administrator@sterragate] run netifcfg map iface_map.txt

Более подробную информацию можно найти на портале документации (http://doc.s-terra.ru/ -> С-Терра Виртуальный шлюз -> Развертывание виртуального шлюза на <название_среды>, спуститесь в раздел “Карта интерфейсов”).

· Пройдите процедуру инициализации (команда initialize).

· Активируйте политику драйвера по умолчанию (команда run csconf_mgr activate).

· Команда run csconf_mgr activate применяет текущую политику драйвера. При первичной настройке шлюза применится политика драйвера по умолчанию, при которой прохождение трафика не блокируется.

· Для доступа через SSH установите пароль на пользователя root (команда run passwd).

Более подробно консоль разграничения доступа S-Terra administrative console описана в документации.

1. Перейдите из консоли разграничения доступа в консоль настройки шлюза. По умолчанию имя пользователя – cscons, пароль – csp:

administrator@sterragate] configure

sterragate login: cscons

Password:

...

sterragate#

2. Перейдите в режим настройки:

sterragate#conf t

Enter configuration commands, one per line. End with CNTL/Z.

3. В настройках интерфейсов задайте IP-адреса:

GW1(config)#interface GigabitEthernet 0/0

GW1(config-if)#ip address 192.168.1.1 255.255.255.0

GW1(config-if)#no shutdown

GW1(config-if)#exit

GW1(config)#interface GigabitEthernet 0/1

GW1(config-if)#ip address 10.1.1.2 255.255.255.0

GW1(config-if)#no shutdown

GW1(config-if)#exit

4. Задайте адрес шлюза по умолчанию:

GW1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.1

5. Выйдите из cisco-like интерфейса:

sterragate(config)#end

sterragate#exit

Дальнейшую настройку можно проводить через SSH подключение.

Важно! Среда передачи в этом случае должна быть доверенной. Описание создания доверенной среды описано в соответствующей инструкции.

В данном сценарии для аутентификации используются сертификаты. Для корректной работы необходимо зарегистрировать доверенный сертификат УЦ и локальный сертификат, выданный данным УЦ.

1. Подключитесь по SSH к шлюзу.

2. Установите правильное системное время.

Например:

root@sterragate:~# date -s "01/31/2017 15:00"

Tue Jan 31 15:00:00 MSK 2017

Данная запись соответствует 31 января 2017 года 15:00.

В данном случае формат даты указывается в виде месяц/день/год (ММ/ДД/ГГГГ).

Для автоматической настройки правильного времени рекомендуется настроить NTP-клиент по соответствующей инструкции.

3. Создайте папку /certs:

root@sterragate:~# mkdir /certs

4. Перенесите доверенный сертификат УЦ на шлюз.

Способы передачи данных на шлюз описаны в документации.

5. С помощью утилиты cert_mgr зарегистрируйте сертификат в базе продукта:

root@sterragate:~# cert_mgr import -f /certs/ca.cer -t

1 OK C=RU,O=S-Terra,CN=RootCA

Ключ -t в данной команде указывает на то, что импортируемый сертификат – доверенный сертификат УЦ.

Для регистрации локального сертификата в базе продукта выполните следующие действия:

1. Сформируйте запрос на сертификат при помощи утилиты cert_mgr:

root@sterragate:~# cert_mgr create -subj "C=RU,O=S-Terra CSP,OU=Research,CN=GW1" -GOST_R341012_256 -fb64 /home/gw_req

· Ключ -subj <DN> задает поля сертификата.

· Ключ -GOST_R341012_256 предполагает использование ГОСТ Р 34.10-2012. На УЦ для его поддержки должно быть установлено СКЗИ «КриптоПро CSP» версии 4.0 или новее. При необходимости, есть возможность использовать старый алгоритм (ГОСТ Р 34.10-94), который задается ключом -GOST_R3410EL.

· Ключ -fb64 <путь до файла> позволяет сохранить запрос в файл по указанному пути.

2. Передайте полученный запрос сертификата на УЦ. Процедура выдачи сертификата на УЦ по запросу описана в документации.

3. Зарегистрируйте локальный сертификат в базе продукта, применив утилиту cert_mgr:

root@sterragate:~# cert_mgr import -f /certs/GW1.cer

1 OK C=RU,O=S-Terra CSP,OU=Research,CN=GW1

4. Убедитесь, что сертификаты импортированы успешно:

root@sterragate:~# cert_mgr show

Found 2 certificates. No CRLs found.

1 Status: trusted C=RU,O=S-Terra,CN=RootCA

2 Status: local C=RU,O=S-Terra CSP,OU=Research,CN=GW1

После регистрации сертификатов необходимо создать политику безопасности для шлюза GW1

1. Для входа в консоль запустите cs_console:

root@sterragate:~# cs_console

sterragate>enable

Password:

Пароль по умолчанию – csp.

Важно! Пароль по умолчанию необходимо сменить.

2. Перейдите в режим настройки:

sterragate#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

3. Смените пароль по умолчанию:

sterragate(config)#username cscons password <пароль>

4. Смените название шлюза:

sterragate(config)#hostname GW1

5. Задайте тип идентификации:

GW1(config)#crypto isakmp identity dn

В данном сценарии для идентификации будет использоваться поле DN сертификата.

6. Задайте параметры DPD (dead peer detection)

GW1(config)#crypto isakmp keepalive 10 2

GW1(config)#crypto isakmp keepalive retry-count 5

Если в течение 10 секунд отсутствует входящий трафик в IPsec туннеле, то с интервалом в 2 секунды посылается 5 keepalive-пакетов в IKE туннеле, чтобы удостовериться в работоспособности туннеля. Если партнер не отвечает на keepalive-пакеты, то существующий IKE туннель переходит в состояние disabled, а связанные с ним IPsec туннели удаляются. В случае наличия исходящего трафика происходит попытка создать новый IKE туннель.

7. Задайте параметры для IKE:

GW1(config)#crypto isakmp policy 1

GW1(config-isakmp)#authentication gost-sig

GW1(config-isakmp)#encr gost

GW1(config-isakmp)#hash gost341112-256-tc26

GW1(config-isakmp)#group vko2

GW1(config-isakmp)#exit

8. Задайте параметры для IPsec:

GW1(config)#crypto ipsec transform-set TSET esp-gost28147-4m-imit

GW1(cfg-crypto-trans)#exit

9. Опишите трафик, который планируется защищать. Для этого создайте расширенные списки доступа:

GW1(config)#ip access-list extended LIST

GW1(config-ext-nacl)#permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

GW1(config-ext-nacl)#permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255

GW1(config-ext-nacl)#exit

GW1(config)#ip access-list extended LIST2

GW1(config-ext-nacl)#permit ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

GW1(config-ext-nacl)#permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255

GW1(config-ext-nacl)#exit

Данные списки доступа показывают, что следует шифровать как трафик между SN1 и SN2, SN3, так и сквозной трафик между SN2 и SN3.

10. Создайте 2 раздела крипто-карты. Один раздел – для построения туннеля со шлюзом GW2, второй – со шлюзом GW3.

GW1(config)#crypto map CMAP 1 ipsec-isakmp

GW1(config-crypto-map)#match address LIST

GW1(config-crypto-map)#set transform-set TSET

GW1(config-crypto-map)#set peer 10.1.2.2

GW1(config-crypto-map)#exit

GW1(config)#crypto map CMAP 2 ipsec-isakmp

GW1(config-crypto-map)#match address LIST2

GW1(config-crypto-map)#set transform-set TSET

GW1(config-crypto-map)#set peer 10.1.3.2

GW1(config-crypto-map)#exit

11. Привяжите крипто-карту к интерфейсу, на котором будет туннель:

GW1(config)#interface GigabitEthernet 0/1

GW1(config-if)#crypto map CMAP

GW1(config-if)#exit

12. Настройте получение списка отозванных сертификатов (CRL) по HTTP:

GW1(config)#crypto pki trustpoint s-terra_technological_trustpoint

GW1(ca-trustpoint)#crl download group GROUP http://10.0.221.179/certsrv/certcrl.crl

GW1(ca-trustpoint)#exit

Предполагается, что CRL выкладывается на общедоступное место (доступ к которому обеспечен без использования IPsec) для всех шлюзов. При указании имени домена, вместо IP-адреса, необходимо настроить адрес DNS-сервера в системном файле /etc/resolv.conf.

Также необходимо учитывать, что у CRL есть срок действия и нужно обеспечивать своевременное их обновление в данном общедоступном месте.

По умолчанию CRL будет запрашиваться раз в сутки (раз в 1440 минут), для изменения интервала запросов можно воспользоваться командой crl download time <интервал в минутах>.

При необходимости отключения CRL (не рекомендуется отключать CRL) воспользуйтесь командой revocation-check none.

13. Настройка устройства GW1 в cisco-like консоли завершена. При выходе из конфигурационного режима происходит загрузка конфигурации:

GW1(config)#end

GW1#exit

В приложении представлен текст cisco-like конфигурации и текст LSP конфигурации для шлюза GW1.

Настройка шлюза безопасности GW2 происходит аналогично настройке шлюза GW1, с заменой IP-адресов в соответствующих разделах конфигурации.

Отдельно необходимо отметить, что поскольку шлюз GW2 строит туннель только со шлюзом GW1, то в нем нужен только один список доступа и только один раздел крипто-карты:

GW2(config)#ip access-list extended LIST

GW2(config-ext-nacl)#permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

GW2(config-ext-nacl)#permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255

GW2(config-ext-nacl)#exit

GW2(config)#crypto map CMAP 1 ipsec-isakmp

GW2(config-crypto-map)#match address LIST

GW2(config-crypto-map)#set transform-set TSET

GW2(config-crypto-map)#set peer 10.1.1.2

GW2(config-crypto-map)#exit

В приложении представлен текст cisco-like конфигурации и текст LSP конфигурации для шлюза GW2.

Настройка шлюза безопасности GW3 происходит аналогично настройке шлюза GW2, с заменой IP-адресов в соответствующих разделах конфигурации.

В приложении представлен текст cisco-like конфигурации и текст LSP конфигурации для шлюза GW3.

На устройстве Router1 необходимо настроить соответствующие IP-адреса.

На устройстве Host1 задайте IP-адрес, а в качестве шлюза по умолчанию укажите адрес внутреннего интерфейса шлюза безопасности GW1 – 192.168.1.1.

На устройстве Host2 задайте IP-адрес, а в качестве шлюза по умолчанию укажите адрес внутреннего интерфейса шлюза безопасности GW2 – 192.168.2.1.

На устройстве Host3 задайте IP-адрес, а в качестве шлюза по умолчанию укажите адрес внутреннего интерфейса шлюза безопасности GW3 – 192.168.3.1.

После того, как настройка всех устройств завершена, инициируйте создание защищенного соединения.

На устройстве Host2 выполните команду ping:

root@Host2:~# ping -c 5 192.168.3.100

PING 192.168.3.100 (192.168.3.100) 56(84) bytes of data.

64 bytes from 192.168.3.100: icmp_req=1 ttl=61 time=1519 ms

64 bytes from 192.168.3.100: icmp_req=2 ttl=61 time=513 ms

64 bytes from 192.168.3.100: icmp_req=3 ttl=61 time=0.891 ms

64 bytes from 192.168.3.100: icmp_req=4 ttl=61 time=0.812 ms

64 bytes from 192.168.3.100: icmp_req=5 ttl=61 time=0.795 ms

--- 192.168.3.100 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4008ms

rtt min/avg/max/mdev = 0.795/407.025/1519.419/590.538 ms, pipe 2

В результате выполнения этой команды между устройствами GW1 и GW2, а также GW1 и GW3 будут установлены VPN туннели.

Убедиться в этом можно, выполнив на устройстве GW1 команду:

root@GW1:~# sa_mgr show

ISAKMP sessions: 0 initiated, 0 responded

ISAKMP connections:

Num Conn-id (Local Addr,Port)-(Remote Addr,Port) State Sent Rcvd

1 1 (10.1.1.2,500)-(10.1.2.2,500) active 2012 2088

2 2 (10.1.1.2,500)-(10.1.3.2,500) active 1996 2104

IPsec connections:

Num Conn-id (Local Addr,Port)-(Remote Addr,Port) Protocol Action Type Sent Rcvd

1 1 (192.168.1.0-192.168.1.255,*)-(192.168.2.0-192.168.2.255,*) * ESP tunn 440 440

2 2 (192.168.1.0-192.168.1.255,*)-(192.168.3.0-192.168.3.255,*) * ESP tunn 440 440

3 3 (192.168.3.0-192.168.3.255,*)-(192.168.2.0-192.168.2.255,*) * ESP tunn 440 440

4 4 (192.168.2.0-192.168.2.255,*)-(192.168.3.0-192.168.3.255,*) * ESP tunn 440 440

Чтобы разобраться на каком этапе возникла ошибка можно воспользоваться руководством, которое представлено на портале документации: http://doc.s-terra.ru/rh_output/4.2/Scenarios/output/mergedProjects/1main/ver_4_2_troubleshooting_guide.pdf.

!

version 12.4

no service password-encryption

!

crypto ipsec df-bit copy

crypto isakmp identity dn

crypto isakmp keepalive 10

crypto isakmp keepalive retry-count 5

username cscons privilege 15 password 0 csp

aaa new-model

!

!

hostname GW1

enable password csp

!

!

!

!

!

crypto isakmp policy 1

encr gost

hash gost341112-256-tc26

authentication gost-sig

group vko2

!

crypto ipsec transform-set TSET esp-gost28147-4m-imit

!

ip access-list extended LIST

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255

!

ip access-list extended LIST2

permit ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255

!

!

crypto map CMAP 1 ipsec-isakmp

match address LIST

set transform-set TSET

set peer 10.1.2.2

crypto map CMAP 2 ipsec-isakmp

match address LIST2

set transform-set TSET

set peer 10.1.3.2

!

interface GigabitEthernet0/0

ip address 192.168.1.1 255.255.255.0

!

interface GigabitEthernet0/1

ip address 10.1.1.2 255.255.255.0

crypto map CMAP

!

interface GigabitEthernet0/2

no ip address

shutdown

!

interface GigabitEthernet0/3

no ip address

shutdown

!

!

ip route 0.0.0.0 0.0.0.0 10.1.1.1

!

crypto pki trustpoint s-terra_technological_trustpoint

revocation-check crl

crl download group GROUP http://10.0.221.179/certsrv/certcrl.crl

crypto pki certificate chain s-terra_technological_trustpoint

certificate 65EF45E1A9E6EAB54D5C69591D470E06

3082023B308201A7A003020102021065EF45E1A9E6EAB54D5C69591D470E0630

0A06082A850307010103033030310B30090603550406130252553110300E0603

55040A1307532D5465727261310F300D06035504031306526F6F744341301E17

0D3137313031303037323833355A170D3232313031303037333833315A303031

0B30090603550406130252553110300E060355040A1307532D5465727261310F

300D06035504031306526F6F7443413081AA302106082A850307010101023015

06092A850307010201020106082A850307010102030381840004818001C2286D

3943038F86C66502A8B0A8DBD15636D33E865085D901EE3ACA500CFEFCBD578E

12AEFA90F6F30624C6D1442DFFFEC31C613E6D8D3483828C430FA52168BB1979

DD2DE02338EA2D61C9B1F9F58BA3CC2CE6C1CDE78D2D4C9E966E62BFD94B17B8

DF2F53F38CB75D63514306A0D7A0BCBC6E6775D69AC3C99B0C054F2BA351304F

300B0603551D0F040403020186300F0603551D130101FF040530030101FF301D

0603551D0E0416041461175C3B503AB1E2DC5A49FE10EDB3218F7D7392301006

092B06010401823715010403020100300A06082A850307010103030381810011

110C24B65B47838EE49DC612CE81AB8E6F7BBB6B994033FCD54807BEF7467236

DE9D6F813229AD20BD9D520217A014719646A64296250F8BD93C5F4AB502844F

6FD8CBE1035A32A95E0F184569EF6DA2BD2A340985CB6DFEB544036D38490CCA

E1528C540B2DFB9E7CE9AF2FD95D8D3738371359281FA8CD5C70D00919356A

quit

!

end

!

version 12.4

no service password-encryption

!

crypto ipsec df-bit copy

crypto isakmp identity dn

crypto isakmp keepalive 10

crypto isakmp keepalive retry-count 5

username cscons privilege 15 password 0 csp

aaa new-model

!

!

hostname GW2

enable password csp

!

!

!

!

!

crypto isakmp policy 1

encr gost

hash gost341112-256-tc26

authentication gost-sig

group vko2

!

crypto ipsec transform-set TSET esp-gost28147-4m-imit

!

ip access-list extended LIST

permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255

!

!

crypto map CMAP 1 ipsec-isakmp

match address LIST

set transform-set TSET

set peer 10.1.1.2

!

interface GigabitEthernet0/0

ip address 192.168.2.1 255.255.255.0

!

interface GigabitEthernet0/1

ip address 10.1.2.2 255.255.255.0

crypto map CMAP

!

interface GigabitEthernet0/2

no ip address

shutdown

!

interface GigabitEthernet0/3

no ip address

shutdown

!

!

ip route 0.0.0.0 0.0.0.0 10.1.2.1

!

crypto pki trustpoint s-terra_technological_trustpoint

revocation-check crl

crl download group GROUP http://10.0.221.179/certsrv/certcrl.crl

crypto pki certificate chain s-terra_technological_trustpoint

certificate 65EF45E1A9E6EAB54D5C69591D470E06

3082023B308201A7A003020102021065EF45E1A9E6EAB54D5C69591D470E0630

0A06082A850307010103033030310B30090603550406130252553110300E0603

55040A1307532D5465727261310F300D06035504031306526F6F744341301E17

0D3137313031303037323833355A170D3232313031303037333833315A303031

0B30090603550406130252553110300E060355040A1307532D5465727261310F

300D06035504031306526F6F7443413081AA302106082A850307010101023015

06092A850307010201020106082A850307010102030381840004818001C2286D

3943038F86C66502A8B0A8DBD15636D33E865085D901EE3ACA500CFEFCBD578E

12AEFA90F6F30624C6D1442DFFFEC31C613E6D8D3483828C430FA52168BB1979

DD2DE02338EA2D61C9B1F9F58BA3CC2CE6C1CDE78D2D4C9E966E62BFD94B17B8

DF2F53F38CB75D63514306A0D7A0BCBC6E6775D69AC3C99B0C054F2BA351304F

300B0603551D0F040403020186300F0603551D130101FF040530030101FF301D

0603551D0E0416041461175C3B503AB1E2DC5A49FE10EDB3218F7D7392301006

092B06010401823715010403020100300A06082A850307010103030381810011

110C24B65B47838EE49DC612CE81AB8E6F7BBB6B994033FCD54807BEF7467236

DE9D6F813229AD20BD9D520217A014719646A64296250F8BD93C5F4AB502844F

6FD8CBE1035A32A95E0F184569EF6DA2BD2A340985CB6DFEB544036D38490CCA

E1528C540B2DFB9E7CE9AF2FD95D8D3738371359281FA8CD5C70D00919356A

quit

!

end

!

version 12.4

no service password-encryption

!

crypto ipsec df-bit copy

crypto isakmp identity dn

crypto isakmp keepalive 10

crypto isakmp keepalive retry-count 5

username cscons privilege 15 password 0 csp

aaa new-model

!

!

hostname GW3

enable password csp

!

!

!

!

!

crypto isakmp policy 1

encr gost

hash gost341112-256-tc26

authentication gost-sig

group vko2

!

crypto ipsec transform-set TSET esp-gost28147-4m-imit

!

ip access-list extended LIST

permit ip 192.168.3.0 0.0.0.255 192.168.1.0 0.0.0.255

permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255

!

!

crypto map CMAP 1 ipsec-isakmp

match address LIST

set transform-set TSET

set peer 10.1.1.2

!

interface GigabitEthernet0/0

ip address 192.168.3.1 255.255.255.0

!

interface GigabitEthernet0/1

ip address 10.1.3.2 255.255.255.0

crypto map CMAP

!

interface GigabitEthernet0/2

no ip address

shutdown

!

interface GigabitEthernet0/3

no ip address

shutdown

!

!

ip route 0.0.0.0 0.0.0.0 10.1.3.1

!

crypto pki trustpoint s-terra_technological_trustpoint

revocation-check crl

crl download group GROUP http://10.0.221.179/certsrv/certcrl.crl

crypto pki certificate chain s-terra_technological_trustpoint

certificate 65EF45E1A9E6EAB54D5C69591D470E06

3082023B308201A7A003020102021065EF45E1A9E6EAB54D5C69591D470E0630

0A06082A850307010103033030310B30090603550406130252553110300E0603

55040A1307532D5465727261310F300D06035504031306526F6F744341301E17

0D3137313031303037323833355A170D3232313031303037333833315A303031

0B30090603550406130252553110300E060355040A1307532D5465727261310F

300D06035504031306526F6F7443413081AA302106082A850307010101023015

06092A850307010201020106082A850307010102030381840004818001C2286D

3943038F86C66502A8B0A8DBD15636D33E865085D901EE3ACA500CFEFCBD578E

12AEFA90F6F30624C6D1442DFFFEC31C613E6D8D3483828C430FA52168BB1979

DD2DE02338EA2D61C9B1F9F58BA3CC2CE6C1CDE78D2D4C9E966E62BFD94B17B8

DF2F53F38CB75D63514306A0D7A0BCBC6E6775D69AC3C99B0C054F2BA351304F

300B0603551D0F040403020186300F0603551D130101FF040530030101FF301D

0603551D0E0416041461175C3B503AB1E2DC5A49FE10EDB3218F7D7392301006

092B06010401823715010403020100300A06082A850307010103030381810011

110C24B65B47838EE49DC612CE81AB8E6F7BBB6B994033FCD54807BEF7467236

DE9D6F813229AD20BD9D520217A014719646A64296250F8BD93C5F4AB502844F

6FD8CBE1035A32A95E0F184569EF6DA2BD2A340985CB6DFEB544036D38490CCA

E1528C540B2DFB9E7CE9AF2FD95D8D3738371359281FA8CD5C70D00919356A

quit

!

end

# This is automatically generated LSP

#

# Conversion Date/Time: Sat Mar 3 23:07:17 2018

GlobalParameters(

Title = "This LSP was automatically generated by CSP Converter at Sat Mar 3 23:07:17 2018"

Version = LSP_4_2

CRLHandlingMode = ENABLE

PreserveIPsecSA = FALSE

)

IKEParameters(

FragmentSize = 0

)

RoutingTable(

Routes =

Route(

Destination = 0.0.0.0/0

Gateway = 10.1.1.1

)

)

FirewallParameters(

TCPSynSentTimeout = 30

TCPFinTimeout = 5

TCPClosedTimeout = 30

TCPSynRcvdTimeout = 30

TCPEstablishedTimeout = 3600

TCPHalfOpenLow = 400

TCPHalfOpenMax = 500

TCPSessionRateLow = 400

TCPSessionRateMax = 500

)

IKETransform crypto:isakmp:policy:1

(

CipherAlg = "G2814789CPRO1-K256-CBC-65534"

HashAlg = "GR341112_256TC26-65128"

GroupID = VKO2_1B

RestrictAuthenticationTo = GOST_SIGN

LifetimeSeconds = 86400

)

ESPProposal TSET:ESP

(

Transform* = ESPTransform

(

CipherAlg* = "G2814789CPRO2-K288-CNTMAC-253"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

)

AuthMethodGOSTSign GOST:Sign

(

LocalID = IdentityEntry( DistinguishedName* = USER_SPECIFIC_DATA )

SendRequestMode = ALWAYS

SendCertMode = ALWAYS

)

IKERule IKERule:CMAP:1

(

IKEPeerIPFilter = 10.1.2.2

Transform = crypto:isakmp:policy:1

AggrModeAuthMethod = GOST:Sign

MainModeAuthMethod = GOST:Sign

DPDIdleDuration = 10

DPDResponseDuration = 2

DPDRetries = 5

Priority = 10

)

IKERule IKERule:CMAP:2

(

IKEPeerIPFilter = 10.1.3.2

Transform = crypto:isakmp:policy:1

AggrModeAuthMethod = GOST:Sign

MainModeAuthMethod = GOST:Sign

DPDIdleDuration = 10

DPDResponseDuration = 2

DPDRetries = 5

Priority = 20

)

IPsecAction IPsecAction:CMAP:1

(

TunnelingParameters = TunnelEntry(

PeerAddress = 10.1.2.2

DFHandling=COPY

Assemble=TRUE

)

ContainedProposals = ( TSET:ESP )

IKERule = IKERule:CMAP:1

)

IPsecAction IPsecAction:CMAP:2

(

TunnelingParameters = TunnelEntry(

PeerAddress = 10.1.3.2

DFHandling=COPY

Assemble=TRUE

)

ContainedProposals = ( TSET:ESP )

IKERule = IKERule:CMAP:2

)

FilterChain IPsecPolicy:CMAP (

Filters = Filter (

ProtocolID = 17

SourcePort = 500, 4500

Action = PASS

PacketType = LOCAL_UNICAST, LOCAL_MISDIRECTED

),

Filter (

SourceIP = 192.168.1.0/24

DestinationIP = 192.168.2.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:1 >

LogEventID = "IPsec:Protect:CMAP:1:LIST"

),

Filter (

SourceIP = 192.168.3.0/24

DestinationIP = 192.168.2.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:1 >

LogEventID = "IPsec:Protect:CMAP:1:LIST"

),

Filter (

Label = "CMAP:2:LIST2"

SourceIP = 192.168.1.0/24

DestinationIP = 192.168.3.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:2 >

LogEventID = "IPsec:Protect:CMAP:2:LIST2"

),

Filter (

SourceIP = 192.168.2.0/24

DestinationIP = 192.168.3.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:2 >

LogEventID = "IPsec:Protect:CMAP:2:LIST2"

)

)

NetworkInterface (

LogicalName = "GigabitEthernet0/1"

IPsecPolicy = IPsecPolicy:CMAP

)

# This is automatically generated LSP

#

# Conversion Date/Time: Sat Mar 3 23:08:13 2018

GlobalParameters(

Title = "This LSP was automatically generated by CSP Converter at Sat Mar 3 23:08:13 2018"

Version = LSP_4_2

CRLHandlingMode = ENABLE

PreserveIPsecSA = FALSE

)

IKEParameters(

FragmentSize = 0

)

RoutingTable(

Routes =

Route(

Destination = 0.0.0.0/0

Gateway = 10.1.2.1

)

)

FirewallParameters(

TCPSynSentTimeout = 30

TCPFinTimeout = 5

TCPClosedTimeout = 30

TCPSynRcvdTimeout = 30

TCPEstablishedTimeout = 3600

TCPHalfOpenLow = 400

TCPHalfOpenMax = 500

TCPSessionRateLow = 400

TCPSessionRateMax = 500

)

IKETransform crypto:isakmp:policy:1

(

CipherAlg = "G2814789CPRO1-K256-CBC-65534"

HashAlg = "GR341112_256TC26-65128"

GroupID = VKO2_1B

RestrictAuthenticationTo = GOST_SIGN

LifetimeSeconds = 86400

)

ESPProposal TSET:ESP

(

Transform* = ESPTransform

(

CipherAlg* = "G2814789CPRO2-K288-CNTMAC-253"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

)

AuthMethodGOSTSign GOST:Sign

(

LocalID = IdentityEntry( DistinguishedName* = USER_SPECIFIC_DATA )

SendRequestMode = ALWAYS

SendCertMode = ALWAYS

)

IKERule IKERule:CMAP:1

(

IKEPeerIPFilter = 10.1.1.2

Transform = crypto:isakmp:policy:1

AggrModeAuthMethod = GOST:Sign

MainModeAuthMethod = GOST:Sign

DPDIdleDuration = 10

DPDResponseDuration = 2

DPDRetries = 5

Priority = 10

)

IPsecAction IPsecAction:CMAP:1

(

TunnelingParameters = TunnelEntry(

PeerAddress = 10.1.1.2

DFHandling=COPY

Assemble=TRUE

)

ContainedProposals = ( TSET:ESP )

IKERule = IKERule:CMAP:1

)

FilterChain IPsecPolicy:CMAP (

Filters = Filter (

ProtocolID = 17

SourcePort = 500, 4500

Action = PASS

PacketType = LOCAL_UNICAST, LOCAL_MISDIRECTED

),

Filter (

SourceIP = 192.168.2.0/24

DestinationIP = 192.168.1.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:1 >

LogEventID = "IPsec:Protect:CMAP:1:LIST"

),

Filter (

SourceIP = 192.168.2.0/24

DestinationIP = 192.168.3.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:1 >

LogEventID = "IPsec:Protect:CMAP:1:LIST"

)

)

NetworkInterface (

LogicalName = "GigabitEthernet0/1"

IPsecPolicy = IPsecPolicy:CMAP

)

# This is automatically generated LSP

#

# Conversion Date/Time: Sat Mar 3 23:09:13 2018

GlobalParameters(

Title = "This LSP was automatically generated by CSP Converter at Sat Mar 3 23:09:13 2018"

Version = LSP_4_2

CRLHandlingMode = ENABLE

PreserveIPsecSA = FALSE

)

IKEParameters(

FragmentSize = 0

)

RoutingTable(

Routes =

Route(

Destination = 0.0.0.0/0

Gateway = 10.1.3.1

)

)

FirewallParameters(

TCPSynSentTimeout = 30

TCPFinTimeout = 5

TCPClosedTimeout = 30

TCPSynRcvdTimeout = 30

TCPEstablishedTimeout = 3600

TCPHalfOpenLow = 400

TCPHalfOpenMax = 500

TCPSessionRateLow = 400

TCPSessionRateMax = 500

)

IKETransform crypto:isakmp:policy:1

(

CipherAlg = "G2814789CPRO1-K256-CBC-65534"

HashAlg = "GR341112_256TC26-65128"

GroupID = VKO2_1B

RestrictAuthenticationTo = GOST_SIGN

LifetimeSeconds = 86400

)

ESPProposal TSET:ESP

(

Transform* = ESPTransform

(

CipherAlg* = "G2814789CPRO2-K288-CNTMAC-253"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

)

AuthMethodGOSTSign GOST:Sign

(

LocalID = IdentityEntry( DistinguishedName* = USER_SPECIFIC_DATA )

SendRequestMode = ALWAYS

SendCertMode = ALWAYS

)

IKERule IKERule:CMAP:1

(

IKEPeerIPFilter = 10.1.1.2

Transform = crypto:isakmp:policy:1

AggrModeAuthMethod = GOST:Sign

MainModeAuthMethod = GOST:Sign

DPDIdleDuration = 10

DPDResponseDuration = 2

DPDRetries = 5

Priority = 10

)

IPsecAction IPsecAction:CMAP:1

(

TunnelingParameters = TunnelEntry(

PeerAddress = 10.1.1.2

DFHandling=COPY

Assemble=TRUE

)

ContainedProposals = ( TSET:ESP )

IKERule = IKERule:CMAP:1

)

FilterChain IPsecPolicy:CMAP (

Filters = Filter (

ProtocolID = 17

SourcePort = 500, 4500

Action = PASS

PacketType = LOCAL_UNICAST, LOCAL_MISDIRECTED

),

Filter (

SourceIP = 192.168.3.0/24

DestinationIP = 192.168.1.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:1 >

LogEventID = "IPsec:Protect:CMAP:1:LIST"

),

Filter (

SourceIP = 192.168.3.0/24

DestinationIP = 192.168.2.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:1 >

LogEventID = "IPsec:Protect:CMAP:1:LIST"

)

)

NetworkInterface (

LogicalName = "GigabitEthernet0/1"

IPsecPolicy = IPsecPolicy:CMAP

)