| Скачать в формате PDF |

|

|---|

Внедрение «С-Терра КП» в существующую инфраструктуру

Сценарий иллюстрирует внедрение системы управления – «С-Терра КП» в существующую инфраструктуру, состоящую из шлюзов безопасности «С-Терра Шлюз» и мобильного клиента «С-Терра Клиент». Шлюзы безопасности и мобильный клиент уже настроены.

В рамках данного сценария для аутентификации партнеры будут использовать сертификаты. Шлюзы безопасности «С-Терра Шлюз 4.2», мобильный клиент «С-Терра Клиент 4.2», система управления «С-Терра КП 4.2».

Параметры защищенного соединения:

· IKE параметры:

· Аутентификация на сертификатах – GOST R 34.10-2012;

· Алгоритм шифрования – GOST 28147-89 Encryption;

· Алгоритм вычисления хеш-функции – GOST R 34.11-2012 ТК26;

· Группа Диффи-Хеллмана – VKO GOST R 3410_2012_256;

· IPsec параметры:

· ESP алгоритм шифрования – ESP_GOST-4M-IMIT cipher.

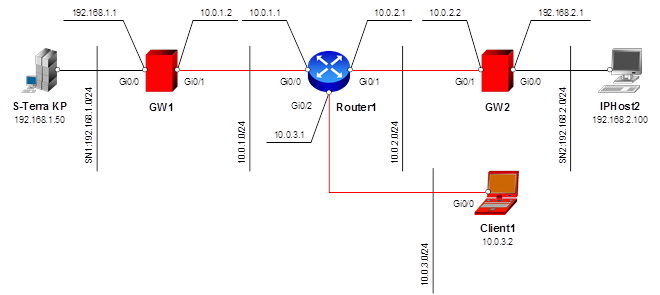

Схема стенда (Рисунок 1):

Рисунок 1

В подсети SN1, защищаемой шлюзом безопасности GW1, на выделенный сервер устанавливается «С-Терра КП». В нем создаются клиенты управления для каждого управляемого устройства. Взаимодействие между компонентами «С-Терра КП» происходит по протоколам FTP и UDP, данный трафик должен передаваться по защищенному IPsec соединению. Инициатором сетевого взаимодействия являются клиенты управления. В случае временной потери соединения между клиентской и серверной частью «С-Терра КП» предусмотрена возможность "докачки” данных с сервера.

На выделенный сервер в подсети SN1, защищаемой шлюзом GW1, установите «С-Терра КП». Основные этапы работы:

· Установка СКЗИ «КриптоПро»;

· Установка «С-Терра КП»;

· Ввод лицензии и настройка сертификатов для «С-Терра КП»;

· Создание установочных пакетов для каждого устройства при помощи «С-Терра КП»;

· Разворачивание установочных пакетов КП на уже настроенных устройствах.

В данном сценарии установка СКЗИ «КриптоПро» и установка «С-Терра КП» рассматриваться не будет.

Подробный процесс установки описан в документации «Программный продукт «С-Терра КП». Версия 4.2. Руководство администратора», раздел «Инсталляция Сервера управления».

В данном сценарии первоначальная настройка устройств описываться не будет.

В Приложении представлены:

· текст конфигурации cisco-like, текст LSP конфигурации для шлюза GW1;

· текст конфигурации cisco-like, текст LSP конфигурации для шлюза GW2;

· текст LSP конфигурации для мобильного клиента Client1.

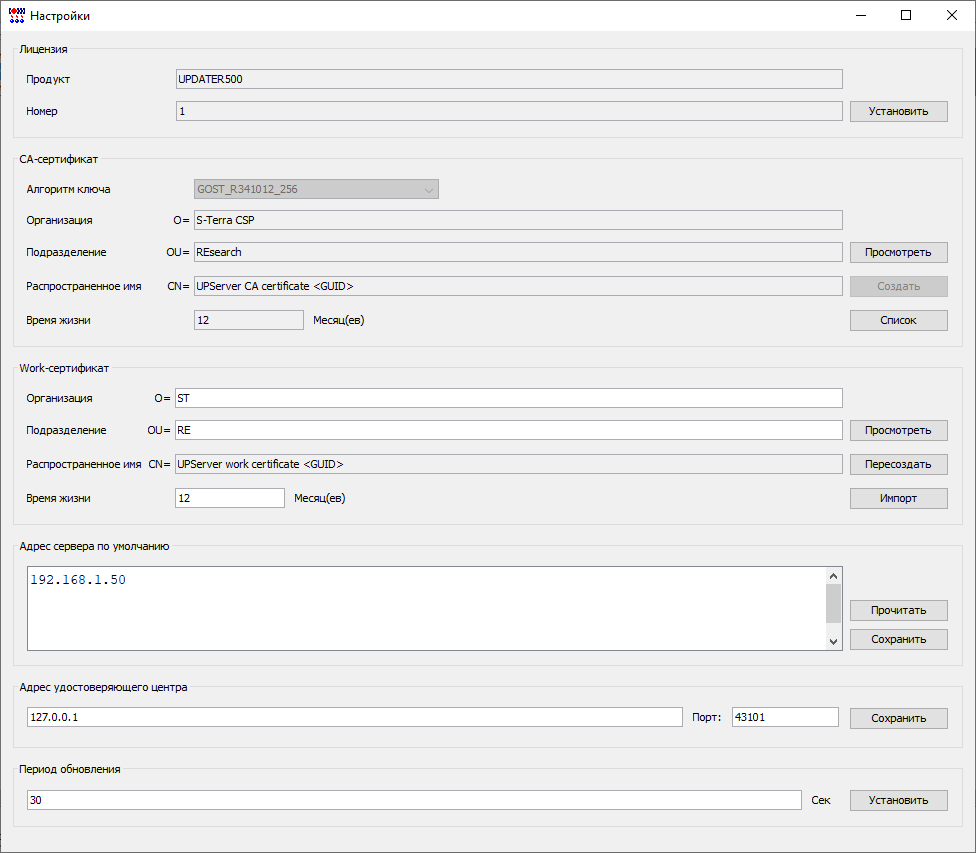

1. В настройках «С-Терра КП» сгенерируйте сертификат УЦ и Work-сертификат (Рисунок 2). Данные сертификаты необходимы для установления защищенного соединения между «С-Терра КП» и другими устройствам.

2. Пропишите адрес устройства S-Terra KP в поле ввода “Адрес сервера по умолчанию” и нажмите кнопку “Сохранить”. Это адрес, по которому устройства будут пытаться соединиться с «С-Терра КП».

3. Введите лицензию. Без лицензии «С-Терра КП» позволяет настраивать не более 5 устройств.

Рисунок 2

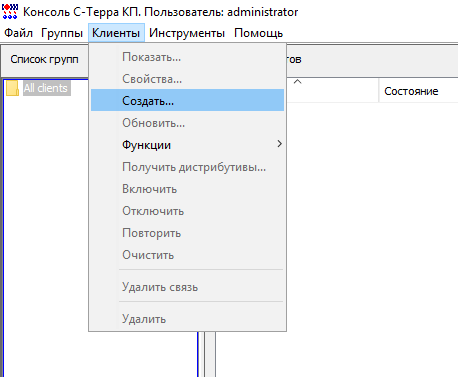

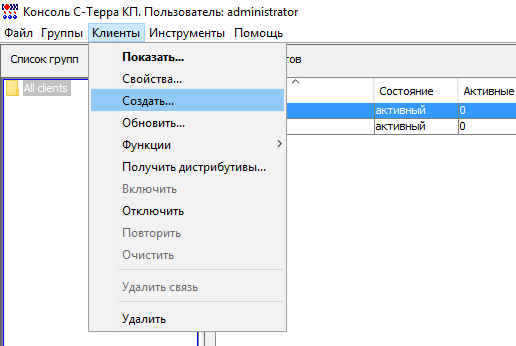

1. Во меню “Клиенты” выберите раздел “Создать” (Рисунок 3).

Рисунок 3

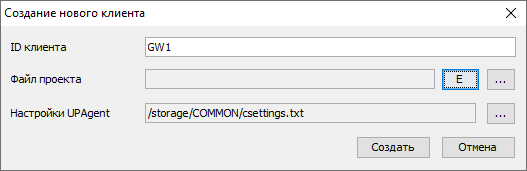

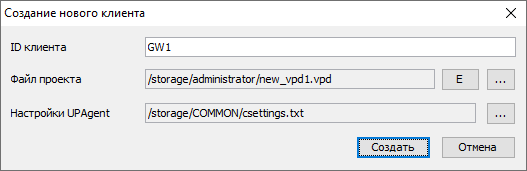

2. В окне “Создание нового клиента” в поле “ID клиента” введите имя (например – GW1) и нажмите кнопку “E” (Рисунок 4).

Рисунок 4

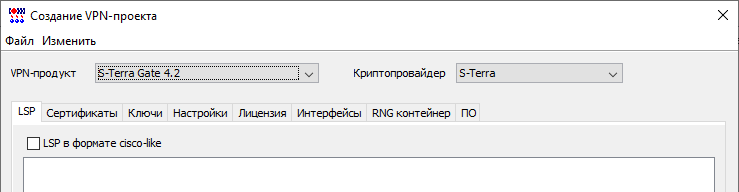

3. В появившемся окне “Создание VPN-проекта” во вкладке “LSP” (Рисунок 5):

· в выпадающем меню “VPN-продукт” выберите продукт, установленный на устройстве (S-Terra Gate 4.2);

· нажмите кнопку “OK”.

Рисунок 5

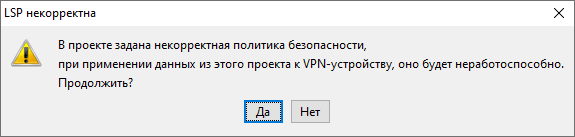

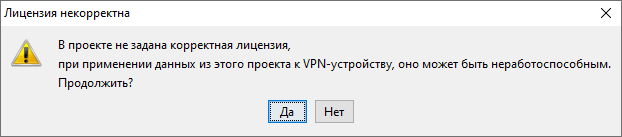

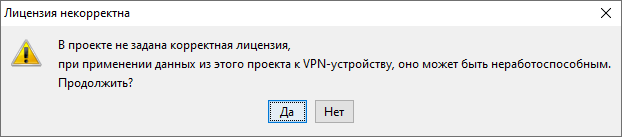

4. Будет создан фиктивный проект, настройки на устройствах уже заданы, поэтому в предупреждениях (Рисунок 6, Рисунок 7) нажмите кнопку “Да”.

Рисунок 6

Рисунок 7

5. В окне “Создание нового клиента” нажмите кнопку “Создать” (Рисунок 8).

Рисунок 8

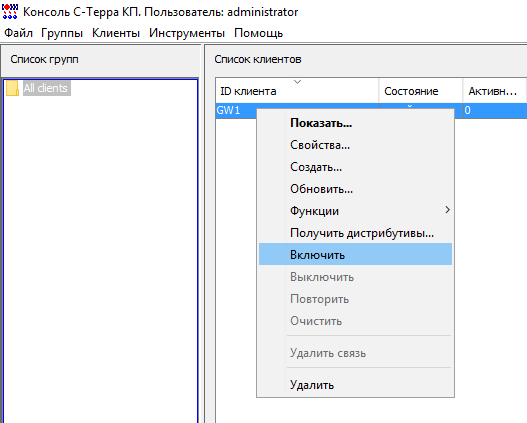

6. Появится новая запись для шлюза “GW1” в списке клиентов. Переведите его в активное состояние, выбрав в контекстном меню раздел “Включить” (Рисунок 9). Состояние “Административное состояние” при этом изменится с “Выключено” на “Включено”.

Рисунок 9

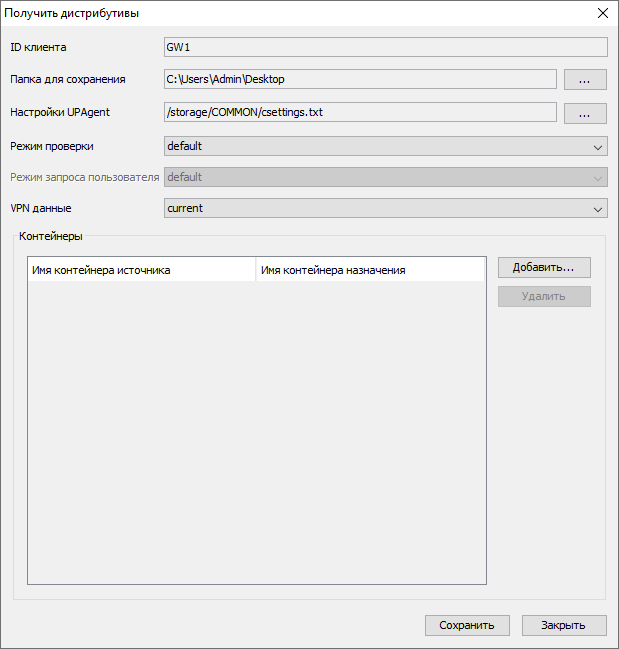

7. В контекстном меню для записи “GW1” выберите раздел “Получить дистрибутивы…”. Откроется окно “Получить дистрибутивы”. Задайте директорию для сохранения файлов и укажите путь до файла настроек UPAgent csettings.txt (Рисунок 10).

В указанный каталог будут сохранены два файла:

· setup_upagent.sh – файл, содержащий данные для клиента управления;

· setup_product.sh – файл, содержащий настройки для продукта «С-Терра Шлюз».

Так как шлюз уже настроен, требуется только один файл – setup_upagent.sh для установки клиента управления.

Рисунок 10

8. Перенесите файл setup_upagent.sh на шлюз GW1.

9. Пропишите права на выполнение скриптов:

root@GW1:~# chmod +x /tmp/setup_upagent.sh

10. Выполните установку пакетов:

root@GW1:~# /tmp/setup_upagent.sh

File decompression...

cacert.cer

reg.txt

settings.txt

...Done

Starting VPN UPAgent watchdog daemon..done.

Initialization is successful

11. Через некоторое время у GW1 в списке клиентов на КП в поле “Последняя активность” отобразится “ONLINE”. Это означает, что шлюз подключился к КП.

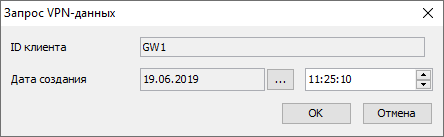

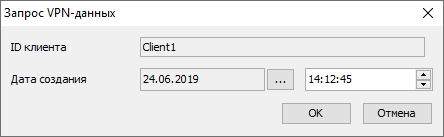

12. Теперь следует выполнить синхронизацию VPN данных между шлюзом и КП. Для этого в контекстном меню для GW1 выберите пункт Функции > Синхронизация > Запрос данных VPN. Откроется окно “Запрос VPN-данных” (Рисунок 11). Нажмите кнопку “OK”.

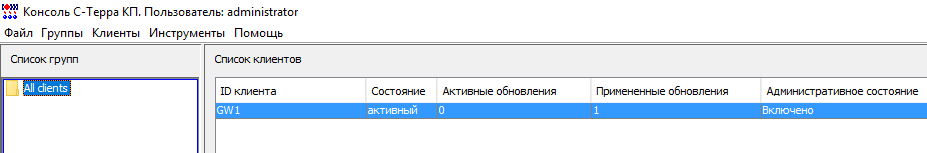

13. Будет создано обновление для GW1, состояние изменится с “активный” на “обновление”, а затем снова на “активный” (Рисунок 12).

Рисунок 12

Создание учетной записи шлюза GW2 происходит аналогично GW1.

1. В меню “Клиенты” выберите раздел “Создать” (Рисунок 13).

Рисунок 13

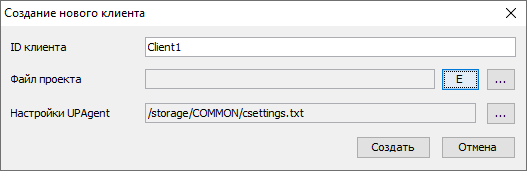

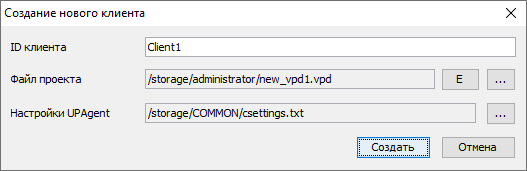

2. В окне “Создание нового клиента” в поле “ID клиента” введите имя (например – Client1) и нажмите кнопку “E” (Рисунок 14).

Рисунок 14

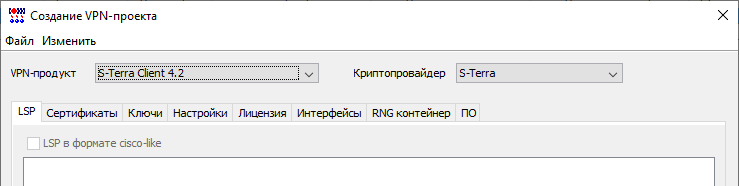

3. В появившемся окне “Создание VPN-проекта” во вкладке “LSP” (Рисунок 15):

· в выпадающем меню “VPN product” выберите продукт, установленный на устройстве (S-Terra Client 4.2);

· нажмите кнопку “OK”.

Рисунок 15

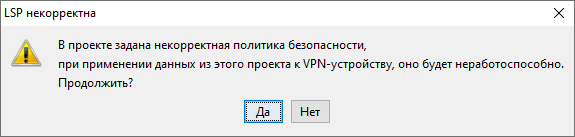

4. Будет создан фиктивный проект, настройки на устройствах уже заданы, поэтому в предупреждениях (Рисунок 16, Рисунок 17) нажмите кнопку “Да”.

Рисунок 16

Рисунок 17

5. В окне “Создание нового клиента” нажмите кнопку “Создать” (Рисунок 18).

Рисунок 18

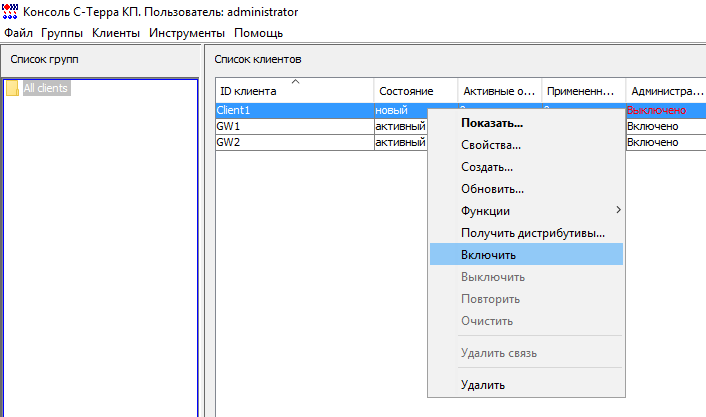

6. В окне “Консоль С-Терра КП” появится новая запись для мобильного клиента “Client1”. Переведите его в активное состояние, выбрав в контекстном меню раздел “Включить” (Рисунок 19). Состояние “Administrative state” при этом изменится с “Выключено” на “Включено”.

Рисунок 19

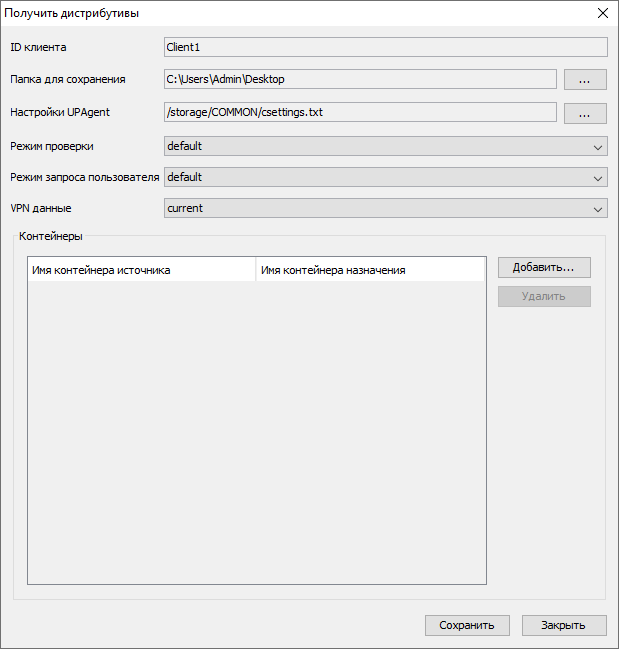

7. В контекстном меню для записи “Client1” выберите раздел “Получить дистрибутивы”. В открывшемся окне задайте директорию для сохранения файлов и укажите путь до файла настроек UPAgent csettings.txt (Рисунок 20). Нажмите кнопку “Сохранить”.

Рисунок 20

8. Перенесите файл setup_upagent.exe на устройство Client1 и установите его.

9. Через некоторое время у Client1 в списке клиентов на КП в поле “Последняя активность” отобразится “ONLINE”. Это означает, что мобильный клиент подключился к КП.

10. Теперь следует выполнить синхронизацию VPN данных между мобильным клиентом и КП. Для этого в контекстном меню для Client1 выберите пункт Функции > Синхронизация > Запрос данных VPN. Откроется окно “Запрос VPN-данных” (Рисунок 21). Нажмите кнопку “OK”.

Рисунок 21

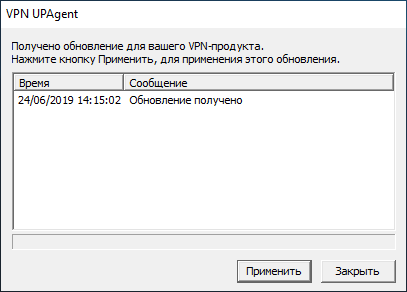

11. Будет сформировано обновление для Client1. На устройстве Client1 появится уведомление об обновлении. Нажмите на уведомление, в открывшемся окне нажмите кнопку “Применить” (Рисунок 22).

Рисунок 22

12. После успешного обновления, процесс добавления мобильного клиента в КП завершен.

На устройстве IPHost2 задайте IP-адрес, а в качестве шлюза по умолчанию укажите IP-адрес внутреннего интерфейса шлюза безопасности GW2 – 192.168.2.1.

На устройстве Router1 необходимо настроить соответствующие IP-адреса.

Вывод sa_mgr show для шлюза GW1 перед настройкой КП:

root@GW1:~# sa_mgr show

ISAKMP sessions: 0 initiated, 0 responded

ISAKMP connections:

Num Conn-id (Local Addr,Port)-(Remote Addr,Port) State Sent Rcvd

1 1 (10.0.1.2,500)-(10.0.2.2,500) active 2248 2304

2 2 (10.0.1.2,500)-(10.0.3.2,500) active 1968 3484

IPsec connections:

Num Conn-id (Local Addr,Port)-(Remote Addr,Port) Protocol Action Type Sent Rcvd

1 1 (192.168.1.0-192.168.1.255,*)-(192.168.2.0-192.168.2.255,*) * ESP tunn 616 616

2 2 (192.168.1.0-192.168.1.255,*)-(192.168.11.1,*) * ESP tunn 192 192

3 3 (192.168.1.50,*)-(10.0.2.2,*) * ESP tunn 176 616

После окончания настройки все устройства должны быть в «С-Терра

КП» в состоянии “ONLINE” и к

каждому применено по одному обновлению.

!

version 12.4

no service password-encryption

!

crypto ipsec df-bit copy

crypto isakmp identity dn

username cscons privilege 15 password 0 csp

aaa new-model

!

!

hostname GW1

enable password csp

!

logging trap debugging

!

!

crypto isakmp policy 1

encr gost

hash gost

authentication gost-sig

group vko

!

ip local pool POOL 192.168.11.1 192.168.11.254

!

crypto ipsec transform-set TSET esp-gost28147-4m-imit

!

ip access-list extended LIST

permit ip host 192.168.1.50 host 10.0.2.2

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

!

ip access-list extended LIST2

permit ip 192.168.1.0 0.0.0.255 192.168.11.0 0.0.0.255

!

!

crypto dynamic-map DMAP 1

match address LIST2

set transform-set TSET

set pfs vko

set pool POOL

reverse-route

!

crypto map CMAP 1 ipsec-isakmp

match address LIST

set transform-set TSET

set pfs vko

set peer 10.0.2.2

crypto map CMAP 10 ipsec-isakmp dynamic DMAP

!

interface GigabitEthernet0/0

ip address 192.168.1.1 255.255.255.0

!

interface GigabitEthernet0/1

ip address 10.0.1.2 255.255.255.0

crypto map CMAP

!

interface GigabitEthernet0/2

no ip address

shutdown

!

interface GigabitEthernet0/3

no ip address

shutdown

!

ip route 0.0.0.0 0.0.0.0 10.0.1.1

!

crypto pki trustpoint s-terra_technological_trustpoint

revocation-check none

crypto pki certificate chain s-terra_technological_trustpoint

certificate 4E4B0B11EFDB389E4E86244CDAA1B275

30820216308201C5A00302010202104E4B0B11EFDB389E4E86244CDAA1B27530

…

E9D07F4DC61F04CDBC87579FC44CE66D524CF742F2784805733F

quit

!

end

!

version 12.4

no service password-encryption

!

crypto ipsec df-bit copy

crypto isakmp identity dn

username cscons privilege 15 password 0 csp

aaa new-model

!

!

hostname GW2

enable password csp

!

logging trap debugging

!

!

crypto isakmp policy 1

encr gost

hash gost

authentication gost-sig

group vko

!

crypto ipsec transform-set TSET esp-gost28147-4m-imit

!

ip access-list extended LIST

permit ip host 10.0.2.2 host 192.168.1.50

permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

!

!

crypto map CMAP 1 ipsec-isakmp

match address LIST

set transform-set TSET

set pfs vko

set peer 10.0.1.2

!

interface GigabitEthernet0/0

ip address 192.168.2.1 255.255.255.0

!

interface GigabitEthernet0/1

ip address 10.0.2.2 255.255.255.0

crypto map CMAP

!

interface GigabitEthernet0/2

no ip address

shutdown

!

interface GigabitEthernet0/3

no ip address

shutdown

!

!

ip route 0.0.0.0 0.0.0.0 10.0.2.1

!

crypto pki trustpoint s-terra_technological_trustpoint

revocation-check none

crypto pki certificate chain s-terra_technological_trustpoint

certificate 4E4B0B11EFDB389E4E86244CDAA1B275

30820216308201C5A00302010202104E4B0B11EFDB389E4E86244CDAA1B27530

…

E9D07F4DC61F04CDBC87579FC44CE66D524CF742F2784805733F

quit

!

end

# This is automatically generated LSP

#

# Conversion Date/Time: Thu Jul 4 10:34:33 2013

GlobalParameters(

Title = "This LSP was automatically generated by CSP Converter at Thu Jul 4 10:34:33 2013"

Version = LSP_4_1

CRLHandlingMode = OPTIONAL

PreserveIPsecSA = FALSE

)

IKEParameters(

FragmentSize = 0

)

RoutingTable(

Routes =

Route(

Destination = 0.0.0.0/0

Gateway = 10.0.1.1

)

)

FirewallParameters(

TCPSynSentTimeout = 30

TCPFinTimeout = 5

TCPClosedTimeout = 30

TCPSynRcvdTimeout = 30

TCPEstablishedTimeout = 3600

TCPHalfOpenLow = 400

TCPHalfOpenMax = 500

TCPSessionRateLow = 400

TCPSessionRateMax = 500

)

IKETransform crypto:isakmp:policy:1

(

CipherAlg = "G2814789CPRO1-K256-CBC-65534"

HashAlg = "GR341194CPRO1-65534"

GroupID = VKO_1B

RestrictAuthenticationTo = GOST_SIGN

LifetimeSeconds = 86400

)

ESPProposal TSET:ESP

(

Transform* = ESPTransform

(

CipherAlg* = "G2814789CPRO1-K288-CNTMAC-253"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

)

AddressPool POOL

(

IPAddresses = 192.168.11.1..192.168.11.254

)

AuthMethodGOSTSign GOST:Sign

(

LocalID = IdentityEntry( DistinguishedName* = USER_SPECIFIC_DATA )

SendRequestMode = ALWAYS

SendCertMode = ALWAYS

)

IKERule IKERule:CMAP:1

(

IKEPeerIPFilter = 10.0.2.2

Transform = crypto:isakmp:policy:1

AggrModeAuthMethod = GOST:Sign

MainModeAuthMethod = GOST:Sign

DoNotUseDPD = TRUE

Priority = 10

)

IKERule IKERule:CMAP:10:DMAP:1

(

Transform = crypto:isakmp:policy:1

AggrModeAuthMethod = GOST:Sign

MainModeAuthMethod = GOST:Sign

IKECFGPool = POOL

DoNotUseDPD = TRUE

Priority = 100

)

IPsecAction IPsecAction:CMAP:1

(

TunnelingParameters = TunnelEntry(

PeerIPAddress = 10.0.2.2

DFHandling=COPY

Assemble=TRUE

)

ContainedProposals = ( TSET:ESP )

GroupID = VKO_1B

IKERule = IKERule:CMAP:1

)

IPsecAction IPsecAction:CMAP:10:DMAP:1

(

TunnelingParameters = TunnelEntry(

DFHandling=COPY

Assemble=TRUE

)

ContainedProposals = ( TSET:ESP )

GroupID = VKO_1B

ReverseRoute = TRUE

IKERule = IKERule:CMAP:10:DMAP:1

)

FilterChain IPsecPolicy:CMAP (

Filters = Filter (

ProtocolID = 17

SourcePort = 500, 4500

Action = PASS

PacketType = LOCAL_UNICAST, LOCAL_MISDIRECTED

),

Filter (

SourceIP = 192.168.1.50

DestinationIP = 10.0.2.2

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:1 >

LogEventID = "IPsec:Protect:CMAP:1:LIST"

),

Filter (

SourceIP = 192.168.1.0/24

DestinationIP = 192.168.2.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:1 >

LogEventID = "IPsec:Protect:CMAP:1:LIST"

),

Filter (

Label = "CMAP:10:DMAP:1:LIST2"

SourceIP = 192.168.1.0/24

DestinationIP = 192.168.11.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:10:DMAP:1 >

LogEventID = "IPsec:Protect:CMAP:10:DMAP:1:LIST2"

)

)

NetworkInterface (

LogicalName = "GigabitEthernet0/1"

IPsecPolicy = IPsecPolicy:CMAP

)

# This is automatically generated LSP

#

# Conversion Date/Time: Thu Jul 4 10:39:51 2013

GlobalParameters(

Title = "This LSP was automatically generated by CSP Converter at Thu Jul 4 10:39:51 2013"

Version = LSP_4_1

CRLHandlingMode = OPTIONAL

PreserveIPsecSA = FALSE

)

IKEParameters(

FragmentSize = 0

)

RoutingTable(

Routes =

Route(

Destination = 0.0.0.0/0

Gateway = 10.0.2.1

)

)

FirewallParameters(

TCPSynSentTimeout = 30

TCPFinTimeout = 5

TCPClosedTimeout = 30

TCPSynRcvdTimeout = 30

TCPEstablishedTimeout = 3600

TCPHalfOpenLow = 400

TCPHalfOpenMax = 500

TCPSessionRateLow = 400

TCPSessionRateMax = 500

)

IKETransform crypto:isakmp:policy:1

(

CipherAlg = "G2814789CPRO1-K256-CBC-65534"

HashAlg = "GR341194CPRO1-65534"

GroupID = VKO_1B

RestrictAuthenticationTo = GOST_SIGN

LifetimeSeconds = 86400

)

ESPProposal TSET:ESP

(

Transform* = ESPTransform

(

CipherAlg* = "G2814789CPRO1-K288-CNTMAC-253"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

)

AuthMethodGOSTSign GOST:Sign

(

LocalID = IdentityEntry( DistinguishedName* = USER_SPECIFIC_DATA )

SendRequestMode = ALWAYS

SendCertMode = ALWAYS

)

IKERule IKERule:CMAP:1

(

IKEPeerIPFilter = 10.0.1.2

Transform = crypto:isakmp:policy:1

AggrModeAuthMethod = GOST:Sign

MainModeAuthMethod = GOST:Sign

DoNotUseDPD = TRUE

Priority = 10

)

IPsecAction IPsecAction:CMAP:1

(

TunnelingParameters = TunnelEntry(

PeerIPAddress = 10.0.1.2

DFHandling=COPY

Assemble=TRUE

)

ContainedProposals = ( TSET:ESP )

GroupID = VKO_1B

IKERule = IKERule:CMAP:1

)

FilterChain IPsecPolicy:CMAP (

Filters = Filter (

ProtocolID = 17

SourcePort = 500, 4500

Action = PASS

PacketType = LOCAL_UNICAST, LOCAL_MISDIRECTED

),

Filter (

SourceIP = 10.0.2.2

DestinationIP = 192.168.1.50

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:1 >

LogEventID = "IPsec:Protect:CMAP:1:LIST"

),

Filter (

SourceIP = 192.168.2.0/24

DestinationIP = 192.168.1.0/24

Action = PASS

ExtendedAction = ipsec< sa = IPsecAction:CMAP:1 >

LogEventID = "IPsec:Protect:CMAP:1:LIST"

)

)

NetworkInterface (

LogicalName = "GigabitEthernet0/1"

IPsecPolicy = IPsecPolicy:CMAP

)

GlobalParameters (

Title = "This LSP was automatically generated by S-Terra Client AdminTool (cp) at 2013.07.04 10:53:10"

Version = LSP_4_1

CRLHandlingMode = BEST_EFFORT

)

LDAPSettings (

ResponseTimeout = 200

HoldConnectTimeout = 60

DropConnectTimeout = 5

)

IdentityEntry auth_identity_01(

DistinguishedName *= CertDescription(

Subject *= COMPLETE,"C=RU,L=Moscow,O=S-Terra CSP,OU=Research,CN=Client1"

)

)

CertDescription local_cert_dsc_01(

Subject *= COMPLETE,"C=RU,L=Moscow,O=S-Terra CSP,OU=Research,CN=Client1"

Issuer *= COMPLETE,"C=RU,L=Moscow,O=S-Terra CSP,OU=Research,CN=CA-W2008SP1-X64-CA"

SerialNumber = "611CFF54000000000004"

FingerprintMD5 = "115805717CBE2F2F1E8F1A78F75F5886"

)

CertDescription partner_cert_dsc_01(

)

AuthMethodGOSTSign auth_method_01(

LocalID = auth_identity_01

LocalCredential = local_cert_dsc_01

RemoteCredential = partner_cert_dsc_01

SendRequestMode = AUTO

SendCertMode = AUTO

)

IKEParameters (

DefaultPort = 500

SendRetries = 5

RetryTimeBase = 1

RetryTimeMax = 30

SessionTimeMax = 60

InitiatorSessionsMax = 30

ResponderSessionsMax = 20

BlacklogSessionsMax = 16

BlacklogSessionsMin = 0

BlacklogSilentSessions = 4

BlacklogRelaxTime = 120

IKECFGPreferDefaultAddress = FALSE

)

IKETransform ike_trf_02(

LifetimeSeconds = 28800

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

HashAlg *= "GR341194CPRO1-65534"

GroupID *= VKO_1B

)

IKETransform ike_trf_03(

LifetimeSeconds = 28800

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

HashAlg *= "GR341194CPRO1-65534"

GroupID *= MODP_1536

)

IKETransform ike_trf_04(

LifetimeSeconds = 28800

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

HashAlg *= "GR341194CPRO1-65534"

GroupID *= MODP_1024

)

IKETransform ike_trf_05(

LifetimeSeconds = 28800

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

HashAlg *= "GR341194CPRO1-65534"

GroupID *= MODP_768

)

ESPTransform esp_trf_01(

CipherAlg *= "G2814789CPRO1-K288-CNTMAC-253"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

ESPProposal esp_proposal_01(

Transform *=esp_trf_01

)

ESPTransform esp_trf_02(

IntegrityAlg *= "GR341194CPRO1-H96-HMAC-65534"

CipherAlg *= "NULL"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

ESPProposal esp_proposal_02(

Transform *=esp_trf_02

)

ESPTransform esp_trf_03(

IntegrityAlg *= "G2814789CPRO1-K256-MAC-65535"

CipherAlg *= "NULL"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

ESPProposal esp_proposal_03(

Transform *=esp_trf_03

)

ESPTransform esp_trf_04(

CipherAlg *= "G2814789CPRO1-K256-CBC-254"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

ESPProposal esp_proposal_04(

Transform *=esp_trf_04

)

ESPTransform esp_trf_05(

IntegrityAlg *= "GR341194CPRO1-H96-HMAC-65534"

CipherAlg *= "G2814789CPRO1-K256-CBC-254"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

ESPProposal esp_proposal_05(

Transform *=esp_trf_05

)

ESPTransform esp_trf_06(

IntegrityAlg *= "G2814789CPRO1-K256-MAC-65535"

CipherAlg *= "G2814789CPRO1-K256-CBC-254"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

ESPProposal esp_proposal_06(

Transform *=esp_trf_06

)

ESPTransform esp_trf_07(

IntegrityAlg *= "GR341194CPRO1-H96-HMAC-65534"

CipherAlg *= "G2814789CPRO1-K288-CNTMAC-253"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

ESPProposal esp_proposal_07(

Transform *=esp_trf_07

)

ESPTransform esp_trf_08(

IntegrityAlg *= "G2814789CPRO1-K256-MAC-65535"

CipherAlg *= "G2814789CPRO1-K288-CNTMAC-253"

LifetimeSeconds = 3600

LifetimeKilobytes = 4608000

)

ESPProposal esp_proposal_08(

Transform *=esp_trf_08

)

IKERule ike_rule_with_ikecfg(

DoNotUseDPD = FALSE

DPDIdleDuration = 60

DPDResponseDuration = 5

DPDRetries = 3

MainModeAuthMethod *= auth_method_01

Transform *= ike_trf_02,ike_trf_03,ike_trf_04,ike_trf_05

IKECFGRequestAddress = TRUE

)

IPsecAction ipsec_action_01(

PersistentConnection = TRUE

TunnelingParameters *=

TunnelEntry(

PeerIPAddress = 10.0.1.2

Assemble = TRUE

ReRoute = FALSE

)

ContainedProposals *= (esp_proposal_01),(esp_proposal_02),(esp_proposal_03),(esp_proposal_04),(esp_proposal_05),(esp_proposal_06),(esp_proposal_07),(esp_proposal_08)

GroupID *= VKO_1B,MODP_1536,MODP_1024,MODP_768

IKERule = ike_rule_with_ikecfg

)

FilterChain filter_chain_input(

Filters *= Filter(

ProtocolID *= 17

DestinationPort *= 500

Action = PASS

LogEventID = "pass_action_02_01"

),Filter(

ProtocolID *= 17

DestinationPort *= 4500

Action = PASS

LogEventID = "pass_action_02_02"

),Filter(

SourceIP *= 10.0.1.2

ProtocolID *= 50

Action = PASS

LogEventID = "pass_action_03_01"

),Filter(

SourceIP *= 10.0.1.2

ProtocolID *= 51

Action = PASS

LogEventID = "pass_action_03_02"

),Filter(

Action = PASS

LogEventID = "pass_action_04"

)

)

FilterChain filter_chain_output(

Filters *= Filter(

ProtocolID *= 17

SourcePort *= 500

Action = PASS

LogEventID = "pass_action_05_01"

),Filter(

ProtocolID *= 17

SourcePort *= 4500

Action = PASS

LogEventID = "pass_action_05_02"

),Filter(

DestinationIP *= 10.0.1.2

ProtocolID *= 50

Action = PASS

LogEventID = "pass_action_06_01"

),Filter(

DestinationIP *= 10.0.1.2

ProtocolID *= 51

Action = PASS

LogEventID = "pass_action_06_02"

),Filter(

Action = PASS

LogEventID = "pass_action_07"

)

)

FilterChain filter_chain_classification_input(

Filters *= Filter(

Action = PASS

LogEventID = "pass_action_08"

)

)

FilterChain filter_chain_classification_output(

Filters *= Filter(

Action = PASS

LogEventID = "pass_action_09"

)

)

FilterChain filter_chain_ipsec(

Filters *= Filter(

ProtocolID *= 17

SourcePort *= 500

Action = PASS

LogEventID = "pass_action_10_01"

),Filter(

ProtocolID *= 17

SourcePort *= 4500

Action = PASS

LogEventID = "pass_action_10_02"

),Filter(

DestinationIP *= 192.168.1.0/24

Action = PASS

ExtendedAction *= ipsec<sa=ipsec_action_01>

LogEventID = "ipsec_action_01"

),Filter(

Action = PASS

LogEventID = "pass_action_11"

)

)

NetworkInterface(

InputFilter = filter_chain_input

OutputFilter = filter_chain_output

InputClassification = filter_chain_classification_input

OutputClassification = filter_chain_classification_output

IPsecPolicy = filter_chain_ipsec

)