| Скачать в формате PDF |

|

|---|

Пример использования С-Терра ПОСТ 4.2

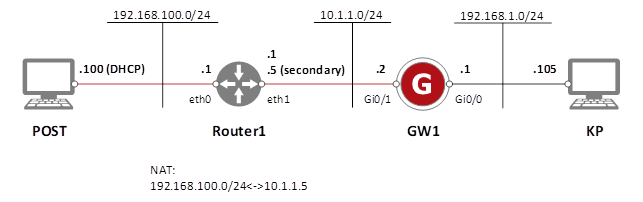

Сценарий иллюстрирует построение защищенного соединения между устройством, загруженным с С-Терра ПОСТ, и подсетью SN1 которая защищается шлюзами безопасности «С-Терра Шлюз».

В рамках данного сценария для аутентификации партнеры будут использовать сертификаты. В качестве криптопровайдера будет использоваться «КриптоПро CSP» версии 4.0. Шлюз безопасности «С-Терра Шлюз» версии 4.2. Сервер управления «С-Терра КП» версии 4.2. «С-Терра ПОСТ» версии 4.2.

Параметры защищенного соединения:

Параметры протокола IKE:

· Аутентификация при помощи цифровых сертификатов, алгоритм подписи – ГОСТ Р 34.10-2012;

· Алгоритм шифрования – ГОСТ 28147-89 (ключ 256 бит);

· Алгоритм вычисления хеш-функции – ГОСТ Р 34.11-2012 ТК26 (ключ 256 бит);

· Алгоритм выработки общего ключа (аналог алгоритма Диффи-Хеллмана) – VKO_GOSTR3410_2012_256 (ключ 256 бит).

Параметры протокола ESP:

· Комбинированный алгоритм шифрования и имитозащиты (контроль целостности) – ESP_GOST-4M-IMIT (ключ 256 бит).

Схема стенда (Рисунок 1):

Рисунок 1

Предполагается, что на С-Терра КП произведены начальные настройки.

Логин/пароль по умолчанию в VPN UPServer console login – administrator/12345678.

1. Получите сертификаты, заполнив поля анкеты на УЦ.

1.1. Контейнеры сохраните на USB Flash.

1.2. Не задавайте пароль на контейнеры.

1.3. Необходимо делать контейнеры экспортируемыми.

2. Перенесите сертификаты gw.cer, post.cer, ca.cer на КП.

3. Сохраните сертификаты в базу КП:

3.1. В интерфейсе С-Терра КП выберите из меню Tools пункт Remote storage explorer.

3.2. Нажмите кнопку Upload to remote storage.

3.3. В окне Open выберите необходимый файл и нажмите кнопку Open.

3.4. Сохраните таким образом в базу сертификаты gw.cer, post.cer, ca.cer.

1. Создайте нового клиента управления для устройства GW1:

1.1. В меню Clients выберите пункт Create.

1.2. В окне Create new client пропишите наименование нового клиента управления Client ID – gw1.

1.3. Нажмите кнопку E.

2. В окне VPN data maker выберите необходимые версии клиента управления:

2.1. VPN product – S-Terra Gate 4.2.

2.2. Crypto provider – CryptoPro.

3. Запустите мастера настройки, нажав кнопку Run Wizard…

3.1. В первом окне мастера настройки добавьте необходимые сертификаты:

3.1.1 Trusted certificate -> Add…-> Выбираем ca.cer из хранилища -> OK -> OK.

3.1.2 Local certificate -> Add… -> Выбираем gw.cer из хранилища -> OK -> OK -> Container name - \\.\HDIMAGE\HDIMAGE\\vpn-gw -> OK.

3.1.3 Перейдите на следующую страницу мастера, нажав на кнопку Next >.

3.2. Во втором окне мастера добавьте список доступа:

3.2.1 Добавьте новое правило, нажав кнопку Add….

3.2.2 Укажите алиас выходного интерфейса в поле ввода Network interface alias – GigabitEthernet0/1.

3.2.3 В разделе Local IP addresses установите переключатель в положение Custom и нажмите кнопку Add….

3.2.4 В появившемся окне Add IP address введите адрес в поле ввода IP address – 192.168.1.0 и выберите маску подсети в выпадающем меню Subnet mask – 255.255.255.0. После указания адреса нажмите кнопку OK.

3.2.5 В выпадающем меню раздела Action выберите Protect using IPsec и нажмите кнопку Advanced.

3.2.6 В открывшемся окне Rule advanced settings:

3.2.6.1 Выберите вкладку IPsec settings и отметьте флаг Turn on reverse route injection.

3.2.6.2 Во вкладках IKE settings и IPsec settings убедитесь, что выбраны необходимые алгоритмы.

3.2.6.3 Нажмите кнопку OK.

3.2.7 В окне Add Rule нажмите кнопку OK. При этом появится предупреждение, что не указан IP-адрес партнера. Нажмите в окне предупреждения кнопку Yes.

3.2.8 Поднимите созданное правило выше правила Any-Any-Pass.

Важно! Если правило Any-Any-Pass использоваться не будет, то необходимо добавить разрешающее правило для DHCP client (Add Rule -> Custom -> Add… -> Localhost is: DHCP client -> OK -> OK.

3.2.9 Перейдите на следующую страницу мастера, нажав на кнопку Next >.

3.3. В последнем окне мастера введите необходимые лицензии и нажмите кнопку Finish.

4. В окне VPN data maker откройте вкладку Interfaces:

4.1. Добавьте адреса для сетевых интерфейсов:

4.1.1 Отметьте флаг Network interface descriptions.

4.1.3 В окне Network interface description укажите интерфейс в поле ввода Interface name – eth0 и нажмите кнопку Add….

4.1.4 В открывшемся окне Interface IP Address укажите 192.168.1.0 в поле ввода IP address, 255.255.255.0 в поле ввода Subnet mask и нажмите кнопку OK.

4.1.5 В окне Network interface description нажмите кнопку OK.

4.1.6 Повторите пп. 4.1.2 - 4.1.5 для интерфейса eth1 (IP Address – 10.1.1.1, Subnet mask – 255.255.255.0).

4.2. Пропишите соответствие физических интерфейсов и алиасов:

4.2.1 Отметьте флаг Network interface aliases.

4.2.2 Нажмите кнопку Add….

4.2.3 В окне Network interface alias укажите алиас GigabitEthernet0/0 в поле ввода Logical name и физический интерфейс eth0 в поле ввода Physical name, после чего нажмите кнопку OK.

4.2.4 Повторите пп. 4.2.2 - 4.2.3 для алиаса GigabitEthernet0/1 (физический интерфейс – eth1) и остальных интерфейсов на шлюзе.

5. На вкладке Settings, при необходимости, измените Default driver policy на pass all.

6. Сохраните проект настроек. Для этого выберите в меню File пункт Save As…; в открывшемся окне укажите имя файла в поле ввода File name и нажмите кнопку OK.

7. Завершите настройку клиента управления нажав кнопку OK в окне VPN data maker.

8. Создайте клиента управления нажав кнопку Create в окне Create new client.

9. Для перевода созданного клиента управления в рабочий режим выделите его и выберите в контекстном меню пункт Enable.

10. Создайте установочные скрипты:

10.1. Выделите созданный клиент управления.

10.2. Выберите в контекстном меню пункт Get packages….

10.3. В окне Get packages нажмите кнопку … поля Folder for saving.

10.4. В открывшемся окне Open укажите путь до необходимой директории и нажмите кнопку Open.

10.5. В окне Get packages нажмите кнопку Save.

10.6. После успешного создания скриптов будет выведено информационное окно, в котором нажмите кнопку OK.

10.7. Закройте окно Get packages.

1. Создайте нового клиента управления для устройства POST:

1.1. В меню Clients выберите пункт Create.

1.2. В окне Create new client пропишите наименование нового клиента управления Client ID – post1.

1.3. Нажмите кнопку E.

2. В окне VPN data maker выберите необходимые версии клиента управления:

2.1. VPN product – S-Terra Gate 4.2.

2.2. Crypto provider – CryptoPro.

3. Запустите мастера настройки, нажав кнопку Run Wizard…

3.1. В первом окне мастера настройки добавьте необходимые сертификаты:

3.1.1 Trusted certificate -> Add…-> Выбираем ca.cer из хранилища -> OK -> OK.

3.1.2 Local certificate -> Add… -> Выбираем post.cer из хранилища -> OK -> OK -> Container name - \\.\HDIMAGE\HDIMAGE\\vpn-post -> OK.

3.1.3 Перейдите на следующую страницу мастера, нажав на кнопку Next >.

3.2. Во втором окне мастера добавьте список доступа:

3.2.1 Добавьте новое правило, нажав кнопку Add….

3.2.2 В разделе Partner IP addresses установите переключатель в положение Custom и нажмите кнопку Add….

3.2.3 В появившемся окне Add IP address введите адрес в поле ввода IP address – 192.168.1.0 и выберите маску подсети в выпадающем меню Subnet mask – 255.255.255.0. После указания адреса нажмите кнопку OK.

3.2.4 В выпадающем меню раздела Action выберите Protect using IPsec.

3.2.5 Нажмите кнопку Add… для добавления адреса партнера, введите 10.1.1.2 в поле ввода Partner address окна Add partner address и нажмите кнопку ОК.

3.2.6 Нажмите кнопку Advanced. В открывшемся окне Rule advanced settings во вкладках IKE settings и IPsec settings убедитесь, что выбраны необходимые алгоритмы. После внесения необходимых изменений нажмите кнопку ОК.

3.2.7 В окне Add Rule нажмите кнопку OK.

3.2.8 Поднимите созданное правило выше правила Any-Any-Pass.

3.2.9 Перейдите на следующую страницу мастера, нажав на кнопку Next >.

3.3. В последнем окне мастера введите необходимые лицензии и нажмите кнопку Finish.

4. На вкладке Settings, при необходимости, измените Default driver policy на pass all.

5. Сохраните проект настроек. Для этого выберите в меню File пункт Save As…; в открывшемся окне укажите имя файла в поле ввода File name и нажмите кнопку OK.

6. Завершите настройку клиента управления нажав кнопку OK в окне VPN data maker.

7. Создайте клиента управления нажав кнопку Create в окне Create new client.

8. Для перевода созданного клиента управления в рабочий режим выделите его и выберите в контекстном меню пункт Enable.

9. Создайте установочные скрипты:

9.1. Выделите созданный клиент управления.

9.2. Выберите в контекстном меню пункт Get packages….

9.3. В окне Get packages нажмите кнопку … поля Folder for saving.

9.4. В открывшемся окне Open укажите путь до необходимой директории и нажмите кнопку Open.

9.5. В окне Get packages нажмите кнопку Save.

9.6. После успешного создания скриптов будет выведено информационное окно, в котором нажмите кнопку OK.

9.7. Закройте окно Get packages.

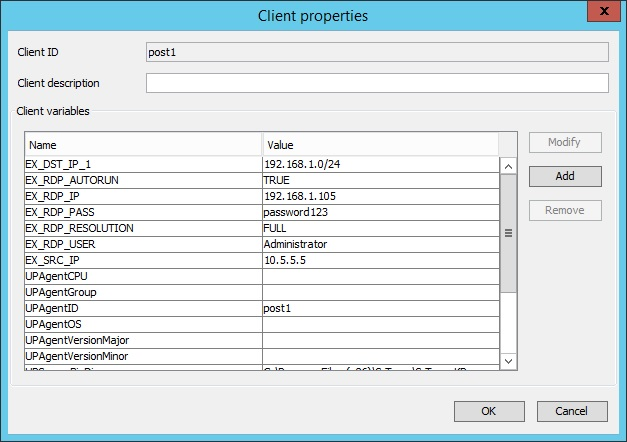

10. Создайте текстовый файл params.txt с дополнительными настройками С-Терра ПОСТ со следующим содержимым:

EX_RDP_AUTORUN=TRUE

EX_RDP_IP=192.168.1.105

EX_RDP_USER=Administrator

EX_RDP_PASS=password123

EX_RDP_RESOLUTION=FULL

EX_SRC_IP=10.5.5.5

EX_DST_IP_1=192.168.1.0/24

11. С помощью командной строки добавьте дополнительные настройки устройства post1:

cd "C:\Program Files (x86)\S-Terra\S-Terra KP\"

upmgr.exe set_prop -i "post1" -ex_var_file "C:\params.txt"

11.1. Данные опции будут отображены в окне Client properties (контекстное меню, пункт Properties…)

Рисунок 2

12. Создайте папку для последующих обновлений настроек С-Терра ПОСТ (Например – C:\update_post).

12.1. Создайте в папке файл cook.bat. Данный скрипт будет выполнятся на сервере с С-Терра КП для сохранения EX_ параметров, измененных через GUI, в файл params.txt.

@echo off

chcp 65001

set | findstr EX_ > params.txt

exit 0

12.2. Создайте в папке файл update.sh. Данный скрипт будет выполнятся на конечном устройстве для применения дополнительных настроек С-Терра ПОСТ.

/opt/utils/run.sh params.txt

12.3. После подключения С-Терра ПОСТ к С-Терра КП можно будет отправить измененные настройки с помощью команды:

cd "C:\Program Files (x86)\S-Terra\S-Terra KP\"

upmgr.exe update -i "post1" -e "C:\update_post"

Info: Execute command (result: 0) "C:\ProgramData\UPServer\clients\post1\updates\00000002\extdata\cook.bat"

Output of command:

BEGIN

END

12.3.1 Данная команда является аналогом выполнения расширенного обновления через GUI С-Терра КП.

13. Файлы setup_product.sh, setup_upagent.sh, params.txt и update.sh понадобятся в следующем разделе.

1. Предполагается, что на ПК уже установлен SPDS Editor.

2. Включите SPDS Editor.

3. Подключите С-Терра ПОСТ к ПК.

4. Нажмите кнопку Обновить список устройств, чтобы устройство отобразилось в списке.

4.1. Если устройство подключено, а неоднократные нажатия на кнопку Обновить список устройств ни к чему не приводит, то откройте командую строку от имени Администратора и выполните следующие команды:

net stop "SPDS service"

sc config "SPDS service" start= disabled

"C:\Program Files (x86)\S-Terra\SPDS Editor\install-filter.exe" uninstall --device=USB\\Vid_03eb.Pid_6135

"C:\Program Files (x86)\S-Terra\SPDS Editor\install-filter.exe" install --device=USB\\Vid_03eb.Pid_6135

sc config "SPDS service" start= auto

net start "SPDS service"

4.2. Далее включите SPDS Editor.

4.3. Переподключите С-Терра ПОСТ.

4.4. Нажмите кнопку Обновить список устройств, чтобы устройство отобразилось в списке.

5. Нажмите кнопку Открыть сессию, чтобы разблокировать устройство на запись.

6. Введите пользовательский пароль. Пароль по умолчанию – 12345678.

7. Скопируйте установочные контейнер в корень диска с меткой gate-dat.

8. Скопируйте скрипты setup_product.sh и setup_upagent.sh (п. 9 раздела Настройка С-Терра ПОСТ в С-Терра КП), а также скрипт update.sh (п. 12.2 раздела Настройка С-Терра ПОСТ в С-Терра КП) и файл params.txt (п. 10 раздела Настройка С-Терра ПОСТ в С-Терра КП) в папку customization диска с меткой gate-dat.

9. По завершению копирования файлов нажмите кнопку Закрыть сессию.

Предполагается, что на устройстве работает DHCP-сервер, который назначает IP-адрес устройству POST.

Также на данном устройстве настроен NAT из подсети устройства POST в Secondary IP.

Загрузите устройство с носителя С-Терра ПОСТ.

Через некоторое время после окончания загрузки будут применены стартовые настройки из файлов setup_product.sh, setup_upagent.sh, update.sh и params.txt.

После успешной установки настроек, будет инициирована построение сессии до С-Терра КП.

Вывод sa_mgr show на шлюзе после построения защищенного соединения:

root@sterragate:~# sa_mgr show

ISAKMP sessions: 0 initiated, 0 responded

ISAKMP connections:

Num Conn-id (Local Addr,Port)-(Remote Addr,Port) State Sent Rcvd

1 1 (10.1.1.1,4500)-(10.1.1.5,4500) active 2348 2736

IPsec connections:

Num Conn-id (Local Addr,Port)-(Remote Addr,Port) Protocol Action Type Sent Rcvd

1 1 (192.168.1.0-192.168.1.255,*)-(10.5.5.5,*) * ESP nat-t-tunn 1608 2136

GlobalParameters (

CRLHandlingMode = BEST_EFFORT

Title = "This LSP was automatically generated by S-Terra KP (cp) at 2018.07.13 10:21:30"

Version = LSP_4_2

)

LDAPSettings (

DropConnectTimeout = 5

HoldConnectTimeout = 60

ResponseTimeout = 200

)

SNMPPollSettings (

LocalIPAddress = 127.0.0.1

Port = 161

ReadCommunity = "public"

)

IdentityEntry local_auth_identity_01(

DistinguishedName *= CertDescription (

Subject *= COMPLETE,"C=RU,O=S-Terra CSP,OU=HNS,CN=gw_post"

)

)

CertDescription local_cert_dsc_01(

FingerprintMD5 = "7FCFA8BEDE0626926FC16FC2AE3B93BA"

Issuer *= COMPLETE,"C=RU,O=S-Terra,CN=RootCA"

SerialNumber = "50000001551138174659BE2181000000000155"

Subject *= COMPLETE,"C=RU,O=S-Terra CSP,OU=HNS,CN=gw_post"

)

CertDescription partner_cert_dsc_01(

)

IKEParameters (

BlacklogRelaxTime = 120

BlacklogSessionsMax = 16

BlacklogSessionsMin = 0

BlacklogSilentSessions = 4

DefaultPort = 500

InitiatorSessionsMax = 30

ResponderSessionsMax = 20

RetryTimeBase = 1

RetryTimeMax = 30

SendRetries = 5

SessionTimeMax = 60

)

AuthMethodGOSTSign auth_method_01(

LocalCredential = local_cert_dsc_01

LocalID = local_auth_identity_01

RemoteCredential *= partner_cert_dsc_01

SendCertMode = AUTO

SendRequestMode = AUTO

)

IKETransform ike_trf_01(

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

GroupID *= VKO2_1B

HashAlg *= "GR341112_256TC26-65128"

LifetimeSeconds = 28800

NoSmoothRekeying = FALSE

)

IKETransform ike_trf_02(

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

GroupID *= VKO_1B

HashAlg *= "GR341194CPRO1-65534"

LifetimeSeconds = 28800

NoSmoothRekeying = FALSE

)

IKETransform ike_trf_03(

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

GroupID *= MODP_1536

HashAlg *= "GR341194CPRO1-65534"

LifetimeSeconds = 28800

NoSmoothRekeying = FALSE

)

ESPTransform esp_trf_01(

CipherAlg *= "G2814789CPRO2-K288-CNTMAC-253"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_01(

Transform = esp_trf_01

)

ESPTransform esp_trf_02(

CipherAlg *= "G2814789CPRO1-K256-CBC-254"

IntegrityAlg *= "GR341194CPRO1-H96-HMAC-65534"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_02(

Transform = esp_trf_02

)

ESPTransform esp_trf_03(

CipherAlg *= "G2814789CPRO1-K256-CBC-254"

IntegrityAlg *= "G2814789CPRO1-K256-MAC-65535"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_03(

Transform = esp_trf_03

)

ESPTransform esp_trf_04(

CipherAlg *= "G2814789CPRO1-K256-CBC-254"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_04(

Transform = esp_trf_04

)

IKERule ike_rule_01(

DPDIdleDuration = 60

DPDResponseDuration = 5

DPDRetries = 3

DoNotUseDPD = FALSE

IKECFGBindToPeerAddress = FALSE

MainModeAuthMethod *= auth_method_01

Transform *= ike_trf_01,ike_trf_02,ike_trf_03

XAuthServerEnabled = FALSE

)

IPsecAction ipsec_action_01(

ContainedProposals *= (esp_proposal_01),(esp_proposal_02),(esp_proposal_03),(esp_proposal_04)

IKERule = ike_rule_01

ReverseRoute = TRUE

TunnelingParameters *= TunnelEntry (

Assemble = FALSE

DFHandling = COPY

ReRoute = FALSE

TCPEncapsulation = FALSE

)

)

FilterChain filter_chain_ipsec_01(

Filters *= Filter (

Action = PASS

LogEventID = "ike_autopass_action_01"

PacketType *= LOCAL_UNICAST,LOCAL_MISDIRECTED

ProtocolID *= 17

SourcePort *= 500, 4500

),Filter (

Action = PASS

LogEventID = "pass_action_02"

)

)

NetworkInterface (

IPsecPolicy = filter_chain_ipsec_01

)

FilterChain filter_chain_ipsec_02(

Filters *= Filter (

Action = PASS

LogEventID = "ike_autopass_action_02"

PacketType *= LOCAL_UNICAST,LOCAL_MISDIRECTED

ProtocolID *= 17

SourcePort *= 500, 4500

),Filter (

Action = PASS

SourceIP *= 192.168.1.0/24

ExtendedAction = ipsec<sa=ipsec_action_01>

LogEventID = "ipsec_action_01"

),Filter (

Action = DROP

LogEventID = "autogenerated_drop_all"

)

)

NetworkInterface (

IPsecPolicy = filter_chain_ipsec_02

LogicalName = "GigabitEthernet0/1"

)

GlobalParameters (

CRLHandlingMode = BEST_EFFORT

Title = "This LSP was automatically generated by S-Terra KP (cp) at 2018.07.12 12:21:04"

Version = LSP_4_2

)

LDAPSettings (

DropConnectTimeout = 5

HoldConnectTimeout = 60

ResponseTimeout = 200

)

SNMPPollSettings (

LocalIPAddress = 127.0.0.1

Port = 161

ReadCommunity = "public"

)

IdentityEntry local_auth_identity_01(

DistinguishedName *= CertDescription (

Subject *= COMPLETE,"C=RU,O=S-Terra CSP,OU=HNS,CN=post"

)

)

CertDescription local_cert_dsc_01(

FingerprintMD5 = "0F02E96A6118A41A4665E789B0BF9F64"

Issuer *= COMPLETE,"C=RU,O=S-Terra,CN=RootCA"

SerialNumber = "5000000156926B89741B8E9CBA000000000156"

Subject *= COMPLETE,"C=RU,O=S-Terra CSP,OU=HNS,CN=post"

)

CertDescription partner_cert_dsc_01(

)

IKEParameters (

BlacklogRelaxTime = 120

BlacklogSessionsMax = 16

BlacklogSessionsMin = 0

BlacklogSilentSessions = 4

DefaultPort = 500

InitiatorSessionsMax = 30

ResponderSessionsMax = 20

RetryTimeBase = 1

RetryTimeMax = 30

SendRetries = 5

SessionTimeMax = 60

)

AuthMethodGOSTSign auth_method_01(

LocalCredential = local_cert_dsc_01

LocalID = local_auth_identity_01

RemoteCredential *= partner_cert_dsc_01

SendCertMode = AUTO

SendRequestMode = AUTO

)

IKETransform ike_trf_01(

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

GroupID *= VKO2_1B

HashAlg *= "GR341112_256TC26-65128"

LifetimeSeconds = 28800

NoSmoothRekeying = FALSE

)

IKETransform ike_trf_02(

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

GroupID *= VKO_1B

HashAlg *= "GR341194CPRO1-65534"

LifetimeSeconds = 28800

NoSmoothRekeying = FALSE

)

IKETransform ike_trf_03(

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

GroupID *= MODP_1536

HashAlg *= "GR341194CPRO1-65534"

LifetimeSeconds = 28800

NoSmoothRekeying = FALSE

)

ESPTransform esp_trf_01(

CipherAlg *= "G2814789CPRO2-K288-CNTMAC-253"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_01(

Transform = esp_trf_01

)

ESPTransform esp_trf_02(

CipherAlg *= "G2814789CPRO1-K256-CBC-254"

IntegrityAlg *= "GR341194CPRO1-H96-HMAC-65534"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_02(

Transform = esp_trf_02

)

ESPTransform esp_trf_03(

CipherAlg *= "G2814789CPRO1-K256-CBC-254"

IntegrityAlg *= "G2814789CPRO1-K256-MAC-65535"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_03(

Transform = esp_trf_03

)

ESPTransform esp_trf_04(

CipherAlg *= "G2814789CPRO1-K256-CBC-254"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_04(

Transform = esp_trf_04

)

IKERule ike_rule_01(

DPDIdleDuration = 60

DPDResponseDuration = 5

DPDRetries = 3

DoNotUseDPD = FALSE

IKECFGBindToPeerAddress = FALSE

MainModeAuthMethod *= auth_method_01

Transform *= ike_trf_01,ike_trf_02,ike_trf_03

XAuthServerEnabled = FALSE

)

IPsecAction ipsec_action_01(

ContainedProposals *= (esp_proposal_01),(esp_proposal_02),(esp_proposal_03),(esp_proposal_04)

IKERule = ike_rule_01

TunnelingParameters *= TunnelEntry (

Assemble = FALSE

DFHandling = COPY

PeerAddress = 10.1.1.1

ReRoute = FALSE

TCPEncapsulation = FALSE

)

)

FilterChain filter_chain_ipsec_01(

Filters *= Filter (

Action = PASS

LogEventID = "ike_autopass_action_01"

PacketType *= LOCAL_UNICAST,LOCAL_MISDIRECTED

ProtocolID *= 17

SourcePort *= 500, 4500

),Filter (

Action = PASS

DestinationIP *= 192.168.1.0/24

ExtendedAction = ipsec<sa=ipsec_action_01>

LogEventID = "ipsec_action_01"

),Filter (

Action = PASS

LogEventID = "pass_action_02"

)

)

NetworkInterface (

IPsecPolicy = filter_chain_ipsec_01

)