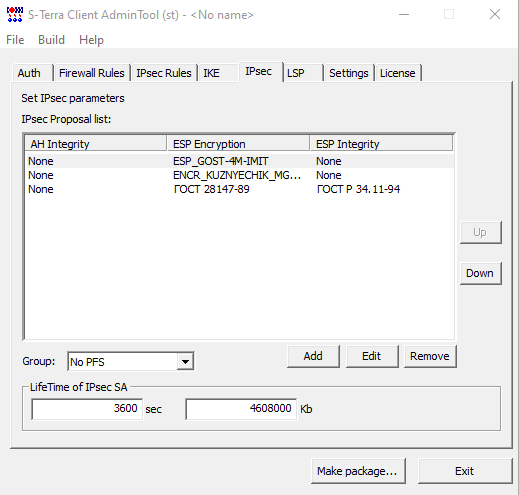

В данной вкладке задаются политики IPsec защиты в виде набора преобразований, каждый из которых есть комбинация АН преобразования и ESP преобразования. Партнеру направляется список наборов преобразований, по протоколу IKE происходит согласование и выбор конкретного набора преобразований, который будет использоваться для защиты трафика для одного SА.

Рисунок 34

IPsec Proposal list – упорядоченный список наборов преобразований, высылаемых партнеру для согласования. При помощи кнопок Up и Down выполняется упорядочивание списка по приоритету. В верхней строчке находится набор преобразований с наивысшим приоритетом.

AH Integrity – предлагаемые алгоритмы проверки целостности пакета по протоколу АН: Имеется три значения:

· None – алгоритм проверки целостности не применяется.

· ГОСТ Р 34.11-94 – российский криптографический алгоритм, представленный в конфигурации (во вкладке LSP) как GR341194CPRO1-H96-HMAC-254.

· ГОСТ 28147-89 (в режиме выработки имитовставки) – российский криптографический алгоритм, представленный в конфигурации (во вкладке LSP) как G2814789CPRO1-K256-MAC-255.

ESP Integrity – предлагаемые алгоритмы проверки целостности пакета по протоколу ESP:

· None – алгоритм проверки целостности не применяется.

· ГОСТ Р 34.11-94 – российский криптографический алгоритм, представленный в конфигурации (во вкладке LSP) как GR341194CPRO1-H96-HMAC-65534.

· ГОСТ 28147-89 (в режиме выработки имитовставки) – российский криптографический алгоритм, представленный в конфигурации (вкладке LSP) как G2814789CPRO1-K256-MAC-65535.

· ГОСТ Р 34.12-2015 Кузнечик – российский криптографический алгоритм, представленный в конфигурации (во вкладке LSP) как GR341215K-K256-MAC-65529.

ESP Encryption – предлагаемые алгоритмы шифрования пакетов по протоколу ESP:

· None – алгоритм шифрования ESP не применяется.

· ГОСТ 28147-89 (в режиме простой замены с зацеплением) – российский криптографический алгоритм, представленный в конфигурации (во вкладке LSP) как G2814789CPRO1-K256-CBC-254.

· ESP_GOST-4M-IMIT – российский криптографический алгоритм, представленный в конфигурации (во вкладке LSP) как G2814789CPRO2-K288-CNTMAC-253. Криптографический алгоритм ESP_GOST-4M-IMIT обеспечивает как защиту конфиденциальности (шифрование), так и контроль целостности данных (имитозащиту).

· ESP_GOST-4M-IMIT Z – российский криптографический алгоритм, представленный в конфигурации (во вкладке LSP) как G2814789Z-K288-CNTMAC-249. Реализация ГОСТ 28147-89 в комбинированном режиме: гаммирование и вычисление имитовставки на таблице замен ТК26-Z.

· ГОСТ Р 34.12-2015 Кузнечик (в режиме гаммирования с обратной связью) – российский криптографический алгоритм, представленный в конфигурации (во вкладке LSP) как GR341215K-K256-CFB-248.

· ENCR_KUZNYECHIC_MGM_KTREE – российский криптографический алгоритм, представленный в конфигурации (во вкладке LSP) как GR341215K-K352-MGM-251. Реализация ГОСТ Р 34.12-2015 “Кузнечик” (в комбинированном режиме ENCR_KUZNYECHIK_MGM_KTREE: шифрование и имитозащита в мультилинейном режиме Галуа).

· Null – алгоритм применять, но не шифровать.

Имена алгоритмов шифрования пакетов и проверки целостности данных считываются из файла admintool.ini, размещенного в папке Продукта S-Terra Client AdminTool st. Для изменения имен алгоритмов необходимо отредактировать этот файл, описанный в разделе «Формат задания имен алгоритмов в файле admintool.ini», и перезапустить графический интерфейс.

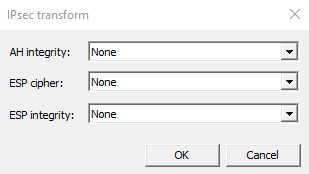

Кнопки Add, Edit и Remove позволяют добавить, отредактировать алгоритм в записи из списка набора преобразований или удалить запись. При нажатии на кнопку Add или Edit появляется окно IPsec transform (Рисунок 35). При нажатии на кнопку Remove будет запрошено подтверждение на удаление выделенной записи.

Рисунок 35

Кнопки Up и Down предназначены для упорядочивания списка предложений по приоритету.

Group – параметры выработки ключевого материала, высылаемые партнеру для согласования:

· No PFS – опция PFS не включена и при согласовании новой SA новый обмен по алгоритму Диффи-Хеллмана или VKO для выработки общего сессионного ключа не выполняется. Ключевой материал заимствуется из первой фазы IKE.

· Выбранный параметр означает, что при согласовании новой SA выполняется новый обмен ключами по алгоритму Диффи-Хеллмана или VKO в рамках IPsec. Может использоваться один из параметров:

· VKO2_1B – используется алгоритм VKO ГОСТ Р 34.10-2012 (длина ключа 256 бит).

· VKO_1B – используется алгоритм VKO ГОСТ Р 34.10-2001 [RFC4357] (длина ключа 256 бит).

· MODP_1536 – группа 5 (1536-битовый вариант алгоритма Диффи-Хеллмана).

· MODP_1024 – группа 2 (1024-битовый вариант алгоритма Диффи-Хеллмана).

· MODP_768 – группа 1 (768-битовый вариант алгоритма Диффи-Хеллмана).

LifeTime of IPsec SA (sec) – время в секундах, в течение которого IPsec SA будет существовать. Возможное значение – целое число из диапазона 1..2147483647. Рекомендуемое значение – 3600, которое выставлено при открытии нового проекта. Пустая строка и значение 0, которое означает неограниченное время жизни IPsec SA, – недопустимы, при создании инсталляционного файла будет выдано сообщение об ошибке.

Рекомендуется указывать такое время SA жизни в секундах, что бы в основном удаление IPsec SA происходило по времени, а ограничение на объем трафика выбирать как дополнительную меру.

LifeTime of IPsec SA (Kb) – указывает объем данных в килобайтах, который могут передать стороны в рамках одной IPsec SA. Возможное значение – целое число из диапазона 0..2147483647. Рекомендуемое значение – 4608000, которое выставлено при открытии нового проекта. Значение 0 означает, что объем данных в килобайтах не ограничен. Пустая строка – недопустима, при создании инсталляционного файла будет выдано сообщение об ошибке.

Примечание

Если для проверки целостности и шифрования используются алгоритмы: ГОСТ 28147-89 (в режиме выработки имитовставки), ГОСТ 28147-89 (в режиме простой замены с зацеплением), то в этом случае максимальное допустимое значение LifeTime of IPsec SA (Kb) – 4032 Кб.

При превышении указанного значения для созданного SA, в журнал протоколирования будет выдано сообщение, что в созданном IPsec SA ограничение по трафику не соответствует допустимому ограничению для используемого криптографического алгоритма:

"SA traffic limit exceeds limitations imposed by the cryptograghic algorithm".