В данном разделе приведен пример создания установочных скриптов для С-Терра Клиент А на Сервере управления (из состава ПК «С-Терра КП»). На Сервере управления предварительно настроен УЦ по инструкции “Установка и настройка Удостоверяющего Центра MSCA” и выпущены локальные сертификаты по инструкции “Получение локальных сертификатов при помощи инструмента CA tools”. Более подробное описание функционала ПК «С-Терра КП» и выше упомянутые инструкции можно посмотреть в Руководстве администратора ПК «С-Терра КП. Версия 4.3».

Подготовка персонализированного установочного пакета пользователя проводится следующим образом:

1. Запустите Сервер управления (Пуск-Программы-S-Terra-S-Terra KP console).

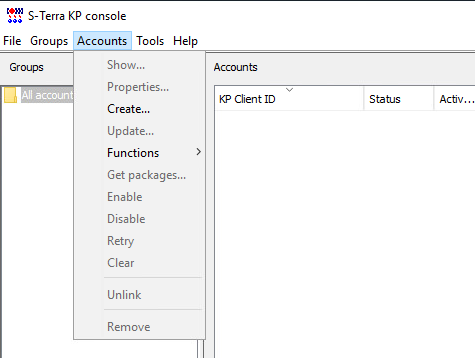

2. Создайте

учетную запись для С-Терра Клиент А.

Во вкладке Accounts

выберите предложение Create. (Рисунок

2).

Рисунок 2

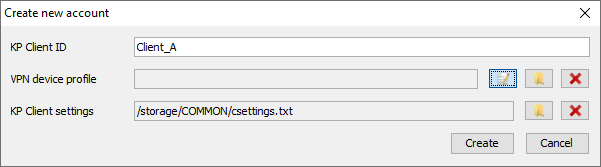

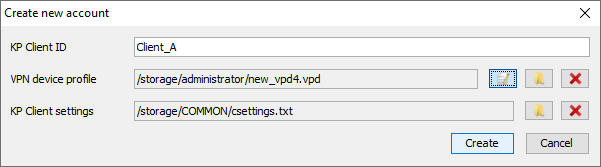

3. В

окне Create

new account введите идентификатор для С-Терра Клиент

А, например, Client_A.

Затем нажмите кнопку  в

строке области VPN

device profile. (Рисунок 3).

в

строке области VPN

device profile. (Рисунок 3).

Рисунок 3

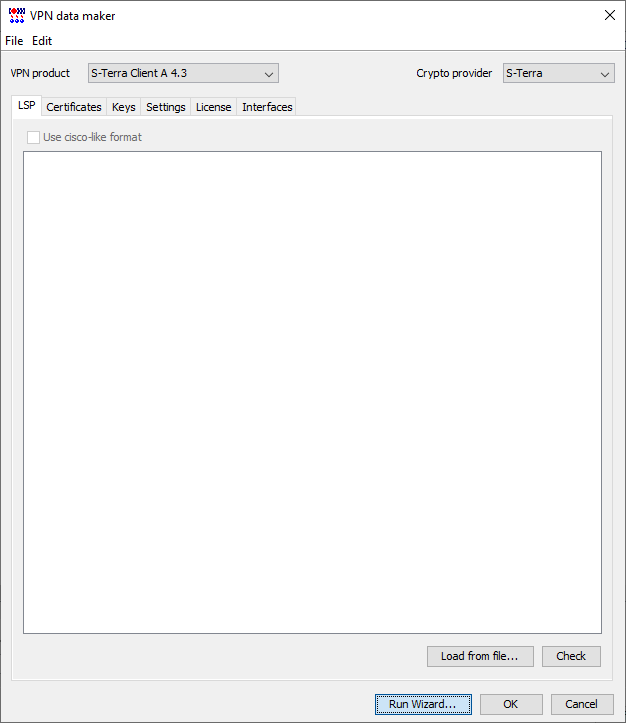

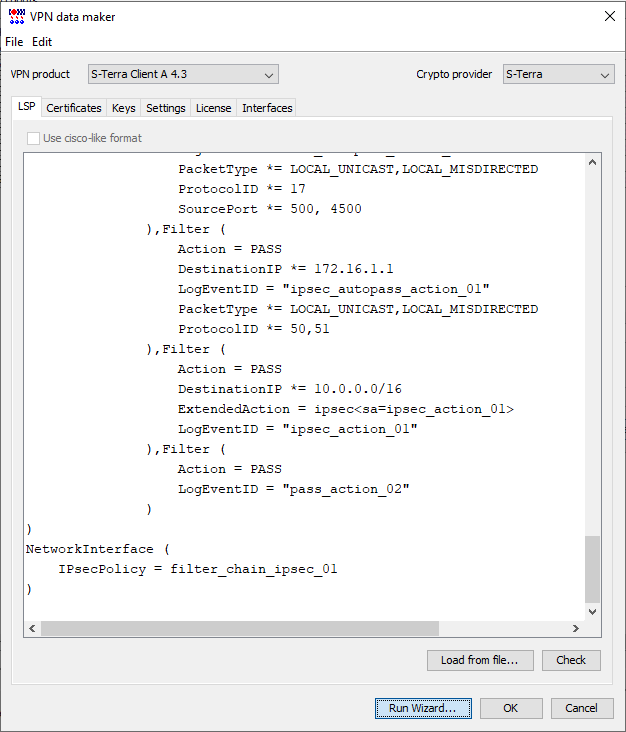

4. В открывшемся окне VPN data maker в поле VPN product выберите S-Terra Client A 4.3, а в поле Crypto provider – S-Terra. Затем нажмите кнопку Run Wizard… для запуска мастера настройки (Рисунок 4).

Рисунок 4

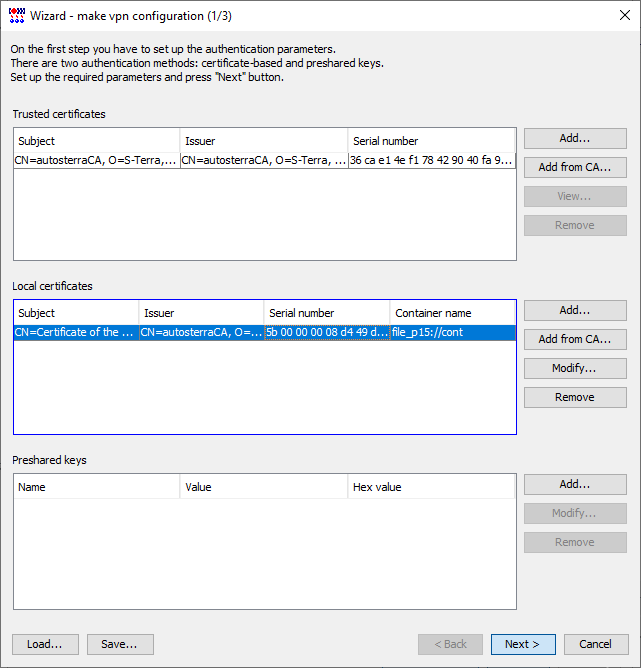

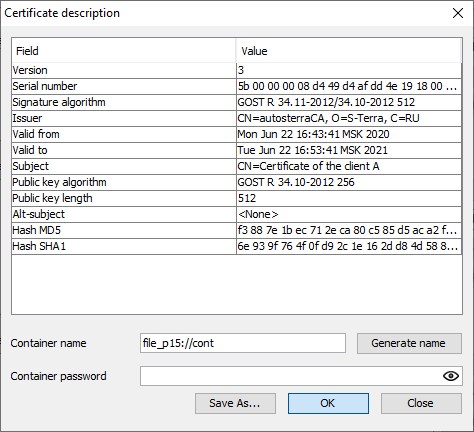

5. В открывшемся окне Wizard – make vpn configuration (1/3) добавьте сертификат УЦ и локальный сертификат (Рисунок 5). При добавление локального сертификата в окне Certificate description в поле Container name необходимо написать имя контейнера с закрытым ключом. Имя может быть создано автоматически путем нажатия кнопки Generate name. Назначьте новый пароль для контейнера или оставьте это поле пустым и нажмите кнопку ОК (Рисунок 6). Далее нажмите кнопку Next.

Рисунок 5

Рисунок 6

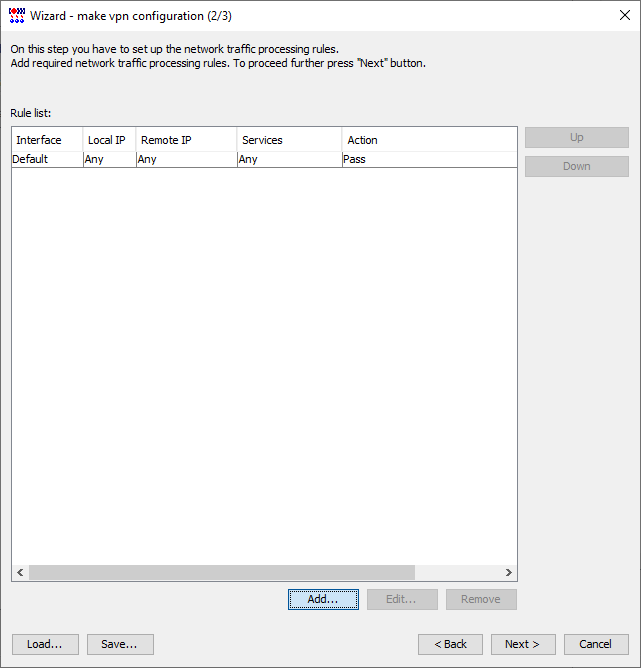

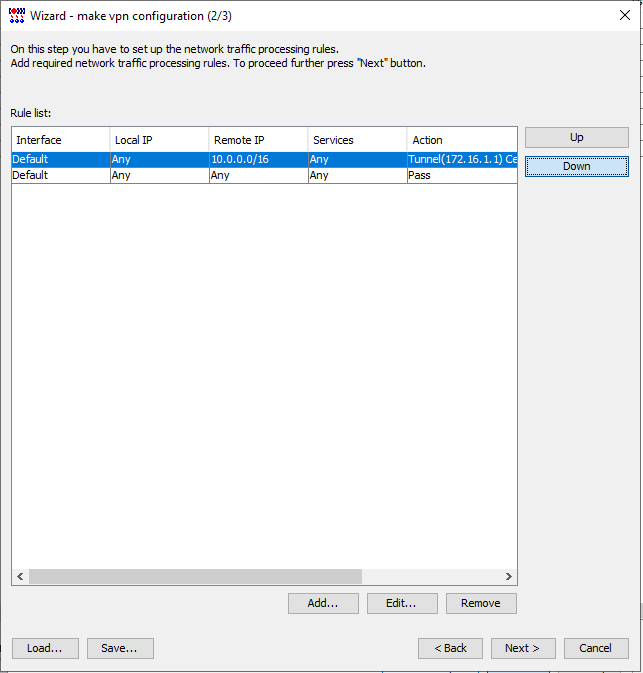

6. В окне Wizard – make vpn configuration (2/3) добавьте правила обработки сетевого трафика, нажав кнопку Add… (Рисунок 7).

Рисунок 7

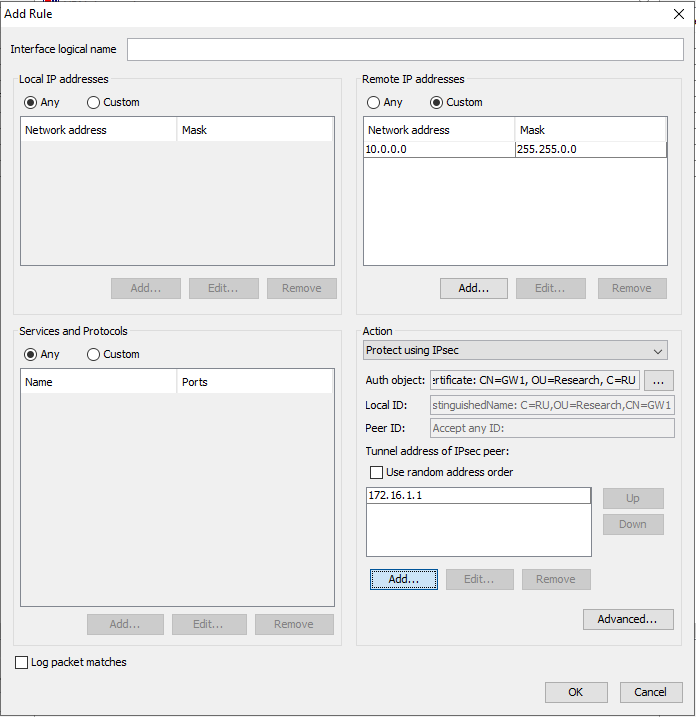

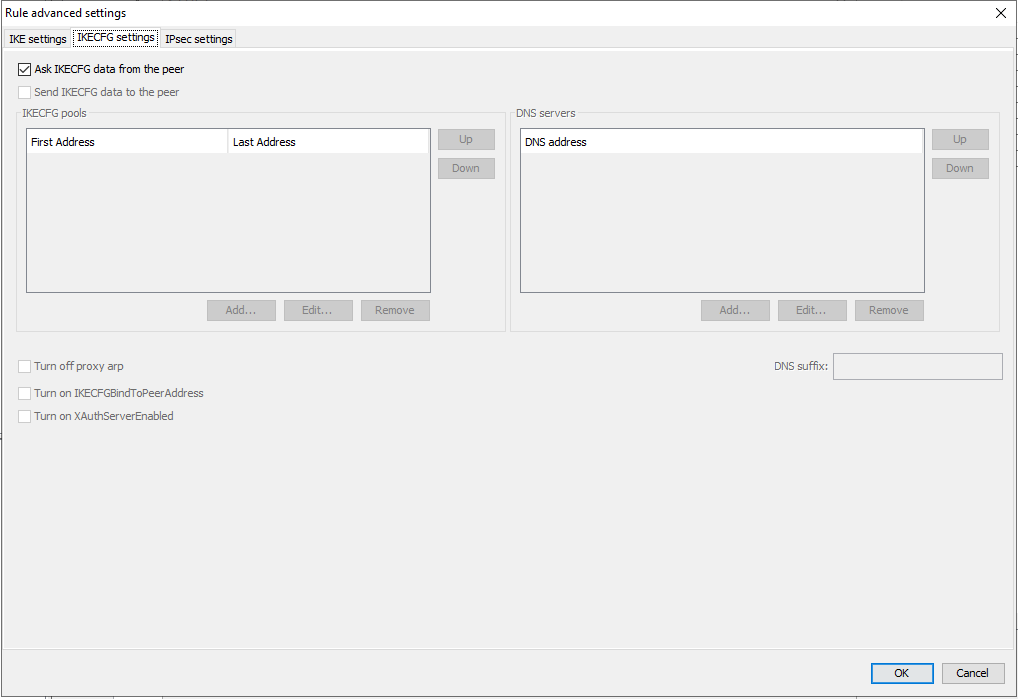

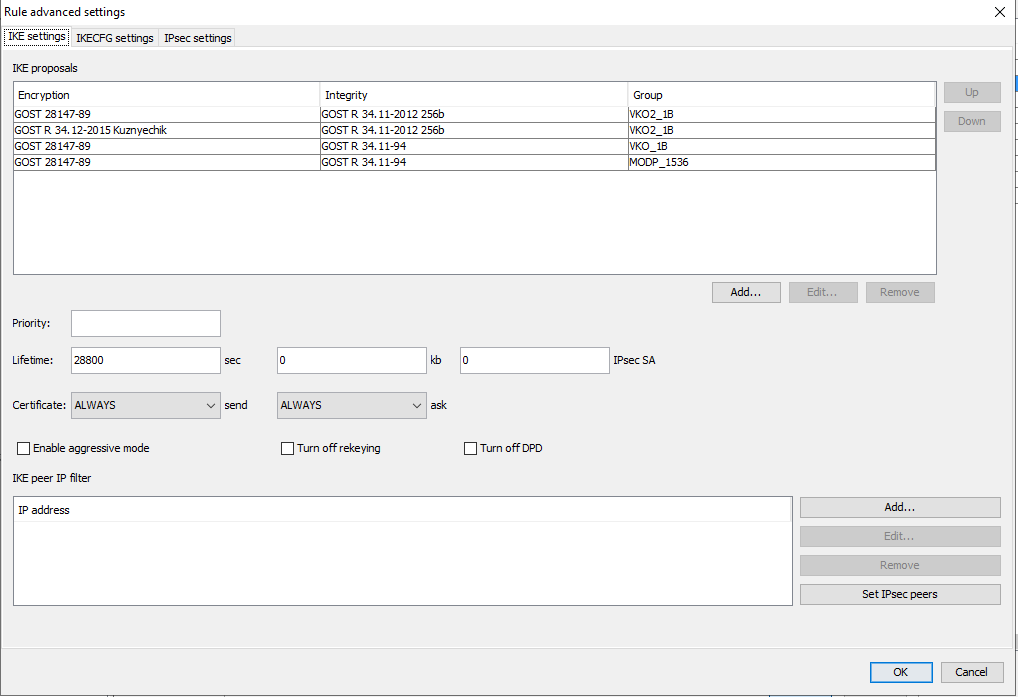

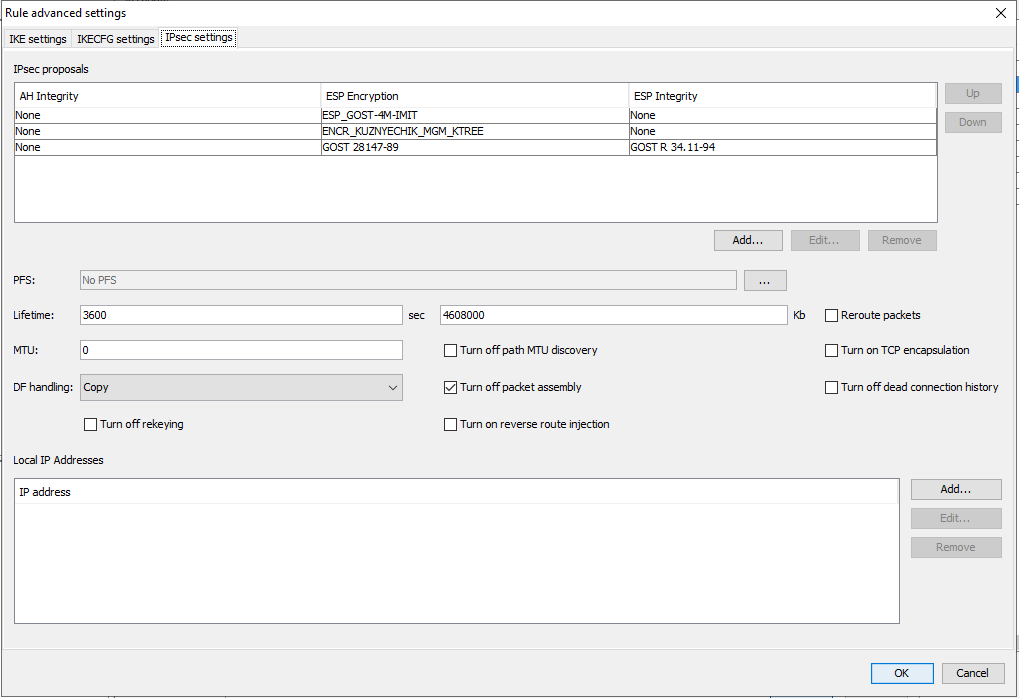

7. В открывшемся окне Add Rule в поле Remote IP Addresses введите адрес подсети, защищаемой партнером по защищенному соединению. В выпадающем меню Action выберите Protect using IPsec и добавьте IP-адрес внешнего сетевого интерфейса партнера по защищенному соединению, нажав клавишу Add…. В поле Interface logical name имя интерфейса не задается – правило обработки трафика будет привязано ко всем интерфейсам (Рисунок 8). Затем нажмите кнопку Advanced… , в открывшемся окне Rule advanced settings перейдите во вкладу IKECFG settings и установите флаг Ask IKECFG data from peer. Во вкладке IKE settings представлен упорядоченный список алгоритмов по умолчанию, который предлагается использовать партнеру для защиты трафика при создании ISAKMP соединения. При необходимости можно поднять в приоритете используемое правило или создать новое правило, описывающее параметры IKE туннеля. (Рисунок 10). Во вкладке IPsec settings задайте параметры IPsec, которые будут использоваться при защите трафика. Партнеру направляется список наборов преобразований, в рамках протокола IKE между партнерами по защищенному соединению происходит согласование и выбор конкретного набора преобразований, который будет использоваться для защиты трафика одного IPsec SА. (Рисунок 11). После выполнения всех настроек в окне Rule advanced settings нажмите кнопку ОК (Рисунок 9). Затем нажмите кнопку OK в окне Add Rule.

Рисунок 8

Рисунок 9

Рисунок 10

Рисунок 11

8. Поднимите созданное правило в приоритете. Для этого выберите его из списка и нажмите на кнопку Up (Рисунок 12). Затем нажмите кнопку Next.

Рисунок 12

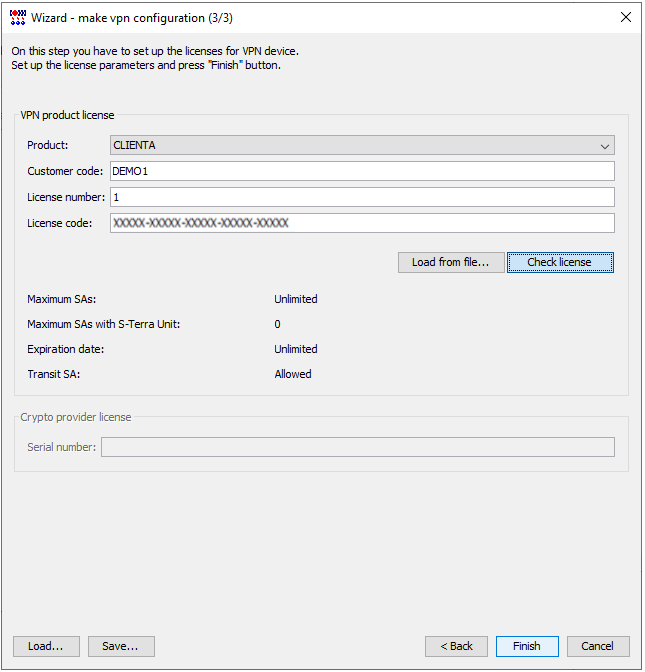

9. На следующем шаге в окне Wizard – make vpn configuration (3/3) введите лицензионные данные Продукта «С-Терра Клиент А ST 4.3» (эти данные можно взять из «Лицензии на использование программного Продукта компании ООО «С-Терра СиЭсПи», входящей в комплект поставки). Затем нажмите кнопку Finish (Рисунок 13).

Рисунок 13

10. Все введенные данные будут отражены во вкладках VPN data maker (Рисунок 14). Во вкладке Settings можно задать дополнительные настройки. Например, в поле Severity выставить нужный уровень протоколирования событий. Завершите создание учетной записи Client_A, нажав кнопку ОК.

Рисунок 14

11. В окне Create new account нажмите кнопку Create. (Рисунок 15).

Рисунок 15

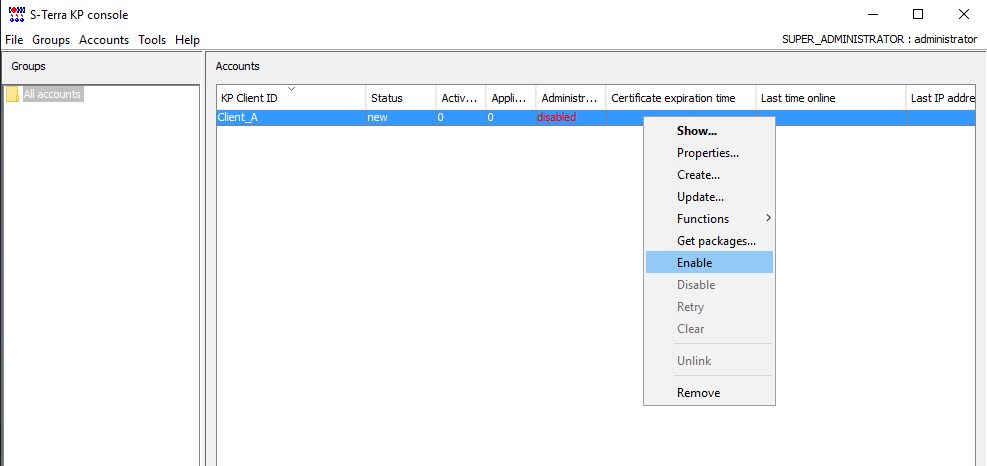

12. На Сервере управления появилась созданная учетная запись для С-Терра Клиент А (Рисунок 16). В контекстном меню этой записи выберите предложение Enable для перевода Client_A в активное состояние, чтобы в момент установки Клиента управления он смог связаться с Сервером управления и провести проверку возможности получения обновления.

Рисунок 16

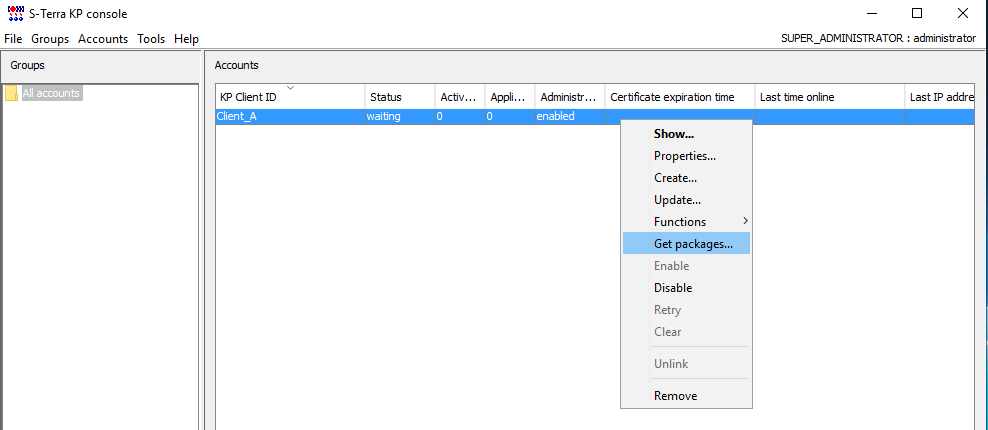

13. Далее создайте инсталляционный файл Клиента управления для учетной записи Client_A. В контекстном меню этой записи выберите предложение Get packages (Рисунок 17).

Рисунок 17

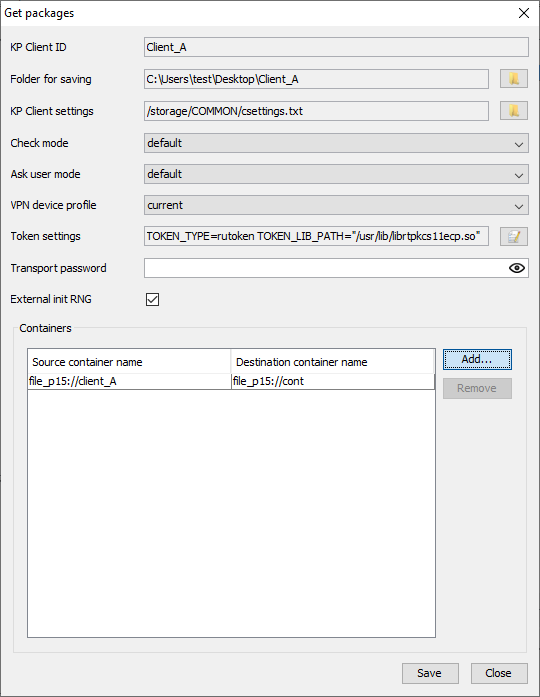

14. В окне Get packages

в поле Folder

for saving нажмите на кнопку  и

укажите каталог для сохранения файла (Рисунок 19). В поле KP

Client settings нажмите на кнопку

и

укажите каталог для сохранения файла (Рисунок 19). В поле KP

Client settings нажмите на кнопку

и укажите путь до

файла конфигурации для Клиентов управления. В области Containers

для добавления переносимых контейнеров с секретными ключами нажмите

кнопку Add….

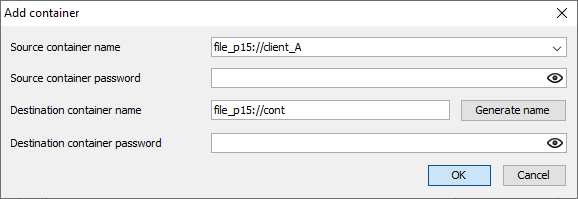

В поле Source container name (Рисунок

18) укажите имя созданного контейнера в файловой системе Сервера управления.

В поле Destination container name

укажите имя нового контейнера на управляемом VPN устройстве (хост

с С-Терра Клиент А). Затем нажмите кнопку ОК. Установите флаг External init RNG для инициализации

ДСЧ с помощью гаммы.

и укажите путь до

файла конфигурации для Клиентов управления. В области Containers

для добавления переносимых контейнеров с секретными ключами нажмите

кнопку Add….

В поле Source container name (Рисунок

18) укажите имя созданного контейнера в файловой системе Сервера управления.

В поле Destination container name

укажите имя нового контейнера на управляемом VPN устройстве (хост

с С-Терра Клиент А). Затем нажмите кнопку ОК. Установите флаг External init RNG для инициализации

ДСЧ с помощью гаммы.

Рисунок 18

Внимание! |

Поля Destination container name и Destination container password должны быть заполнены следующим образом: · Если в пункте 5 был задан пароль на ключевой контейнер, то Destination container name должен совпадать с именем контейнера, используемым в п.5, а Destination container password должен совпадать или отсутствовать. · Если в пункте 5 не был задан пароль на ключевой контейнер, то Destination container name может быть любым, а Destination container password должен отсутствовать. |

15. В окне Get Packages нажмите кнопку Save (Рисунок 19).

Рисунок 19

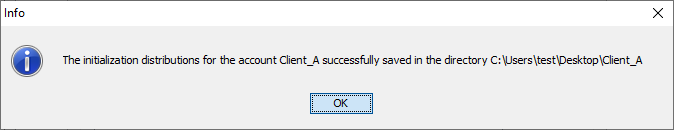

Появится сообщение об успешном сохранении установочных скриптов в указанной директории (Рисунок 20).

Рисунок 20

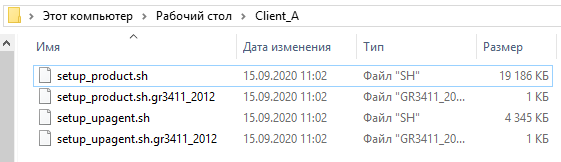

16. Будут созданы два установочных скрипта:

· setup_upagent.sh – скрипт для инициализации Клиента управления;

· setup_product.sh – скрипт, содержащий настройки для VPN-продукта, а также контейнер с ключевой парой.

Также будут созданы файлы с контрольными суммами данных скриптов.

· setup_upagent.sh.gr3411_2012 – файл, хранящий контрольную сумму файла setup_upagent.sh;

· setup_product.sh.gr3411_2012 – файл, хранящий контрольную сумму файла setup_product.sh.

Рисунок 21

17. Доставьте установочные скрипты на устройство, на котором будет установлен С-Терра Клиент А.