Возможна удаленная настройка шлюза по протоколу SSH1 или SSH2 при помощи команд консоли. Для этого после инициализации С-Терра Шлюз рекомендуется загрузить начальную конфигурацию, которая позволит создать защищенный канал для настройки политики безопасности по протоколу SSH.

Сценарий «Построение VPN туннеля между компьютером администратора и шлюзом безопасности С-Терра Шлюз для удаленной настройки шлюза» размещен на портале документации (http://doc.s-terra.ru/) в разделе «Типовые сценарии применения Продуктов».

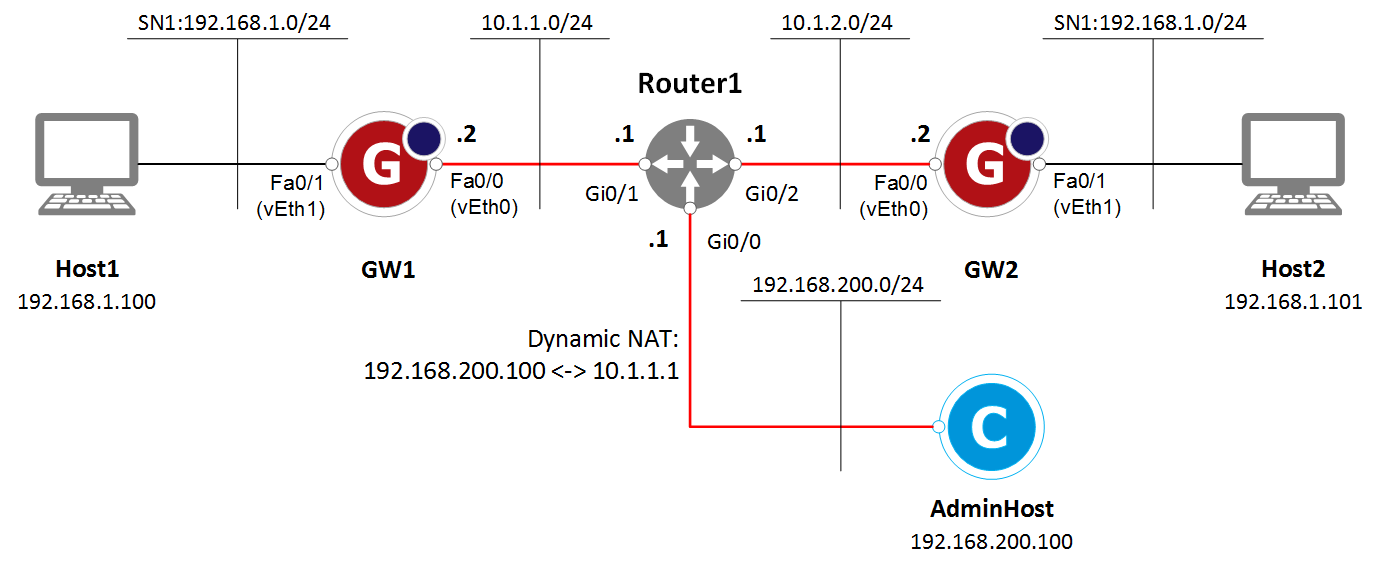

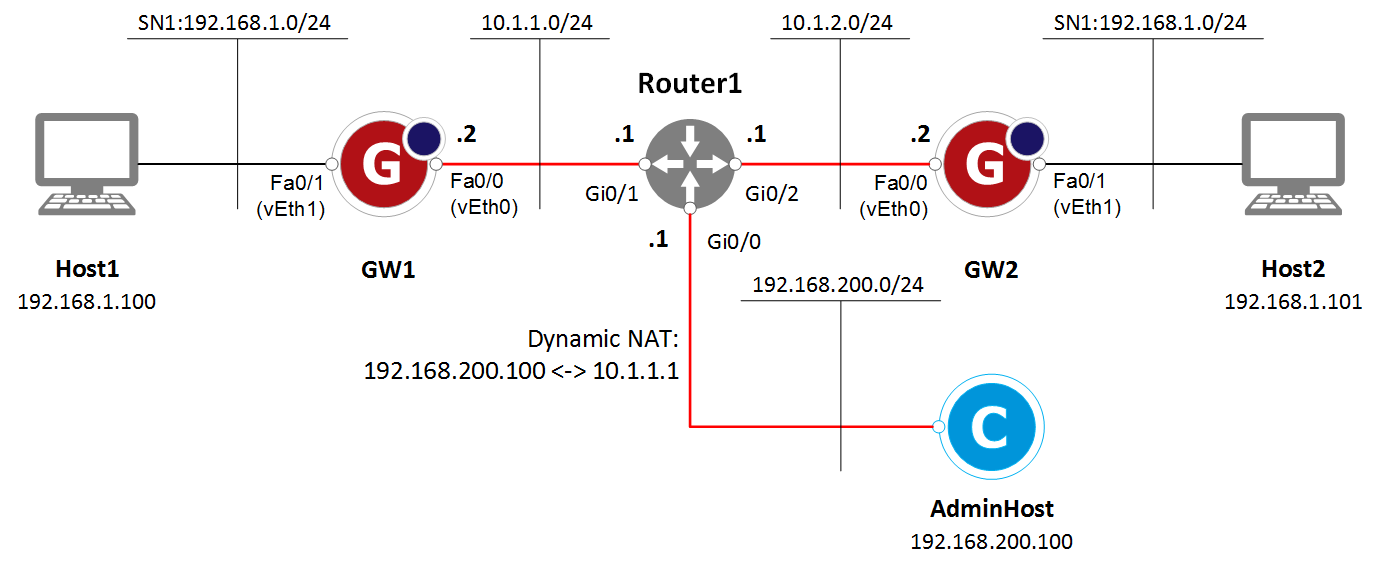

Схема стенда показана на рисунке ниже.

Рисунок 2

Загрузка начальной конфигурации на шлюз безопасности должна осуществляться с локального терминала (AdminHost) с использованием команд консоли. Для создания защищенного канала также необходимо на компьютер, с которого будет осуществляться удаленная настройка шлюза, установить Продукт S-Terra Client версии 4.2 с согласованной начальной конфигурацией для создания IPsec SA между этим компьютером и шлюзом, а также SSH-клиента.

Устройства с ПК «С-Терра Шлюз DP ST. Версия 4.3» используются попарно (GW1 и GW2), между ними установлен защищенный канал.

Адрес компьютера администратора считается заранее неизвестным и может находиться за динамическим NAT-ом. Для аутентификации будут использоваться сертификаты. В Продуктах используется криптобиблиотека, разработанная компанией «С-Терра СиЭсПи».

Параметры защищенного соединения:

• IKE параметры:

Аутентификация на сертификатах - GOST R 34.10-2001 Signature;

Алгоритм шифрования - GOST 28147-89 Encryption;

Алгоритм вычисления хеш-функции - GOST R 34.11-2012 TC26 (256 bit keys) Hash;

Алгоритм выработки общего ключа (аналог алгоритма Диффи-Хеллмана) - VKO GOST R 34.10-2012 (256 bit keys).

• IPsec параметры:

• ESP алгоритм шифрования - ESP_GOST-4M-IMIT cipher.