Подключение с односторонней аутентификацией

При использовании односторонней аутентификации при установлении соединения пользователю ресурса необходимо:

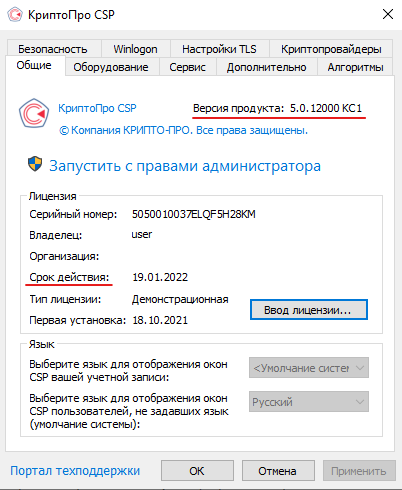

1. На своем компьютере установить и активировать ПО «КриптоПро CSP» 5.0 R2 версии 5.0.12000 КС1 (Рисунок 1), если будут использоваться ГОСТ алгоритмы. Установка «КриптоПро CSP» для OC Linux описана в разделе «Установка «КриптоПро CSP» на ОС Linux». В ПО должна использоваться валидная пользовательская лицензия;

Рисунок 1

2. На своем компьютере установить СА сертификат ресурса;

Внимание! |

СА сертификат необходимо получить на УЦ. В случае отсутствия доступа к УЦ, запросите сертификат у администратора вашей сети. |

Если используется ОС Windows, то для регистрации СА сертификата выполните одну из следующих инструкций:

• «Регистрация СА сертификата в хранилище ОС Windows»;

• «Регистрация СА сертификата через браузер в ОС Windows», предварительно выполнив одну из инструкций для браузера, перечисленных в разделе «Установка ключевой информации с помощью различных браузеров»;

• «Регистрация СА сертификата с помощью КриптоПро».

Если используется ОС Linux, то для регистрации СА сертификата выполните одну из следующих инструкций:

• Для регистрации СА сертификата с алгоритмом подписи ГОСТ используйте инструкцию «Регистрация СА сертификата с помощью КриптоПро»;

• Для регистрации СА сертификата с алгоритмом подписи RSA используйте инструкцию «Регистрация СА сертификата через браузер в ОС Linux», предварительно выполнив одну из инструкций для браузера, перечисленных в разделе «Установка ключввой информации с помощью различных браузеров».

3. Для корректного подключения пользователя ресурса по внешнему доменному имени ресурса, администратору необходимо обеспечить получение IP-адреса С-Терра TLS Шлюза по протоколу DNS. В случае отсутствия такой возможности, на компьютере пользователя необходимо отредактировать системный конфигурационный файл hosts, задав в нем IP-адрес внешнего интерфейса С-Терра TLS Шлюз и внешнее доменное имя ресурса.

Внимание! |

Для редактирования файла требуются права администратора. |

Например: внести строку 172.16.10.183 host2.ru.

Путь для Windows: \Windows\System32\drivers\etc\hosts

Путь для Linux: /etc/hosts

Пример Linux команды для записи в файл /etc/hosts строки “172.16.10.183 host2.ru”:

sudo echo " 172.16.10.183 host2.ru" >> /etc/hosts

4. При подключении к ресурсу на устройстве пользователя осуществляется проверка срока действия локального сертификата ресурса по CRL. CRL загружается на устройство пользователя либо автоматически из CDP по URL, заданному в поле локального сертификата ресурса «Точки распределения списка отзыва сертификатов», либо добавляется пользователем в ручную см. «Добавление CRL через браузер в ОС Windows». В случае невозможности осуществления проверки на странице браузера выводятся характерные ошибки: NET::ERR_CERT_UNABLE_TO_CHECK_REVOCATION и NET::ERR_CERT_NO_REVOCATION_MECHANISM (см. описание в разделе «Проверка работоспособности»). Данные ошибки не влияют на построение защищенного TLS-соединения и их можно проигнорировать, однако браузер будет воспринимать такое соединение как незащищенное (Рисунок 107).

5. Подключиться к корпоративному ресурсу согласно разделу «Подключение при использовании односторонней аутентификации».