В поставляемом ПК «С-Терра СОВ. Версия 4.3» перед вводом в эксплуатацию требуется перевести систему на актуальный набор сигнатур БРП.

Изначально СОВ подгружает правила из открытого источника. Если добавить свой источник правил и загрузить правила оттуда, то СОВ перезаписывает правила из открытых источников и оставляет только те, что были добавлены пользователем (вручную и из его источника).

https://suricata-update.readthedocs.io/en/latest/quickstart.html#update-your-rules

Изменить данную настройку можно в конфигурационном файле /opt/IDS/etc/backend.yaml, изменив флаг include_emerging_threats:

• null - поведение на усмотрение suricata update;

• false - не загружать правила из открытых источников;

• true - всегда грузить правила из открытых источников.

Для добавления пользовательского источника получения правил выполните следующие действия.

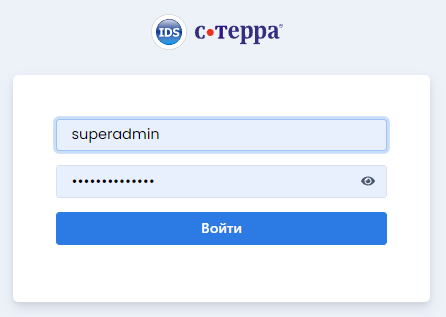

Шаг 1: Авторизуйтесь в веб-интерфейсе С-Терра СОВ - введите идентификатор суперадминистратора СОВ и его пароль.

Логин - superadmin

Пароль - S-Terra-IDS-43

Рисунок 21

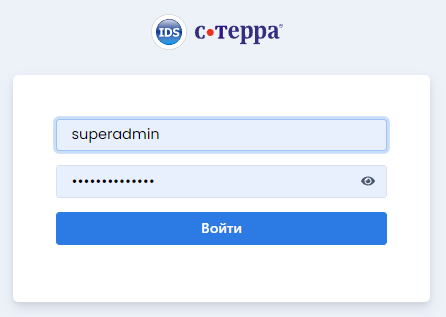

Шаг 2: Перейдите на вкладку Правила - Источники правил. Задайте интервал обновлений правил, рекомендуется выполнять обновление раз в сутки. Затем добавьте источник правил, нажмите кнопку +Добавить источник правил. В открывшемся окне в поле Использование интерфейсов, будет указан интерфейс для анализа трафика.

Рисунок 22

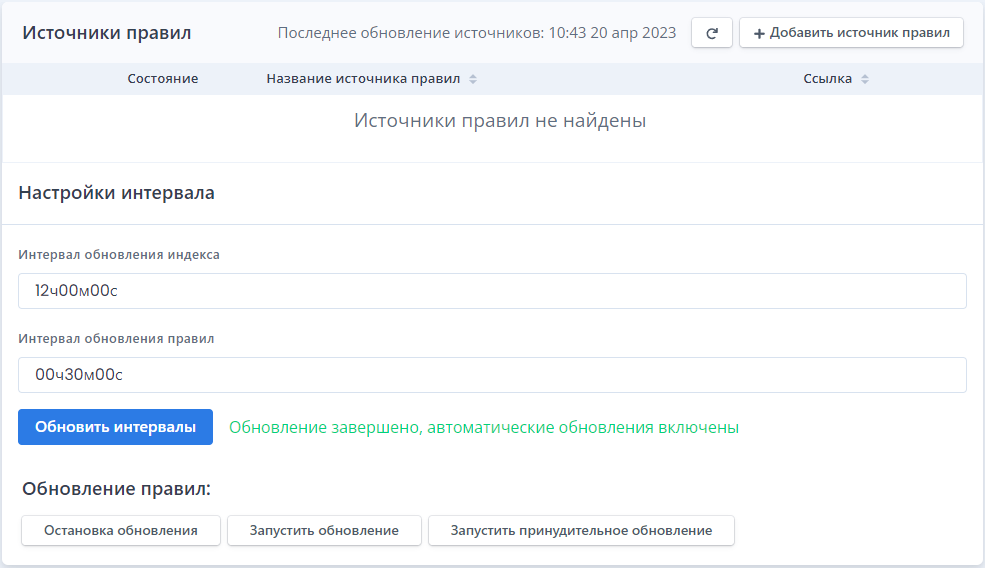

Шаг 3: В открывшемся окне Добавление источника правил укажите следующее:

• Название источника правил - произвольное уникальное имя, присваиваемое источнику правил при добавлении для отображения в веб-интерфейсе.

• Ссылка - Ссылка на источник правил в интернете (архив/файл с правилами) в формате URL. Если СОВ работает во внутренней сети и интернет не доступен, то указывается ссылка на источник правил во внутренней сети.

Доступно указание на локальный файл через префикс file:// по абсолютному пути до файла. Загрузить файл с правилами на СОВ можно средствами утилиты curl, например, выполнив следующую команду:

curl -H "Authorization: InstanceAccessToken ЗначениеТокена" https://update.ptsecurity.com/api/v7/products/ptrules-suricata.kb/latest/download/ptrules-suricata.6.0.tar.gz --output ptrules-suricata.6.0.tar.gz

где -H "Authorization: InstanceAccessToken ЗначениеТокена" - заголовок HTTP-запроса с информацией для аутентификации на сервере. После опции --output указан путь сохранения файла.

• Включить правила - установка данного флажка сразу добавляет загруженные правила в работу. Если флажок не установлен, то правила добавляются в базу, но поиск инцидентов с их использованием не происходит.

• Включить контрольную сумму - установка флажка активирует проверку контрольной суммы БРП из данного источника, вычисленной по рекомендованным (ГОСТ) алгоритмам. Если эта опция включена, то продукт будет пытаться скачать со страницы с URL = <URL.«Ссылки»>.gost контрольную сумму и проверить КС БРП на соответствие данной сумме. Если КС скачать не удалось или КС не соответствует эталонной - выдается ошибка, БРП не обновляются.

• Добавить заголовок для авторизации - Для получения некоторых источников правил требуется указать данные для авторизации. Установка флажка добавляет параметры для выбора:

· Authorization: Basic - для ввода значений в поля Логин и Пароль;

· Свой заголовок - ввод значений в поля Ключ и Значение (необходимо для ввода InstanceAccessToken).

Рисунок 23

Внимание! |

Для добавления правил от компании Positive Technologies необходимо: 1. В поле Ссылка указать следующий URL: https://update.ptsecurity.com/api/v7/products/ptrules-suricata.kb/latest/download/ptrules-suricata.6.0.tar.gz 2. Выбрать тип заголовка Свой заголовок. 3. В поле Ключ должно быть выставлено значение: Authorization 4. В поле Значение укажите значение ключа, полученного способом, указанным в договоре поставки: InstanceAccessToken ЗначениеТокена

|

Шаг 4: После сохранения изменений и проверки валидности правил из источника дождитесь автоматического обновления правил, или произведите действия:

• Нажмите кнопку Запустить обновление для обновления правил с использованием сохраненной версии правил из источника, если они были скачаны меньше 15 минут назад или не изменились с последнего скачивания;

• Нажмите кнопку Запустить принудительное обновление для обновления правил с обязательным скачиванием из источников всех правил, не используя сохраненной версии.

Шаг 5: Независимо от того, как было вызвано обновление правил, автоматически или пользователем, если были обнаружены изменения от прошлой версии, то выполняется автоматическая отправка правил и конфигурационных файлов на узлы. Перезагрузка сервисов не требуется.

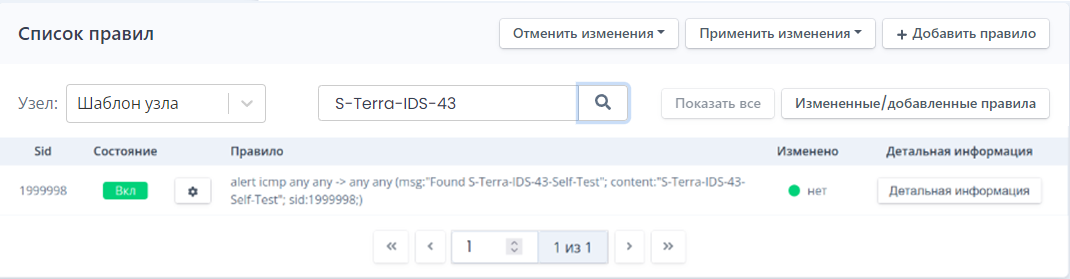

Шаг 6: Для проверки добавления правил перейдите на вкладку Правила - Список правил и произведите поиск добавленных правил.

Рисунок 24

Шаг 7: Примените внесенные изменения, перейдите на вкладку Узлы и нажмите кнопку Применить изменения для всех узлов. Затем в строке узла sterra-ids нажмите на кнопку Детальная информация.

Шаг 8: В открывшемся окне Узел sterra-ids перезапустите сервис stids- suricata, нажав напротив такового кнопку Перезапуск. Затем нажмите на кнопку Закрыть.