Для настройки IP-адреса на сетевом интерфейсе, который используется для управления СОВ, выполните следующие шаги:

Внимание! |

Во время выполнения последовательности шагов запрещается осуществлять перезагрузку СОВ. |

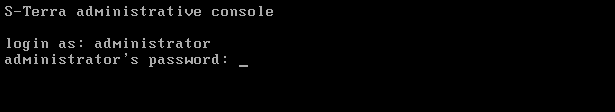

Шаг 1: Введите логин и пароль для входа в консоль разграничения доступа (Рисунок 6). Значения по умолчанию:

Логин - administrator

Пароль - s-terra

Рисунок 6

Внимание! |

Для каждого пользователя допускается 10 попыток входа в систему. Если все попытки входа в систему оказываются неуспешными, пользователь блокируется. При успешном входе в систему количество оставшихся попыток входа в систему возвращается к своему начальному значению (10). Если будут заблокированы все администраторы, вход в систему будет невозможен. |

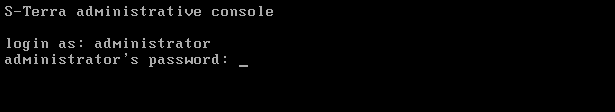

Шаг 2: Назначьте ip-адрес интерфейсу eth0, для этого прейдите из консоли разграничения доступа в cisco-like консоль, выполнив команду configure. Введите логин от cscons и пароль csp (Рисунок 139):

Рисунок 7

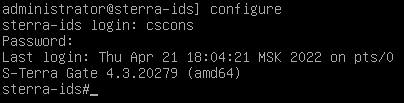

Для входа в глобальный конфигурационный режим системы используйте команду conf t в привилегированном режиме.

Внимание! |

Все команды для конфигурирования интерфейсов, редактирования файлов, запуска/останова служб и прочие выполняются из консоли разграничения доступа и должны иметь перед собой команду run (например, run ifconfig). Подробнее см. документ «Консоль разграничения доступа» из состава Руководства администратора «Программного комплекса С-Терра Шлюз. Версия 4.3». |

Шаг 3: Включите внешний FastEthernet0/1 и внутренний FastEthernet0/0 интерфейсы.

Шаг 4: Задайте IP-адреса в соответствии со схемой стенда (Рисунок 5). Внутреннему интерфейсу FastEthernet0/0 назначьте адрес 10.0.219.1/24.

Рисунок 8

Шаг 5: Для отправки почтовых уведомлений с СОВ необходимо указать ip-адрес DNS-сервера. Данную настройку можно задать, выполнив в cisco-like консоли следующую команду:

ip name-server X.X.X.X

где Х.Х.Х.Х - указать ip-адрес используемого DNS-сервера.

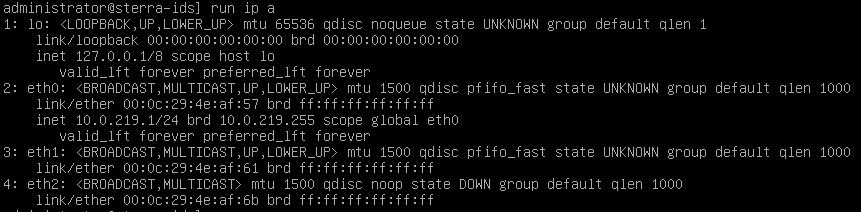

Шаг 6: Ip-адрес был успешно назначен интерфейсу eth0 (Рисунок 141)

Рисунок 9

Шаг 7: Внимание! Во избежание возникновения непредвиденных ошибок в ходе проверки целостности в файле /lib/systemd/system/integrity-check.service строку:

/opr/IDS/bin/stids_node_controller --integrity_fail 0; echo \

замените на:

timeout 15s /opt/IDS/bin/stids_node_controller --integrity_fail 0; echo \

После выполните команду:

run systemctl daemon-reload

Шаг 8: Внимание! Для оптимизации работы СОВ в файлах /etc/systemd/system/logstash.service.d/10-stids-timeout-stop.conf, etc/systemd/system/redis-server.service.d/10-stids-timeout-stop.conf и /lib/systemd/system/redis-server.service.d/10-stids-timeout-stop.conf измените содержимое на следующее:

[Service]

TimeoutStopSec=180

KillMode=mixed

После выполните команду:

run systemctl daemon-reload

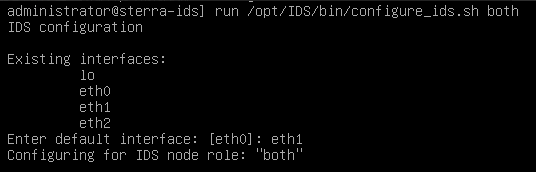

Шаг 9: Запустите конфигурационный скрипт СОВ, выполните команду (Рисунок 142):

run /opt/IDS/bin/configure_ids.sh both

где

параметр both - конфигурирует устройство

СОВ таким образом, что он может использоваться как сенсор для обнаружения

сетевых угроз, так и система управления одним или несколькими подобными

устройствами.

Выберите интерфейс для анализа трафика по умолчанию - eth1.

Рисунок 10

Внимание! |

При выполнении конфигурационного скрипта /opt/IDS/bin/configure_ids.sh в режиме both или control на этапе Starting Elasticsearch... может возникнуть ошибка Timeout. В таком случае при просмотре журнала командой: run journalctl -xu elasticsearch.service будет присутствовать запись вида: systemd[1]: elasticsearch.service: Failed with result 'timeout'. Для устранения ошибки выполните команду: run sed -Ei 's/^(TimeoutStartSec)=[0-9]+$/\1=360/' /etc/systemd/system/elasticsearch.service.d/10-stids-slow-service.conf \ && systemctl daemon-reload После произведенных действий запустите конфигурационный скрипт /opt/IDS/bin/configure_ids.sh повторно. |

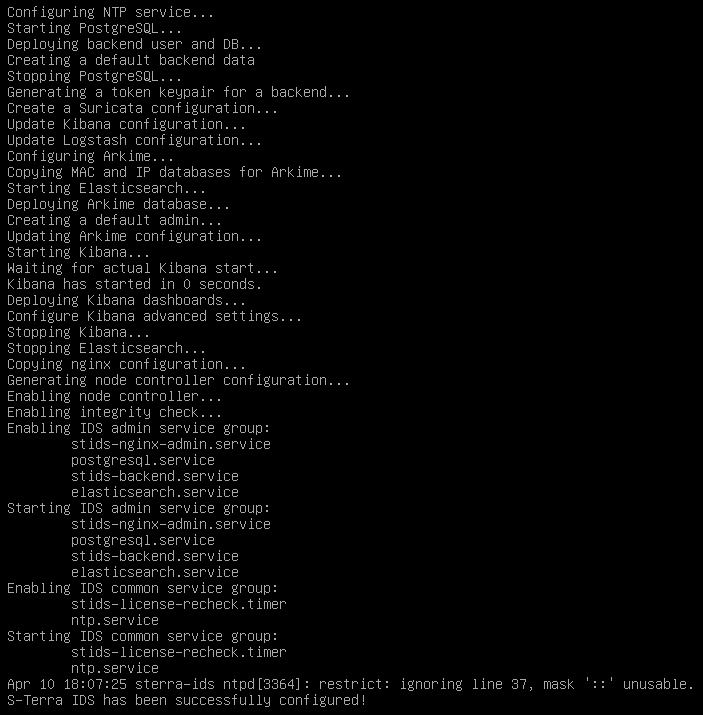

Шаг 10: Успешное выполнение скрипта сопровождается выводом следующего сообщения в консоль:

S-Terra IDS has been successfully configured!

Рисунок 11

Шаг 11: Внимание! При использовании «С-Терра СОВ» совместно с «С-Терра Шлюз» исполнения КС2/КС3 выполните команду:

run /opt/VPNagent/bin/links_verify.sh update

Шаг 12: Внимание! При использовании «С-Терра СОВ» совместно с «С-Терра Шлюз» исполнения КС3 в файл /etc/elasticsearch/jvm.options добавьте строки:

# KC3

-Djna.nosys=false

-Djna.nounpack=true

Внимание! |

Файл /etc/logstash/jvm.options необходимо редактировать средствами веб-интерфейса СОВ (см. «Работа с конфигурационными файлами СОВ через веб-интерфейс»). |

а в файл /etc/logstash/jvm.options добавьте строки:

# KC3

-Djna.nosys=false

-Djna.nounpack=true

-Djffi.boot.library.path=/usr/share/logstash/vendor/jruby/lib/jni

-Djna.boot.library.path=/usr/share/logstash/lib

--add-opens java.base/sun.nio.ch=ALL-UNNAMED

--add-opens java.base/java.io=ALL-UNNAMED

Затем перезапустите сервисы logstash и elasticsearch выполнив команды:

run systemctl restart elasticsearch

run systemctl restart logstash

Шаг 13: Если СОВ сконфигурированного как both, пропустите данный шаг.

Удалите файл /opt/IDS/etc/service_list.yaml:

run rm /opt/IDS/etc/service_list.yaml

Для СОВ сконфигурированного как sensor , выполните команду:

run cp /opt/IDS/share/init/config/node_controller/sensor.yaml /opt/IDS/etc/service_list.yaml

Для СОВ сконфигурированного как control , выполните команду:

run cp /opt/IDS/share/init/config/node_controller/control.yaml /opt/IDS/etc/service_list.yaml

Шаг 14: Если СОВ сконфигурированного как both, пропустите данный шаг.

Если СОВ был сконфигурирован в режиме control, добавьте сервис arkimeviewer в список поддерживаемых сервисов. Для этого в файл /opt/IDS/etc/service_list.yaml добавьте раздел:

arkimeviewer:

start: true

stop: true

enable: true

disable: true

restart: true

reload: false

После изменения файла выполните команду:

run systemctl restart stids-node-controller