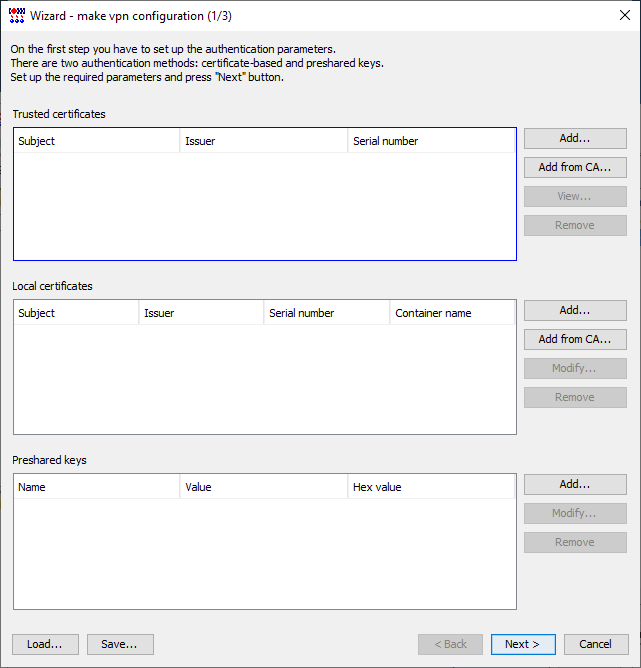

При нажатии кнопки Run Wizard в окне VPN data maker появляется первое окно мастера для задания сертификатов и предопределенных ключей (Рисунок 499).

Рисунок 499

При добавлении локального сертификата с использованием кнопки Add from CA… появляется окно Certificate description (Рисунок 500) Имя контейнера с секретным ключом локального сертификата подставляется автоматически. Если ранее был задан пароль к контейнеру - укажите его в соответствующем поле.

Если на управляемом VPN устройстве есть запрос на сертификат и контейнер к нему, то достаточно указать в качестве контейнера и пароля «*», при применении обновления они будут сопоставлены с локальным сертификатом. Использование «*» также необходимо при создании шаблона профиля.

Рисунок 500

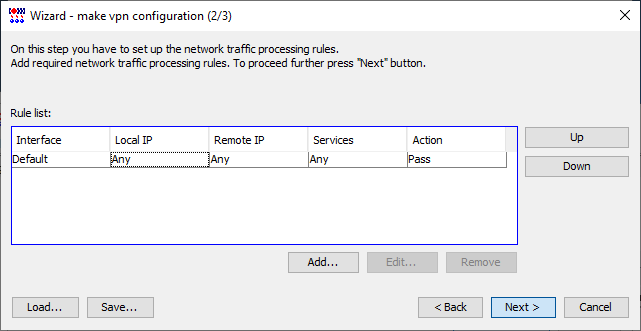

Во втором окне мастера задаются правила обработки трафика (Рисунок 501). Область Rule list содержит список созданных ранее правил обработки трафика с параметрами:

• Interface - имя сетевого интерфейса, для которого создано правило;

• Local IP - IP-адрес защищаемого устройства/подсети;

• Remote IP - IP-адрес удаленного взаимодействующего устройства/подсети;

• Services - службы и протоколы;

• Action - действие над сетевым трафиком.

Рисунок 501

Up- нажатие кнопки поднимает приоритет выделенного правила на одну позицию в списке.

Down- нажатие кнопки понижает приоритет выделенного правила на одну позицию в списке.

Add… - открывает окно Add Rule (Рисунок 502) для создания нового правила обработки трафика.

Edit… - нажатие этой кнопки доступно при выделенном правиле и вызывает окно Edit Rule для редактирования правила.

Remove - удаляет выделенное правило обработки трафика.

Рисунок 502

В окне задания правила Add Rule (Рисунок 502) в поле Interface logical name указывается имя логического интерфейса управляемого VPN устройства, к которому будет привязано создаваемое правило.

Установка флажка Log packet matches позволяет записывать все события, произошедшие по данному правилу, в syslog.

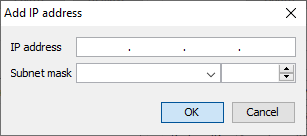

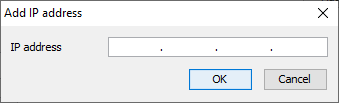

В областях Local IP addresses и Remote IP addresses установка переключателя в положение Any свидетельствует о задании любых адресов устройств/подсетей для защищаемых локально или взаимодействующих удаленно. Если переключатель установлен в положение Custom, становится активной кнопка Add…, вызывающая окно Add IP address (Рисунок 503) для задания IP-адреса и маски подсети.

Edit… - нажатие этой кнопки доступно при выделенной записи и вызывает окно Edit IP address для редактирования.

Remove - удаляет выделенную запись.

Рисунок 503

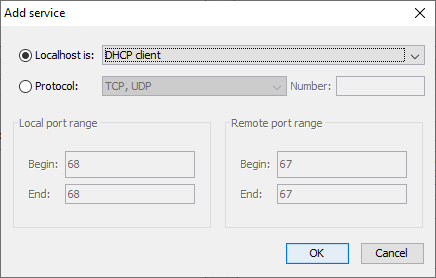

В области Services and Protocols при установке переключателя в положение Custom становится активной кнопка Add…, вызывающая окно Add service (Рисунок 504) для указания типов соединения между указанными адресами:

• Localhost is - установка переключателя в это положение позволяет выбрать из выпадающего списка протокол и роль, в качестве которой будет выступать устройство из локальной подсети при установке соединения (диапазон открытых портов подставляется автоматически):

• DHCP client

• DHCP server

• HTTP client

• HTTP server

• LDAP client

• LDAP server

• LDAPS client

• LDAPS server

• RTELNET client

• RTELNET server

• SMTP client

• SMTP server

• SNTP

• SNTP trap

• SSH client

• SSH server

• TELNET client

• TELNET server

• TCP encapsulation client

• TCP encapsulation server

• Protocol - установка флажка позволяет вручную выбрать протокол из выпадающего списка (EGP, GGP, HMP, ICMP, PUP, RDP, RVD, SCTP, TCP, TCP/UDP, TCP/UDP/SCTP, UDP, XNS-IDP, Other), задать его номер в поле Number, а также необходимый диапазон портов:

• Local port range - область задания диапазона портов локальных устройств;

• Remote port range - область задания диапазона портов удаленных устройств.

Рисунок 504

Edit… - нажатие этой кнопки доступно при выделенной записи и вызывает окно Edit service для редактирования.

Remove - удаляет выделенную запись.

в разделе Action из выпадающего списка доступен выбор вариантов:

• Pass - пропускать пакеты с указанными адресами;

• Drop - не пропускать пакеты с указанными адресами;

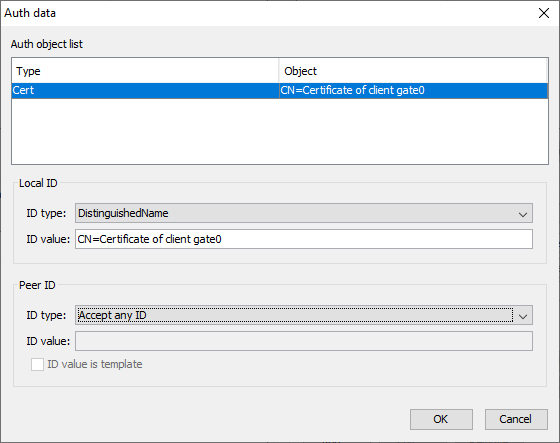

• Protect using IPsec - создавать соединение по протоколу IPsec между указанными адресами. При выборе этого значения появляются поля с аутентификационными данными, изменить которые можно, нажав кнопку … (Рисунок 505).

• Auth object - тип и объект аутентификации на предопределенных ключах или сертификатах;

• Local ID - тип (ID type: Local IP address, IPv4Addr, EMail, FQDN, DistinguishedName) и значение (ID value) идентификатора локального узла;

• Peer ID - тип (ID type: Accept any ID, IPv4Addr, EMail, FQDN, DistinguishedName) и значение (ID value) идентификатора партнера.

ID value is template - установка флажка доступна при ID Type = DistinguishedName для обозначения части ID value в качестве шаблона для всех входящих запросов от партнеров.

Рисунок 505

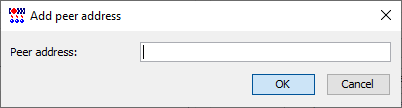

Область Tunnel address of IPsec peer предназначена для задания адресов IPsec партнеров. Нажатие кнопки Add… вызывает окно Add peer address (Рисунок 506) для задания IP-адреса IPsec партнера.

Edit… - нажатие этой кнопки доступно при выделенной записи и вызывает окно Edit peer address для редактирования.

Remove - удаляет выделенную запись.

Up - нажатие кнопки поднимает приоритет адреса IPsec партнера в очереди на одну позицию.

Down - нажатие кнопки понижает приоритет адреса IPsec партнера в очереди на одну позицию.

Use random address order - установка флажка позволяет отсылать запросы на установку соединения с IPsec партнерами в случайном порядке, если указано более одного адреса (применяется на VPN устройствах, инициирующих соединение).

Рисунок 506

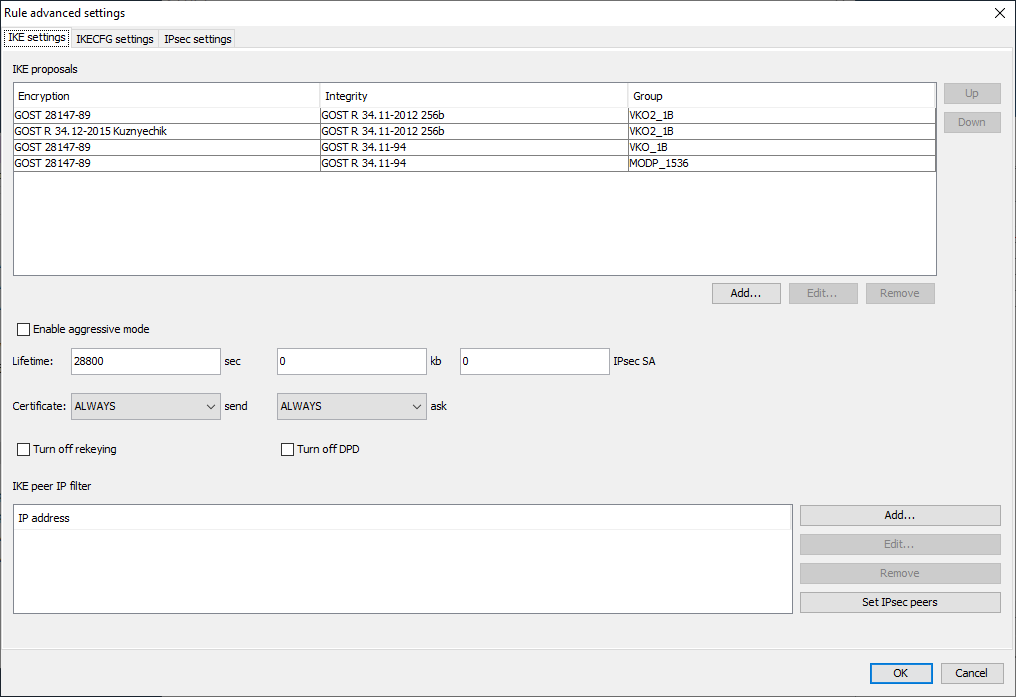

Кнопка Advanced … предназначена для задания дополнительных параметров правила обработки трафика (Рисунок 502), открывается окно Rule advanced settings (Рисунок 507).

Рисунок 507

В первой вкладке IKE settings дополнительных параметров представлен упорядоченный список алгоритмов по умолчанию, который предлагается партнеру для согласования, который может использоваться для защиты трафика при создании ISAKMP соединения (Рисунок 507).

IKE proposals - упорядоченный список IKE предложений по приоритету. В верхней строчке находится предложение с наивысшим приоритетом.

Encryption - предлагаемые алгоритмы шифрования пакетов. Предлагаются российские криптографические алгоритмы ГОСТ 28147-89, ГОСТ Р 34.12-2015 Кузнечик.

Integrity - предлагаемые алгоритмы проверки целостности пакетов. Предлагаются российские криптографические алгоритмы ГОСТ Р 34.11-94, ГОСТ Р 34.11-2012 256 бит.

Group - предлагаемые параметры выработки общего сессионного ключа по алгоритму Диффи-Хеллмана или VKO:

• VKO_1B - используется алгоритм VKO ГОСТ Р 34.10-2001 [RFC4357]

• VKO2_1B - используется алгоритм VKO ГОСТ Р 34.10-2012 (длина ключа 256 бит).

• MODP_1536 - группа 5 (1536-битовый вариант алгоритма Диффи-Хеллмана)

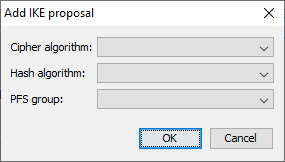

Add… - открывает окно Add IKE proposal (Рисунок 508) для выбора дополнительных алгоритмов.

Рисунок 508

Раскрывающиеся списки содержат полные наборы алгоритмов, поддерживаемых в Продукте:

Cipher algorithm - алгоритмы шифрования пакетов:

• GOST 28147-89 Z - российский криптографический алгоритм ГОСТ 28147-89 с узлом замены Z, представленный в LSP как G2814789Z-K256-CFB-65529 (доступен только для криптографии С-Терра).

• GOST R 34.12-2015 Kuznyechik - российский криптографический алгоритм, представленный в LSP как GR341215K-K256-CFB-65528 (доступен только для криптографии С-Терра).

• GOST 28147-89 TC26 - российский криптографический алгоритм стандарта ТК26, представленный в LSP как GOST_B_CFB_IMIT.

• GOST 28147-89 Z TC26 - российский криптографический алгоритм ГОСТ 28147-89 с узлом замены Z стандарта ТК26, представленный в LSP как GOST_Z_CFB_IMIT (доступен только для криптографии С-Терра).

• GOST 28147-89 - российский криптографический алгоритм, представленный в LSP как G2814789CPRO1-K256-CBC-65534.

• AES-128 - международный криптографический алгоритм с длиной ключа 128 бит, представленный в LSP как AES-K128-CBC.

• AES-192 - международный криптографический алгоритм с длиной ключа 192 бит, представленный в LSP как AES-K192-CBC.

• AES-256 - международный криптографический алгоритм с длиной ключа 256 бит, представленный в LSP как AES-K256-CBC.

• 3DES-CBC - международный криптографический алгоритм с длиной ключа 168 бит, представленный в LSP как DES3-K128-CBC.

• DES-CBC - международный криптографический алгоритм с длиной ключа 56 бит, представленный в LSP как DES-CBC.

Hash algorithm - алгоритмы проверки целостности пакетов:

• GOST R 34.11-94 - российский криптографический алгоритм, представленный в LSP как GR341194CPRO1-65534.

• GOST R 34.11-2012 256b- российский криптографический алгоритм, представленный в LSP как GR341112_256TC26-65128 (доступен только для криптографии С-Терра).

• GOST R 34.11-2012 512b - российский криптографический алгоритм, представленный в LSP как GR341112_512TC26-65527 (доступен только для криптографии С-Терра).

• GOST R 34.11-2012 512b TC26 - российский криптографический алгоритм ГОСТ Р 34.11-2012 стандарта ТК26, представленный в LSP как GOST_R_34_11_2012_512 (доступен только для криптографии С-Терра).

• GOST R 34.11-94 TC26 - российский криптографический алгоритм ГОСТ Р 34.11-94 стандарта ТК26, представленный в LSP как GOST_R_34_11_94.

• SHA1 - международный криптографический алгоритм, представленный в LSP как SHA1.

• MD5 - международный криптографический алгоритм, представленный в LSP как MD5.

PFS group - параметры выработки общего сессионного ключа по алгоритму Диффи-Хеллмана или VKO:

• VKO_1B - используется алгоритм VKO ГОСТ Р 34.10-2001 [RFC4357]

• VKO2_1B - используется алгоритм VKO ГОСТ Р 34.10-2012 (длина ключа 256 бит).

• MODP_768 - группа 1 (768-битовый вариант алгоритма Диффи-Хеллмана)

• MODP_1024 - группа 2 (1024-битовый вариант алгоритма Диффи-Хеллмана)

• MODP_1536 - группа 5 (1536-битовый вариант алгоритма Диффи-Хеллмана)

Edit… - открывает окно Edit IKE proposal для редактирования выделенной записи.

Remove - удаляет выделенную запись.

Enable Aggresssive Mode - установка этого флажка позволяет использовать агрессивный режим обмена информацией о параметрах защиты и установления ISAKMP SA. В этом режиме партнеру высылается только первая IKE политика из списка, имеющая самый высокий приоритет. При выборе этого режима выдается об этом предупреждение. Если для аутентификации используется предопределенный ключ и выбран тип идентификатора KeyID, то должен использоваться только режим Aggressive. При отсутствии этого флажка используется основной режим - партнеру высылаются все IKE политики для выбора и согласования.

LifeTime (sec) - время в секундах, в течение которого ISAKMP SA будет существовать. Возможное значение - целое число из диапазона 0..2147483647. Рекомендуемое значение - 28800, которое выставлено при открытии нового профиля. Значение 0 означает, что время действия SA не ограничено. Пустая строка - недопустима, при создании инсталляционного файла будет выдано сообщение об ошибке.

LifeTime (Kb) - указывает объем данных в килобайтах, который могут передать стороны во всех IPsec SA, созданных в рамках одного ISAKMP SA. Возможное значение - целое число из диапазона 0..2147483647. Рекомендуемое значение - 0, которое выставлено при открытии нового профиля. Значение 0 означает, что объем данных в килобайтах не ограничен. Пустая строка - недопустима, при создании инсталляционного файла будет выдано сообщение об ошибке.

IPsec SA - количество IPsec SA, созданных в рамках одного ISAKMP SA. Значение 0 означает, что количество IPsec SA не ограничено.

Certificate (send) - задает логику отсылки локального сертификата на запрос партнера в процессе первой фазы IKE. В своем запросе партнер может указать какому СА сертификату он доверяет. Если такой сертификат не найден, то он не отсылается. Возможные значения:

• AUTO - автоматически определяется, когда необходима отсылка локального сертификата партнеру (значение по умолчанию).

• NEVER - сертификат не высылается.

• ALWAYS - сертификат высылается всегда.

• CHAIN - сертификат высылается всегда в составе с цепочкой доверенных сертификатов. Имеется ввиду цепочка сертификатов, построенная от локального сертификата до CA, который удовлетворяет описанию, присланному партнером в запросе. В общем случае это CA, удовлетворяющий запросу партнера, произвольное количество промежуточных CA и локальный сертификат.

Certificate (ask) - задает логику отсылки запроса на сертификат партнера. Возможные значения:

• AUTO - запрос высылается, если возможный сертификат партнера отсутствует (значение по умолчанию)

• NEVER - запрос не высылается

• ALWAYS - запрос высылается всегда

Turn off rekeying - установка этого флажка приводит к тому, что заблаговременная смена ключевого материала (сессионного ключа) не проводится.

Turn off DPD - установка этого флажка отключает использование протокола DPD для проверки IKE соединения.

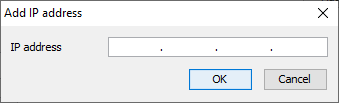

Область IKE peer IP filter предназначена для задания списка IP-адресов IKE партнеров. Нажатие кнопки Add… вызывает окно Add IP address (Рисунок 509) для задания IP-адреса IKE партнера.

Рисунок 509

Edit… - нажатие этой кнопки доступно при выделенной записи и вызывает окно Edit IP address для редактирования.

Remove - удаляет выделенную запись.

Set IPsec peers - нажатие кнопки автоматически подгружает список адресов IPsec партнеров, заданных в области Tunnel address of IPsec peer окна Add Rule (Рисунок 502).

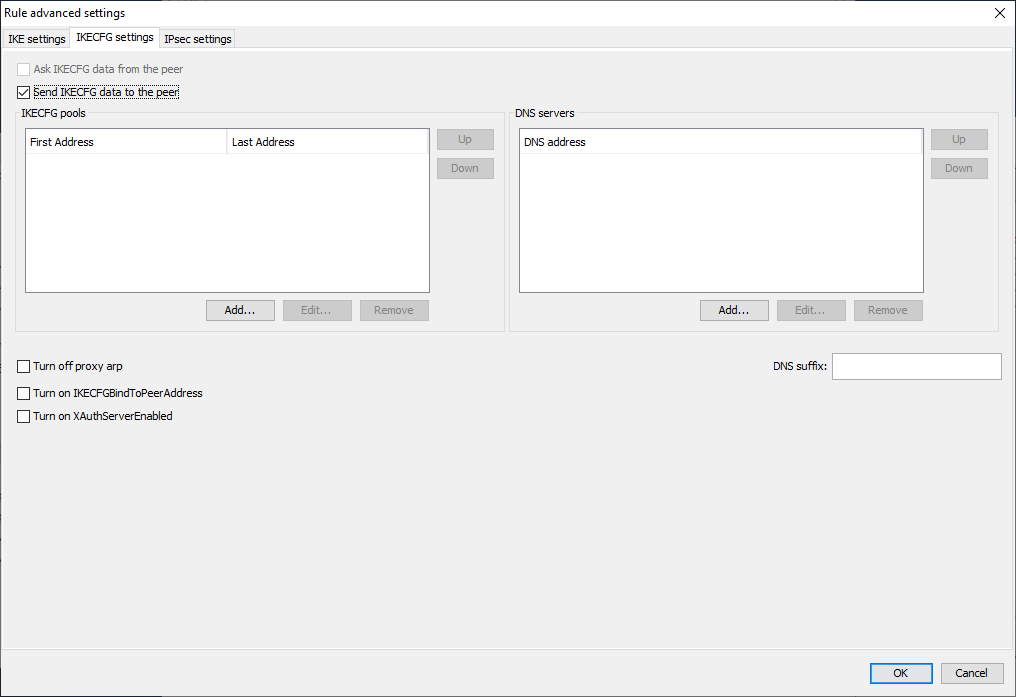

Во второй вкладке IKECFG settings (Рисунок 510) задаются данные для использования протокола IKECFG.

Рисунок 510

Ask IKECFG data from the peer - при установке этого флажка у партнера будут запрашиваться данные по протоколу IKECFG - адрес из пула, адреса DNS серверов, DNS суффиксы (для Продуктов CSP VPN Client, CSP VPN Server, S-Terra Client).

Send IKECFG data to the peer - при установке этого флажка партнеру будут передаваться данные по протоколу IKECFG: адрес из пула, адреса DNS серверов, DNS суффиксы (для Продуктов CSP VPN Gate/S-Terra Gate).

Области IKECFG pools и DNS servers становятся доступными при установке флажка Send IKECFG data to the peer и служат для задания адресов IKECFG пулов и DNS серверов соответственно (для Продуктов CSP VPN Gate/S-Terra Gate). Нажатие кнопки Add… вызывает окна Add IKECFG pool и Add IP address для задания IP-адресов.

Edit… - нажатие этой кнопки доступно при выделенной записи и вызывает окно для редактирования.

Remove - удаляет выделенную запись.

Up- нажатие кнопки поднимает приоритет адреса в очереди на одну позицию.

Down- нажатие кнопки понижает приоритет адреса в очереди на одну позицию.

DNS suffix - в этом поле следует задать DNS суффикс (для Продуктов CSP VPN Gate/S-Terra Gate).

Turn off proxy arp:

• при установке этого флажка - адреса не проксируются

• при снятии флажка - при неустановленном флажке S-Terra Gate выступает в роли ProxyARP для указанного множества адресов пула. Если IP-адрес не попадает ни в одну из защищаемых локальных подсетей, proxy-arp запись не создается, и это не считается ошибкой

Turn on IKECFGBindToPeerAddress:

• при установке этого флажка - IKECFG сервер будет идентифицировать устройства по IP-адресу и порту партнера (видимые шлюзу, по которым построен ISAKMP SA)

• при снятии флажка - идентификация устройств осуществляется по ID первой фазы IKE.

Turn on XauthServerEnable:

• при установке этого флажка - S-Terra Gate выступает в роли XAuth-сервера. Для данного IKE правила шлюз требует поддержку метода аутентификации с использованием XAuth. После успешного построения ISAKMP SA, S-Terra Gate инициирует XAuth-сессию

• при снятии флажка - S-Terra Gate работает в обычном режиме, XAuth-обмены не проводятся.

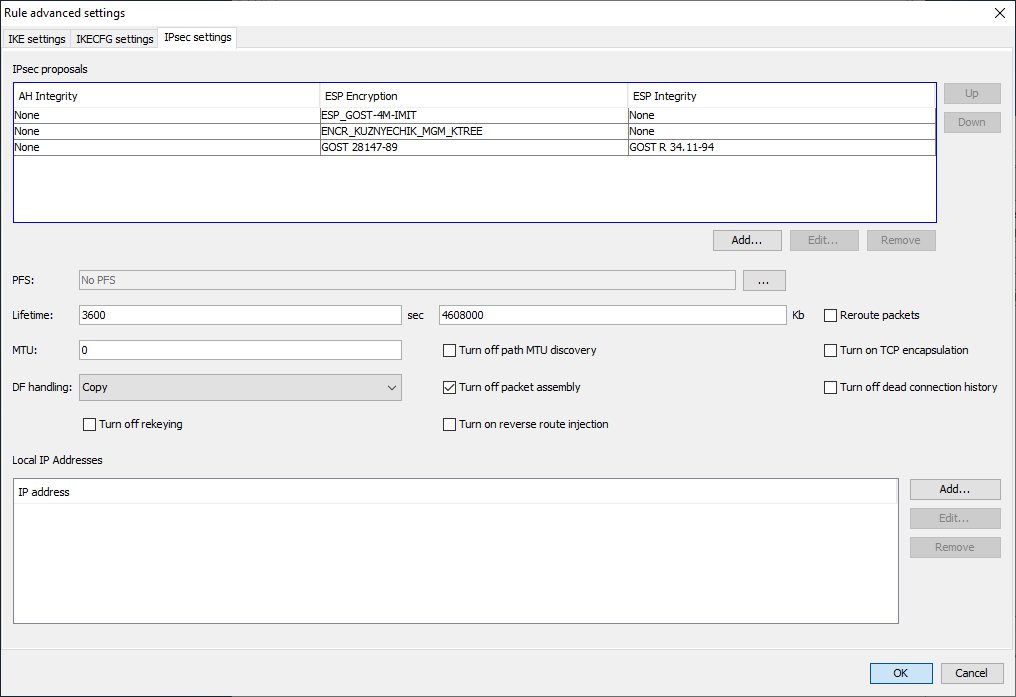

В третьей вкладке IPsec settings (Рисунок 511) задаются параметры, которые используются при защите трафика. Партнеру направляется список наборов преобразований, по протоколу IKE происходит согласование и выбор конкретного набора преобразований, который будет использоваться для защиты трафика одного SА.

Рисунок 511

IPsec proposals - упорядоченный по приоритету список наборов преобразований, высылаемых партнеру для согласования. При помощи кнопок Up и Down выполняется упорядочивание списка по приоритету. В верхней строчке находится набор преобразований с наивысшим приоритетом.

AH Integrity - предлагаемые по умолчанию алгоритмы проверки целостности пакета по протоколу АН: None.

ESP Encryption - предлагаемые по умолчанию алгоритмы шифрования пакетов по протоколу ESP: ENCP_KUZNYECHIK_MGM_KTREE, ESP_GOST-4M-IMIT, GOST 28147-89.

ESP Integrity - предлагаемые по умолчанию алгоритмы проверки целостности пакета по протоколу ESP: None, GOST R 34.11-94.

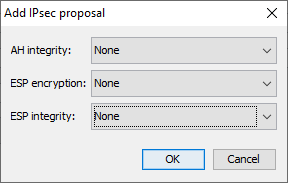

Add… - открывает окно Add IPsec proposal (Рисунок 512) для выбора дополнительных алгоритмов.

Рисунок 512

Раскрывающиеся списки содержат полные наборы алгоритмов, поддерживаемых в Продукте:

AH integrity - алгоритмы проверки целостности пакета по протоколу АН:

• None - алгоритм проверки целостности не применяется.

• GOST R 34.11-94 - российский криптографический алгоритм, представленный в конфигурации (во вкладке LSP) как GR341194CPRO1-H96-HMAC-254

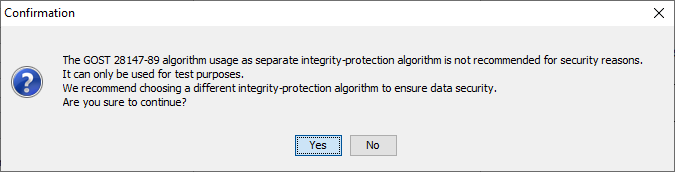

• GOST 28147-89 (в режиме выработки имитовставки) - российский криптографический алгоритм, представленный в LSP как G2814789CPRO1-K256-MAC-25. Внимание: в самостоятельном режиме контроля целостности данный алгоритм не рекомендуется использовать по соображениям безопасности. Возможно использование только в тестовых целях. При выборе алгоритма выдается предупреждение (Рисунок 513).

• SHA1 - международный криптографический алгоритм, представленный в LSP как SHA1-H96-HMAC.

• MD5 - международный криптографический алгоритм, представленный в LSP как MD5-H96-HMAC.

ESP encryption - алгоритмы шифрования пакетов по протоколу ESP:

• None - алгоритм шифрования ESP не применяется.

• Null - алгоритм применять, но не шифровать.

• GOST 28147-89 (в режиме простой замены с зацеплением) - российский криптографический алгоритм, представленный в LSP как G2814789CPRO1-K256-CBC-254.

• ESP_GOST-4M-IMIT - российский криптографический алгоритм, представленный в LSP как G2814789CPRO2-K288-CNTMAC-253. Криптографический алгоритм ESP_GOST-4M-IMIT самостоятельно обеспечивает как защиту конфиденциальности (шифрование), так и контроль целостности данных (имитозащиту).

• ESP_GOST-4M-IMIT Z - российский криптографический алгоритм с узлом замены Z, представленный в LSP как G2814789Z-K288-CNTMAC-249. Криптографический алгоритм ESP_GOST-4M-IMIT Z самостоятельно обеспечивает как защиту конфиденциальности (шифрование), так и контроль целостности данных (имитозащиту) (доступен только для криптобиблиотеки С-Терра).

• GOST R 34.12-2015 Kuznyechik (в режиме гаммирования с обратной связью) - российский криптографический алгоритм, представленный в LSP как GR341215K-K256-CFB-248 (доступен только для криптобиблиотеки С-Терра).

• ENCR_KUZNYECHIK_MGM_KTREE - российский криптографический алгоритм, представленный в LSP как GR341215K-K352-MGM-251: шифрование и имитозащита в мультилинейном режиме Галуа (доступен только для криптобиблиотеки S-Terra).

• ESP_GOST-4M-IMIT TC26 - российский криптографический алгоритм стандарта ТК26, представленный в LSP как G2814789CPRO2-K288-CNTMAC-253. Криптографический алгоритм ESP_GOST-4M-IMIT самостоятельно обеспечивает как защиту конфиденциальности (шифрование), так и контроль целостности данных (имитозащиту).

• ESP_GOST-4M-IMIT Z TC26 - российский криптографический алгоритм с узлом замены Z стандарта ТК26, представленный в LSP как G2814789Z-K288-CNTMAC-249. Криптографический алгоритм ESP_GOST-4M-IMIT Z самостоятельно обеспечивает как защиту конфиденциальности (шифрование), так и контроль целостности данных (имитозащиту) (доступен только для криптобиблиотеки S-Terra).

• AES-128 - международный криптографический алгоритм с длиной ключа 128 бит, представленный в LSP как AES-K128-CBC.

• AES-192 - международный криптографический алгоритм с длиной ключа 192 бит, представленный в LSP как AES-K192-CBC.

• AES-256 - международный криптографический алгоритм с длиной ключа 256 бит, представленный в LSP как AES-K256-CBC.

• 3DES-CBC - международный криптографический алгоритм с длиной ключа 168 бит, представленный в LSP как DES3-K128-CBC.

• DES-CBC - международный криптографический алгоритм с длиной ключа 56 бит, представленный в LSP как DES-CBC.

ESP integrity - алгоритмы проверки целостности пакета по протоколу ESP:

• None - алгоритм проверки целостности не применяется.

• GOST R 34.11-94 - российский криптографический алгоритм, представленный в LSP как GR341194CPRO1-H96-HMAC-254

• GOST 28147-89 (в режиме выработки имитовставки) - российский криптографический алгоритм, представленный в LSP как G2814789CPRO1-K256-MAC-255. Внимание: в самостоятельном режиме контроля целостности данный алгоритм не рекомендуется использовать по соображениям безопасности. Возможно использование только в тестовых целях. При выборе алгоритма выдается предупреждение (Рисунок 503_1).

• GOST R 34.12-2015 Kuznyechik (в режиме гаммирования с обратной связью) - российский криптографический алгоритм, представленный в LSP как GR341215K-K256-CFB-248 (доступен только для криптобиблиотеки С-Терра).

• SHA1 - международный криптографический алгоритм, представленный в LSP как SHA1-H96-HMAC.

• MD5 - международный криптографический алгоритм, представленный в LSP как MD5-H96-HMAC.

Рисунок 513

Edit… - открывает окно Edit IPsec proposal для редактирования выделенной записи.

Remove - удаляет выделенную запись.

PFS - параметры выработки ключевого материала, высылаемые партнеру для согласования. При нажатии кнопки … открывается окно Select PFS groups (Рисунок 514), где используя кнопки > и < можно выбрать одно или несколько значений из доступных:

• No PFS - опция PFS не включена и при согласовании новой SA новый обмен по алгоритму Диффи-Хеллмана или VKO для выработки общего сессионного ключа не выполняется. Ключевой материал заимствуется из первой фазы IKE.

• Выбранный параметр означает, что при согласовании новой SA выполняется новый обмен ключами по алгоритму Диффи-Хеллмана или VKO_1B в рамках IPsec. Может использоваться один из параметров:

• VKO_1B - используется алгоритм VKO ГОСТ Р 34.10-2001 [RFC4357].

• VKO2_1B - используется алгоритм VKO ГОСТ Р 34.10-2012 (длина ключа 256 бит)

• MODP_768 - группа 1 (768-битовый вариант алгоритма Диффи-Хеллмана).

• MODP_1024 - группа 2 (1024-битовый вариант алгоритма Диффи-Хеллмана).

• MODP_1536 - группа 5 (1536-битовый вариант алгоритма Диффи-Хеллмана).

Кнопки Move up и Move down меняют очередность выбранных значений.

Рисунок 514

LifeTime (sec) - время в секундах, в течение которого IPsec SA будет существовать. Возможное значение - целое число из диапазона 1..2147483647. Рекомендуемое значение - 3600, которое выставлено при открытии нового профиля. Пустая строка и значение 0, которое означает неограниченное время жизни IPsec SA, - недопустимы, при создании инсталляционного файла будет выдано сообщение об ошибке.

LifeTime (Kb) - указывает объем данных в килобайтах, который могут передать стороны в рамках одной IPsec SA. Возможное значение - целое число из диапазона 0..2147483647. Рекомендуемое значение - 4608000, которое выставлено при открытии вкладки. Значение 0 означает, что объем данных в килобайтах не ограничен. Пустая строка - недопустима, при создании инсталляционного файла будет выдано сообщение об ошибке.

Reroute packets - повторная маршрутизация пакета:

• при установке этого флажка - исходящий пакет после цикла обработки не отправляется в драйвер сетевого интерфейса, а направляется для повторной маршрутизации. Такой пакет может попасть на повторную обработку IPsec драйвером, так что правила фильтрации должны учитывать и пропускать такие пакеты. Устанавливать данный флажок имеет смысл для SA, заменяющих адрес назначения. Если по ходу обработки пакета адрес назначения не изменился, флаг reroute packets игнорируется.

• при снятии флажка - пакет не будет подвергаться повторной маршрутизации.

MTU - задает значение MTU для IPsec SA, создаваемых по данному правилу, значение MTU используется только для исходящих пакетов и для последнего SA, примененного к пакету (в случае вложенного IPsec значение MTU для внутреннего SA игнорируется). Значение - целое число из диапазона 1..65535, рекомендуется устанавливать значение MTU не менее 670 байт, значение 0 означает, что MTU определяется автоматически.

Turn off path MTU discovery

• при установке этого флажка - отключается алгоритм "Path MTU Discovery" (выявление максимального размера пакета, проходящего на всем пути от отправителя к получателю без фрагментации) для IPsec SA, создаваемых по данному правилу. ICMP-сообщения не обрабатываются, значение MTU вычисляется только из локальной конфигурации. при снятии флажка - обрабатываются ICMP-сообщения типа destination unreachable/fragmentation needed, приходящих в ответ на IPsec-пакеты. На основе этих сообщений вычисляется эффективное значение MTU трассы.

DF handling - задает алгоритм формирования DF (Don't Fragment) бита внешнего IP-заголовка для туннельного режима IPsec:

• COPY - копировать DF бит из внутреннего заголовка во внешний заголовок

• SET - всегда устанавливать DF бит внешнего заголовка в 1

• CLEAR - всегда сбрасывать DF бит внешнего заголовка в 0.

Turn off packet assembly - сборка пакета из IP-фрагментов перед инкапсуляцией в IPsec:

• при установке этого флажка - пакет не подвергается сборке

• при снятии флажка - пакет будет собран из IP-фрагментов перед инкапсуляцией в IPsec. Рекомендуется устанавливать при работе по защищенному соединению с предыдущими версиями Шлюза безопасности. В транспортном режиме IPsec сборка пакетов перед инкапсуляцией производится всегда.

Turn off rekeying - задает режим "мягкой" смены ключевого материала:

• при установке этого флажка - заблаговременная смена ключевого материала (rekeying) не проводится. При отсутствии подходящего IPsec соединения, новый IPsec SA создаётся только по запросу из ядра - при наличии исходящего IP-пакета, либо по инициативе партнера. В результате, во время создания нового IPsec SA IP-трафик приостанавливается, а при интенсивном трафике возможна потеря пакетов.

• при снятии флажка - заблаговременно, незадолго до окончания действия IPsec соединения, на его основе (с теми же параметрами) проводится IKE-сессия (Quick Mode) по созданию нового IPsec SA - rekeying. Rekeying не проводится, если за время существования старого SA под его защитой не было никакого трафика.

Turn on reverse route injection - включение механизма RRI:

• при установке этого флажка - после установления защищенного соединения с удаленным партнером, при включенном механизме RRI, в системную таблицу маршрутизации автоматически добавляется запись об обратном маршруте

• при снятии флажка - механизм RRI выключен, при создании SA поэтому IPsec правилу дополнительных действий не предпринимается.

Turn on TCP encapsulation - позволяет установить режим инкапсуляциии IKE и IPsec-пакетов:

• при установке этого флажка - включает режим инкапсуляции IKE и IPsec-пакетов в TCP;

• при снятии флажка - указывает, что IKE и IPsec-пакеты не будут инкапсулироваться в TCP.

Turn off dead connection history - задает режим использования информации о ранее уничтоженных соединениях:

• при установке этого флажка - если отсутствует готовый SA с тем же партнером, то при создании нового IPsec SA согласуемые с партнером параметры каждый раз предлагаются в виде набора, задаваемого политикой безопасности без учета информации о соединениях, построенных ранее по этому правилу IPsecAction.

• при снятии флажка - при создании нового IPsec SA, если отсутствует готовый SA с тем же партнером, производится поиск ранее созданных соединений с теми же параметрами запроса. Если такое соединение было уничтожено не ранее момента, задаваемого параметром DeadConnectionInfoLiveness в файле agent.ini (по умолчанию - 28800 сек.), то из найденного соединения будут взяты готовые значения параметров для согласования с партнером.

Область Local IP Adresses предназначена для задания туннельных адресов локального VPN-устройства. Нажатие кнопки Add… вызывает окно Add IP address (Рисунок 515) для задания туннельного адреса локального VPN-устройства.

Edit… - нажатие этой кнопки доступно при выделенной записи и вызывает окно Edit IP address для редактирования.

Remove - удаляет выделенную запись.

Рисунок 515