В консоли С-Терра КП создадим группу учетных записей управляемых VPN устройств, в ней учетную запись для управляемого VPN устройства, на котором установлен или будет установлен Продукт С-Терра Клиент /CSP VPN Client/CSP VPN Server.

Рисунок 170

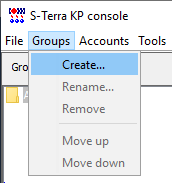

1. Для создания группы учетных записей управляемых VPN устройств выделите группу All accounts, а в меню Groups выберите предложение Create (Рисунок 171).

Рисунок 171

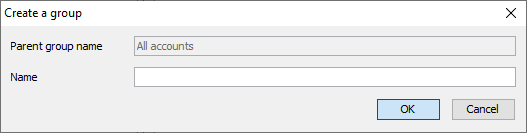

2. В поле Name введите имя группы, например, Office1, в которой в дальнейшем будут созданы учетные записи управляемых VPN устройств (Рисунок 172), и нажмите ОК.

Рисунок 172

3. Выполните п.п. 1-4 раздела «Получение локальных сертификатов при помощи инструмента CA tools».

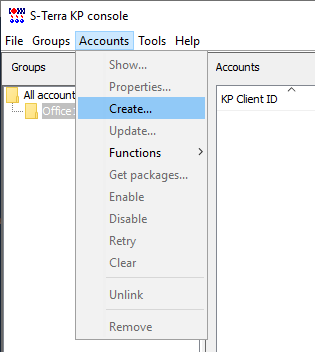

4. В меню Accounts выберите предложение Create (Рисунок 173).

Рисунок 173

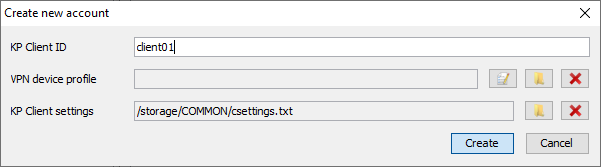

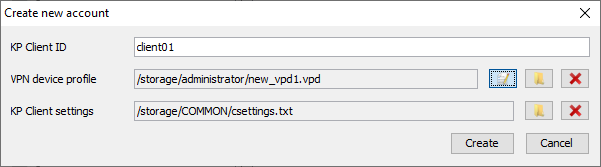

5. В

окне создания новой учетной записи управляемого VPN устройства Create

new account введите идентификатор,

например, client01, а в области

VPN device

profile нажмите кнопку  (Рисунок 174).

(Рисунок 174).

Рисунок 174

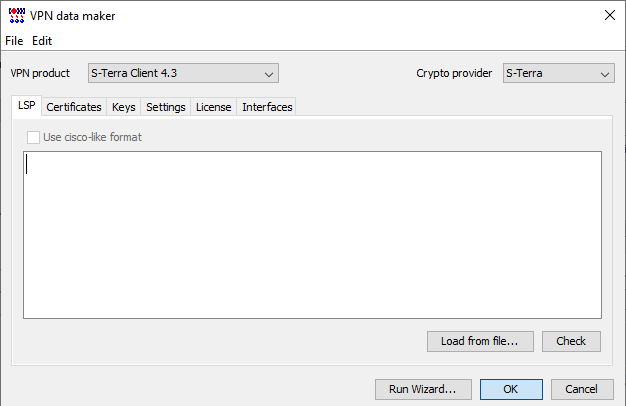

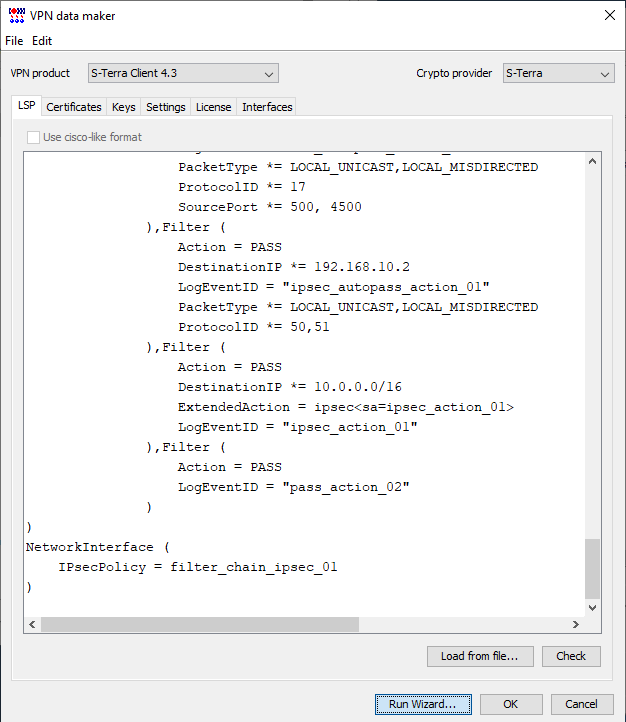

6. В окне VPN data maker (Рисунок 175) задайте настройки VPN Продукта и среды его функционирования. В поле VPN product выберите, например, С-Терра Клиент 4.3, а в поле Crypto provider - S-Terra. Конфигурацию управляемого VPN устройства можно ввести во вкладки или загрузить из файла, а можно воспользоваться окнами мастера, нажав кнопку Run Wizard…

Рисунок 175

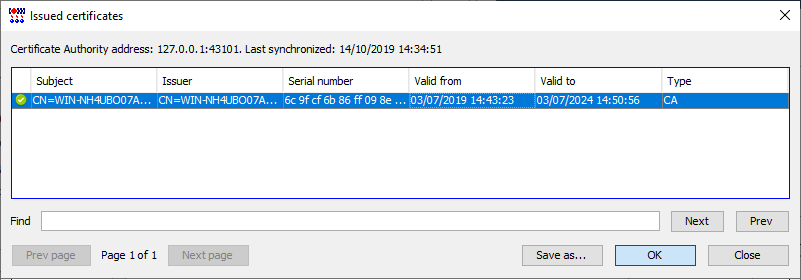

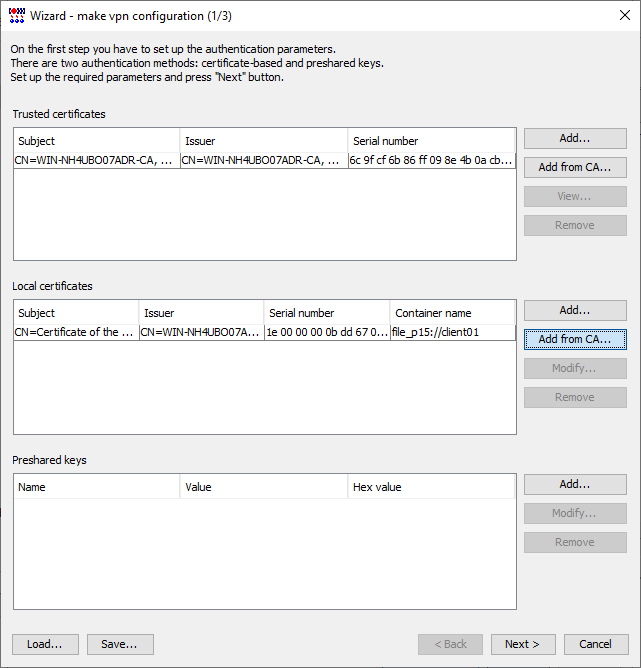

7. В области Trusted certificates первого окна мастера нажмите кнопку Add fromCA… и выберите СА сертификат, которым подписаны созданные ранее локальные сертификаты (Рисунок 176).

Рисунок 176

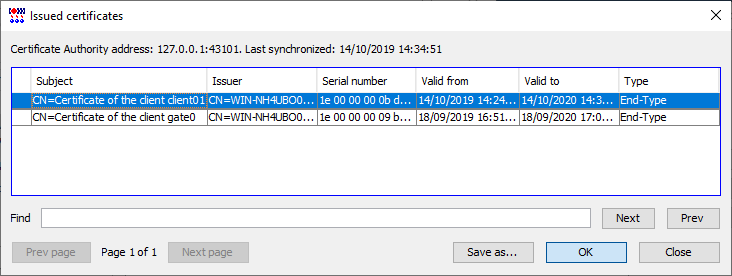

8. В области Local certificates нажмите кнопку AddfromCA… и выберите локальный сертификат для “client01” (Рисунок 177).

Рисунок 177

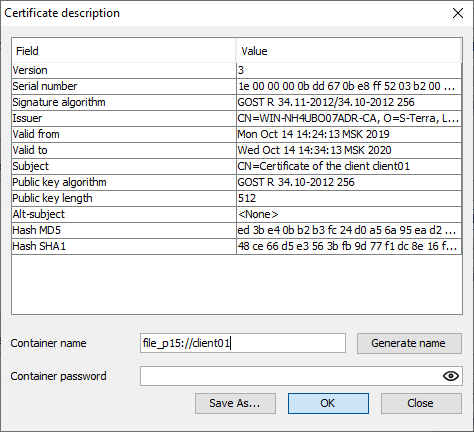

9. В окне Certificate description укажите имя контейнера на управляемом VPN устройстве, в котором будет располагаться контейнер с закрытым ключом. Имя может быть создано автоматически путем нажатия кнопки Generate name. Назначьте новый пароль для контейнера, или оставьте это поле пустым и нажмите кнопку ОК (Рисунок 178).

Рисунок 178

10. Указанные сертификаты добавятся в профиль, нажмите кнопку Next (Рисунок 179).

Рисунок 179

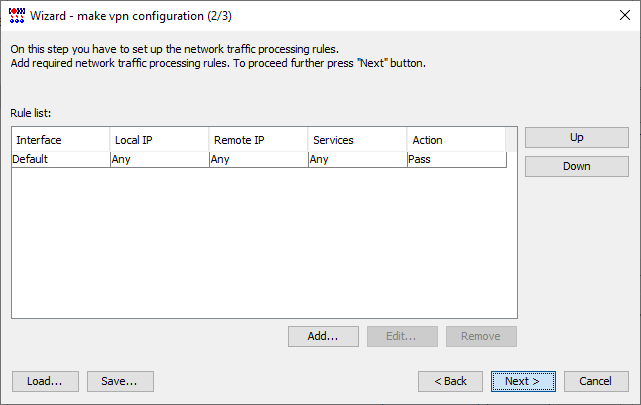

11. В следующем окне задайте правило обработки трафика для создания соединения между управляемым VPN устройством и Сервером управления, при этом соединение с центральным шлюзом должно быть защищенным, для этого нажмите кнопку Add (Рисунок 180).

Внимание! |

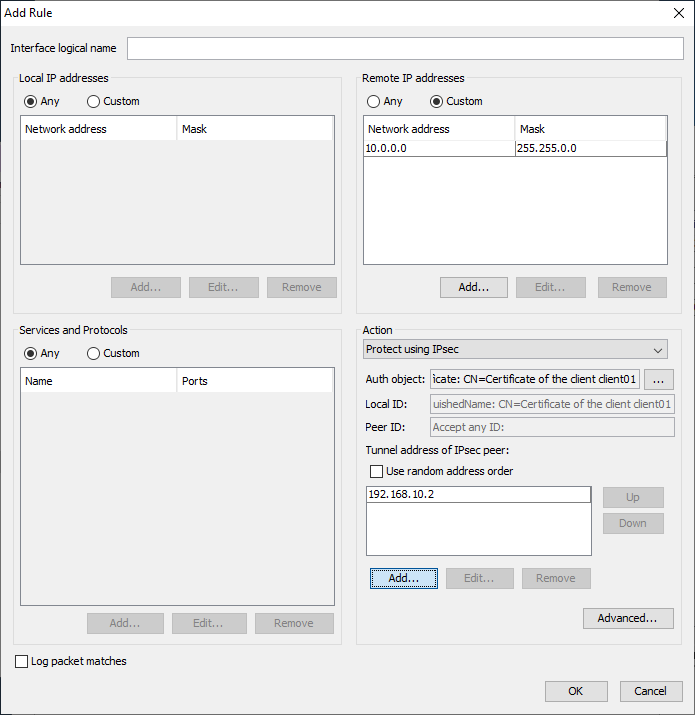

В поле Local ID области Action по умолчанию параметру DistinguishedName прописывается определенное значение (в примере: DistinguishedName: CN=Certificate of the client client01) (Рисунок 181). Это означает, что LSP конфигурация С-Терра Клиент будет привязана к конкретному локальному сертификату. Замена сертификата без исправления LSP конфигурации приведет к неработоспособности С-Терра Клиент (с ошибкой local certificate not found). Групповые операции обновления, в том числе массовое обновление сертификатов, недоступны. Чтобы отвязать LSP конфигурацию от локального сертификата, выполните: в области Action - Auth object нажмите кнопку … и задайте пустое значение для поля ID value в области Local ID. Нажмите ОК. Теперь значение параметра DistinguishedName в LSP конфигурации: DistinguishedName *= USER_SPECIFIC_DATA. LSP конфигурация не привязана к локальному сертификату, групповые операции обновления сертификатов доступны. |

Рисунок 180

Рисунок 181

12.В поле Network interface alias (Рисунок 181) имя интерфейса не задается - правило обработки трафика будет привязано ко всем интерфейсам. В области Remote IP addresses укажите всю подсеть 10.0.0.0/16 Сервера управления, в качестве адреса, до которого будет построен IPsec-туннель, задайте адрес интерфейса шлюза 192.168.10.2, защищающего подсеть с Сервером управления. Нажмите кнопку ОК.

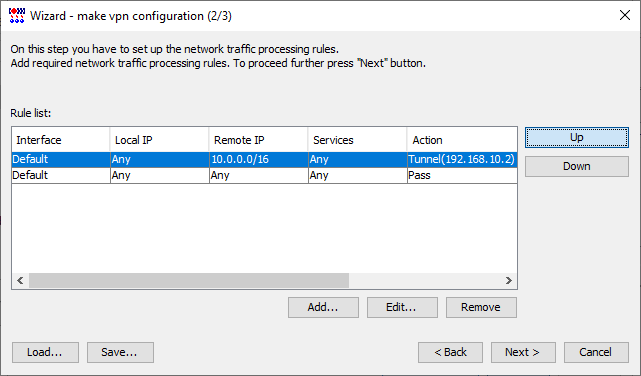

13.Увеличьте приоритет созданного правила обработки трафика, используя кнопку Up (Рисунок 182), затем нажмите Next.

Рисунок 182

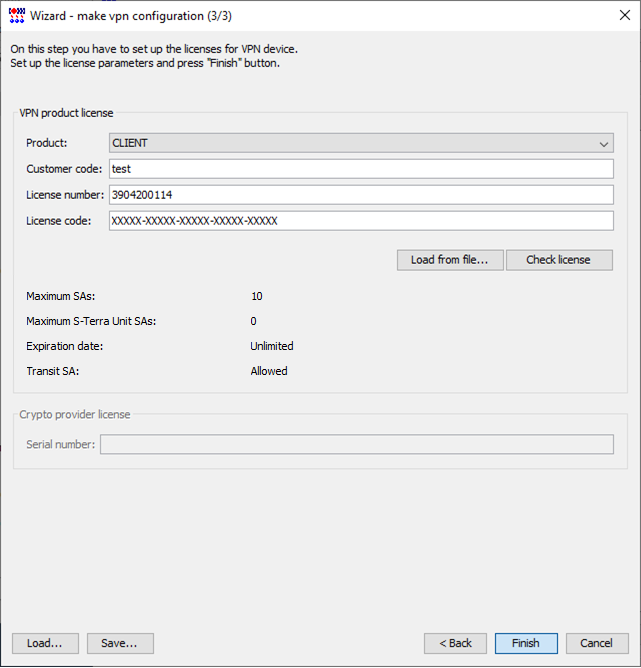

14.Введите данные лицензии на продукт С-Терра Клиент 4.3 (Рисунок 183).

Внимание! |

Номер лицензии (поле License number) не должен совпадать с номером лицензии партнера (С-Терра Шлюз). |

Рисунок 183

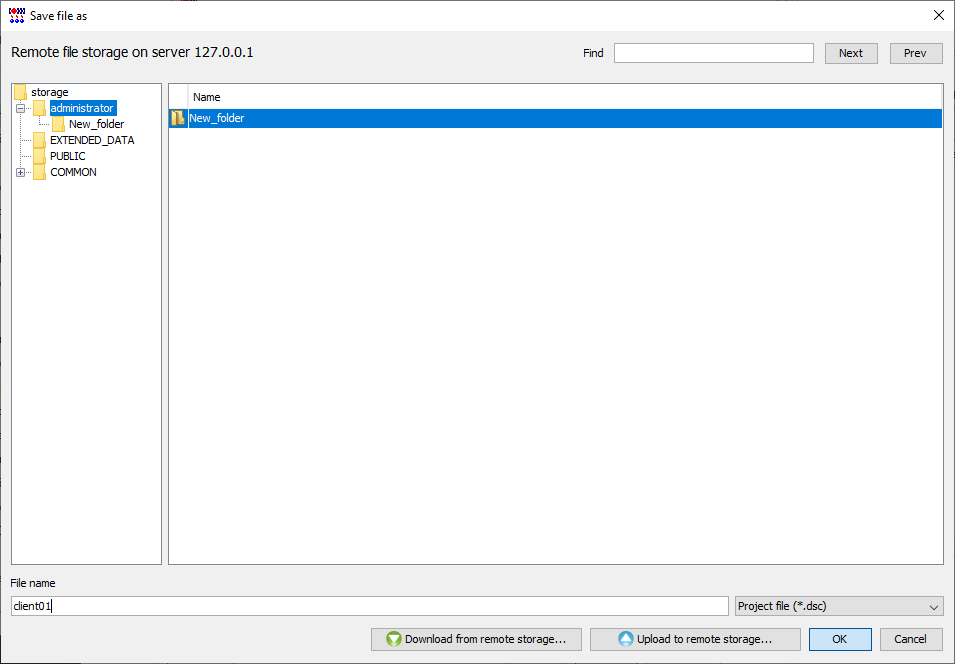

15.Сохраните все введенные данные, нажав кнопку Save…, и укажите имя DSC-проекта в любой созданной директории в файловом хранилище (Рисунок 184).

Рисунок 184

16.В окне мастера нажмите кнопку Finish (Рисунок 183). Все введенные данные будут отражены во вкладках VPN data maker (Рисунок 185). Нажмите кнопку ОК.

Рисунок 185

17. В окне создания новой учетной записи управляемого VPN устройства также нажмите Create (Рисунок 186).

Рисунок 186

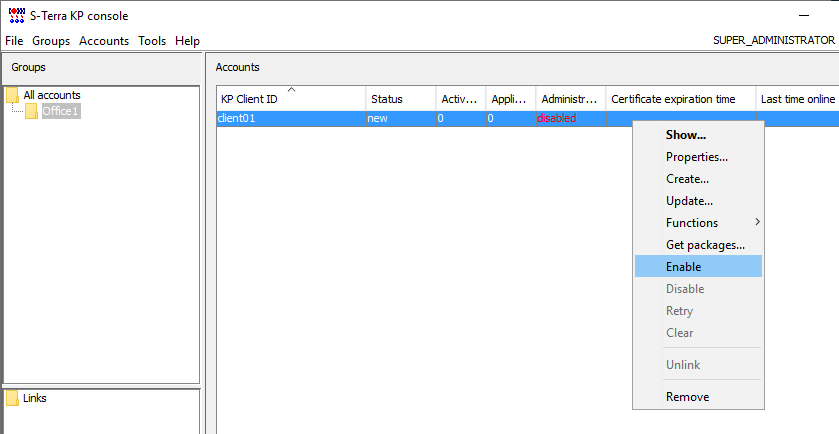

18.Созданную учетную запись управляемого VPN устройства переведите в активное состояние, выбрав в контекстном меню предложение Enable (Рисунок 187). Процедура Enable необходима для того, чтобы в момент установки Клиента управления он смог связаться с Сервером управления и провести проверку возможности получения обновлений. После изменения статуса на enable, для управляемого VPN устройства будет сформировано проверочное (тестовое) обновление, и состояние Клиента управления в учетной записи управляемого VPN устройства изменится на waiting.

Рисунок 187

19.Подключите USB-флеш к Серверу управления.

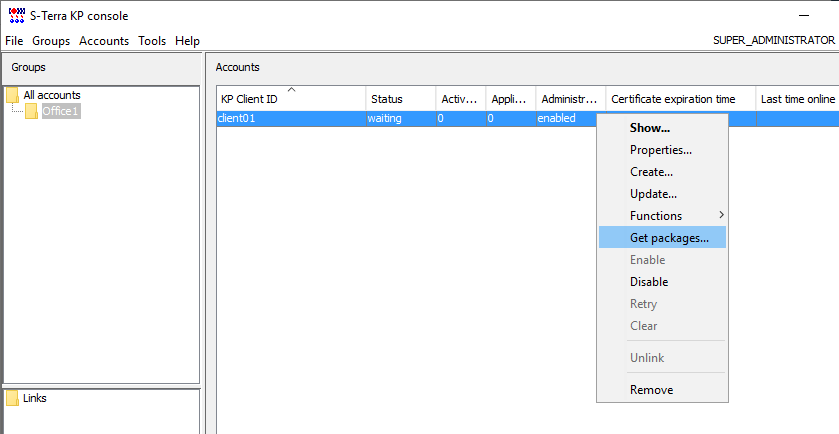

20. Для создания инсталляционных файлов Клиента управления и С-Терра Клиент для “client01” выберите предложение Get packages (Рисунок 188).

Рисунок 188

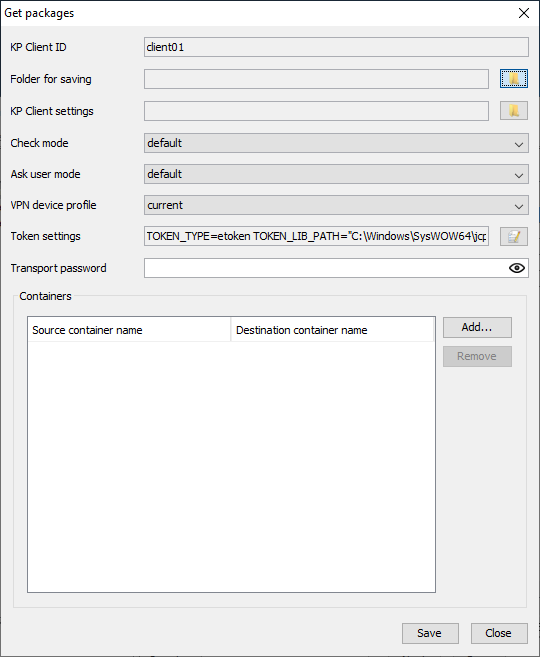

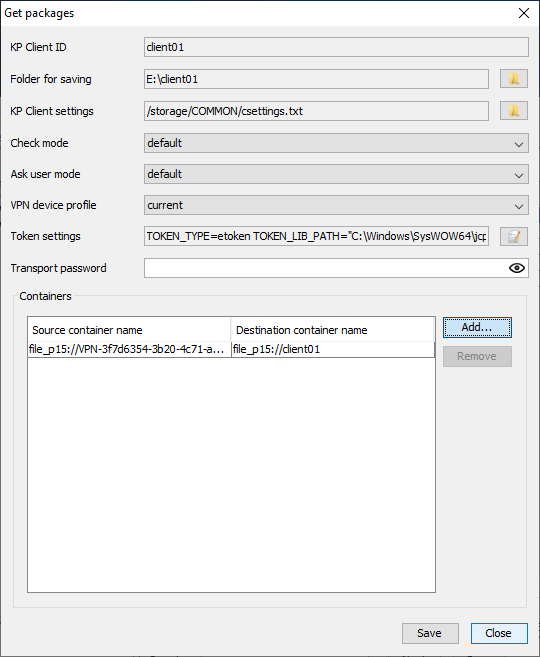

21.Откроется

окно Get packages, в котором необходимо

прописать директорию для сохранения файлов в поле Folder

for saving. Для этого нажмите кнопку  (Рисунок

189).

(Рисунок

189).

Рисунок 189

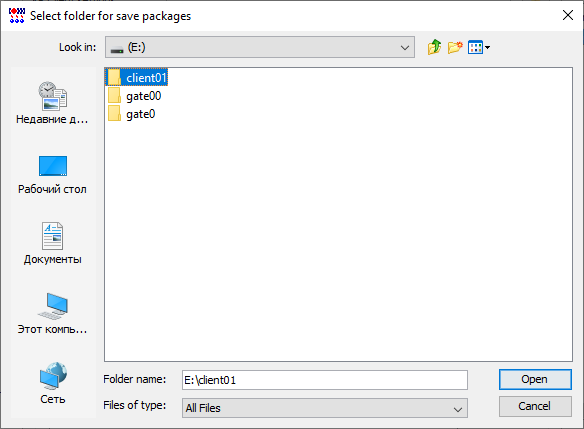

22.Укажите директорию для сохранения инсталляционных файлов на USB-флеш, например, E:\client01 (Рисунок 190).

Рисунок 190

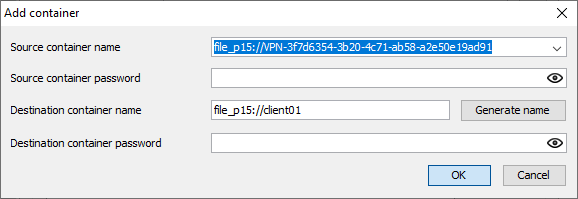

23.Далее в поле Containers окна Get packages нажмите кнопку Add и выберите из выпадающего списка имя созданного контейнера в файловой системе Сервера управления (Source container name). При этом в поле Destination container name автоматически подставляется указанное ранее имя нового контейнера на управляемом VPN устройстве (было указано в окне Certificate description, см. п. 5). Укажитке пароли для контейнеров, если они были заданы (Рисунок 191). Нажмите кнопку ОК.

Рисунок 191

Внимание! |

Поля Destination container name и Destination container password должны быть заполнены следующим образом: • Если в пункте 9 задан пароль на ключевой контейнер, то Destination container name должен совпадать с именем контейнера, используемым в п.9, а Destination container password должен совпадать или отсутствовать. • Если в пункте 9 не задан пароль на ключевой контейнер, то Destination container name может быть любым, а Destination container password должен отсутствовать. |

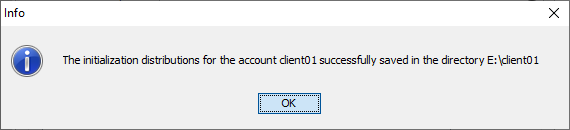

24.Нажмите кнопку ОК в окне Get packages (Рисунок 192).

Рисунок 192

В указанную директорию на USB-флеш будут сохранены два файла (Рисунок 193):

• setup_upagent.exe - файл для инициализации Клиента управления

• setup_product.exe - файл для настройки VPN продукта, содержащий контейнер с ключевой парой

Рисунок 193

25.Альтернативным способом переноса контейнеров на съемный носитель является использование утилиты cont_mgr. Посмотрите имя контейнера выпущенного сертификата для ”client01” в окне CA tools - Requests sender - Created reguests. При помощи утилиты cont_mgr запишите контейнер с секретным ключом в новый контейнер на USB-флеш, выполнив команду:

“C:\Program Files\S-Terra\S-Terra KP\lca\ST\cont_mgr.exe” save -cont file_p15://VPN-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -PIN “” -ext E:\client011.p15 -ePIN 12345

где

• file_p15://VPN-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx - имя контейнера в файловой системе Сервера управления

• “” - пустой пароль к нему

• E:\client011.p15 - имя создаваемого контейнера на USB-флеш, в который выполняется сохранение

• 12345 - пароль для доступа к создаваемому контейнеру

Таким образом на USB-флеш записаны два файла и контейнер с ключевой парой. Выньте носитель из разъема Сервера управления.

26.Установка подготовленных файлов на управляемое VPN устройство осуществляется локально. Вставьте в USB-порт управляемого VPN устройства подготовленный USB-флеш и запустите установку в следующем порядке:

• сначала setup_product.exe

• затем setup_upagent.exe

Если порядок изменить, то Клиент управления сразу после установки попытается выйти на связь с Сервером управления по незащищенному соединению.

27.Если контейнер копировался средствами утилиты cont_mgr, которая входит в состав установленного VPN продукта, выгрузите контейнер с секретным ключом в файловую систему устройства:

“C:\Program Files\S-Terra Client\cont_mgr.exe” load -cont file_p15://client01 -PIN “” -ext E:\client011.p15 -ePIN 12345

где

• file_p15://client01 - имя контейнера на жестком диске нового устройства, в который будет скопирован контейнер gate01 с USB-флеш

• “” - пустой пароль на скопированный контейнер на жестком диске

• E:\client011.p15 - имя файла с контейнером, записанным на USB-флеш

• 12345 - пароль для доступа к файлу с контейнером