Для того чтобы убедиться в работе отказоустойчивости запустите с устройства Client1 бесконечный ping (с параметром -t) и сымитируйте отказ устройства, с которым было построено IPsec соединение (в данном случае Hub1-n1).

Через некоторое время (около трех минут) соединение IPsec перестроится через другое устройство (в данном случае Hub1-n2). Это можно отследить как на Client1 (см. рисунок 14), так и на Hub1-n2 (при помощи sa_mgr show).

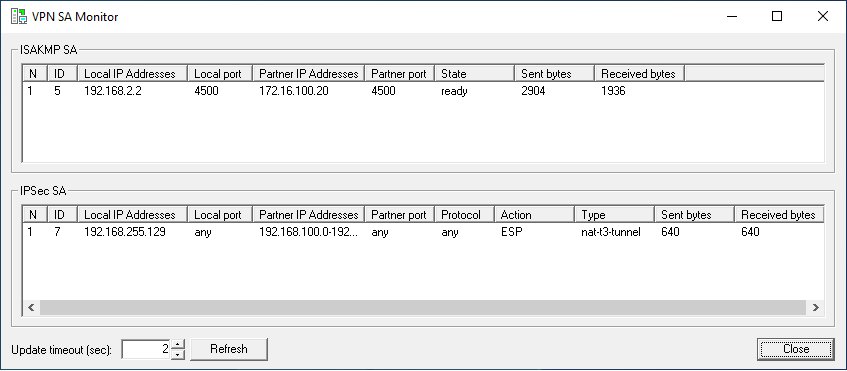

Рисунок 14. Окно VPN SA Monitor ПО «С-Терра Клиент» (соединение с Hub1-n2)

root@Hub1-n2:~# sa_mgr show

ISAKMP sessions: 0 initiated, 0 responded

ISAKMP connections:

Num Conn-id (Local Addr,Port)-(Remote Addr,Port) State Sent Rcvd

1 13 (172.16.100.20,4500)-(172.16.2.2,4500) active 1936 2904

IPsec connections:

Num Conn-id (Local Addr,Port)-(Remote Addr,Port) Protocol Action Type Sent Rcvd

1 29 (192.168.100.0-192.168.100.255,*)-(192.168.255.129,*) * ESP nat-t3-tunn 640 640

Следует убедиться в том, что криптошлюз Hub1-n2 сформировал маршрут и добавил его в свою таблицу маршрутизации. Выполним на Hub1-n2 в linux bash команду ip route:

root@Hub1-n2:~# ip route

default via 172.16.100.1 dev eth0

172.16.100.0/24 dev eth0 proto kernel scope link src 172.16.100.20

192.168.100.0/24 via 192.168.200.1 dev eth1

192.168.200.0/24 dev eth1 proto kernel scope link src 192.168.200.20

192.168.255.129 via 172.16.100.1 dev eth0

После перестроения маршрута на устройстве Router1 пропадет маршрут через Hub1-n1 и появится маршрут через Hub1-n2:

root@Router1:~# ip route

192.168.100.0/24 dev ens224 proto kernel scope link src 192.168.100.1

192.168.200.0/24 dev ens192 proto kernel scope link src 192.168.200.1

192.168.255.129 via 192.168.200.20 dev ens192 proto bgp metric 20