Скачать в формате PDF

|

|---|

Организация удаленного защищенного доступа в корпоративную сеть при помощи «С-Терра Юнит» с использованием командной строки

Документ описывает процедуру настройки защищенного удаленного доступа, организуемого на стороне пользователя при помощи «С-Терра Юнит» 4.3 (далее «С-Терра Юнит» или Юнит), в корпоративную подсеть, защищаемую «С-Терра Шлюз» 4.2 (далее «С-Терра Шлюз» или Шлюз).

Обеспечение безопасного взаимодействия достигается путем шифрования и туннелирования трафика с применением отечественных отраслевых стандартов ГОСТ и протокола IPsec.

Конфигурирование «С-Терра Юнит» и «С-Терра Шлюз» осуществляется при помощи средств командной строки.

В рамках сценария на «С-Терра Юнит» не требуется настройка VLAN интерфейса, настройка Source NAT и настройка NTP клиента, однако такая возможность предусмотрена. Процедура добавления VLAN интерфейса будет описана в главе «Настройка VLAN». В качестве примера будет рассмотрено добавление VLAN интерфейса на WAN интерфейс устройства. В главе «Настройка Source NAT» рассматривается ситуация, когда требуется исключить из Source NAT трафик, подлежащий шифрованию, если на «С-Терра Юнит» не предусматривается запрос IKECFG адреса. Если же на «С-Терра Юнит» предусматривается запрос IKECFG адреса, исключать трафик не нужно – это происходит автоматически. Также в этой главе рассматривается ситуация, когда требуется полное отключение Source NAT, если устройствам за «С-Терра Юнит» не требуется доступ в Интернет. В главе «Настройка NTP клиента» описана возможность использования NTP клиента для синхронизации времени с доверенными NTP серверами.

Для выполнения первоначальных настроек потребуется консольный USB-serial кабель. Данный кабель не входит в комплект поставки.

Администратор должен обладать обширными знаниями в области сетевой информационной безопасности, иметь опыт работы с аналогичным оборудованием/программным обеспечением, знать и понимать следующие технологии и протоколы: PKI, IPsec, NAT, Firewall, routing.

Предварительные требования к устройствам:

1. Должен быть установлен и настроен удостоверяющий центр (или центр выпуска сертификатов) с криптографией ГОСТ. Например, центр выпуска сертификатов может быть развернут на базе роли Microsoft Active Directory Certificate Services с СКЗИ КриптоПРО CSP 4.0 R3 или новее.

2. Должен быть установлен и настроен HTTP сервер для распространения списка отозванных сертификатов (или точка распространения отозванных сертификатов).

Если по объективным причинам использование СОС не представляется возможным или не требуется, то проверку СОС можно отключить.

Доставка нового списка отозванных сертификатов с удостоверяющего центра на HTTP сервер должна происходить заблаговременно, до истечения срока действия предыдущего списка.

3. С-Терра Шлюз должен быть инициализирован.

4. С-Терра Юнит должен быть в заводском состоянии.

Предварительные требования к сетевому взаимодействию:

1. Web сервер и DNS сервер должны быть в подсети, защищаемой устройством С-Терра Шлюз.

2. С-Терра Шлюз и С-Терра Юнит подключаются к недоверенным сетям непосредственно.

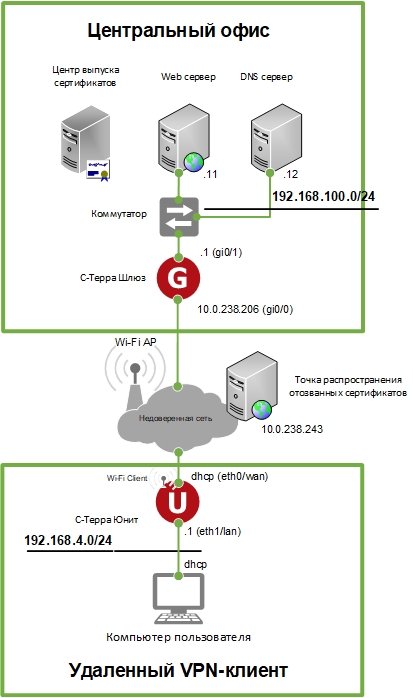

Рисунок 1. Схема взаимодействия

1. Размещение устройств.

1.1. В центральном офисе размещаются С-Терра Шлюз, Web сервер, DNS сервер и коммутатор.

1.2. В любом месте за пределами центрального офиса размещаются С-Терра Юнит и компьютер пользователя.

2. Подключение к сети Интернет.

В данном сценарии для эмуляции сети Интернет используются недоверенная подсеть (см. схему взаимодействия), а также промежуточное оборудование, расположенное в сером облаке, которое на схеме не отражено.

2.1. С-Терра Шлюз подключается к сети Интернет с помощью сетевого кабеля. Статический IP-адрес на интерфейсе GigabitEthernet0/0 – 10.0.238.206/16, шлюз по умолчанию 10.0.0.1.

2.2. С-Терра Юнит подключается к сети Интернет с помощью проводного и беспроводного соединений (Wi-Fi). Сетевые настройки на внешних интерфейсах назначаются при помощи DHCP.

Также возможно подключение при помощи USB-модема (поддерживаемые модемы: Huawei 3372h-153/ZTE MF833T в режиме CDC Ethernet).

2.3. С-Терра Юнит осуществляет трансляцию сетевых адресов (source NAT) в IP-адрес внешних сетевых интерфейсов (физический интерфейс, wi-fi интерфейс, USB-модем) для трафика непредназначенного к шифрованию.

В данном сценарии предполагается, что в центральном офисе заранее неизвестно о том, какой внешний IP-адрес будет назначен С-Терра Юнит, так как удаленный VPN-клиент может находиться в любой части сети Интернет.

3. Параметры безопасного взаимодействия.

IP-трафик между защищаемой подсетью центрального офиса (192.168.100.0/24) и компьютером пользователя защищается с использованием алгоритмов ГОСТ и протокола IPsec в туннельном режиме.

На сетевой интерфейс компьютера пользователя, подключенного сетевым кабелем к LAN порту (помечен белым цветом) С-Терра Юнит, будет выдан IP-адрес из подсети 192.168.4.0/24 (подключение компьютера пользователя к С-Терра Юнит также возможно по Wi-Fi (точка доступа), но в данном документе этот сценарий не описывается).

На специальный виртуальный сетевой интерфейс С-Терра Юнит будет назначен произвольный IP-адрес (также возможно назначить фиксированный, но в данном документе этот сценарий не описывается) из пула 192.168.255.0/24 (данный пул задается на С-Терра Шлюз) посредством IKECFG. Все взаимодействия между компьютером пользователя и защищаемой подсетью центрального офиса будут осуществляться от этого IP-адреса, а не от IP-адреса, который был выдан устройством С-Терра Юнит по DHCP на сетевой интерфейс компьютера пользователя. Данная настройка используется для того, чтобы избежать совпадения IP-адресов у удаленных клиентов в случае отсутствия возможности осуществлять контроль над адресным пространством компьютеров удаленных клиентов.

Инициировать защищенное соединение в рамках данного сценария возможно только со стороны С-Терра Юнит или компьютера пользователя.

3.1. Параметры протокола IKE:

· Аутентификация при помощи цифровых сертификатов, алгоритм подписи – ГОСТ Р 34.10-2012 (ключ 256 бит);

· Алгоритм шифрования – ГОСТ 28147-89 (ключ 256 бит);

· Алгоритм вычисления хеш-функции – ГОСТ Р 34.11-2012 ТК26 (ключ 256 бит);

· Алгоритм выработки общего ключа (аналог алгоритма Диффи-Хеллмана) – VKO_GOSTR3410_2012_256 (ключ 256 бит).

3.2. Параметры протокола ESP:

· Комбинированный алгоритм шифрования и имитозащиты (контроль целостности) – ESP_GOST-4M-IMIT (ключ 256 бит).

На Web сервере развернут apache2 со стандартными настройками.

На DNS сервере развернут Bind, который обслуживает зону s-terra.local, а остальные запросы перенаправляет к корневым DNS серверам.

IP адрес данного DNS сервера (192.168.100.12) нужно указать в крипто-карте на С-Терра Шлюз (см. конфигурацию cisсo-like консоли в Приложении).

В крипто-карте «REMOTE_ACCESS_VPN_FOR_UNITS» задан параметр «set re-route on», который необходим для корректной отправки зашифрованных пакетов для случая, когда Юнит и Шлюз находятся в одном широковещательном домене Параметр «set re-route on» может снижать производительность шифрования, поэтому если в вашей схеме Юнит и Шлюз находятся в разных широковещательных доменах, то выключите его.

На стороне С-Терра Шлюз настроена проверка списка отзыва сертификатов (CRL) и его автоматическая загрузка (в качестве точки распространения списка отзыва выступает сервер С-Терра КП с настроенной ролью AD CS). Если в тестовых целях нужно отключить проверку списка отзыва, то параметры crypto pki trustpoint s-terra_technological_trustpoint сконфигурируйте следующим образом:

crypto pki trustpoint s-terra_technological_trustpoint

revocation-check none

Конфигурация cisco-like консоли приведена в Приложении.

Настройка Юнита проводится в два этапа. Первый – инициализация Юнита, выпуск и установка сертификатов, создание политики безопасности и прочие настройки. Данный этап выполняется администратором. Второй этап – подключение Юнита на рабочем месте пользователя и проверка работоспособности. Данный этап может выполняться пользователем.

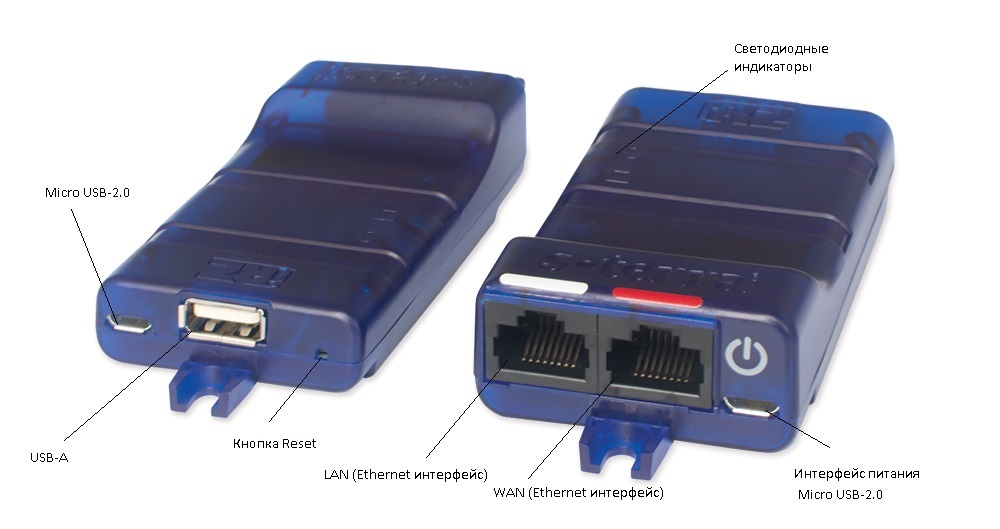

Ниже представлено изображение С-Терра Юнит (см. рисунок 2).

Рисунок 2. Изображение С-Терра Юнит

1. Используя консольный USB-serial кабель подключите Юнит к компьютеру администратора. На Юните консоль доступна на порту USB-A и на соседнем порту micro-USB.

2. Подключите

кабель питания к Юниту, используя разъем micro-USB со значком ![]() , и подождите несколько

минут, пока Юнит полностью загрузится (желтый светодиод постоянно горит).

, и подождите несколько

минут, пока Юнит полностью загрузится (желтый светодиод постоянно горит).

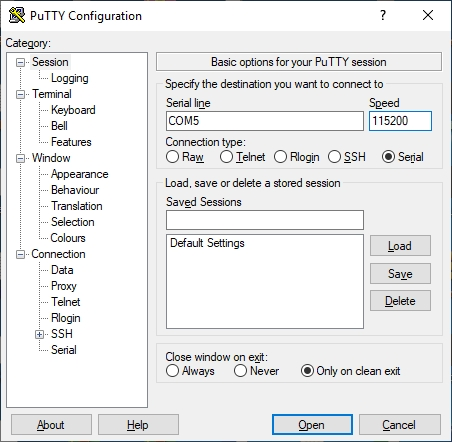

3. На компьютере запустите любой подходящий эмулятор терминала, например Putty (см. рисунок 3), и подключитесь к консоли Юнита, используя следующие настройки COM-порта:

Bits per second: 115200

Data bits: 8

Parity: None

Stop bits: 1

Flow control: None

На Windows, номер COM-порта можно посмотреть в диспетчере устройств в разделе «Порты (COM и LPT)».

Рисунок 3. Окно Putty

4. Войдите в CLI разграничения доступа, используя логин и пароль по умолчанию (administrator/s-terra):

login as: administrator

administrator's password:

Обязательно смените пароль для пользователя administrator при помощи команды change user password.

5. После входа в консоль разграничения доступа появится сообщение, информирующее о том, что система не инициализирована. Запустите процедуру инициализации командной initialize:

administrator@STerra-Unit] initialize

Процедура инициализации включает в себя два этапа – инициализация ДСЧ (нужно нажимать предлагаемые клавиши) и ввод лицензии на Юнит. После успешной инициализации будет выведено соответствующее сообщение:

Initialization completed.

6. Установите правильный тип терминала (для Putty тип терминала xterm) и требуемую ширину (для удобства работы), например:

administrator@STerra-Unit] terminal terminal-type xterm

administrator@STerra-Unit] terminal width 150

Продукт не поддерживает разностные (delta) списки отзыва сертификатов, только базовые. Учитывайте это при выборе или развертывании УЦ.

Для аутентификации партнеров по IPsec можно использовать только цифровые сертификаты, выпущенные при помощи сертифицированного СКЗИ.

Аутентификация по предопределенным ключам запрещена и возможна только в тестовых целях.

Закрытый ключ для сертификата С-Терра Юнит будет сгенерирован при помощи утилиты cert_mgr с использованием биологического датчика случайных чисел (БИО ДСЧ). Закрытый ключ может храниться либо на файловой системе устройства, либо на защищенном ключевом носителе (токен). В данном сценарии закрытый ключ будет располагаться в специальном контейнере на файловой системе устройства. Если требуется, чтобы контейнер располагался на токене, то смотрите описание параметра create утилиты cert_mgr на портале документации http://doc.s-terra.ru.

В момент генерации ключевой пары будет также сгенерирован запрос на локальный сертификат Юнита. Данный запрос для его последующей доставки на УЦ будет сохранен на USB Flash накопитель.

Настройка осуществляется в CLI разграничения доступа.

При выполнении сторонних команд в CLI разграничения доступа/консоли cisco-like перед командой нужно указывать ключевое слово run. Автодополнение для команд, указываемых после run не поддерживается.

1. Генерация закрытого ключа и запроса на сертификат С-Терра Юнит.

1.1. Вставьте USB Flash накопитель в свободный USB порт на Юните (накопитель будет автоматически примонтирован).

1.2. Определите имя (идентификатор) USB Flash накопителя:

administrator@STerra-Unit] dir media:

1 drwx 4096 Wed Mar 4 11:09:51 2020 sda

Имя (идентификатор) USB Flash накопителя - sda.

1.3. Запустите процесс генерации закрытого ключа и запроса на сертификат Юнита с сохранением файла запроса на USB Flash накопителе (закрытый ключ остается на Юните):

administrator@STerra-Unit] run cert_mgr create -subj "C=RU,L=Zelenograd,O=S-Terra CSP,OU=RnD,CN=Unit" -GOST_R341012_256 -fb64 media:sda/unit.request

· ключ –subj задает отличительное имя сертификата (Distinguished Name, DN);

Отличительное имя сертификата должно быть уникальным для каждого устройства.

· ключ -GOST_R341012_256 задает использование алгоритма подписи – ГОСТ Р 34.10-2012 (ключ 256 бит).

На УЦ для поддержки алгоритма ГОСТ Р 34.10-2012 (ключ 256 бит) должно быть установлено СКЗИ «КриптоПро CSP» версии 4.0 или новее.

· ключ -fb64 задает месторасположение и формат представления запроса на сертификат; будет использован формат представления BASE64 с сохранением файла запроса в корень USB Flash накопителя под именем unit.request.

Нажимайте предлагаемые клавиши на клавиатуре для инициализации БИО ДСЧ:

Progress: [********* ]

Press key: U

После завершения работы БИО ДСЧ файл запроса будет сохранен в корне USB Flash накопителя:

administrator@STerra-Unit] dir media:sda/

1 -rwx 473 Wed Mar 4 11:12:34 2020 unit.request

Настоятельно рекомендуется сохранить контейнер закрытого ключа при помощи утилиты cont_mgr. Контейнер может понадобиться в случае восстановления Юнита при отказе. Носитель с файлом контейнера нужно хранить в защищенном и недоступном для третьих лиц месте.

1.4. Отмонтируйте и извлеките USB Flash накопитель (посмотреть точки монтирования можно при помощи команды run mount):

administrator@STerra-Unit] run umount /media/sda/

2. Выпуск сертификата С-Терра Юнит на УЦ и импорт сертификатов в базу Продукта.

2.1. Доставьте файл запроса на УЦ и выпустите по нему сертификат Юнита.

2.2. Скопируйте выпущенный сертификат под именем unit.cer и сертификат УЦ под именем ca.cer в корень USB Flash накопителя.

2.3. Вновь вставьте USB Flash накопитель, содержащий файлы сертификатов, в свободный порт USB на Юните.

2.4. Убедитесь в наличии сертификатов на USB Flash накопителе:

administrator@STerra-Unit] dir media:sda/

1 -rwx 592 Wed Mar 4 11:14:55 2020 ca.cer

2 -rwx 804 Wed Mar 4 11:14:55 2020 unit.cer

3 -rwx 473 Wed Mar 4 11:12:34 2020 unit.request

Сохраняйте сертификаты. Они могут понадобиться в случае восстановления Юнита при отказе.

2.5. Импортируйте сертификат УЦ в базу Продукта:

administrator@STerra-Unit] run cert_mgr import -f media:sda/ca.cer -t

· ключ –f задает месторасположение файла сертификата;

· ключ –t используется для импортирования доверенного (trusted) сертификата УЦ.

2.6. Импортируйте сертификат Юнита в базу Продукта:

administrator@STerra-Unit] run cert_mgr import -f media:sda/unit.cer

2.7. Убедитесь, что сертификаты успешно импортированы в базу Продукта:

administrator@STerra-Unit] run cert_mgr show

Found 2 certificates. No CRLs found.

1 Status: trusted C=RU,L=Zelenograd,O=S-Terra CSP,OU=RnD,CN=S-Terra CSP Test Root CA

2 Status: local C=RU,L=Zelenograd,O=S-Terra CSP,OU=RnD,CN=Unit

Видно, что сертификат УЦ импортирован как trusted, а сертификат Юнита как local (local означает, что для данного сертификата есть соответствующий ключевой контейнер).

2.8. Выполните проверку статуса сертификатов в базе Продукта:

administrator@STerra-Unit] run cert_mgr check

1 State: Inactive C=RU,L=Zelenograd,O=S-Terra CSP,OU=RnD,CN=S-Terra CSP Test Root CA

Certificate can not be verified.

2 State: Inactive C=RU,L=Zelenograd,O=S-Terra CSP,OU=RnD,CN=Unit

Certificate can not be verified.

Видно, что все сертификаты имеют статус Inactive (неактивный) с пометкой: «Certificate can not be verified» (сертификат не может быть проверен). Причиной этому является включенный по умолчанию в консоли cisco-like механизм проверки списка отозванных сертификатов (далее СОС или CRL). Так как в базе Продукта СОС отсутствует, поэтому проверка не может быть осуществлена. Далее будет описан процесс настройки автоматической загрузки СОС и импортирование его в базу Продукта. Загрузка СОС осуществляется по протоколу HTTP с заданной периодичностью.

Для С-Терра Юнит пользователей cisco-like консоли создавать нельзя.

1. Войдите в cisco-like консоль из CLI разграничения доступа (пароль на enable по умолчанию - csp):

administrator@STerra-Unit] configure

STerra-Unit>

STerra-Unit>enable

Password:

STerra-Unit#

2. Войдите в режим конфигурации и смените пароль на enable:

STerra-Unit#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

STerra-Unit(config)#

STerra-Unit(config)#enable secret 0 ПАРОЛЬ

1. Параметры IKE.

1.1. Укажите в качестве типа идентификатора, используемого в рамках протокола IKE, отличительное имя (Distinguished Name, DN):

STerra-Unit(config)#crypto isakmp identity dn

По умолчанию отличительное имя будет взято из сертификата устройства, например, для данного Юнита это «C=RU,L=Zelenograd,O=S-Terra CSP,OU=RnD,CN=Unit».

1.2. Настройте параметры DPD (dead peer detection):

STerra-Unit(config)#crypto isakmp keepalive 3 2

STerra-Unit(config)#crypto isakmp keepalive retry-count 5

Пояснение:

Если в течение 3 секунд отсутствует входящий трафик в IPsec туннеле, то с интервалом в 2 секунды посылается 5 keepalive пакетов в рамках IKE туннеля, чтобы удостовериться в работоспособности туннеля. Если партнер не отвечает на keepalive пакеты, то соответствующий IKE туннель и связанные с ним IPsec туннели уничтожаются. В случае наличия исходящего защищаемого трафика происходит попытка создания новых IKE/IPsec туннелей.

1.3. Включите фрагментацию IKE пакетов:

STerra-Unit(config)#crypto isakmp fragmentation

1.4. Создайте политику, описывающую параметры IKE туннеля:

STerra-Unit(config)#crypto isakmp policy 1

STerra-Unit(config-isakmp)#encryption gost

STerra-Unit(config-isakmp)#hash gost341112-256-tc26

STerra-Unit(config-isakmp)#authentication gost-sig

STerra-Unit(config-isakmp)#group vko2

STerra-Unit(config-isakmp)#exit

2. Параметры IPsec.

2.1. Задайте комбинированный алгоритм шифрования и имитозащиты (набор преобразований) для трафика:

STerra-Unit(cfg-crypto-trans)#crypto ipsec transform-set GOST_ENCRYPT_AND_INTEGRITY esp-gost28147-4m-imit

STerra-Unit(cfg-crypto-trans)#exit

2.2. Создайте список доступа (ACL) для трафика, который нужно защищать между Юнитом и центральным офисом (будет защищаться весть трафик между Юнитом и подсетью 192.168.100.0/24):

STerra-Unit(config)#ip access-list extended IPSEC_UNIT_AND_GATE

STerra-Unit(config-ext-nacl)#permit ip any 192.168.100.0 0.0.0.255

STerra-Unit(config-ext-nacl)#exit

2.3. Создайте криптокарту (имя VPN, раздел 1):

STerra-Unit(config)#crypto map VPN 1 ipsec-isakmp

Укажите список доступа для защищаемого трафика:

STerra-Unit(config-crypto-map)#match address IPSEC_UNIT_AND_GATE

Укажите при помощи какого набора алгоритмов нужно защищать трафик:

STerra-Unit(config-crypto-map)#set transform-set GOST_ENCRYPT_AND_INTEGRITY

Укажите IP адрес партнера по IPsec (в данном случае – адрес интерфейса gi0/0 Шлюза):

STerra-Unit(config-crypto-map)#set peer 10.0.238.206

Отключите историю удаленных туннелей:

STerra-Unit(config-crypto-map)#set dead-connection history off

Включите повторную маршрутизацию пакетов:

STerra-Unit(config-crypto-map)#set re-route on

Параметр «set re-route on», который необходим для корректной отправки зашифрованных пакетов для случая, когда Юнит и Шлюз находятся в одном широковещательном домене Параметр «set re-route on» может снижать производительность шифрования, поэтому если в вашей схеме Юнит и Шлюз находятся в разных широковещательных доменах, то выключите его.

Включите запрос на получение адреса по IKECFG:

STerra-Unit(config-crypto-map)#set ikecfg-request

STerra-Unit(config-crypto-map)#exit

В случаях, если конфигурация стенда не подразумевает выдачу IKECFG адреса Юниту, потребуются дополнительные настройки правил NAT, описанные в разделе «Настройка Source NAT»

2.4. Прикрепите созданную криптокарту на все внешние интерфейсы Юнита:

На сетевой WAN интерфейс:

STerra-Unit(config)#interface fastEthernet 0/0

STerra-Unit(config-if)#crypto map VPN

STerra-Unit(config-if)#exit

На беспроводной Wi-Fi интерфейс:

STerra-Unit(config)#interface dot11Radio 0

STerra-Unit(config-if)#crypto map VPN

STerra-Unit(config-if)#exit

На интерфейс USB-модема:

STerra-Unit(config)#interface usbEthernet 0

STerra-Unit(config-if)#crypto map VPN

STerra-Unit(config-if)#exit

2.5. Примените настройки:

STerra-Unit(config)#end

В целях безопасности настоятельно рекомендуется включать проверку списков отзыва сертификатов. Разностные списки отозванных сертификатов (delta CRL) не поддерживаются.

1. Включите проверку СОС:

STerra-Unit#configure terminal

STerra-Unit(config)#crypto pki trustpoint s-terra_technological_trustpoint STerra-Unit(ca-trustpoint)#revocation-check crl

Если по обоснованным причинам использование СОС невозможно, то выключите проверку СОС и не включайте автоматическую загрузку СОС:

STerra-Unit(ca-trustpoint)#revocation-check none

2. Включите автоматическую загрузку и импортирование в базу Продукта списка отозванных сертификатов с HTTP сервера CRL_distribution_point:

STerra-Unit(ca-trustpoint)#crl download group ROOTCA http://10.0.238.243/certsrv/certcrl.crl

3. Настройте периодичность загрузки СОС в 60 минут (по умолчанию 24 часа):

STerra-Unit(ca-trustpoint)#crl download time 60

4. Примените настройки:

STerra-Unit(ca-trustpoint)#end

1. Выйдите из режима конфигурации cisco-like консоли и перейдите в linux bash, выполнив команду system:

STerra-Unit#exit

administrator@STerra-Unit]

administrator@STerra-Unit] system

Entering system shell...

2. Установите надежный пароль для пользователя root (под данным пользователем будет осуществляться доступ по SSH):

root@STerra-Unit:~# passwd

Changing password for root

New password:

Retype password:

Password for root changed by root

3. По умолчанию доступ по SSH разрешен только на локальном сетевом интерфейсе. Если нужно настроить SSH подключение на IKECFG интерфейсах (под защитой IPsec), тогда откройте на редактирование файл /etc/config/dropbear и под первой секцией настроек для интерфейса “lan” добавьте аналогичную секцию для “ikecfg” интерфейса:

config dropbear

option enable '1'

option PasswordAuth 'on'

option RootPasswordAuth 'on'

option Port '22'

option Interface 'lan'

config dropbear

option enable '1'

option PasswordAuth 'on'

option RootPasswordAuth 'on'

option Port '22'

option Interface 'ikecfg'

4. По умолчанию, если ответы от DNS сервера находятся в диапазоне RFC 1918, то они блокируются. Чтобы такие ответы не блокировались, нужно отключить rebind protection. Откройте на редактирование файл /etc/config/dhcp и в разделе “config dnsmasq” измените значение данного параметра на 0:

option rebind_protection '0'

Этот раздел содержит расширенные настройки, которые следует выполнять только в указанных ниже случаях.

Если стенд настроен так, что на «С-Терра Юнит» не предусматривается запрос IKECFG адреса, то нужно отредактировать правила Source NAT так, чтобы исключить из него весь трафик, подлежащий шифрованию. Если же на «С-Терра Юнит» предусматривается запрос IKECFG адреса, исключать трафик не нужно – исключение трафика из Source NAT происходит автоматически.

Откройте на редактирование файл /etc/firewall.user и добавьте новое правило (его следует разместить выше правил Source NAT на внешних интерфейсах):

iptables -t nat -A postrouting_rule -s 192.168.4.0/24 -d 192.168.100.0/24 -j ACCEPT

# Perform source NAT for WAN interfaces.

iptables -t nat -A postrouting_rule -o eth0 -j MASQUERADE

iptables -t nat -A postrouting_rule -o usb0 -j MASQUERADE

iptables -t nat -A postrouting_rule -o wific0 -j MASQUERADE

В качестве адреса источника пропишите адрес сети, защищаемой Юнитом (по умолчанию 192.168.4.0/24), в качестве адреса назначения – адрес сети центрального офиса. Данное правило отключает Source NAT для всех попадающих под него пакетов.

Если устройствам, находящимся за Юнитом, не требуется или не разрешен выход в Интернет, тогда следует отключить Source NAT на внешних интерфейсах. Для этого в файле /etc/firewall.user закомментируйте следующие правила:

iptables -t nat -A postrouting_rule -o eth0 -j MASQUERADE

iptables -t nat -A postrouting_rule -o usb0 -j MASQUERADE

iptables -t nat -A postrouting_rule -o wific0 -j MASQUERADE

Этот раздел содержит расширенные настройки, которые следует выполнять только в указанном ниже случае.

В случае, если на «С-Терра Юнит» требуется добавить VLAN интерфейс, то выполните процедуру, описанную ниже.

Процедура добавления будет рассмотрена на примере добавления VLAN интерфейса на WAN интерфейс:

1. Выключите WAN интерфейс.

root@STerra-Unit:~#ifdown wan

2. Откройте на редактирование файл /etc/config/network и под секцией настроек для интерфейса “wan” добавьте секцию “ifname” с интерфейсом eth0.13:

config interface 'wan'

option ifname 'eth0.13'

option force_link '1'

option proto 'dhcp'

option tracked '1'

option metric '10'

3. Включите интерфейс:

root@STerra-Unit:~#ifup wan

4. Откройте на редактирование файл /etc/ifaliases.cf и добавьте VLAN интерфейс eth0.13.

interface (name="FastEthernet0/0" pattern="eth0")

interface (name="FastEthernet0/0.13" pattern="eth0.13")

interface (name="FastEthernet0/1" pattern="eth1")

interface (name="default" pattern="*")

5. Пересчитайте контрольную сумму файла /etc/ifaliases.cf:

root@STerra-Unit:~#integr_mgr calc -f /etc/ifaliases.cf

6. Перезапустите VPN сервис:

root@STerra-Unit:~#service vpngate restarts

Этот раздел содержит расширенные настройки, которые следует выполнять только в указанном ниже случае.

Для обеспечения возможности получения точного времени используется сервис sysntpd, который может выступать как в роли сервера, так и клиента, в зависимости от заданных настроек. По умолчанию «С-Терра Юнит» настроен как NTP клиент.

1. Отредактируете конфигурационный файл /etc/config/system. Добавьте или измените раздел config timeserver 'ntp', указав один или несколько доверенных NTP серверов через переменные list server:

config timeserver 'ntp'

list server '89.109.251.23'

list server '0.ru.pool.ntp.org'

2. После настройки запустите сервис sysntpd, а также добавьте его в автозагрузку:

root@STerra-Unit:~# service sysntpd start

root@STerra-Unit:~# service sysntpd enable

После выполнения данной команды NTP клиент будет работать в фоновом

режиме и автоматически запускаться при старте системы.

1. Подключите компьютер пользователя сетевым кабелем к LAN интерфейсу С-Терра Юнит.

На Юните интерфейс, помеченный белым цветом – это LAN, а красным – WAN.

2. Включите DHCP клиент на интерфейсе компьютера пользователя, подключенного к LAN интерфейсу С-Терра Юнит (через некоторое время интерфейсу компьютера пользователя будет назначен IP-адрес из подсети 192.168.4.0/24).

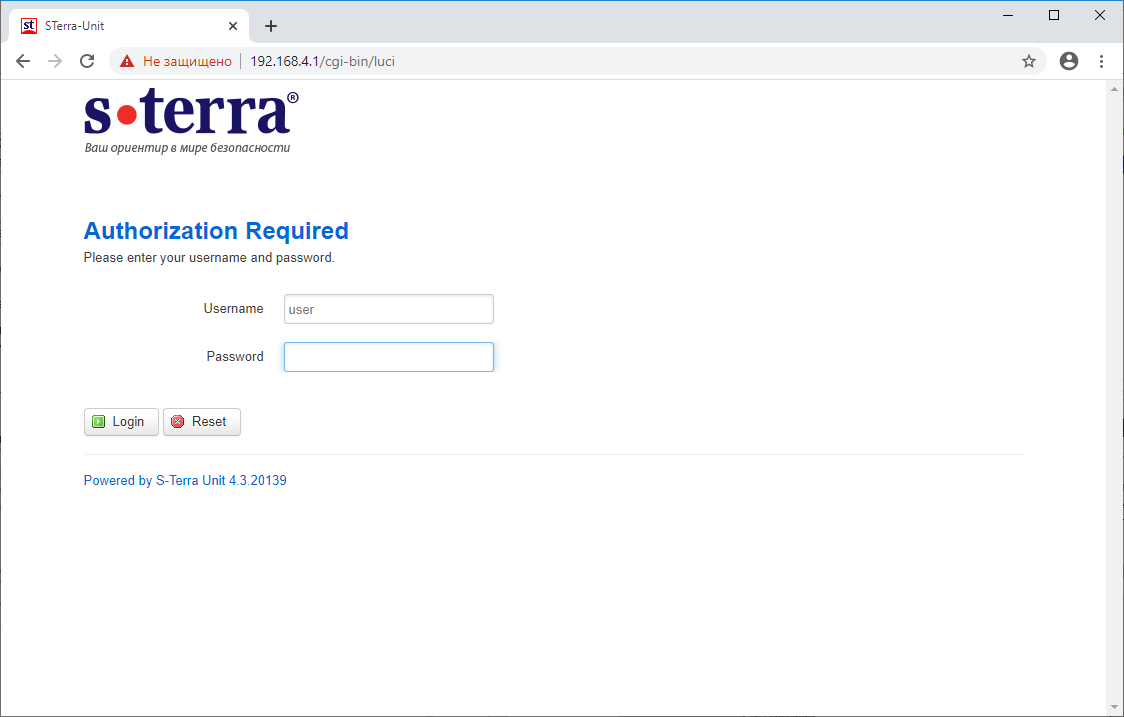

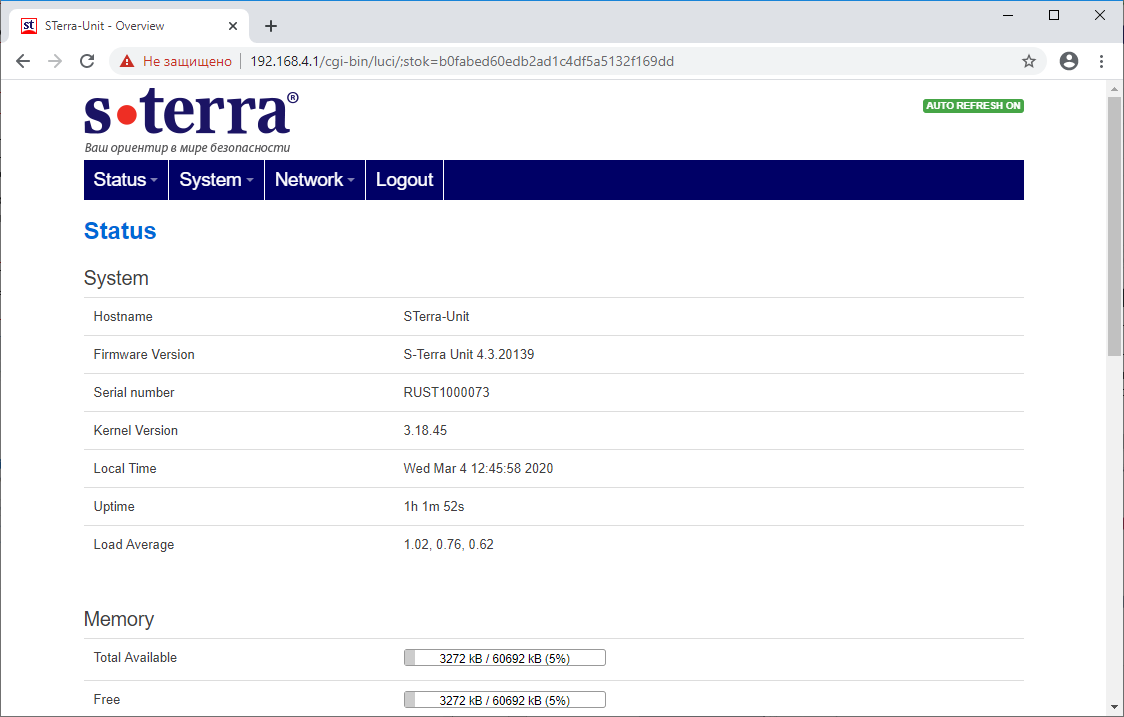

3. С компьютера пользователя проверьте доступ к Web интерфейсу, зайдя по адресу https://192.168.4.1/ (ошибку сертификата игнорируйте). Логин – user и пароль s-terra (см. рисунок 4 ).

Рекомендуется изменить предустановленный пароль. Сменить пароль для доступа к Web интерфейсу можно только через сам Web интерфейс (System -> Administration). В С-Терра КП такого функционала нет.

Рисунок 4. Web интерфейс С-Терра Юнит. Страница входа

Рисунок 5. Web интерфейс С-Терра Юнит. Начальная страница

4. Для подключения к сети Интернет в рамках данного сценария будет описано беспроводное подключение по Wi-fi. Другие способы подключения и инструкции к ним описаны в документации.

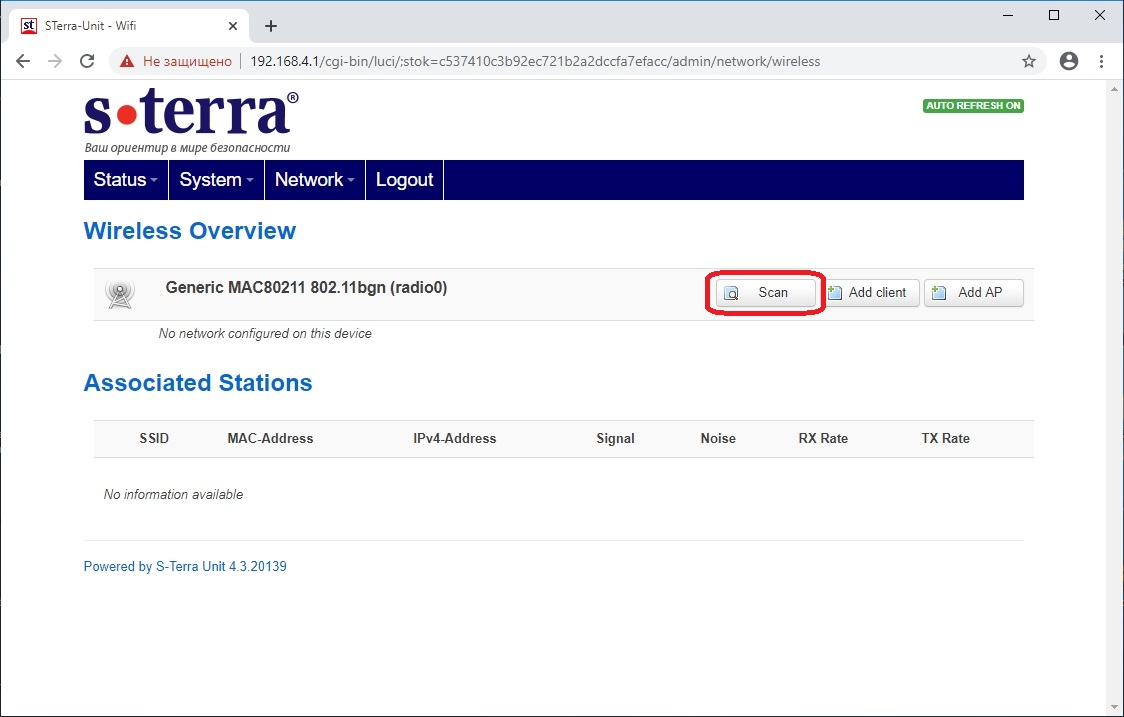

4.1. Перейдите в раздел Network -> Wi-Fi и нажмите кнопку Scan (см. Рисунок 6).

Рисунок 6. Страница Wi-Fi

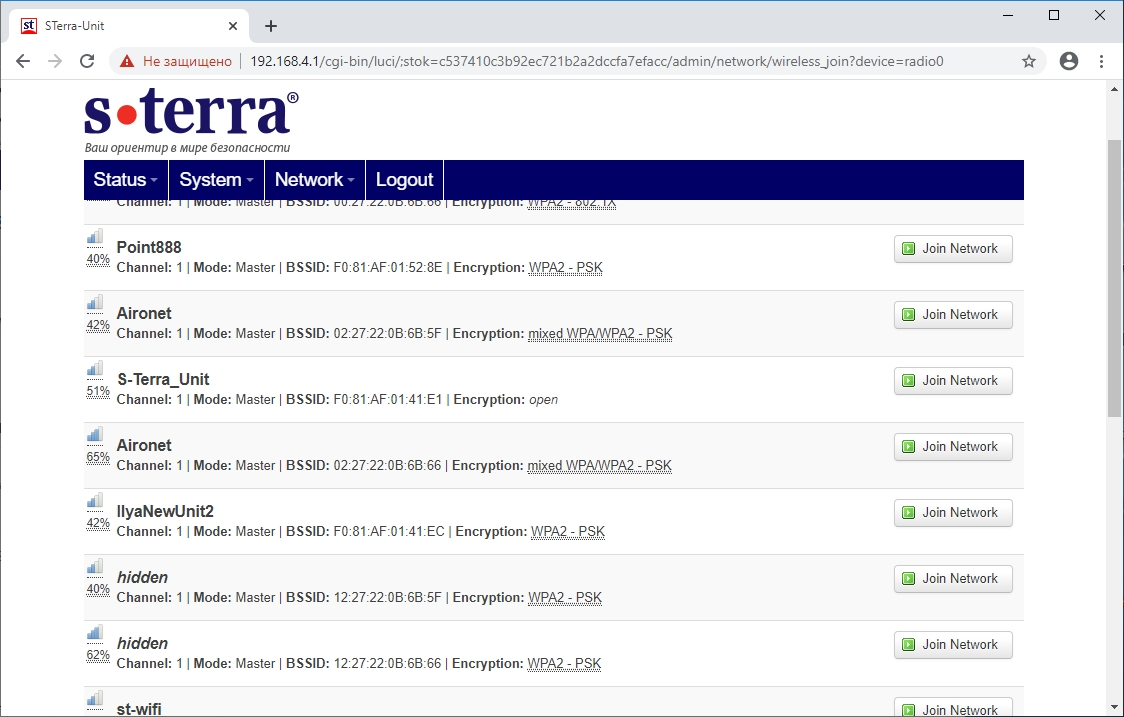

4.2. В появившемся списке доступных беспроводных сетей выберите нужную сеть и напротив нее нажмите кнопку Join Network (см. Рисунок 7. Отображение списка Wi-Fi сетей).

Рисунок 7. Отображение списка Wi-Fi сетей

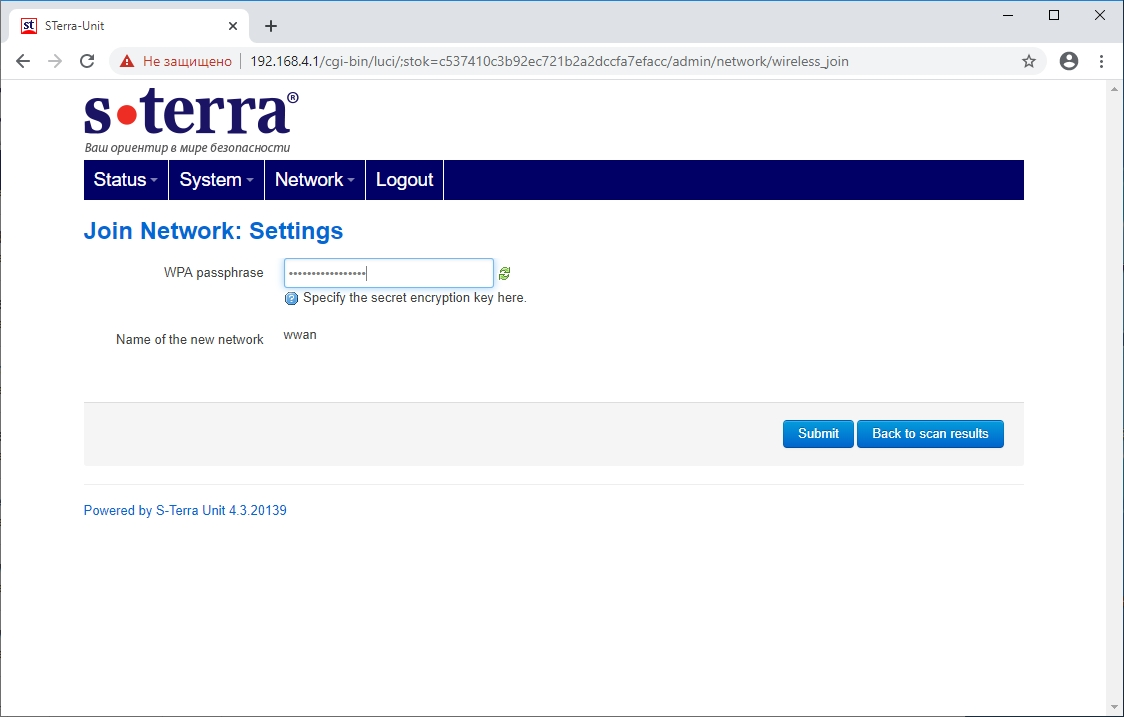

4.3. На открывшейся странице введите пароль от сети и нажмите кнопку Submit.

Рисунок 8. Ввод пароля Wi-Fi сети

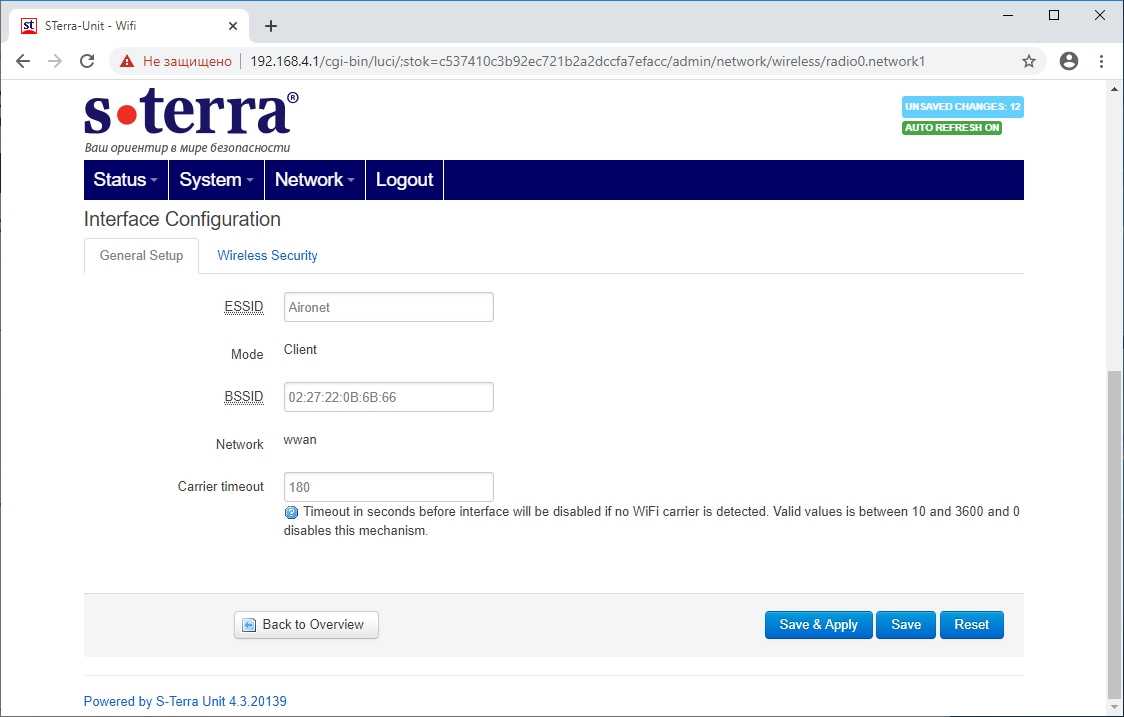

4.4. На следующей странице будут показаны настройки выбранной сети. Внизу страницы нажмите Save & Apply (см. Рисунок 9. Просмотр настроек Wi-Fi сети).

Рисунок 9. Просмотр настроек Wi-Fi сети

4.5. Настройку беспроводного подключения можно выполнить в командной строке С-Терра Unit.

4.6. Для настройки С-Терра Unit в роли точки доступа нужно подключиться к системной консоли устройства с правами суперпользователя (root) и выполнить следующие команды:

root@STerra-Unit:~# uci set wireless.@wifi-device[0].disabled=0

root@STerra-Unit:~# uci add wireless wifi-iface

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].ssid='S-Terra_Unit'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].encryption='none'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].device='radio0'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].mode='ap'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].network='lan'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].ifname='wifiap0'

root@STerra-Unit:~# uci set network.lan.type='bridge'

root@STerra-Unit:~# uci commit

root@STerra-Unit:~# wifi reload

4.6.1 Для проверки того, что все прошло успешно выполнить команды:

root@STerra-Unit:~# ip address show br-lan

18: br-lan: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP g

link/ether f0:81:af:02:47:16 brd ff:ff:ff:ff:ff:ff

inet 192.168.4.1/24 brd 192.168.4.255 scope global br-lan

valid_lft forever preferred_lft forever

root@STerra-Unit:~# ip address show wifiap0

19: wifiap0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq master br-lan 0

link/ether f0:81:af:02:47:1a brd ff:ff:ff:ff:ff:ff

4.7. Для настройки С-Терра Unit в роли беспроводного клиента нужно подключиться к системной консоли устройства с правами суперпользователя (root) и выполнить следующие команды:

4.7.1 Создать и настроить беспроводной интерфейс:

root@STerra-Unit:~# uci set wireless.@wifi-device[0].disabled=0

root@STerra-Unit:~# uci add wireless wifi-iface

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].ifname='wific0'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].network='wwan'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].device='radio0'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].UserControlled='0'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].mode='sta'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].timeout='180'

root@STerra-Unit:~# uci add network interface

root@STerra-Unit:~# uci rename network.@interface[-1]='wwan'

root@STerra-Unit:~# uci set network.@interface[-1].metric='30'

root@STerra-Unit:~# uci set network.@interface[-1].proto='dhcp'

root@STerra-Unit:~# uci commit

root@STerra-Unit:~# wifi reload

4.7.2 Выполнить сканирование доступных беспроводных сетей:

root@STerra-Unit:~# iw dev wific0 scan | grep SSID

SSID: Aironet

SSID: st-guest

4.7.3 Подключиться к выбранной сети:

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].encryption='psk2'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].key='secretkey123'

root@STerra-Unit:~# uci set wireless.@wifi-iface[0].ssid='Aironet'

root@STerra-Unit:~# uci commit

root@STerra-Unit:~# wifi reload

4.7.4 Убедиться в том, что подключение успешно, и беспроводному интерфейсу присвоен IP-адрес:

root@STerra-Unit:~# ip address show wific0

22: wific0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group 0

link/ether f0:81:af:02:47:1a brd ff:ff:ff:ff:ff:ff

inet 10.0.238.206 /24 brd 10.150.3.255 scope global wific0

valid_lft forever preferred_lft forever

4.8. Если название сети, метод шифрования и пароль известны, то пункт 4.7.2 можно не выполнять.

4.9. Подключение Юнита к Wi-Fi сети завершено.

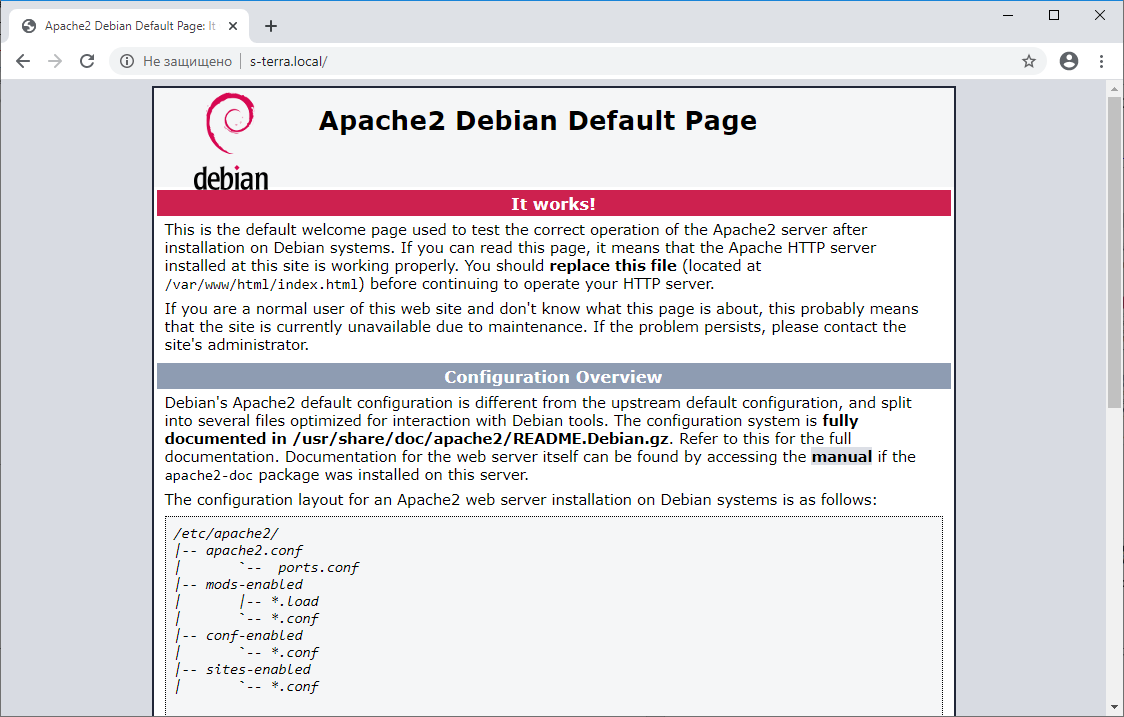

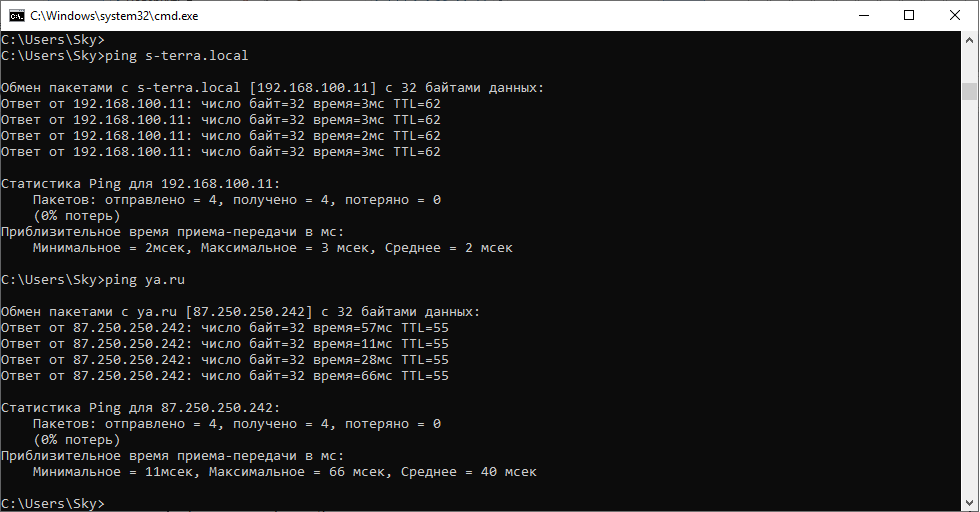

5. С компьютера пользователя проверьте доступ к Web серверу, который расположен в центральном офисе, по ссылке http://www.s-terra.local (см. рисунок 10), а также доступ в Интернет (см. рисунок 11). В данном сценарии доступ в Интернет должен осуществляться напрямую с Юнита, а не через С-Терра Шлюз.

Рисунок 10. Главная страница ресурса www.s-terra.local

Рисунок 11. Проверка доступности ресурса в центральном офисе и сети Интернет

version 12.4

no service password-encryption

!

crypto ipsec df-bit copy

crypto isakmp identity dn

crypto isakmp fragmentation

crypto isakmp keepalive 3

crypto isakmp keepalive retry-count 5

aaa new-model

!

!

hostname STerra-Unit

enable secret 5 +VJ6WHmpnZyqcPV+F781aA==

ip domain name lan

!

!

!

!

!

crypto isakmp policy 1

encr gost

hash gost341112-256-tc26

authentication gost-sig

group vko2

!

crypto ipsec transform-set GOST_ENCRYPT_AND_INTEGRITY esp-gost28147-4m-imit

!

ip access-list extended IPSEC_UNIT_AND_GATE

permit ip any 192.168.100.0 0.0.0.255

!

!

crypto map VPN 1 ipsec-isakmp

match address IPSEC_UNIT_AND_GATE

set transform-set GOST_ENCRYPT_AND_INTEGRITY

set peer 10.0.238.206

set re-route on

set dead-connection history off

set ikecfg-request

!

interface FastEthernet0/0

no ip address

crypto map VPN

!

interface FastEthernet0/1

ip address 192.168.4.1 255.255.255.0

!

interface Dot11Radio0

no ip address

crypto map VPN

!

interface Bridge1

! Warning: no physical interface found (pattern "br-lan")

no ip address

shutdown

!

interface UsbEthernet0

! Warning: no physical interface found (pattern "usb*")

no ip address

crypto map VPN

shutdown

!

!

!

crypto pki trustpoint s-terra_technological_trustpoint

revocation-check crl

crl download group ROOTCA http://10.0.238.243/certsrv/certcrl.crl

crl download time 60

crypto pki certificate chain s-terra_technological_trustpoint

certificate 58E026BFD6D625BE4582C16C6189C183

...

AD4F8901771632E0A0AF83

quit

!

end

version 12.4

no service password-encryption

!

crypto ipsec df-bit clear

crypto isakmp identity dn

crypto isakmp fragmentation

crypto isakmp keepalive 3

crypto isakmp keepalive retry-count 5

username cscons privilege 15 password 0 pa$$word

aaa new-model

!

!

hostname Hub1

enable password pa$$word

!

!

crypto isakmp policy 1

encr gost

hash gost341112-256-tc26

authentication gost-sig

group vko2

!

ip local pool IKECFG_POOL_FOR_UNITS 192.168.255.1 192.168.255.254

!

crypto ipsec transform-set GOST_ENCRYPT_AND_INTEGRITY esp-gost28147-4m-imit

!

ip access-list extended ACl_VPN_UNITS_AND_GATE

permit ip 192.168.100.0 0.0.0.255 192.168.255.0 0.0.0.255

!

!

crypto dynamic-map REMOTE_ACCESS_VPN_FOR_UNITS 1

match address ACl_VPN_UNITS_AND_GATE

set transform-set GOST_ENCRYPT_AND_INTEGRITY

set pool IKECFG_POOL_FOR_UNITS

set dns 192.168.100.12

set re-route on

set dead-connection history off

!

crypto map VPN 1 ipsec-isakmp dynamic REMOTE_ACCESS_VPN_FOR_UNITS

!

interface GigabitEthernet0/0

ip address 10.0.238.206 255.255.0.0

crypto map VPN

!

interface GigabitEthernet0/1

ip address 192.168.100.1 255.255.255.0

!

!

ip route 0.0.0.0 0.0.0.0 10.0.0.1

!

crypto pki trustpoint s-terra_technological_trustpoint

revocation-check crl

crl download group ROOTCA http://10.0.238.243/certsrv/certcrl.crl

crypto pki certificate chain s-terra_technological_trustpoint

certificate 5B017B5DBDDF818943065A30346940E2

...

468ECD0F6705B0B0C07B03

quit

!

end