Скачать в формате PDF

|

|---|

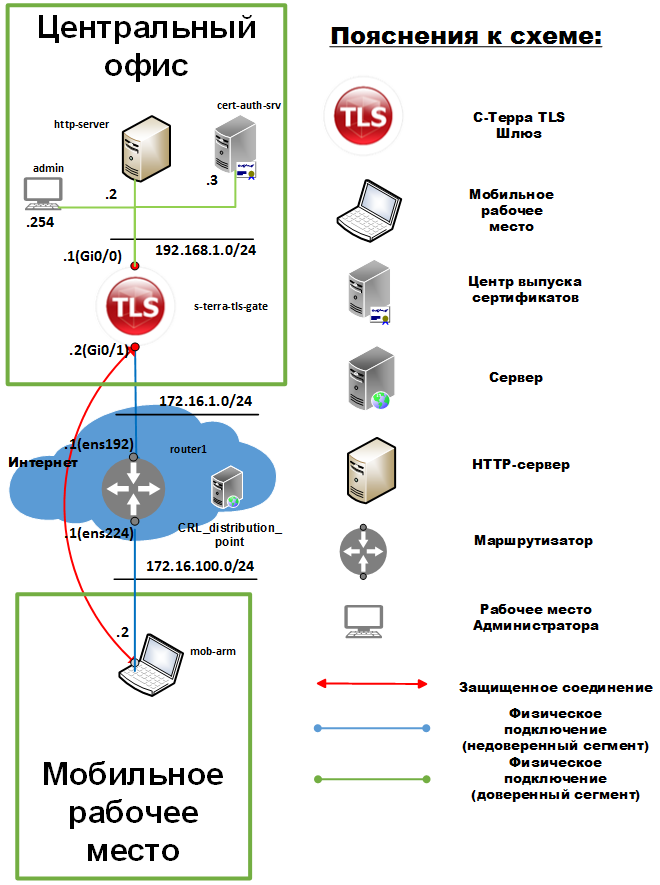

Организация доступа к корпоративному HTTP-серверу под защитой С-Терра TLS Шлюза с двусторонней аутентификацией

Данный сценарий описывает пример организации защищенного доступа мобильных рабочих мест к корпоративному http-серверу. В качестве агента защиты использован С-Терра TLS Шлюз версии 4.3.

Специальных требований не предъявляется.

Администратор предварительно должен ознакомиться: с Руководством Администратора «Программный комплекс С-Терра Шлюз. Версия 4.3», Руководством Администратора «Программный комплекс С-Терра TLS Шлюз». Версия 4.3», Руководством Пользователя «Программный комплекс С-Терра TLS Шлюз». Версия 4.3». Обладать знаниями в области сетевой информационной безопасности, иметь опыт работы с аналогичным оборудованием/программным обеспечением.

Для организации стенда потребуется:

1. Мобильное рабочее место (mob-arm на схеме, см. Рисунок 1) - персональный компьютер (ПК), под управлением ОС Windows 7 или выше.

1.1. На данном ПК должен быть установлен следующий перечень ПО:

1.1.1 Web-браузер, поддерживающий ГОСТ-алгоритмы шифрования. Например, Яндекс Браузер версии 20.12.3 и выше, или Chromium Gost версии 49 и выше. Детальные указания по настройке применимых браузеров можно получить в Руководстве Пользователя Программный комплекс С-Терра TLS шлюз ST. версия 4.3.

1.1.2 Программный продукт КриптоПро CSP 5.0.12000.

1.1.3 Приложение командной строки cryptcp для создания запроса на сертификат.

2. ПАК «С-Терра Шлюз» версии 4.3 с установленным программным комплексом «С-Терра TLS Шлюз» версии 4.3 (s-terra-tls-gate на схеме).

3. HTTP сервер (http-server на схеме).

4. Для организации рабочего места Администратора - персональный компьютер, под управлением ОС Windows 7 или выше (admin на схеме).

4.1. Для передачи файлов на рабочем месте Администратора установлено свободно распространяемое ПО WinSCP.

4.2. Для выполнения настроек на «С-Терра TLS Шлюз» использован Google Chrome.

4.3. Коммутационное оборудование.

Стенд может быть развернут в виртуальной среде. Перечень поддерживаемых виртуальных сред приведен в Руководстве Администратора «С-Терра TLS Шлюз» версии 4.3, в разделе «Требования к программно-аппаратным средствам и виртуальной среде».

1. Устройство С-Терра TLS Шлюз

1.1. Устройство С-Терра TLS Шлюз должно быть инициализировано в соответствии с разделом «Инициализация С-Терра TLS Шлюз» Руководства Администратора «Программный комплекс С-Терра TLS Шлюз. Версия 4.3».

2. Должен быть настроен центр выпуска сертификатов (удостоверяющий центр, далее УЦ). Устройство с именем cert-auth-srv на схеме.

2.1. Для выпуска цифровых сертификатов допускается использование встроенного в OC Windows Server 2008R2 (или новее) удостоверяющего центра совместно с сертифицированным СКЗИ «КриптоПро CSP» 5.0.

2.2. Для тестовых целей можно использовать тестовый УЦ от «КриптоПро» (веб-интерфейс: https://testgost2012.cryptopro.ru/certsrv/certrqxt.asp).

Категорически запрещено использование тестового УЦ от «КриптоПро» в производственной (боевой) эксплуатации, так как в данном случае отсутствует возможность контролировать процесс выпуска сертификатов и, соответственно, процедуру аутентификации.

3. HTTP сервер для распространения списка отозванных сертификатов. Функционирующий HTTP сервер для распространения списка отозванных сертификатов (CRL). Устройство с именем CRL_distribution_point на схеме. Если по объективным причинам использование CRL не представляется возможным или не требуется, то проверку CRL можно отключить.

Доставка нового списка отозванных сертификатов с удостоверяющего центра на сервер распространения списков отзыва должна происходить заблаговременно, до истечения срока действия предыдущего списка.

Между устройствами стенда должна быть обеспечена IP связность.

Рисунок 1

1. В центральном офисе размещены:

1.1. Центр выпуска сертификатов (сетевое имя - cert-auth-srv).

1.2. С-Терра TLS Шлюз (сетевое имя - s-terra-tls-gate).

1.3. Корпоративный http-сервер (сетевое имя - http-server).

1.4. Рабочее место Администратора (сетевое имя admin).

2. Недоверенный сегмент сети эмулируется в стенде устройством router1.

3. Мобильное рабочее место организовано на базе персонального компьютера (сетевое имя mob-arm).

4. После выполнения настроек, приведенных в настоящем сценарии, между мобильным рабочим местом и С-Терра TLS Шлюз будет установлено защищенное соединение. При построении соединения будет выполнена процедура двусторонней аутентификации. В этом режиме, взаимодействующие устройства: s-terra-tls-gate и mob-arm обменяются цифровыми сертификатами и проверят их подлинность.

Сертификат устройства mob-arm и сертификат устройства http-server должны быть подписаны сертификатом одного удостоверяющего центра.

5. После успешного завершения процедуры взаимной аутентификации и создания защищенного соединения http-запросы от mob-arm, отправляемые на адрес s-terra-tls-gate, будут перенаправлены непосредственно защищаемому ресурсу - http-server. Для мобильного рабочего места будет обеспечен защищенный доступ к этому ресурсу.

Для успешного построения защищенного соединения необходимо обеспечить доступность актуального списка отозванных сертификатов с рабочей станции клиента и с С-Терра TLS Шлюз. Этого можно добиться, своевременно помещая CRL на общедоступном ресурсе, как рассмотрено в настоящем сценарии (устройство CRL distribution point), или вручную, загружая файл CRL в сертификатное хранилище рабочей станции клиента, в хранилище «Доверенные корневые центры сертификации» текущего пользователя.

1. Сетевому интерфейсу присвоить адрес из защищаемой сети 192.168.1.0 с маской 255.255.255.0. В настоящем сценарии - это 192.168.1.254.

2. Задать адрес шлюза по умолчанию: 192.168.1.1.

1. Присвоить интерфейсу ens192 IP-адрес - 172.16.1.1 c маской - 255.255.255.0.

2. Присвоить интерфейсу ens224 IP-адрес - 172.16.100.1 и маской - 255.255.255.0.

3. Разрешить прохождение IP трафика и пересылку пакетов (IP forwarding).

4. Настроить простой DNS-сервер, который обеспечит разрешение доменного имени защищаемого устройства http-server в адрес s-terra-tls-gate для запросов из подсети 172.16.100.0/24. По схеме адрес устройства s-terra-tls-gate - 172.16.1.2.

Настройка будет происходить локально при помощи консольного подключения.

Настройка может осуществляться и удаленно (по SSH), но исключительно по доверенному каналу связи. Доверенным каналом связи может считаться канал в пределах контролируемой зоны в случае отсутствия в нем нарушителя (в нашем примере это подсеть 192.168.1.0/24 для центрального офиса).

1. Войдите в CLI разграничения доступа. Для этого после появления сообщения:

S-Terra administrative console

введите логин и пароль для CLI разграничения доступа:

Пользователь и пароль по умолчанию: administrator, s-terra. Обязательно смените пароль для пользователя administrator при помощи команды change user password.

login as: administrator

administrator's password:

administrator@sterragate]

2. Установите правильный тип терминала (для putty тип терминала xterm) и требуемую ширину терминала (для удобства работы), например:

administrator@sterragate] terminal terminal-type xterm

administrator@sterragate] terminal width 150

3. . Установите нужную временную зону и правильные дату и время на криптошлюзе, используя консоль linux bash. Для этого выполните следующие команды.

3.1. Войдите в linux bash.

administrator@sterragate] system

Entering system shell...

3.2. Установите нужную временную зону:

root@sterragate:~# dpkg-reconfigure tzdata

4. Установите правильное время и дату (формат - месяц/день/год часы:минуты):

root@sterragate:~# date -s "10/29/2021 11:55"

Fri 29 Oct 2021 11:55:00 AM MSK

5. Установите надежный пароль для пользователя root (под данным пользователем осуществляется доступ по SSH в linux bash):

root@sterragate:~# passwd

Enter new UNIX password:

Retype new UNIX password:

passwd: password updated successfully

6. Далее следует сменить enable пароль, пароль пользователя cscons, задать сетевое имя шлюза, присвоить IP-адреса интерфейсам, создать маршрутные правила, создать запрос на сертификат защищаемого ресурса http-server.

7. Сетевые настройки и смену пароля enable, пароля пользователя cscons можно выполнить в cs_console. Это приложение, которое входит в состав С-Терра Шлюз. Для запуска, в командной строке bash требуется набрать команду cs_console:

root@sterragate:~# cs_console

sterragate>

7.1. Перейти в привилегированный режим:

sterragate >enable

Password:

Пароль enable, по умолчанию - «csp» без кавычек. Этот пароль следует сменить.

7.2. Перейти в глобальный конфигурационный режим:

sterragate(config)#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

sterragate (config)#

7.3. Сменить пароли:

sterragate(config)#username cscons privilege 15 secret 0 y3yhrQd7JZ{B5o}I

sterragate(config)#enable secret 0 5Yx6%spS

sterragate(config)#

7.4. Сменить сетевое имя:

sterragate(config)#hostname s-terra-tls-gate

s-terra-tls-gate(config)#

7.5. Уточнить имена сетевых интерфейсов:

s-terra-tls-gate(config)#do show interfaces

GigabitEthernet0/0 is down, line protocol is down

Hardware address is 000c.29f9.3493

MTU 1500 bytes

GigabitEthernet0/1 is down, line protocol is down

Hardware address is 000c.29f9.349d

MTU 1500 bytes

7.6. Создать список доступа. Этот список будет разрешать только tls-подключения:

s-terra-tls-gate(config)#ip access-list extended permit_tls_connections_only

s-terra-tls-gate(config-ext-nacl)#

7.7. Создать правило, разрешающее передачу только tcp-пакетов с портом назначения 443 на адрес С-Терра TLS Шлюз. Этот порт при настройке TLS подключения будет выделен для доступа к защищаемому ресурсу.

s-terra-tls-gate(config-ext-nacl)# permit tcp any 172.16.1.2 0.0.0.0 eq 443

s-terra-tls-gate(config-ext-nacl)#

7.8. Если предполагается использовать автоматическое обновление списков отозванных сертификатов, то следует добавить разрешающее правило для этого сервиса. В рамках сценария, адрес сервера распространения списков отозванных сертификатов - 172.16.101.15, протокол - http:

s-terra-tls-gate(config-ext-nacl)# permit tcp host 172.16.101.15 eq www host 172.16.1.2

s-terra-tls-gate(config-ext-nacl)#

7.9. Выйти из конфигурационного режима списка доступа:

s-terra-tls-gate(config-ext-nacl)#exit

s-terra-tls-gate(config)#

Список доступа всегда содержит одно неявное, стоящее в списке последним, правило, запрещающее прохождение любых пакетов. Поэтому список доступа permit_tls_connections_only будет обеспечивать прохождение только защищенного трафика. Все остальные пакеты будут сброшены. Таким образом, в частности, будет запрещен доступ к web-интерфейсу С-Терра TLS Шлюз из недоверенного сегмента сети, а защищенные пакеты будут переданы по назначению.

7.10. Перейти в конфигурационный режим интерфейса GigabitEthernet0/0:

s-terra-tls-gate(config)#interface GigabitEthernet 0/0

s-terra-tls-gate(config-if)#

7.11. Задать IP-адрес, поднять интерфейс, вернуться в глобальный конфигурационный режим:

s-terra-tls-gate(config-if)#ip address 192.168.1.1 255.255.255.0

s-terra-tls-gate(config-if)#no shutdown

s-terra-tls-gate(config-if)#exit

7.12. Перейти в конфигурационный режим интерфейса GigabitEthernet0/1:

s-terra-tls-gate(config)#interface GigabitEthernet 0/1

s-terra-tls-gate(config-if)#

7.13. Задать IP-адрес, поднять интерфейс, применить список доступа и вернуться в глобальный конфигурационный режим:

s-terra-tls-gate(config-if)#ip address 172.16.1.2 255.255.255.0

s-terra-tls-gate(config-if)#no shutdown

s-terra-tls-gate(config-if)#ip access-group permit_tls_connections_only in

s-terra-tls-gate(config-if)#exit

s-terra-tls-gate(config)#

7.14. Задать в качестве шлюза по умолчанию адрес интерфейса ens192 устройства router1, выйти в глобальный конфигурационный режим:

s-terra-tls-gate(config)#ip route 0.0.0.0 0.0.0.0 172.16.1.1

s-terra-tls-gate(config)# exit

s-terra-tls-gate(config)#

7.15. Проверить настройки интерфейсов:

s-terra-tls-gate#show interfaces

GigabitEthernet0/0 is up, line protocol is up

Hardware address is 000c.29f9.3493

Internet address is 192.168.1.1/24

MTU 1500 bytes

GigabitEthernet0/1 is up, line protocol is up

Hardware address is 000c.29f9.349d

Internet address is 172.16.1.2/24

MTU 1500 bytes

7.16. Проверить маршрутную информацию:

s-terra-tls-gate#show ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is 172.16.1.1 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 172.16.1.1

C 172.16.1.0/24 is directly connected, GigabitEthernet0/1

C 192.168.1.0/24 is directly connected, GigabitEthernet0/0

7.17. Выйти из cs_console:

s-terra-tls-gate#exit

root@s-terra-tls-gate:~#

7.18. Для успешной загрузки конфигурации С-Терра TLS Шлюз требуется обеспечить разрешение доменного имени защищаемого ресурса http-server в адрес этого устройства - 192.168.1.2. В рамках данного сценария, для упрощения, соответствие доменного имени и IP-адреса внесено в локальную базу доменных имен - в файл /etc/hosts. Допускается использование для этой цели отдельного DNS-сервера.

root@s-terra-tls-gate:~# cat /etc/hosts

127.0.0.1 localhost

::1 localhost ip6-localhost ip6-loopback

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

192.168.1.2 http-server.s-terra.ru

7.19. Создать запрос на сертификат для ресурса http-server

Для успешного построения защищенного соединения необходимо наличие в сертификате ресурса поля «Альтернативное Имя Субъекта» и его значение должно совпадать с доменным именем, и значением CommonName поля «Субъект»

7.20. Утилита создания ключевой пары называется tls_cert_mgr. Для запуска утилиты не требуется указывать полный путь к исполняемому файлу. В опциях к команде следует указать:

· -id - идентификатор сертификата; Этот идентификатор потребуется при импорте сертификата ресурса для поиска запроса в базе С-Терра TLS Шлюз;

· -subj - значение поля Субъект сертификата. Для успешного построения защищенного соединения CN должен содержать доменное имя защищаемого ресурса. Это имя будет задано ниже, в процессе создания защищаемого ресурса;

· -dns - альтернативное имя субъекта;

· -ps - набор параметров для шифрования. В настоящем сценарии будет использован набор TCB;

· -GOST_R341012_256 алгоритм ключа. В рамках сценария будет использован ГОСТ Р 34.10 2012 с ключом длиной 256 бит;

· -kcp - пароль на контейнер с секретными ключами.

Сразу после старта команды будет запущена биологическая инициализация датчика случайных чисел. Для успешной инициализации следует нажимать клавиши, которые будет запрашивать программа. После успешного создания запроса будет выведено соответствующее сообщение. Например:

root@s-terra-tls-gate:~#tls_cert_mgr create -id http-server-cert -subj "CN=http-server.s-terra.ru" -dns http-server.s-terra.ru -ps TCB -GOST_R341012_256 -kcp "Pa$sw0rd"

Generating a new CSR with ID "http-server-cert"...

Progress: [*** ]

Press key: X

CSR with ID "http-server-cert" has been successfully created

1. Настройка подключения будет выполняться с рабочего места администратора - устройство «admin» на схеме, через web-интерфейс С-Терра TLS Шлюз.

2. Для получения доступа к web-интерфейсу запустить браузер и в адресной строке набрать URL устройства s-terra-tls-gate: http://192.168.1.1.

3. Будет открыта страница логина (см.Рисунок 2).

Рисунок 2

4. Ввести в поля формы данные предустановленной административной учетной записи: Пользователь - superadmin, Пароль - s-terra и нажать кнопку «Войти».

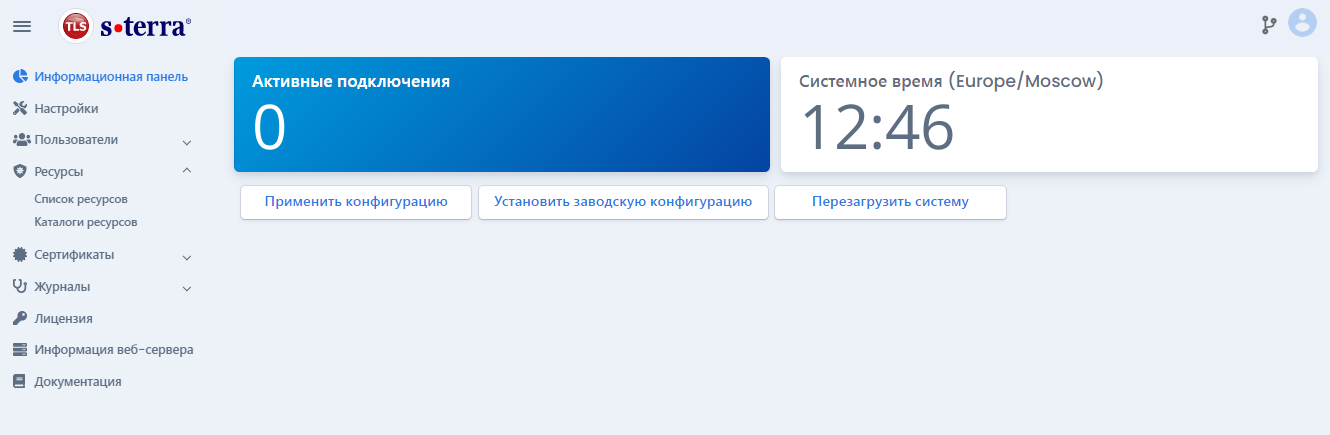

5. Будет открыта «Информационная панель» (см. Рисунок 3).

Рисунок 3

На следующих шагах потребуется наличие сертификата доверенного удостоверяющего центра и списка отозванных сертификатов этого удостоверяющего центра (при его наличии). Их необходимо получить на УЦ и сохранить в файловой системе рабочего места администратора. Обратите внимание! Список отозванных сертификатов, при его наличии, должен быть подписан сертификатом данного удостоверяющего центра. Оба файла должны быть в формате PEM.

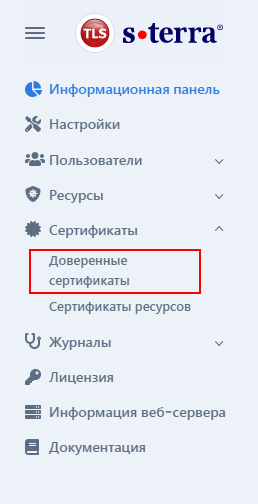

6. Для импорта сертификата удостоверяющего центра в главном меню выбрать пункт «Доверенные сертификаты» (см. Рисунок 4).

Рисунок 4

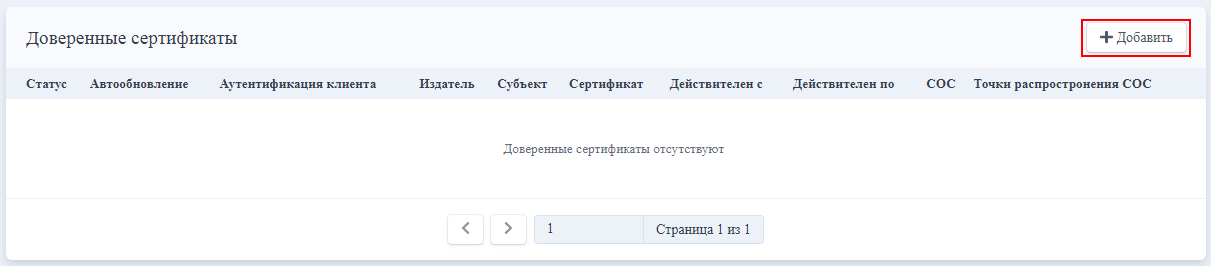

6.1. Далее на открывшейся странице «Доверенные сертификаты» нажать кнопку «+Добавить» (см. Рисунок 5).

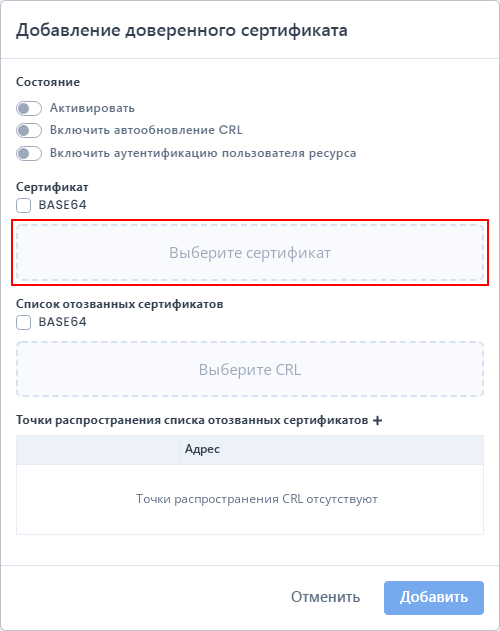

Рисунок 5

6.2. Будет открыто диалоговое окно «Добавление доверенного сертификата». В этом окне следует нажать кнопку «Выберите сертификат» (см. Рисунок 6).

Рисунок 6

6.3. В открывшемся диалоге выбрать файл сертификата удостоверяющего центра и нажать кнопку «Открыть» (см. Рисунок 7).

Рисунок 7

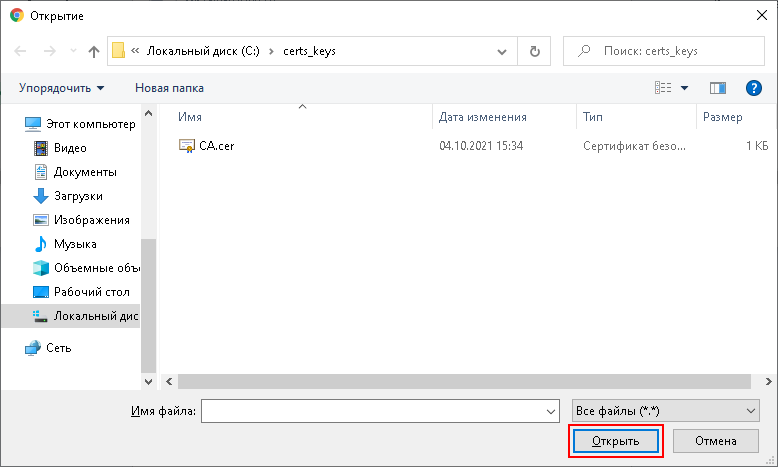

6.4. Те же действия требуется повторить с файлом списка отозванных сертификатов (при его наличии) и убедиться в том, что поля «Сертификат» и «Список отозванных сертификатов» корректно заполнены. В поле «Точки распространения списка отозванных сертификатов» указать адрес сервера распространения CRL. Затем переключатели «Активировать» и «Включить аутентификацию пользователя ресурса» перевести в правое положение, и нажать кнопку «Сохранить» (см. Рисунок 8).

Рисунок 8

Важно! С-Терра TLS Шлюз поддерживает автоматическое обновление списков отозванных сертификатов. Если эта функциональность не требуется, то деактивировать этот режим можно, переведя в левое положение переключатель «Включить автообновление CRL». Текущая версия С-Терра TLS Шлюз поддерживает работу со списками отозванных сертификатов только в формате PEM. Эту особенность следует учитывать при настройке режима публикации CRL.

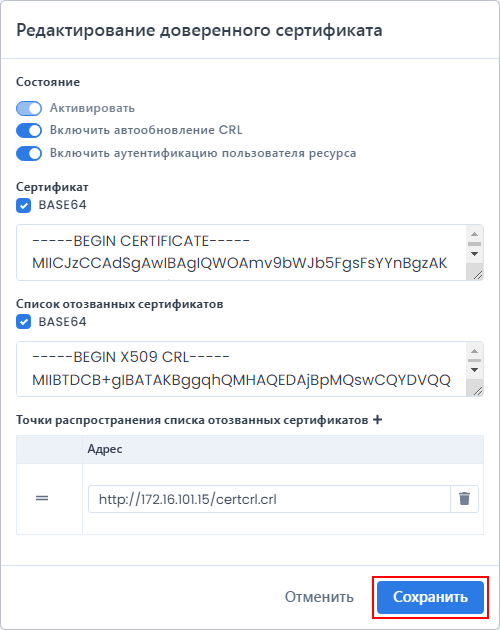

6.5. Окно будет закрыто, таблица «Доверенные сертификаты» дополнена записью об импортированном сертификате удостоверяющего центра. Убедимся в том, что значки в колонках «Статус», «Автообновление» и «Аутентификация клиента» зеленые и имеют записи «Активен», «Активно» и «Включена», соответственно (см. Рисунок 9).

Рисунок 9

7. Далее следует создать защищаемый ресурс. В рамках настоящего сценария - это устройство http-server. Для защиты взаимодействий между mob-arm и http-server будет построено защищенное соединение. В процессе построения этого соединения устройства mob-arm и s-terra-tls-gate должны будут обменяться сертификатами. Для того, чтобы обеспечить такую возможность, сначала следует выпустить и импортировать на С-Терра TLS Шлюз сертификат ресурса. Запрос на этот сертификат создан ранее см. п.7.20 раздела "Начальные настройки", главы "Настройка устройства s-terra-tls-gate". Сертификат устройства mob-arm будет создан позднее, на этапе настройки этого устройства.

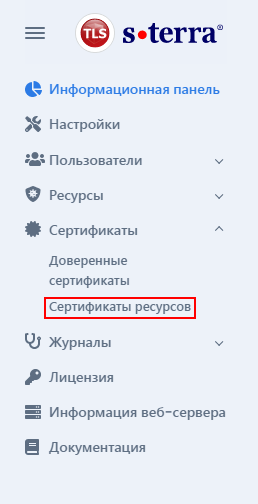

7.1. Первым шагом следует зарегистрировать сертификат ресурса http-server. Для этого в главном меню в разделе «Сертификаты» нужно выбрать пункт «Сертификаты ресурсов» (см. Рисунок 10).

Рисунок 10

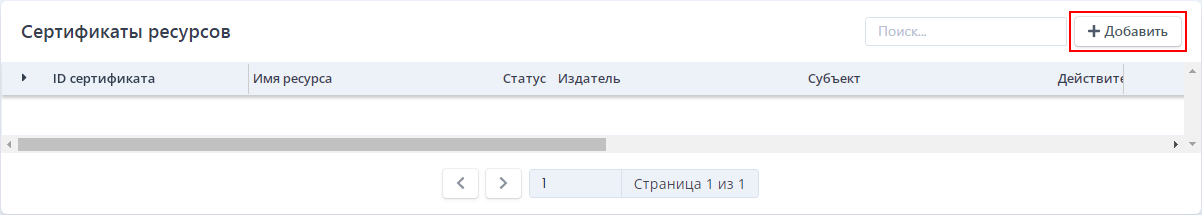

7.2. Произойдет переход на одноименную страницу. Нажать кнопку «+Добавить» (см. Рисунок 11).

Рисунок 11

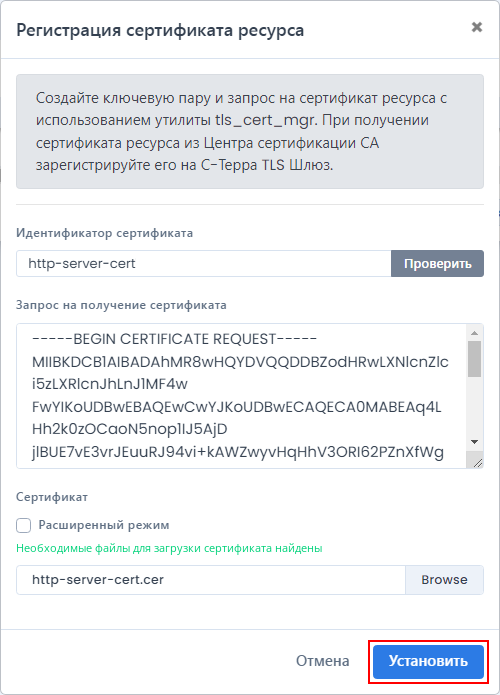

7.3. Откроется диалоговое окно «Регистрация сертификата ресурса». В поле «Идентификатор сертификата» следует вписать идентификатор сертификата ресурса и нажать кнопку «Проверить».

Идентификатор сертификата был указан, в опции -id, в команде создания запроса на сертификат.

В результате проверки созданный запрос будет найден и выведен в поле «Запрос на получение сертификата» в формате base64 (см. Рисунок 12).

Рисунок 12

7.4. Этот запрос следует скопировать в буфер обмена, передать на удостоверяющий центр, выпустить сертификат и доставить файл сертификата в файловую систему рабочего места администратора.

С-Терра TLS шлюз поддерживает работу только с сертификатами в формате PEM. При получении сертификата на УЦ следует учесть эту особенность.

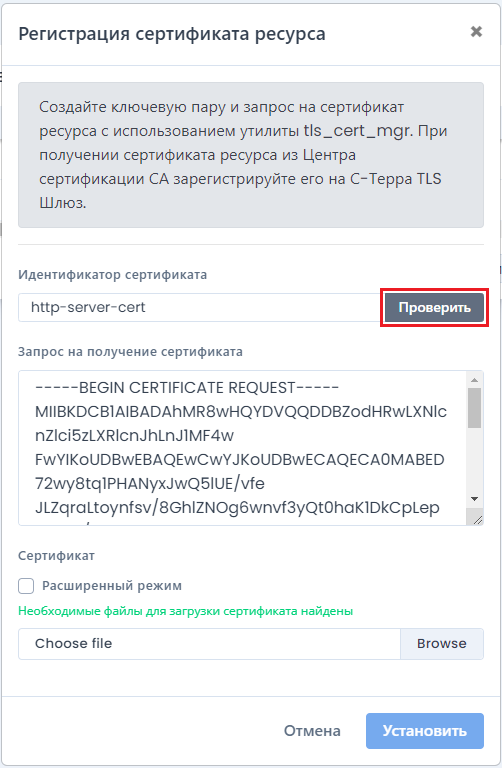

7.5. Также, получить файл с текстом запроса на сертификат можно непосредственно из файловой системы С-Терра TLS Шлюз. Файл с запросом сохраняется в каталоге /opt/TLSGate/etc/ssl/certs/resource/<ID>/. Имя файла и конечной папки совпадает с id сертификата, расширение файла - csr.pem. Для этой цели можно использовать WinSCP (см. Рисунок 13).

Рисунок 13

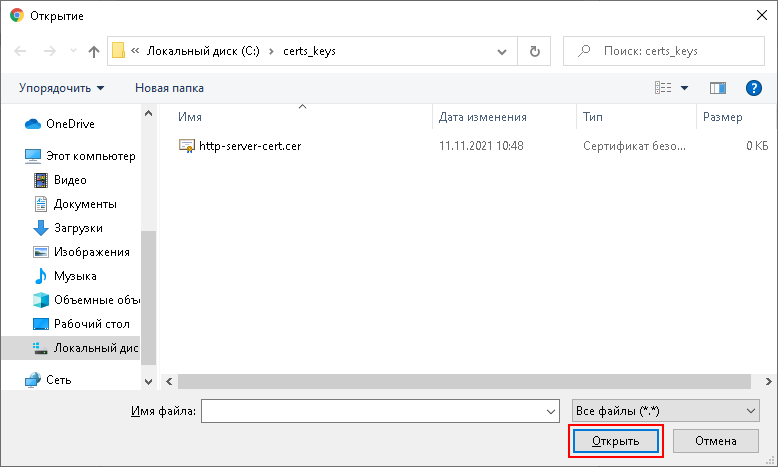

7.6. Следующим шагом следует зарегистрировать полученный сертификат. Для этого в окне «Регистрация сертификата ресурса» надо нажать кнопку «Browse». В открывшемся диалоге выбрать файл сертификата ресурса и нажать кнопку «Открыть» (см. Рисунок 14).

Рисунок 14

7.7. Для завершения регистрации в окне «Регистрация сертификата ресурса» нажать кнопку «Установить» см. Рисунок 15.

Рисунок 15

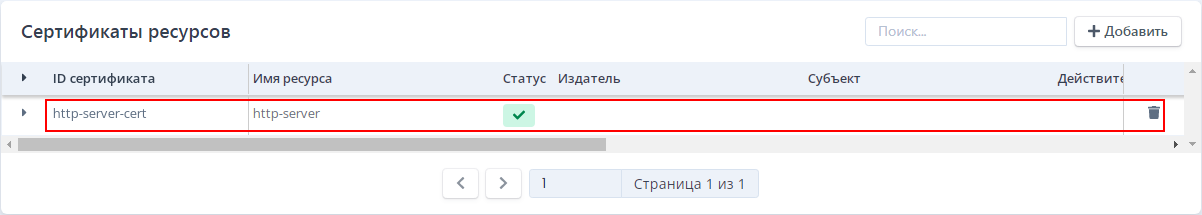

7.8. Окно «Установка сертификата» будет закрыто, таблица «Сертификаты ресурсов» дополнена записью о новом сертификате (см. Рисунок 16).

Рисунок 16

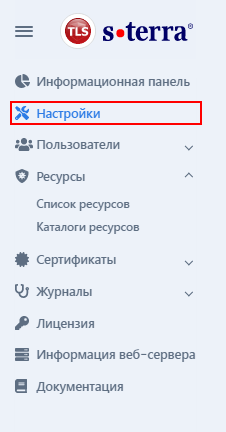

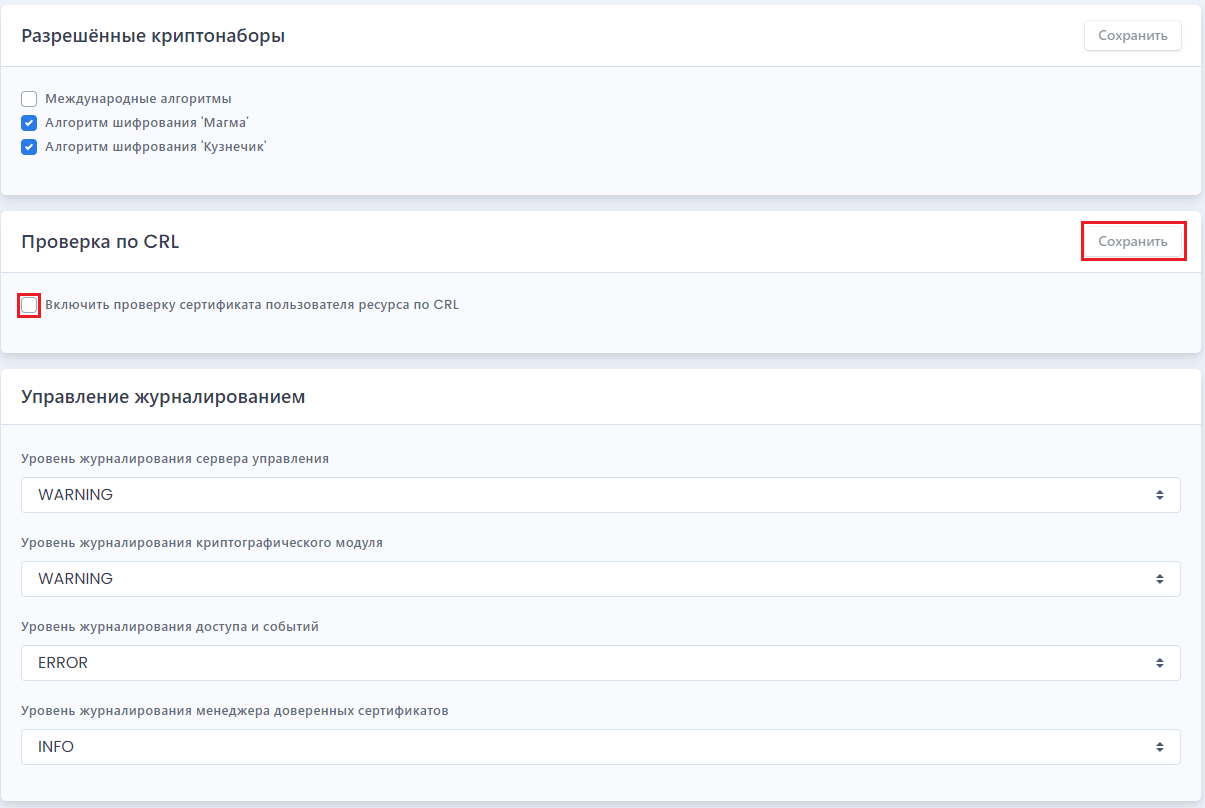

8. Если невозможно или не предполагается использовать проверку сертификатов по списку отзыва, то эту проверку следует отключить. По умолчанию эта опция включена. Для отключения опции в главном меню выбрать пункт «Настройки» (см. Рисунок 17)

Рисунок 17

9. Будет открыта страница с общими настройками. На этой странице в разделе «Настройки» снять флаг «Включить проверку сертификата пользователя ресурса по CRL» и нажать кнопку «Сохранить» (см. Рисунок 18)

Рисунок 18

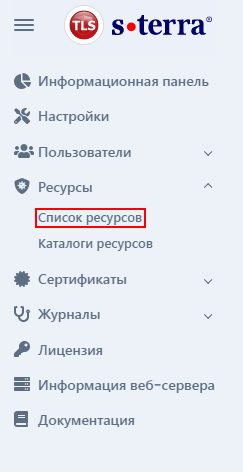

10. Далее следует перейти к процедуре создания защищаемого ресурса. Для этого нужно в главном меню в разделе «Ресурсы» выбрать пункт «Список ресурсов» (см. Рисунок 19).

Рисунок 19

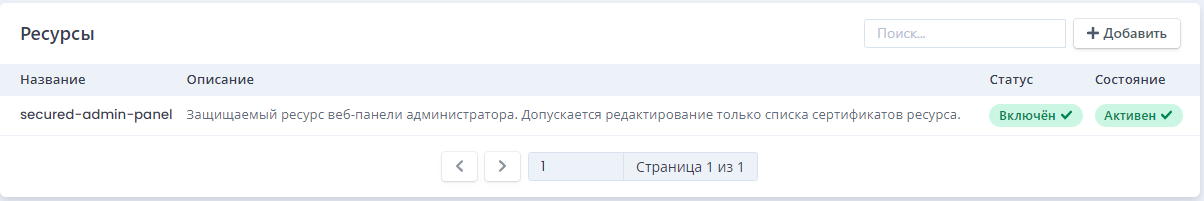

10.1. Будет открыта страница «Ресурсы» (см. Рисунок 20).

Рисунок 20

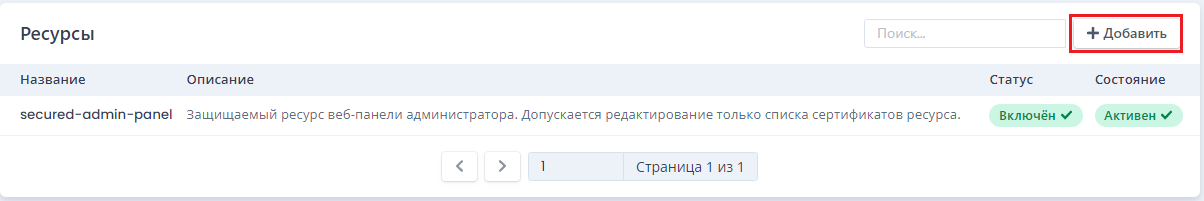

10.2. На открывшейся странице в заголовке таблицы «Ресурсы» нажать кнопку «+Добавить» (см. Рисунок 21).

Рисунок 21

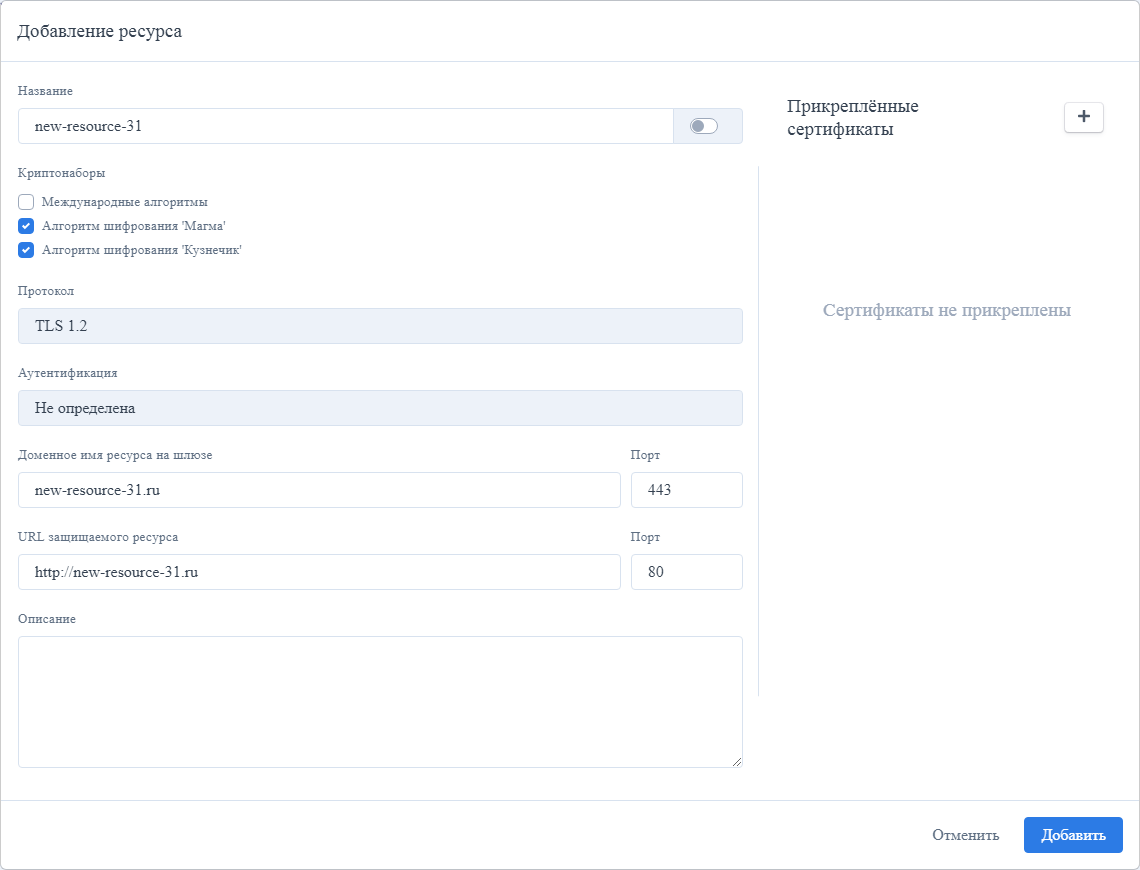

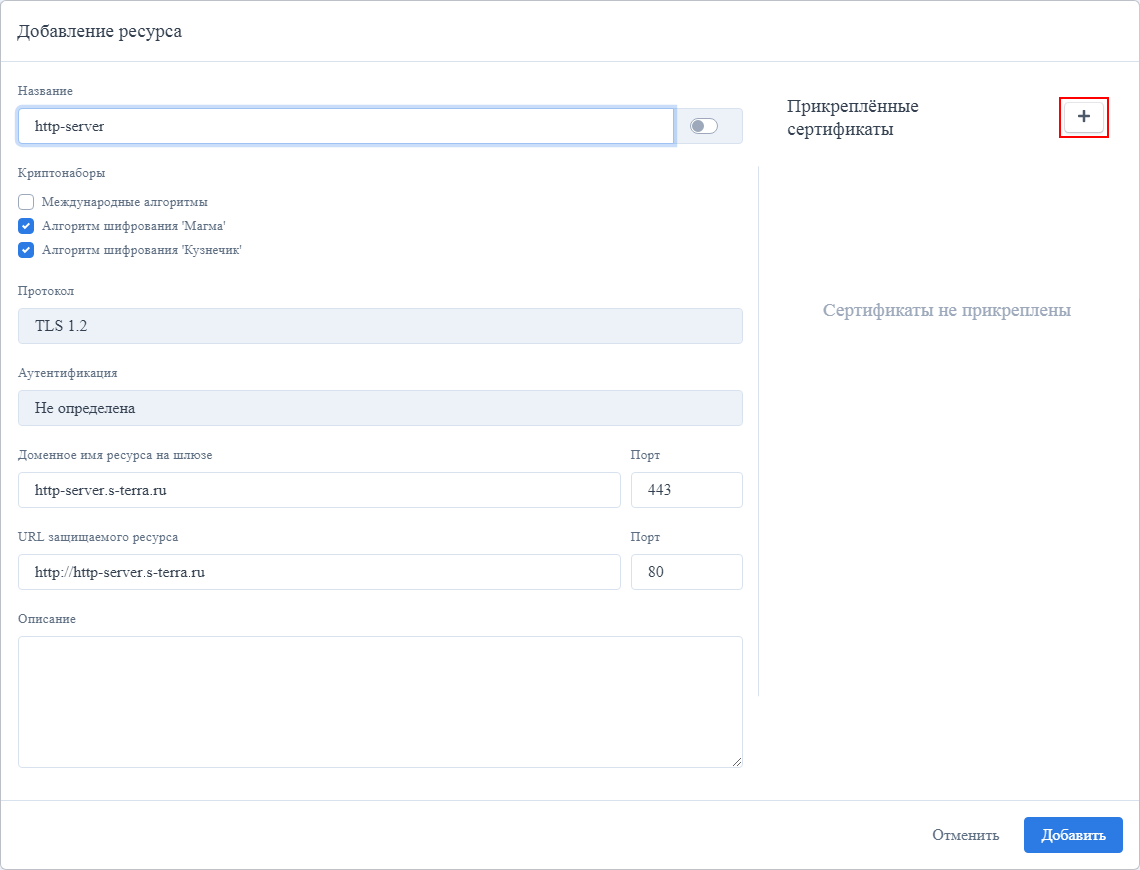

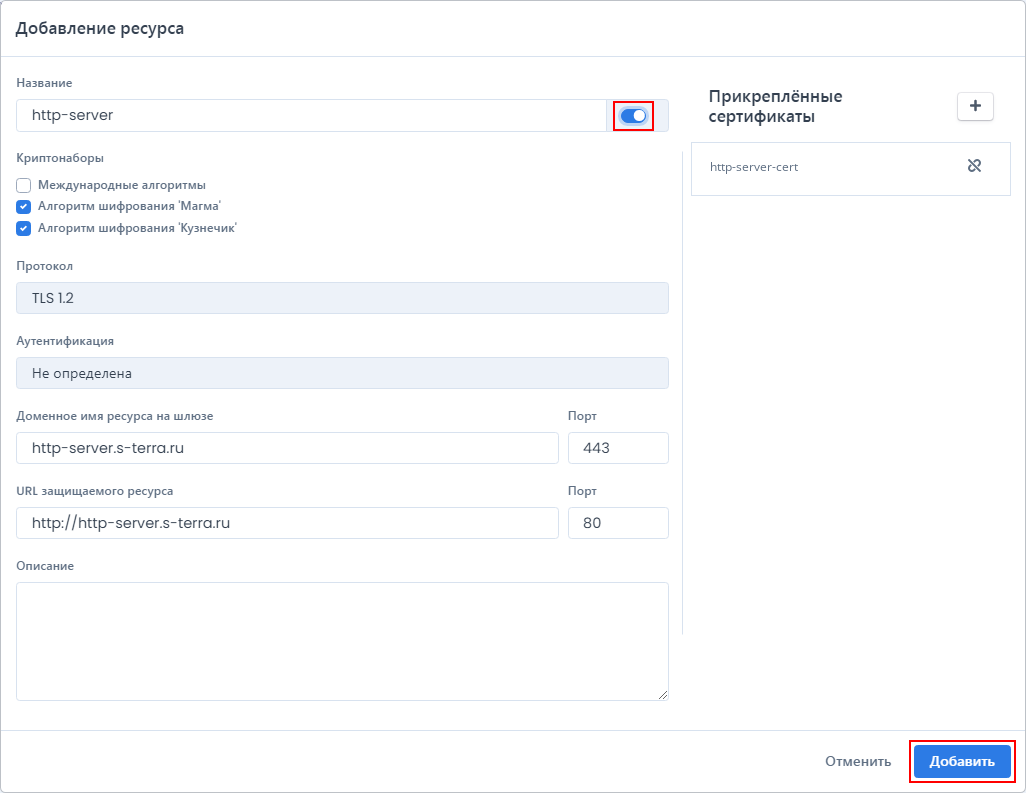

10.3. Откроется диалоговое окно «Добавление ресурса» (см. Рисунок 22).

Рисунок 22

10.4. В поле «Название» требуется вписать имя нового ресурса.

10.5. В рамках настоящего сценария предполагается построение защищенного соединения с использованием ГОСТ-алгоритмов, поэтому раздел «Криптонаборы» следует оставить без изменений.

10.6. В поле «Доменное имя» следует вписать доменное имя, под которым этот ресурс должен быть доступен для mob-arm. В данном случае — это http-server.s-terra.ru.

Важно! Значение этого поля должно полностью совпадать со значением CommonName в поле «Субъект сертификата ресурса» и со значением поля «Альтернативное Имя Субъекта»

10.7. В поле «URL защищаемого ресурса» можно указать доменное имя защищаемого ресурса или его IP-адрес. В данном случае будет использовано доменное имя устройства http-server: http://http-server.s-terra.ru

Важно! В момент применения конфигурации устройство http-server должно быть доступно для устройства s-terra-tls-gate под этим именем. В противном случае, конфигурация загружена не будет.

Рисунок 23

10.8. В разделе «Прикрепленные сертификаты» нажать кнопку «+» (см. Рисунок 23).

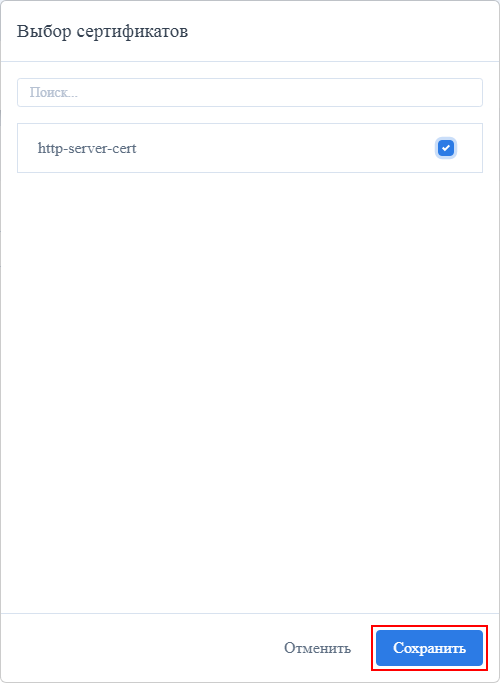

10.9. Будет открыто диалоговое окно «Выбор сертификатов». Следует установить флаг напротив записи о сертификате http-server и нажать кнопку «Сохранить» (см. Рисунок 24).

Рисунок 24

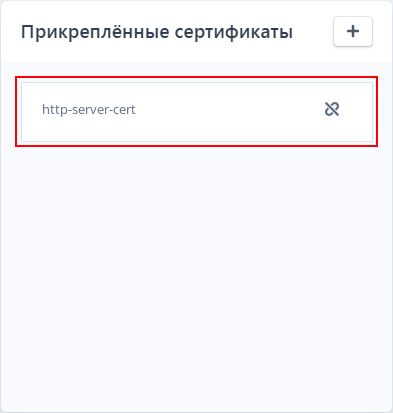

10.10.Раздел «Прикрепленные сертификаты» будет дополнен записью о сертификате создаваемого ресурса (см. Рисунок 25).

Рисунок 25

10.11.Последним шагом в процедуре создания ресурса следует перевести в правое положение переключатель в поле «Название» и нажать кнопку «Добавить» (см. Рисунок 26).

Рисунок 26

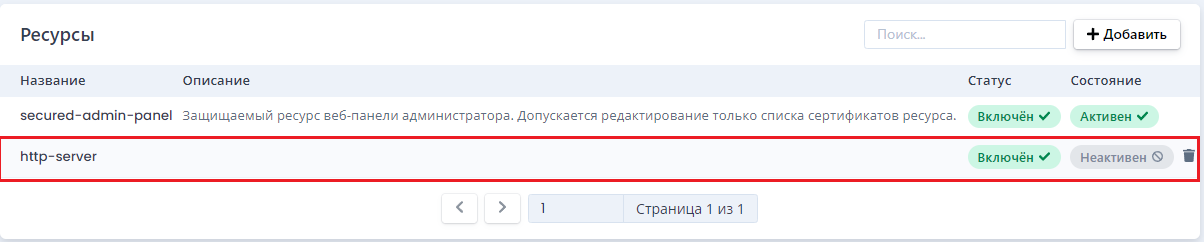

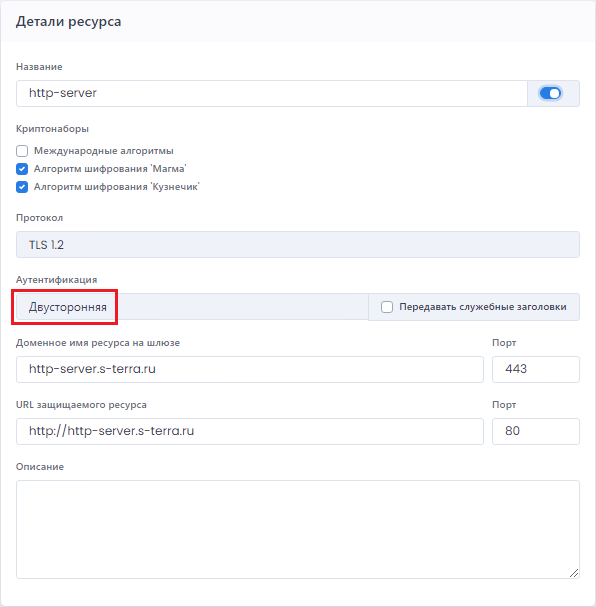

10.12.Окно будет закрыто, таблица «Ресурсы» дополнена записью о новом ресурсе (см. Рисунок 27).

Рисунок 27

10.13.При этом для созданного ресурса будет автоматически выбран тип аутентификации «Двусторонняя». Убедиться в этом можно, кликнув название ресурса в таблице. В окне «Детали ресурса» поле «Аутентификация» будет иметь значение «Двусторонняя» (см. Рисунок 28).

Рисунок 28

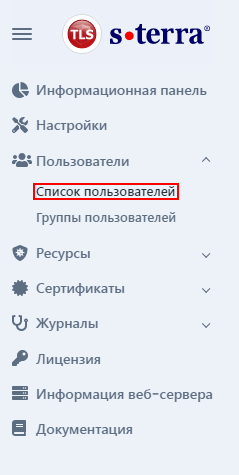

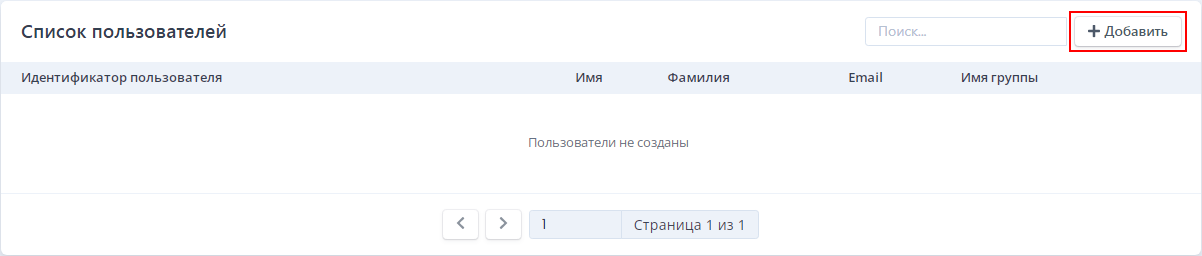

11. Далее следует создать учетную запись пользователя, которому должен быть предоставлен доступ к созданному ресурсу. Для этого в главном меню выбрать пункт «Список пользователей» (см. Рисунок 29)

Рисунок 29

11.1. На открывшейся странице «Список пользователей», в заголовке таблицы нажать кнопку «+Добавить» (см. Рисунок 30)

Рисунок 30

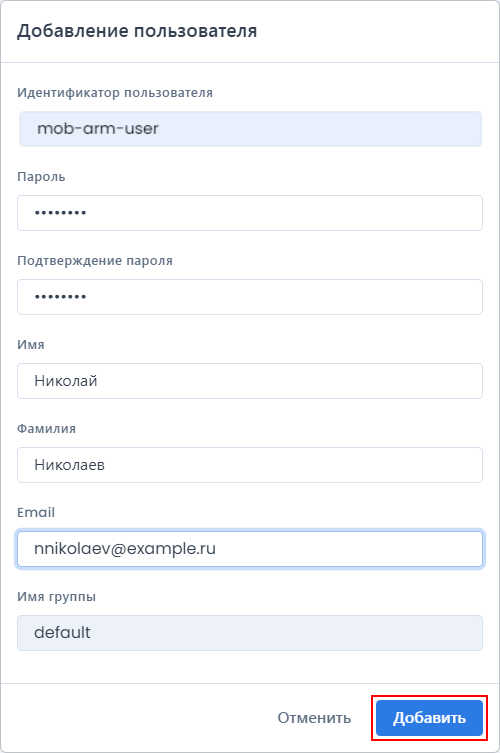

11.2. В открывшемся диалоговом окне «Добавление пользователя» заполнить поля по образцу и нажать кнопку «Добавить» (см. Рисунок 31)

11.3. Идентификатор пользователя будет использован как значение поля CN Субъекта сертификата пользователя.

Пароль пользователя должен быть длиной не менее 8-ми символов, может состоять из печатных символов ASCII: латинских букв (a-z, A-Z), цифр (0-9), должен содержать, как минимум, по одной прописной и заглавной латинской букве и одну цифру, содержать хотя бы один специальный символ (#?!@$%^&*-).

В идентификаторе пользователя допускается использование: букв латинского алфавита, цифр, символа «-» минус и символа «_» нижнее подчеркивание. Идентификатор чувствителен к регистру, то есть mob-arm-user и MOB-ARM-USER — это два разных идентификатора.

Рисунок 31

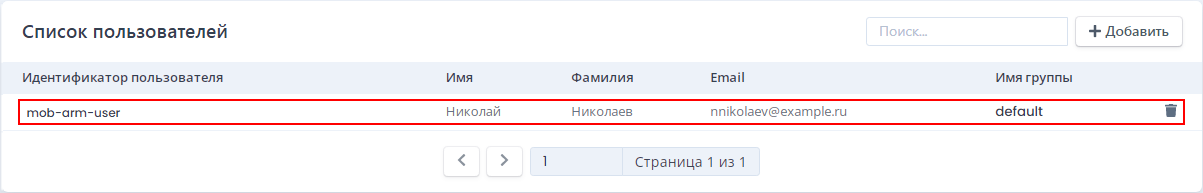

11.4. Таблица «Список пользователей» будет дополнена новой записью (см. Рисунок 32).

Рисунок 32

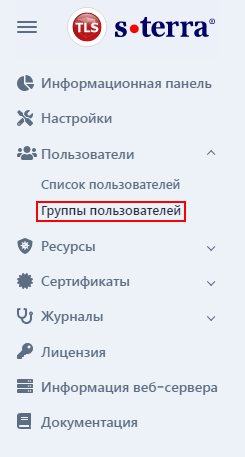

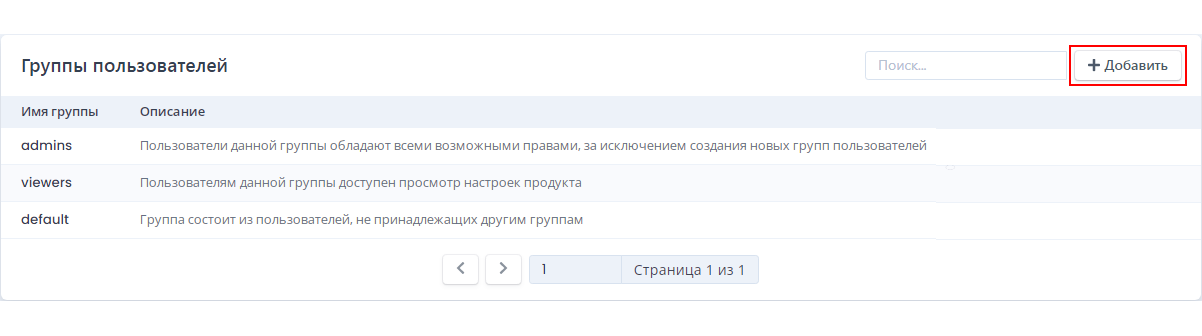

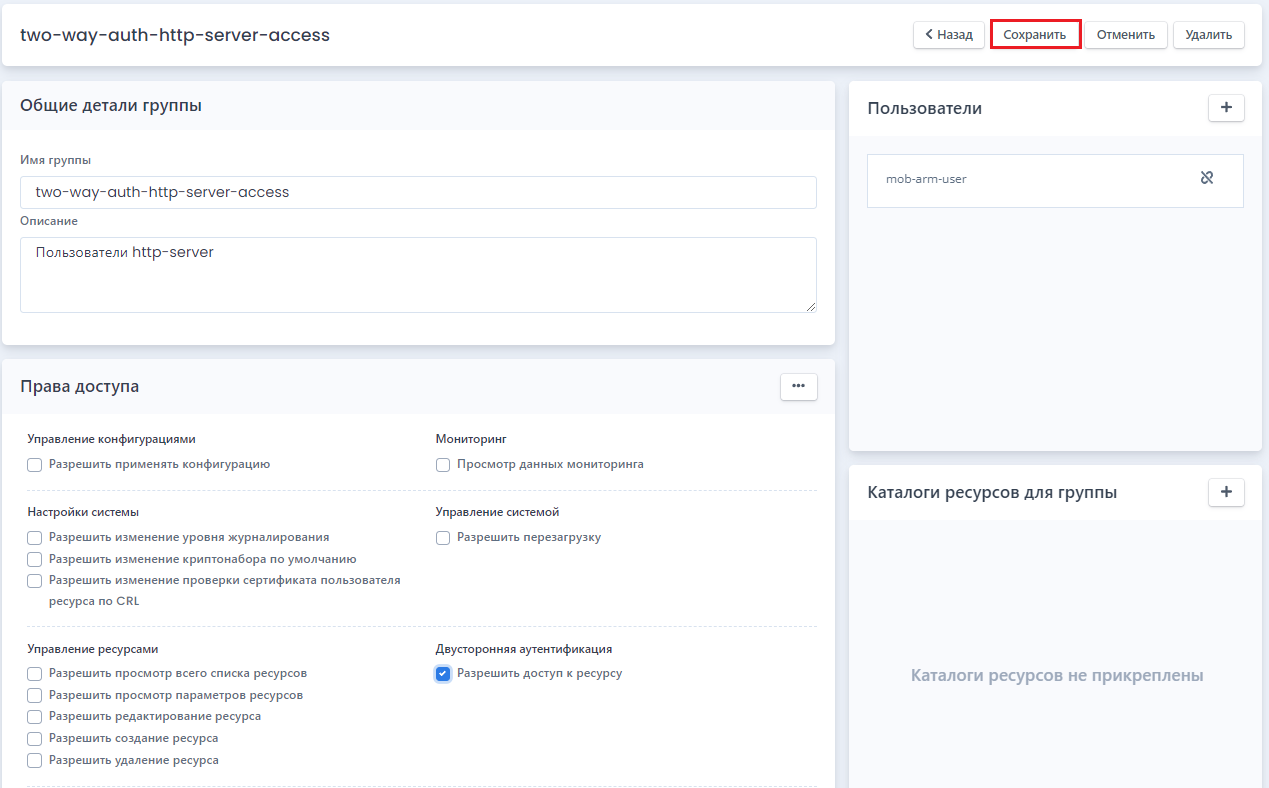

12. Создать группу пользователей. Для этого в главном меню выбрать пункт «Группы пользователей» (см. Рисунок 33)

Рисунок 33

12.1. На открывшейся странице в заголовке таблицы «Группы пользователей» нажать кнопку «+Добавить» (см. Рисунок 34)

Рисунок 34

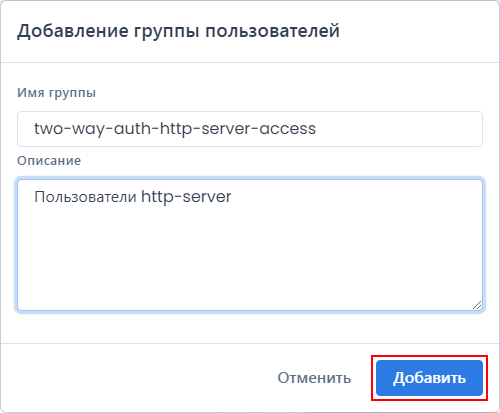

12.2. В открывшемся диалоговом окне «Добавление группы пользователей» заполнить поля «Имя группы», «Описание» и нажать кнопку «Добавить» (см. Рисунок 35)

В имени группы допускается использование: букв латинского алфавита, цифр, символа «-» минус и символа «_» нижнее подчеркивание. Имя группы чувствительно к регистру, то есть two-way-auth-http-server-access и TWO-WAY-AUTH-HTTP-SERVER-ACCESS - это два разных имени.

Рисунок 35

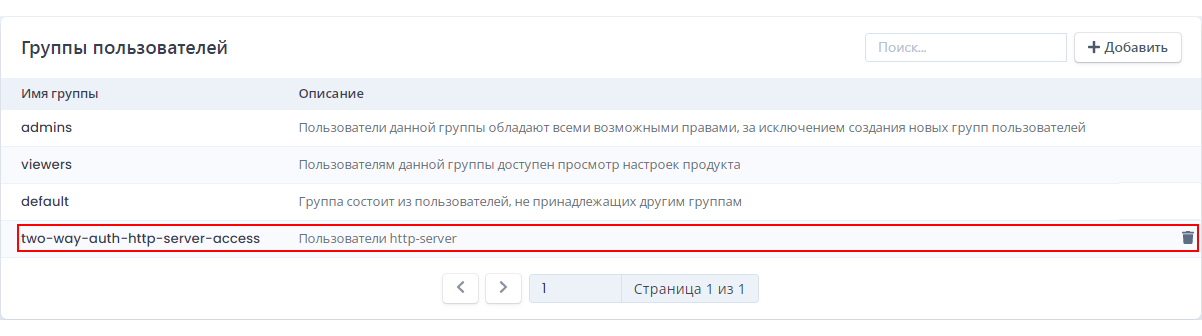

12.3. Таблица «Группы пользователей» будет дополнена новой записью (см. Рисунок 36).

Рисунок 36

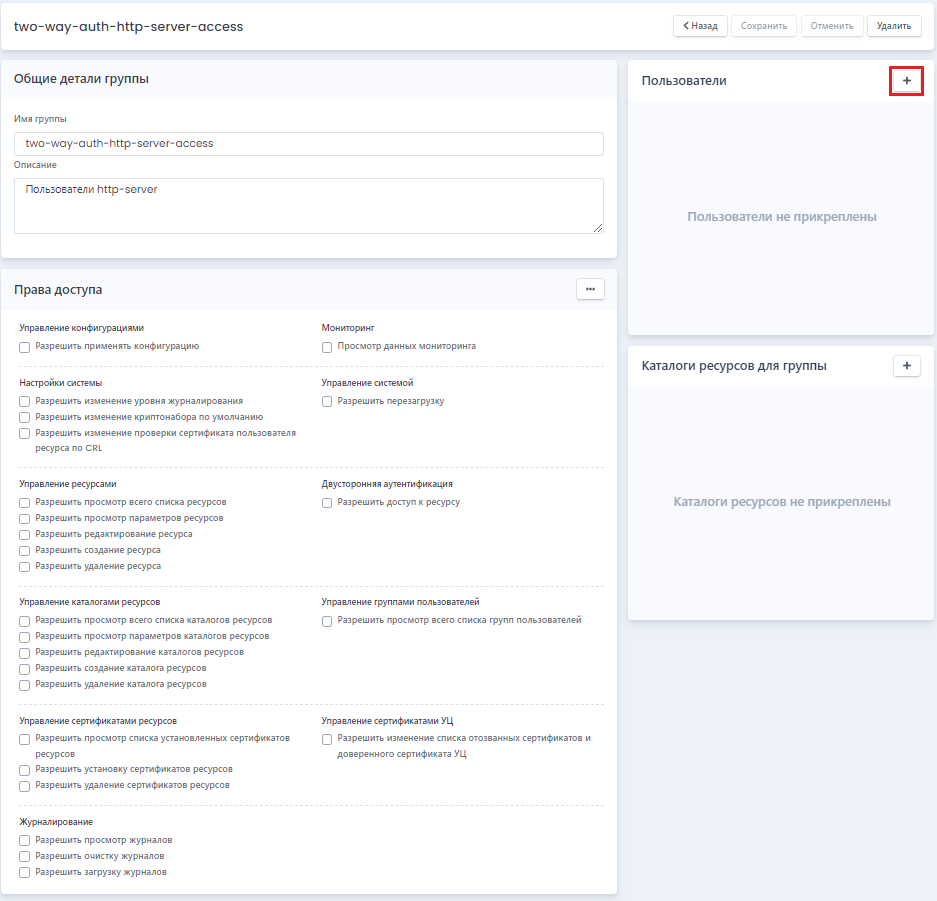

12.4. Для добавления пользователя в созданную группу кликнуть в таблице «Группы пользователей» по имени созданной группы. Будет открыта страница «Общие детали группы». В разделе «Пользователи» нажать кнопку «+» (см. Рисунок 37)

Рисунок 37

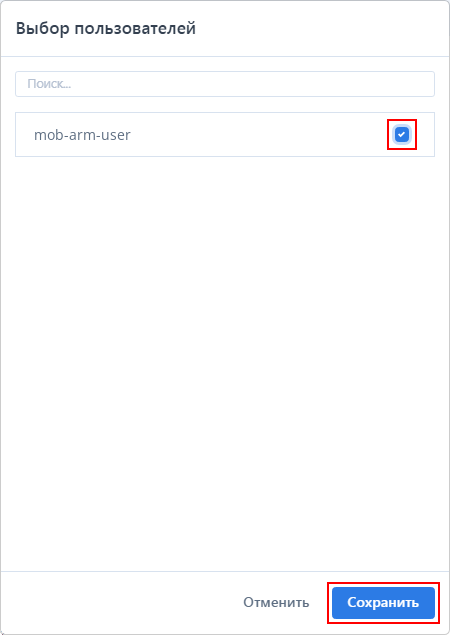

12.5. В открывшемся диалоговом окне «Выбор пользователей» установить флаг напротив ранее созданной учетной записи mob-arm-user и нажать кнопку «Сохранить» (см. Рисунок 38)

Рисунок 38

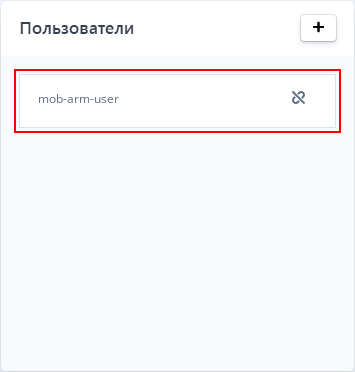

12.6. Раздел «Пользователи» будет дополнен новой записью (см. Рисунок 39).

Рисунок 39

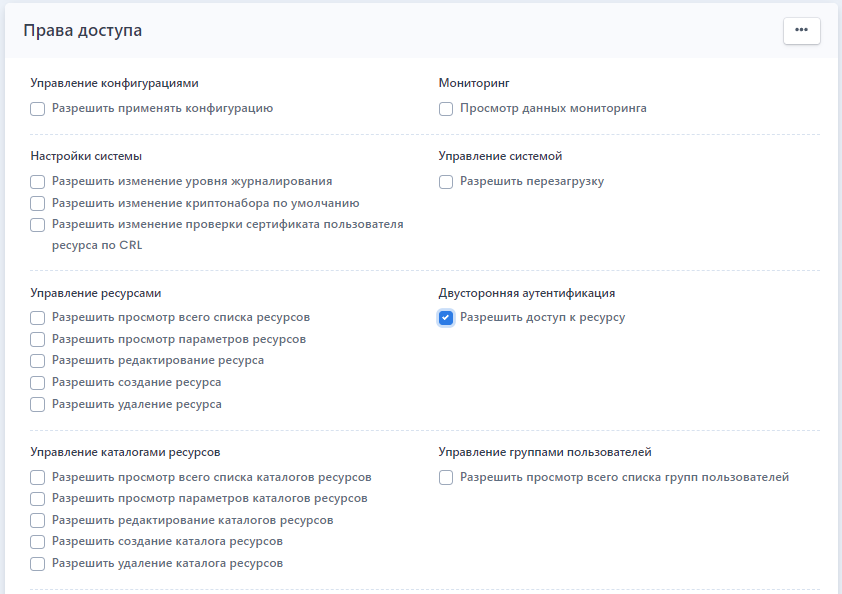

12.7. В разделе «Права доступа», в группе «Двусторонняя аутентификация» установить флаг «Разрешить доступ к ресурсу» (см. Рисунок 40)

Рисунок 40

12.8. Для сохранения изменений нажать кнопку «Сохранить» в заголовке таблицы (см. Рисунок 41)

Рисунок 41

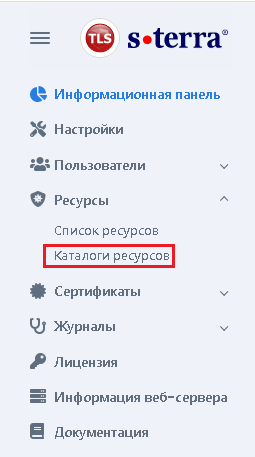

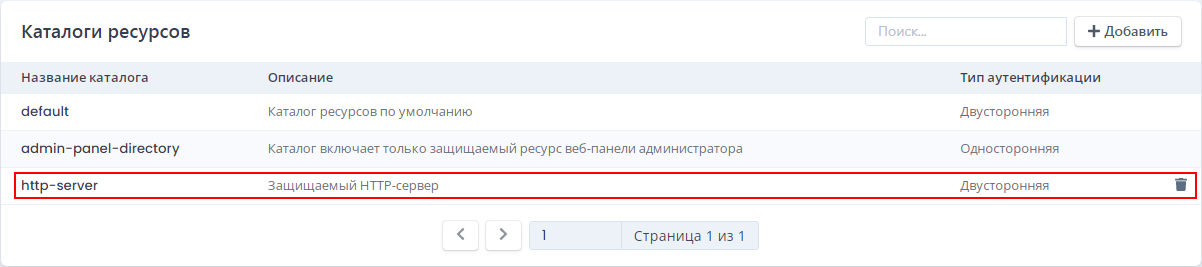

13. Следующим этапом следует создать каталог ресурсов. Для этого в главном меню выбрать пункт «Каталоги ресурсов» (см. Рисунок 42).

Рисунок 42

13.1. Будет открыта одноименная страница. На ней в оглавлении таблицы нужно нажать кнопку «+Добавить». (см. Рисунок 43).

Рисунок 43

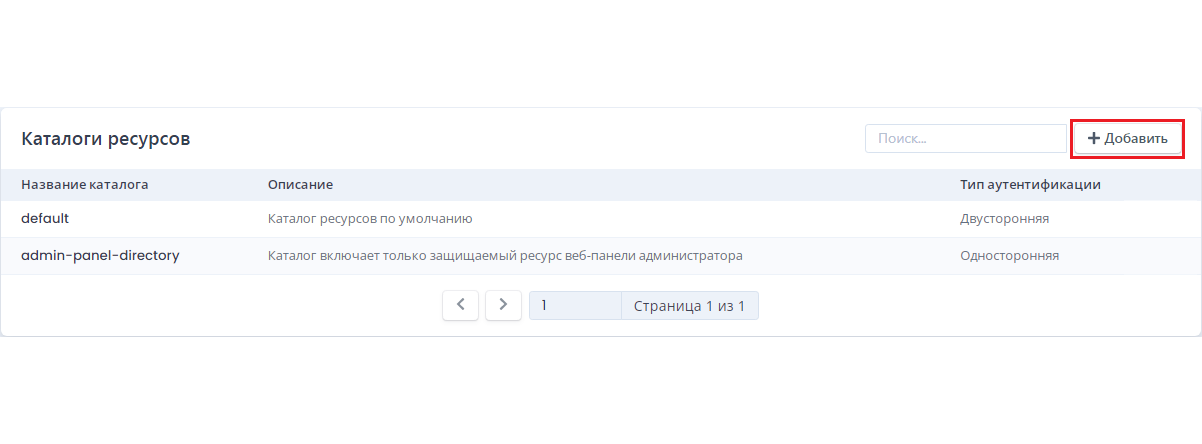

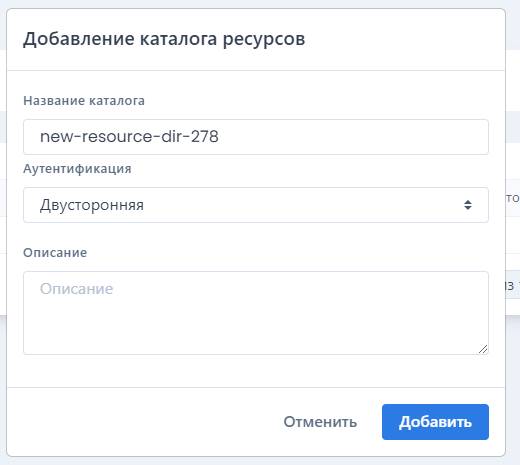

13.2. Откроется диалоговое окно «Добавление каталога ресурсов» (см. Рисунок 44).

Рисунок 44

13.3. В поле «Название каталога» следует вписать имя нового каталога, выбрать тип аутентификации «Двусторонняя», заполнить поле «Описание» и нажать кнопку «Добавить» (см. Рисунок 45).

Рисунок 45

В названии каталога допускается использование: букв латинского алфавита, цифр, символа «-» минус и символа «_» нижнее подчеркивание. Название каталога чувствительно к регистру, то есть http-server и HTTP-SERVER - это два разных названия.

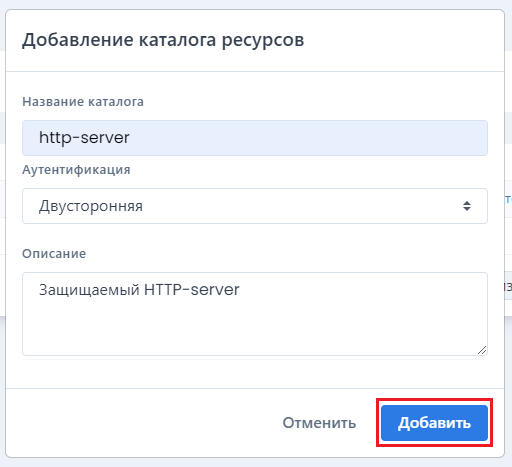

13.4. Таблица будет дополнена новой записью (см. Рисунок 46).

Рисунок 46

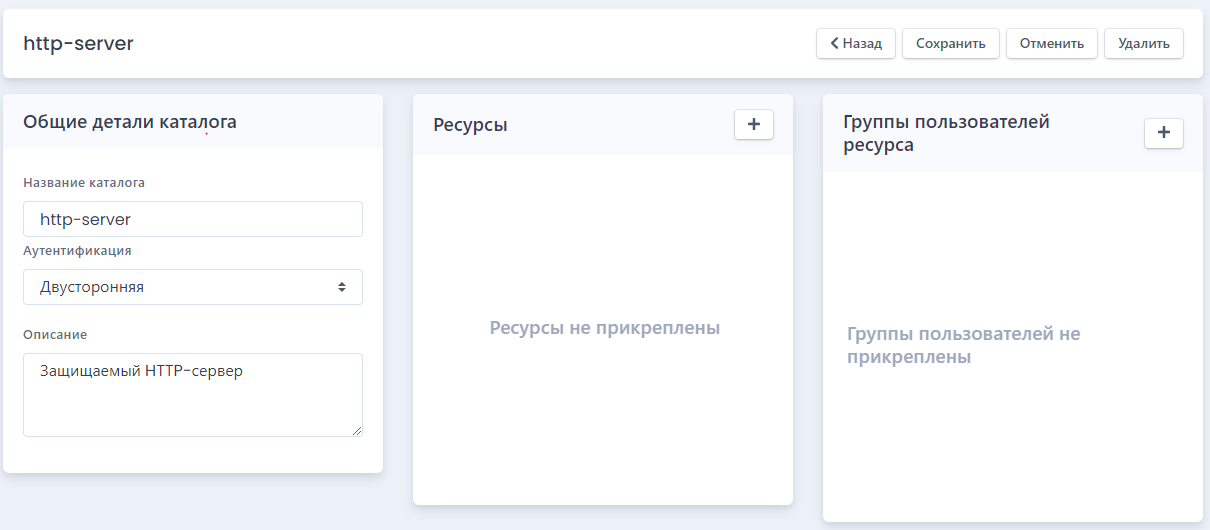

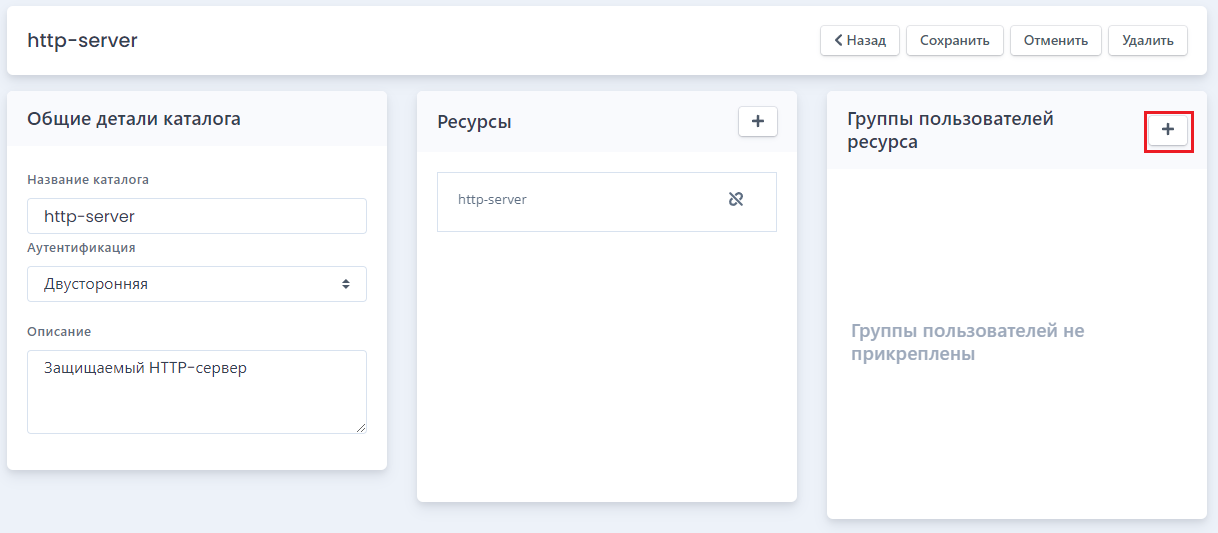

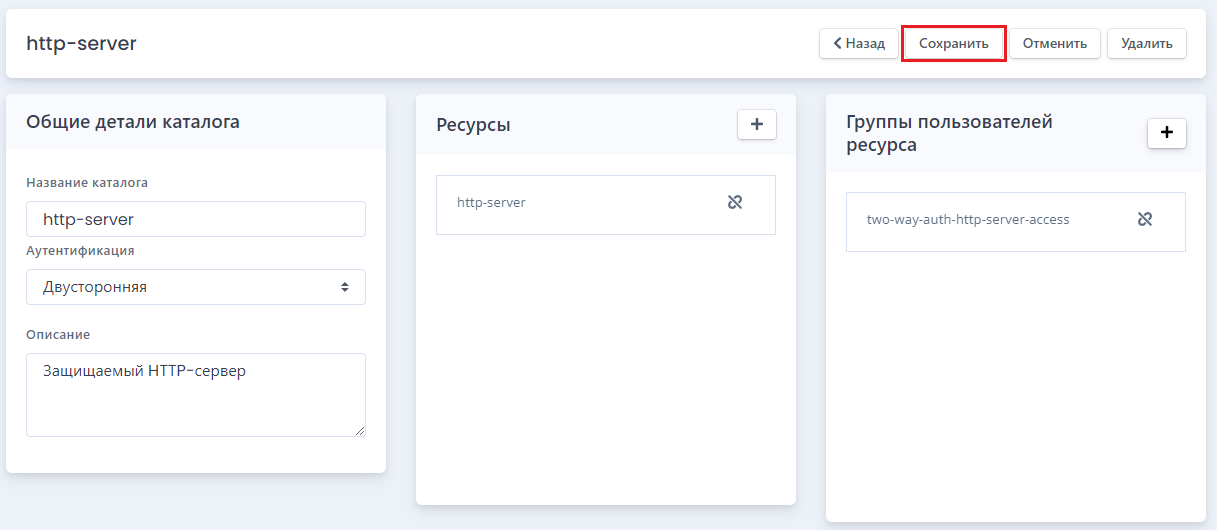

13.5. Далее потребуется выполнить настройки созданного каталога. Для этого следует кликнуть по имени созданного каталога http-server. Откроется страница настроек каталога (см. Рисунок 47).

Рисунок 47

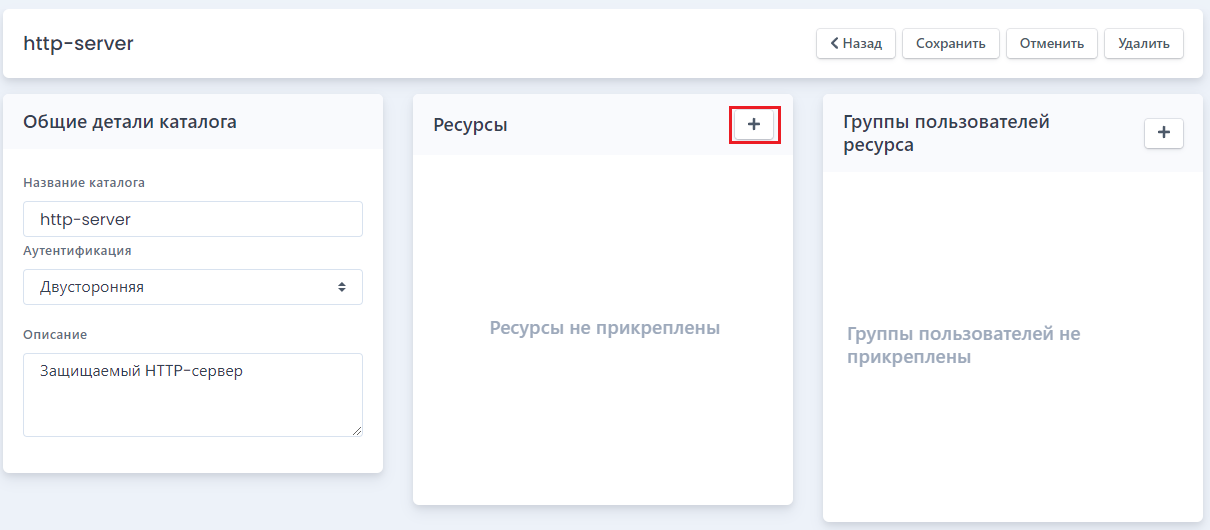

13.6. Далее требуется добавить в каталог защищаемый ресурс. Для этого в разделе «Ресурсы» нужно нажать кнопку «+» (см. Рисунок 48).

Рисунок 48

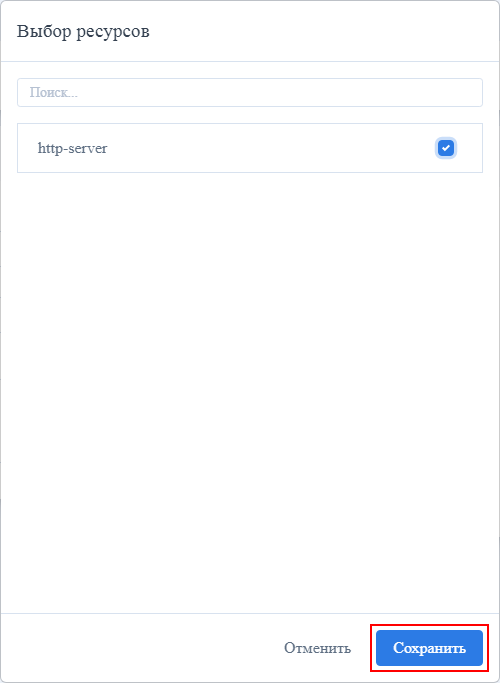

13.7. В открывшемся диалоговом окне установить флаг напротив имени нужного ресурса. В данном случае это http-server и нажать кнопку «Сохранить». (см. Рисунок 49).

Рисунок 49

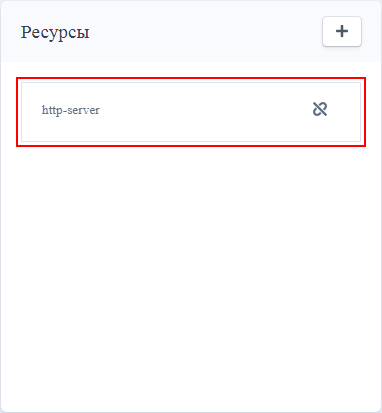

13.8. Раздел «Ресурсы» будет дополнен записью о целевом ресурсе (см. Рисунок 50).

Рисунок 50

13.9. Далее следует добавить группу пользователей, которые будут иметь доступ к этому ресурсу. Для этого в разделе «Группы пользователей ресурса» следует нажать кнопку «+» (см. Рисунок 51).

Рисунок 51

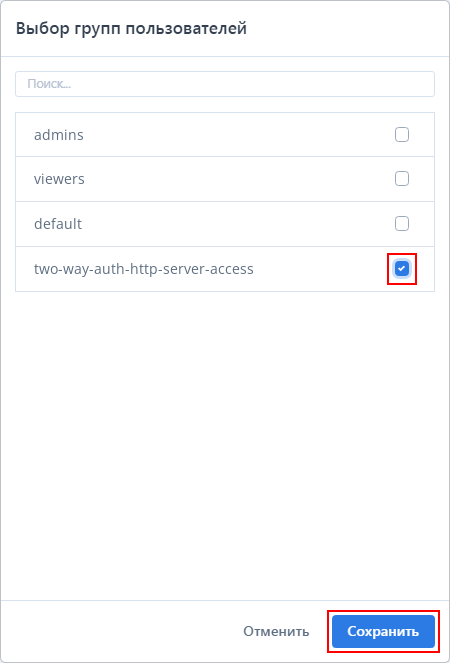

13.10.В открывшемся диалоговом окне установить флаг напротив названия целевой группы. В данном случае — это two_way_auth_http_server_access. Нажать кнопку «Сохранить». (см. Рисунок 52)

Рисунок 52

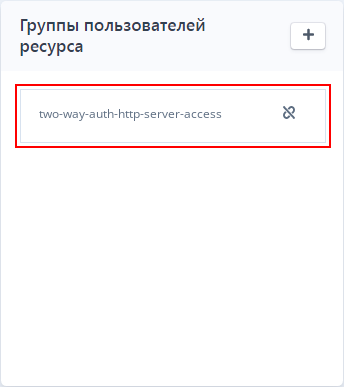

13.11.Окно будет закрыто, список групп пользователей будет дополнен новой записью (см. Рисунок 53).

Рисунок 53

13.12.Для сохранения информации о созданном каталоге следует нажать кнопку «Сохранить» в заголовке страницы (см. Рисунок 54).

Рисунок 54

14. Для активации сделанных настроек следует применить созданную конфигурацию. Для этого надо перейти на страницу «Информационная панель», выбрав в главном меню одноименный пункт (см.Рисунок 55).

Рисунок 55

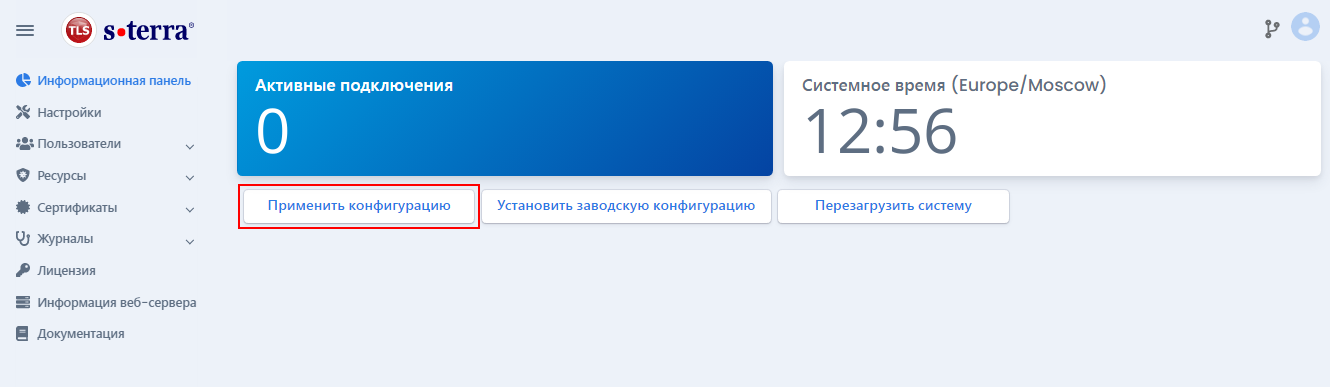

15. На открывшейся странице нажать кнопку «Применить конфигурацию» (см. Рисунок 56):

Рисунок 56

Важно! При применении новой конфигурации все имеющиеся на данный момент защищенные соединения будут закрыты и перестроены в соответствии с новыми настройками.

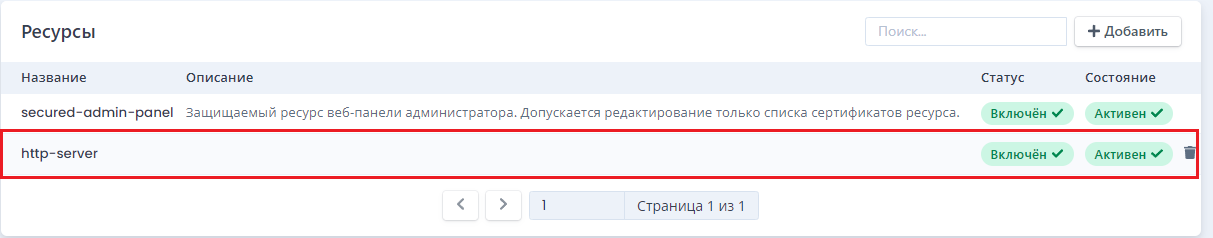

16. Если при настройке не было допущено ошибок статус защищаемого ресурса автоматически сменится на «Активен». Проверить это можно в разделе «Список ресурсов» (см. Рисунок 57).

Рисунок 57

17. На этом настройка устройства s-terra-tls-gate завершена.

1. Предварительно следует задать:

1.1. IP-адрес - 172.16.100.2 с маской 255.255.255.0

1.2. Адрес шлюза по умолчанию - это адрес интерфейса ens224 устройства router1 - 172.16.100.1

1.3. Адрес сервера доменных имен - это адрес интерфейса ens224 устройства router1 - 172.16.100.1.

На следующих шагах потребуется наличие сертификата доверенного удостоверяющего центра. Сертификат необходимо получить на УЦ и сохранить в файловой системе мобильного рабочего места

2. Затем следует выпустить сертификат данного пользователя.

Важно! Выпускаемый сертификат в поле CN должен содержать имя учетной записи пользователя, созданного на TLS Шлюзе (см. Рисунок 31). В данном случае это «mob-arm-user». Поле «Использование ключа» должно содержать значение clientAuth (OID 1.3.6.1.5.5.7.3.2)

3. Для создания запроса на сертификат допускается использование утилиты cryptcp производства компании КриптоПро. Утилита доступна на сайте производителя после регистрации.

4. В команде создания запроса на сертификат следует указать:

· Использовать ключ для работы с подписями, опция -sg

· Задать значение поля Субъект, опция -dn в формате «ключ=значение,»

· При необходимости указать, что контейнер с секретными ключами должен быть помечен как экспортируемый, опция -exprt

· Однозначно задать индекс криптопровайдера, опция -provtype, для КриптоПро CSP - 80

· Задать имя контейнера, в данном случае - это mob-arm-user-cont, опция -cont

· Установить, что следует использовать контейнер пользователя, опция -ku

· Задать значение поля «Улучшенный ключ». Для опции -certusage указать значение clientAuth в форме OID (1.3.6.5.5.7.3.2)

5. Для выполнения команды нужно запустить командный интерпретатор, перейти в каталог, в котором хранится утилита crypcp и в командной строке выполнить команду:

cryptcp.x64.exe -createrqst -sg -dn "C=RU,ST=Moscow=S-Terra,CN=mob-arm-user" -exprt -provtype 80 -cont mob-arm-user-cont mob-arm-user.csr -ku -certusage 1.3.6.1.5.5.7.3.2

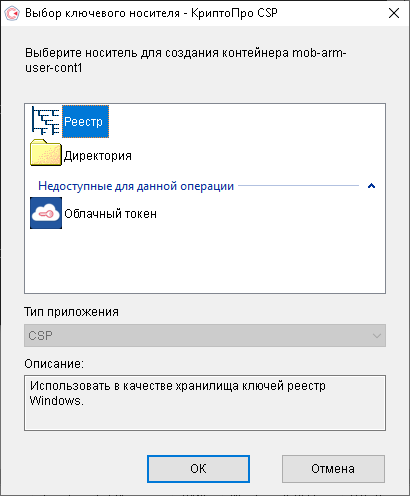

6. Непосредственно после запуска команды будет открыто окно для выбора носителя, в который будет сохранен контейнер с секретными ключами. Рекомендуется выбрать «Реестр» и нажать кнопку «ОК» (см. Рисунок 58).

Рисунок 58

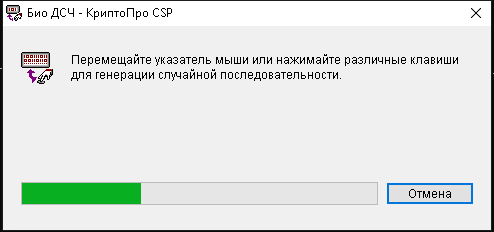

7. Далее будет открыто окно инициализации БиоДСЧ, в этом окне следует перемещать курсор мыши или нажимать случайно выбранные клавиши до полного заполнения прогресс-бара (см. Рисунок 59). После успешной инициализации окно закроется автоматически.

Рисунок 59

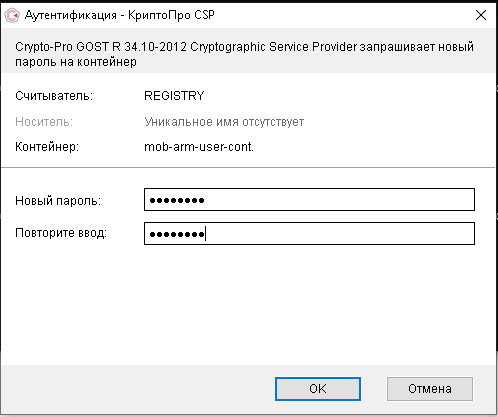

8. В следующем окне следует задать надежный пароль к контейнеру с секретными ключами и нажать кнопку ОК (см. Рисунок 60).

Рисунок 60

9. Окно будет закрыто и в командном интерпретаторе выведен ErrorCode. Он должен быть равен 0. Например:

c:\tools>cryptcp.x64.exe -createrqst -sg -dn "C=RU,ST=Moscow=S-Terra,CN=mob-arm-user" -exprt -provtype 80 -cont mob-arm-user-cont mob-arm-user.csr -ku -certusage 1.3.6.1.5.5.7.3.2

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2021.

Утилита командной строки для подписи и шифрования файлов.

Запрос успешно создан и сохранен в файле.

[ErrorCode: 0x00000000]

c:\tools>

10. Файл запроса будет создан, в данном случае в текущем каталоге:

c:\tools>type mob-arm-user.csr

-----BEGIN NEW CERTIFICATE REQUEST-----

MIICWTCCAgYCAQAwRzEVMBMGA1UEAwwMbW9iLWFybS11c2VyMRAwDgYDVQQKDAdT

LVRlcnJhMQ8wDQYDVQQIDAZNb3Njb3cxCzAJBgNVBAYTAlJVMGYwHwYIKoUDBwEB

AQEwEwYHKoUDAgIjAQYIKoUDBwEBAgIDQwAEQEw38l8PGff1+jNrtHeaRHZulfcl

MxktJ5l2BphOc82RVtRa8wN36yqt6u/+f3826TАМz+rAwFkRTvfrDsvo2UOgggFO

MBoGCisGAQQBgjcNAgMxDBYKNi4yLjkyMDAuMjBJB3krBgEEAYI3FRQxPDA6AgEF

DA9ERVNLVE9QLUw1UlRFM0YME0RFU0tUT1AtTDVSVEUzRlxyYXkMD2NyeXB0Y3Au

eDY0LmV4ZTBTBgkqhkiG9w0BCQ4xRjBEMA4GA1UdDwEB/wQEAwIGwDATBgNVHSUE

DDAKBggrBgEFBQcDAjAdBgNVHQ4EFgQU4eN5g9Ut4СUQ2VGDDycVTUY2MM8wgY8G

CisGAQQBgjcNAgIxgYAwfgIBAh52AEMAcgB5AHAAdABvAC0AUAByAG8AIABHAE8A

UwBUACAAUgAgADMANAAuADEAMAAtADIAMAAxADIAIABDAHIAeQBwAHQAbwBnAHIA

YQBwAGgAaQBjACAAUwBlAHIAdgBpAGMAZQAgAFAAcgBvAHYAaQBkAGUAcgMBADAK

BggqhQMHAQEDAgNBAHLvFolHoLO3jCwrClnED4X5vqbYGYPvqyLAlQk8sRRL8EEG

d7dpCq6xSkPfqONZlaJXAGRoWUFJCBYcVdeRCw8=

-----END NEW CERTIFICATE REQUEST-----

c:\tools>

11. Этот запрос следует передать на УЦ и выпустить сертификат для данного пользователя.

Допускается выпуск сертификата и контейнера с секретными ключами на машине администратора в формате pfx, с последующей передачей этого контейнера на рабочее место пользователя по доверенному каналу.

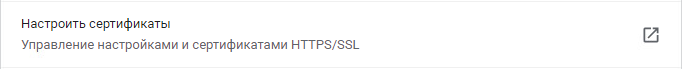

12. Полученный сертификат следует импортировать в хранилище сертификатов Chromium Gost. Для этого в адресной строке Chromium Gost нужно набрать адрес: chrome://settings/security. На открывшейся странице «Безопасность» выбрать пункт «Настроить сертификаты. Управление настройками и сертификатами HTTPS/SSL» (см. Рисунок 61).

Рисунок 61

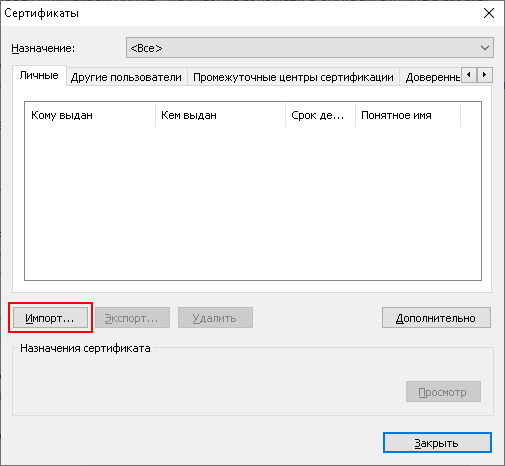

13. Будет открыто диалоговое окно «Сертификаты». Следует нажать кнопку «Импорт» (см. Рисунок 62).

Рисунок 62

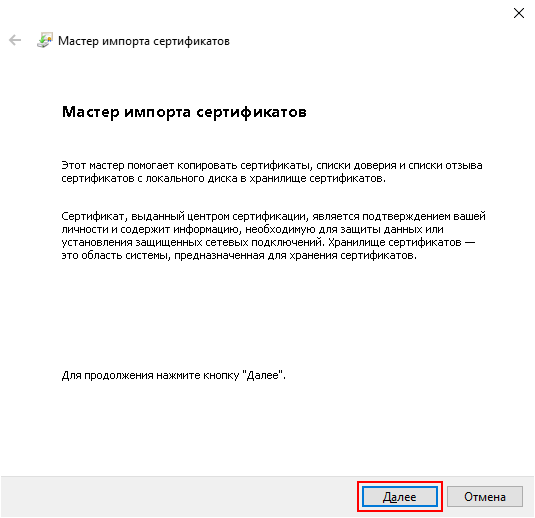

14. Будет запущен мастер импорта сертификатов. В первом окне требуется нажать кнопку «Далее» (см. Рисунок 63).

Рисунок 63

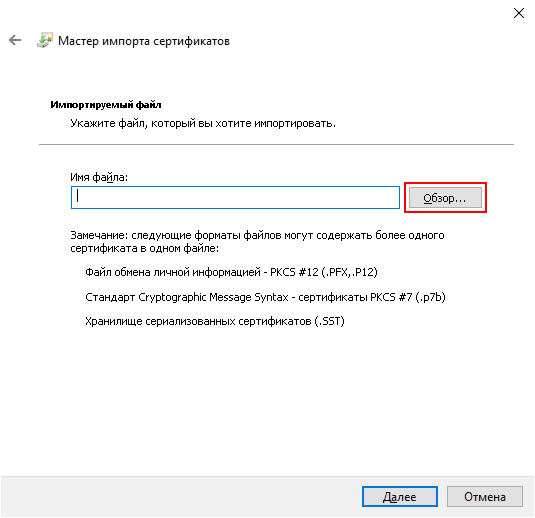

15. Будет открыто следующее окно Мастера импорта сертификатов. В этом окне нужно нажать кнопку «Обзор» (см. Рисунок 64).

Рисунок 64

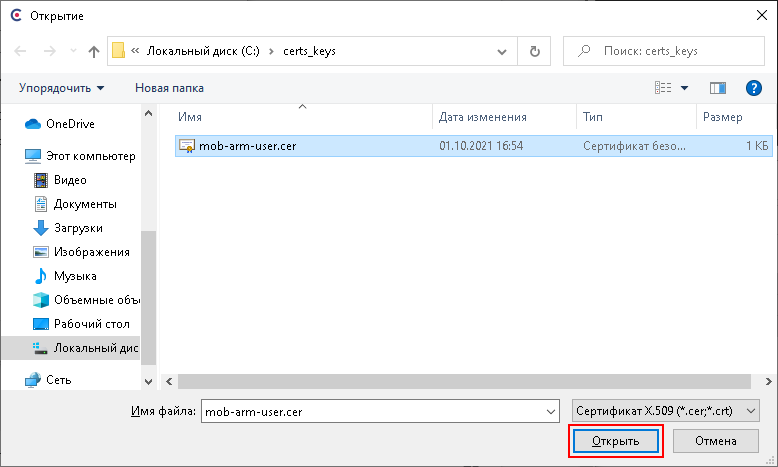

16. В открывшемся диалоге выбора файлов выбрать файл сертификата и нажать кнопку «Открыть» (см. Рисунок 65).

Рисунок 65

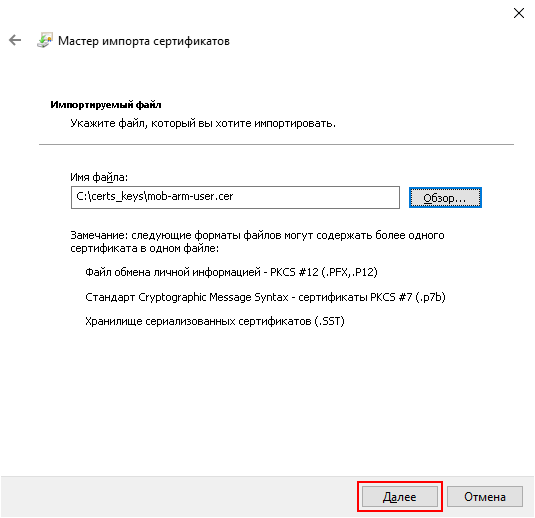

17. Диалог выбора файлов будет закрыт, поле «Имя файла» в окне мастера будет заполнено путем к файлу сертификата (см. Рисунок 66). Нажать кнопку «Далее».

Рисунок 66

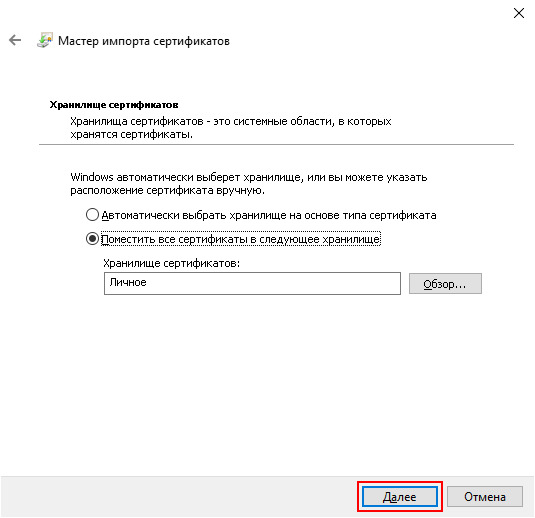

18. В следующем окне Мастера надо выбрать хранилище для размещения сертификата. Следует выбрать «Личное» и нажать кнопку «Далее» (см. Рисунок 67).

Рисунок 67

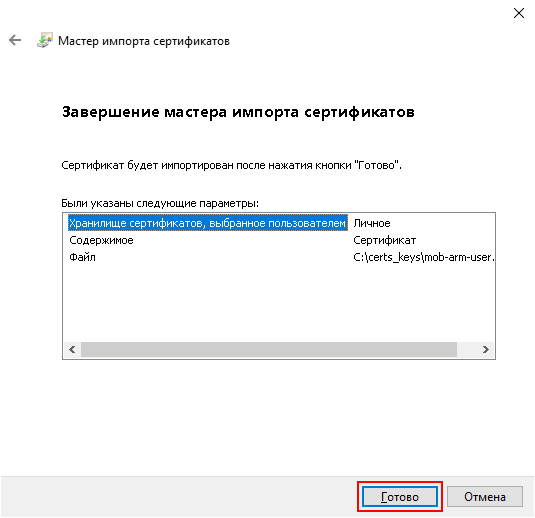

19. В завершении Мастер импорта выведет в отдельном окне сводную информацию (см. Рисунок 68).

Рисунок 68

Следует нажать кнопку «Готово».

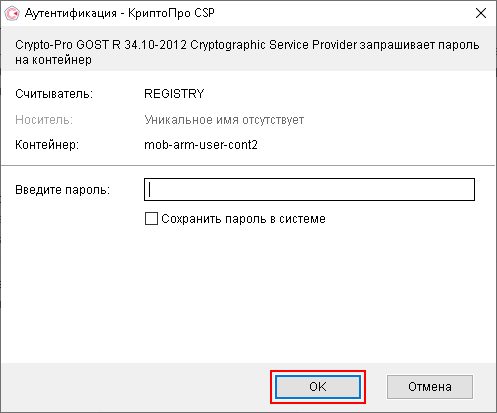

20. Будет открыто окно с запросом пароля к контейнеру с секретными ключами. Этот пароль был задан при генерации запроса на сертификат (см. Рисунок 60). Следует ввести пароль к контейнеру и нажать кнопку «OK» (см. Рисунок 69)

Рисунок 69

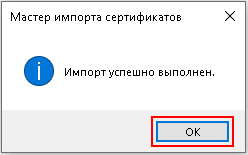

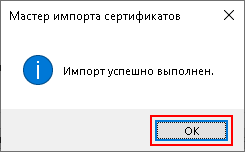

21. Окно мастера будет закрыто, и выведено сообщение об успешном импорте сертификата (см.Рисунок 70).

Рисунок 70

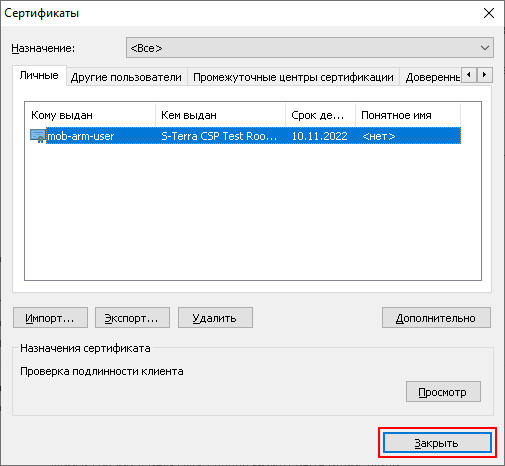

22. Завершить импорт, нажав кнопку «ОК». И убедиться в том, что список сертификатов, размещенных в хранилище «Личные», дополнен новым сертификатом (см. Рисунок 71). В окне «Сертификаты» следует нажать кнопку «Закрыть». Сертификат пользователя успешно импортирован.

Рисунок 71

23. Далее импортировать сертификат удостоверяющего центра в хранилище доверенных сертификатов. Этот сертификат был ранее получен на УЦ и сохранен в файловой системе устройства mob-arm.

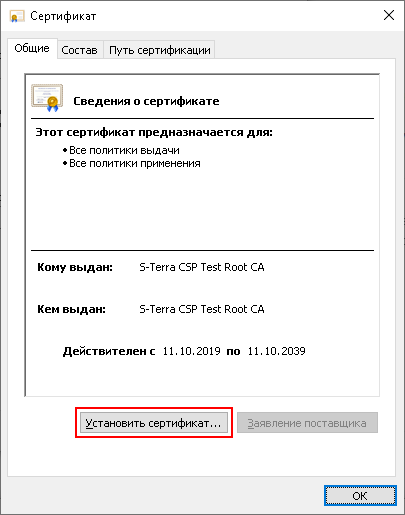

24. Для начала импорта в файловом проводнике Windows нужно открыть каталог, в который был сохранен сертификат УЦ, и дважды кликнуть по имени файла. Сертификат будет открыт специализированным приложением операционной системы. В открывшемся окне следует нажать на кнопку «Установить сертификат». (см. Рисунок 72).

Рисунок 72

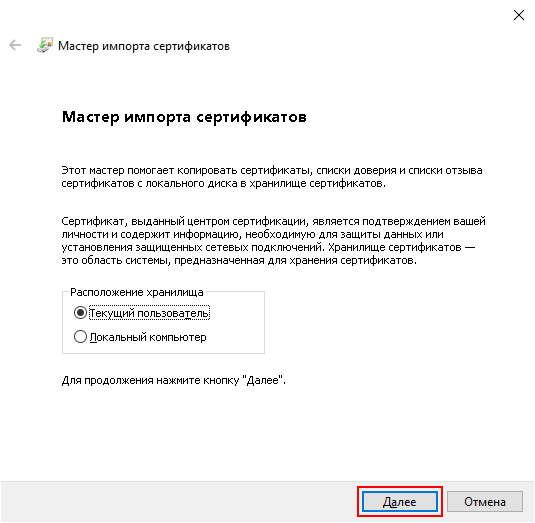

25. Откроется окно Мастера импорта сертификатов. Убедиться, что переключатель «Расположение хранилища» находится в состоянии «Текущий пользователь» и нажать кнопку «Далее» (см. Рисунок 73)

Рисунок 73

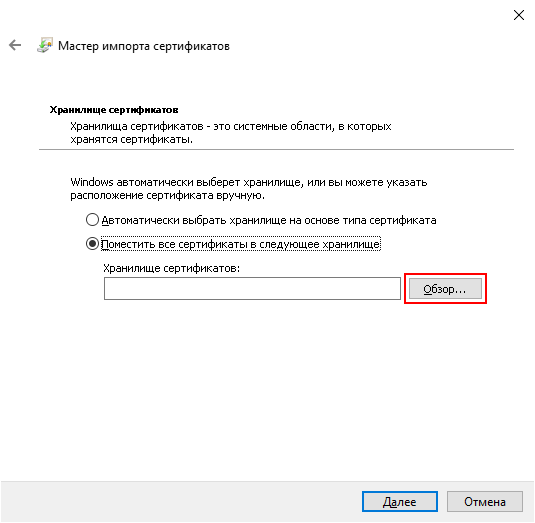

26. В следующем окне установить переключатель в положение «Поместить все сертификаты в следующее хранилище». Нажать кнопку «Обзор», которая станет доступной (см. Рисунок 74).

Рисунок 74

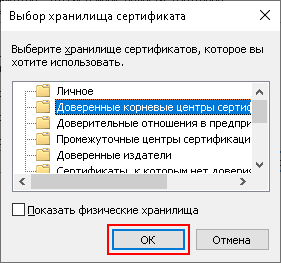

27. Будет открыто окно «Выбор хранилища сертификата». В дереве хранилищ надо выбрать хранилище «Доверенные корневые центры сертификации» и нажать кнопку «ОК» (см. Рисунок 75).

Рисунок 75

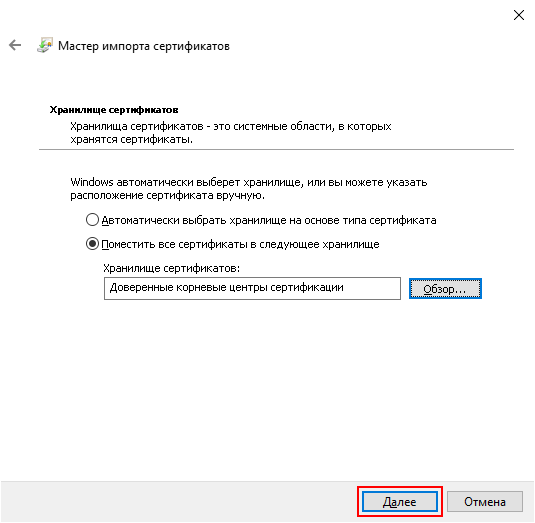

28. Окно выбора хранилища будет закрыто. Поле «Хранилище сертификатов» в окне Мастера будет заполнено названием выбранного хранилища. Для продолжения нажать кнопку «Далее» (см. Рисунок 76).

Рисунок 76

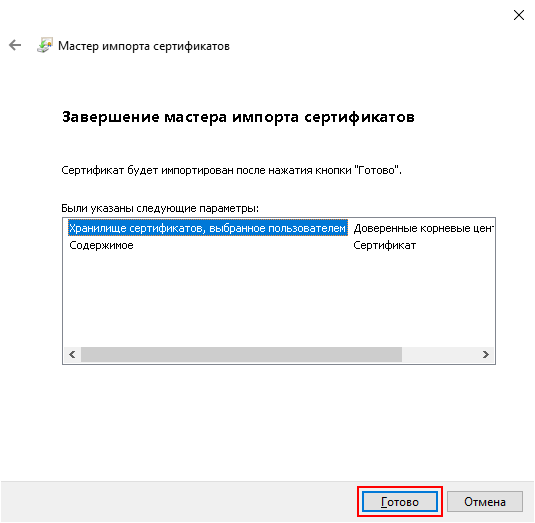

29. Откроется окно Мастера под названием «Завершение мастера импорта сертификатов». Для завершения импорта нужно нажать кнопку «Готово» (см. Рисунок 77).

Рисунок 77

30. Мастер завершит работу сообщением об успешном импорте (см. Рисунок 78).

Рисунок 78

31. Следует закрыть окно сообщения, нажав кнопку «ОК», и закрыть приложение для просмотра сертификатов.

32. На этом настройка устройства mob-arm завершена.

1. Устройство http-server не требует специфических настроек.

1.1. На интерфейсе ens192 должен быть настроен корректный IP-адрес, 192.168.1.2 с маской 24 бита.

2. Указан адрес шлюза по умолчанию. В данном случае - это адрес интерфейса eth0 устройства s-terra-tls-gate (192.168.1.1).

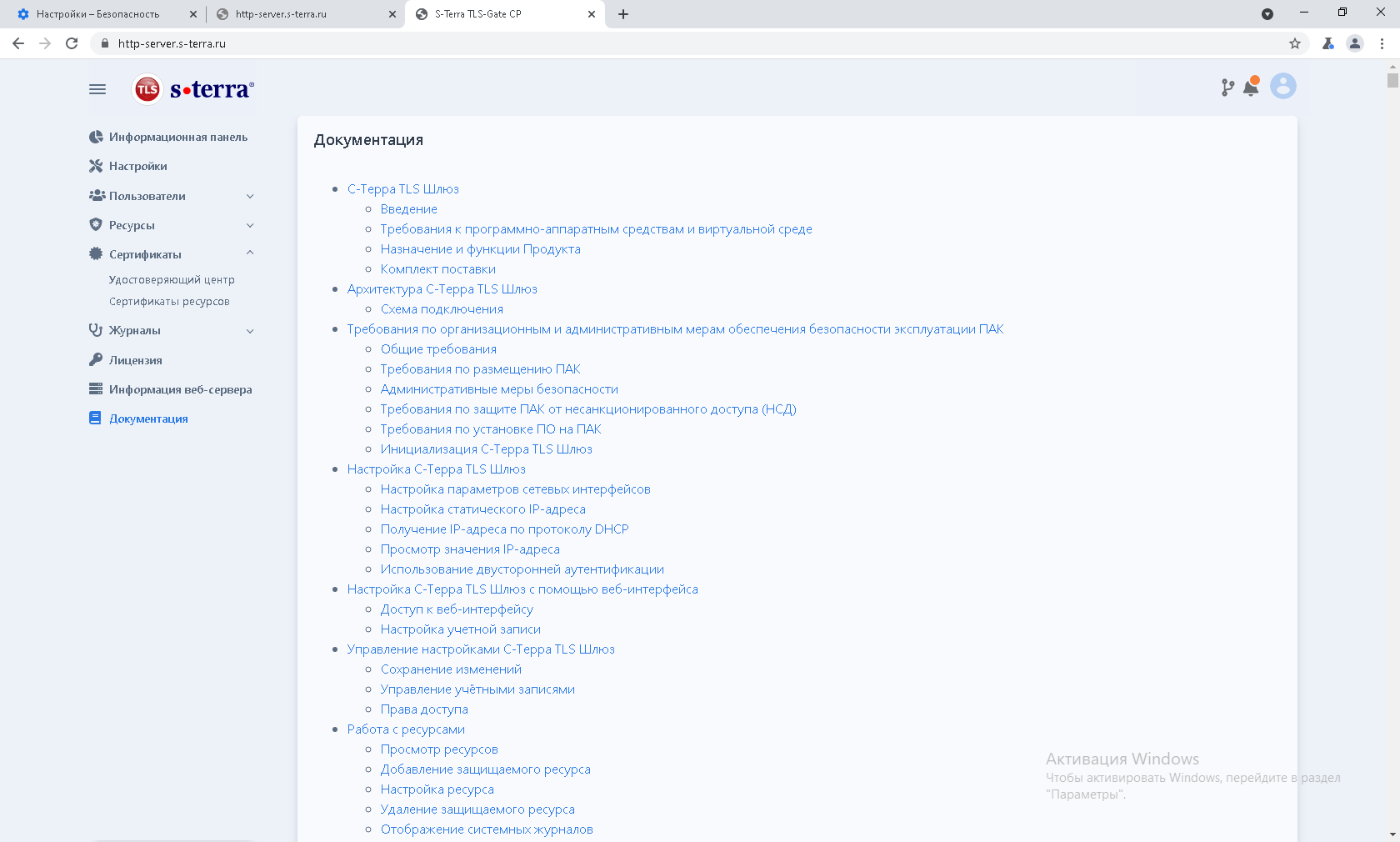

3. В рамках данного сценария использован простой (plain) http-сервер. На главной странице опубликована документация С-Терра TLS Шлюз.

Проверку работоспособности следует выполнять после завершения настройки всех устройств стенда. Для проверки необходимо получить доступ к странице http-server.s-terra.ru с устройства mob-arm.

1. Для этого, на устройстве mob-arm, нужно запустить Chromium Gost и в адресной строке указать доменное имя защищаемого ресурса, и выделенный порт: http-server.s-terra.ru:443. Нажать клавишу Enter.

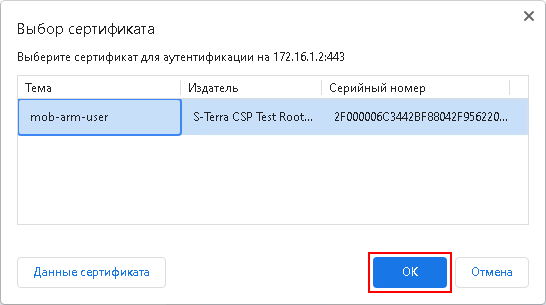

2. Будет открыто окно «Выбор сертификата». Необходимо выделить строку с описанием сертификата устройства mob-arm-user и нажать кнопку «ОК» (см. Рисунок 79).

Рисунок 79

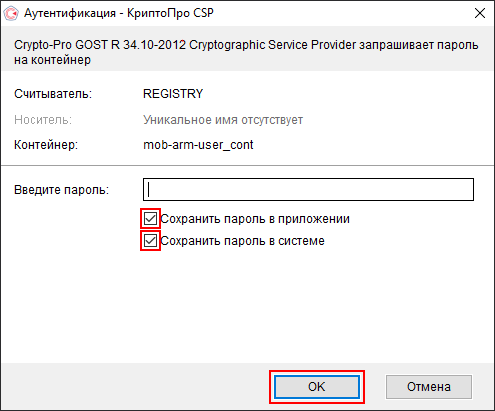

3. Будет открыто окно «Аутентификация - КриптоПро CSP» В поле «Введите пароль» следует ввести пароль к контейнеру с секретными ключами сертификата. Существует возможность отключить появление этого окна при обращении к защищаемому ресурсу. Если это допускается, нужно установить флаги «Сохранить пароль в приложении» и «Сохранить пароль в системе». Для продолжения нажать кнопку «ОК» (см. Рисунок 80).

Рисунок 80

4. Будет открыта главная страница http-server (см. Рисунок 81).

Рисунок 81

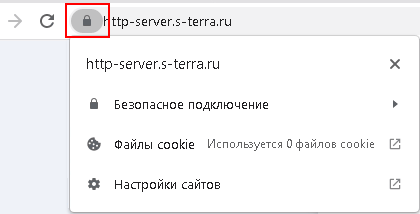

5. Можно убедиться в том, что защищенное соединение построено успешно. Для этого кликом правой кнопки мыши по иконке «замок» в адресной строке Chromium Gost нужно вызвать контекстное меню (см. Рисунок 82).

Рисунок 82

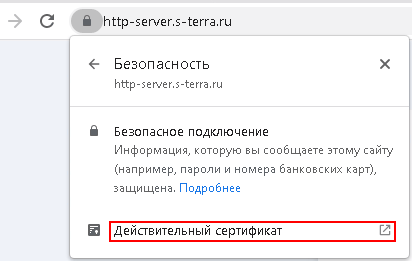

6. Далее в меню следует выбрать пункт «Безопасное подключение» - «Действительный сертификат» (см. Рисунок 83).

Рисунок 83

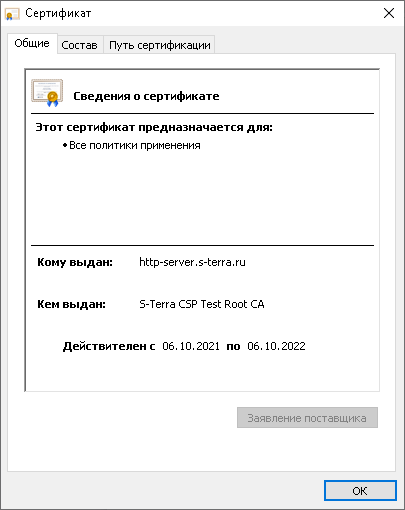

7. Полученный от С-Терра TLS Шлюз сертификат будет открыт специализированным приложением Windows (см. Рисунок 84).

Рисунок 84

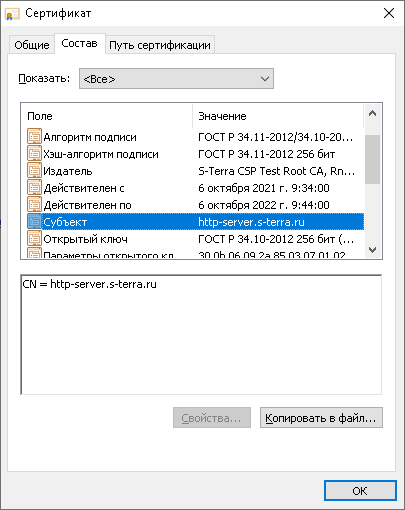

8. В открывшемся окне перейти на вкладку «Состав». Можно убедиться в том, что значение поля «Субъект» соответствует доменному имени ресурса назначения (см. Рисунок 85).

Рисунок 85

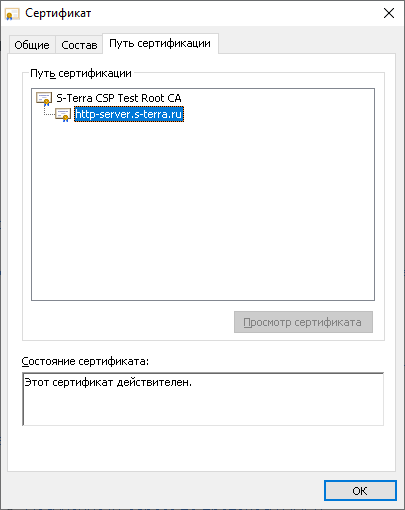

9. Далее перейти на вкладку «Путь сертификации» (см. Рисунок 86). На этой вкладке можно увидеть структуру подчинённости сертификатов.

Рисунок 86

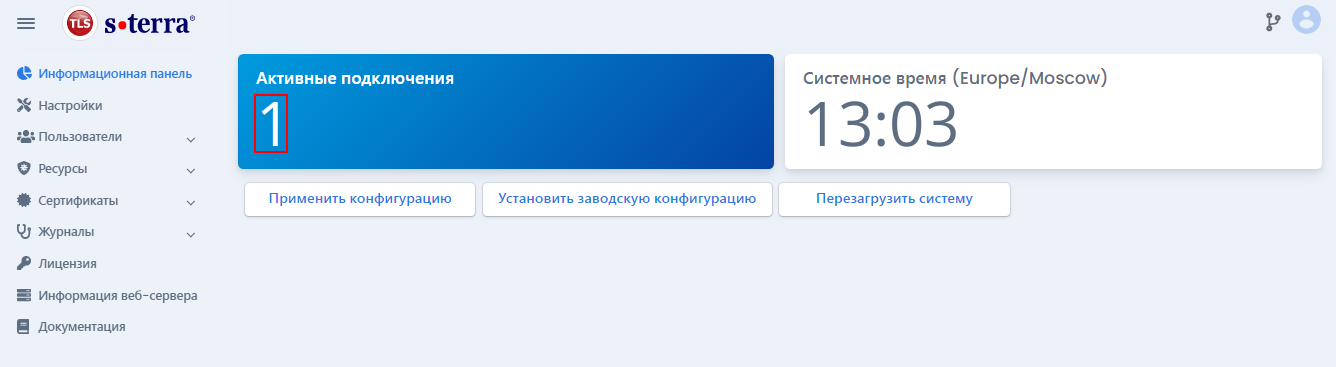

10. На устройстве admin открыть страницу «Информационная панель» и убедиться, что счетчик «Активные подключения» равен 1 (см. Рисунок 87)

Рисунок 87

C:\WINDOWS\system32>ipconfig

Windows IP Configuration

Ethernet adapter Ethernet0:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::d12c:dd1d:4b32:7c56%9

IPv4 Address. . . . . . . . . . . : 192.168.1.254

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.1.1

C:\WINDOWS\system32>

C:\WINDOWS\system32>route print

===========================================================================

Interface List

9...00 50 56 9e 2c 8b ......Intel(R) 82574L Gigabit Network Connection

1...........................Software Loopback Interface 1

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.254 281

127.0.0.0 255.0.0.0 On-link 127.0.0.1 331

127.0.0.1 255.255.255.255 On-link 127.0.0.1 331

127.255.255.255 255.255.255.255 On-link 127.0.0.1 331

192.168.1.0 255.255.255.0 On-link 192.168.1.254 281

192.168.1.254 255.255.255.255 On-link 192.168.1.254 281

192.168.1.255 255.255.255.255 On-link 192.168.1.254 281

224.0.0.0 240.0.0.0 On-link 127.0.0.1 331

224.0.0.0 240.0.0.0 On-link 192.168.1.254 281

255.255.255.255 255.255.255.255 On-link 127.0.0.1 331

255.255.255.255 255.255.255.255 On-link 192.168.1.254 281

===========================================================================

Persistent Routes:

Network Address Netmask Gateway Address Metric

0.0.0.0 0.0.0.0 192.168.1.1 Default

===========================================================================

root@router1:~# ip address show

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: ens192: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UNKNOWN group default qlen 1000

link/ether 00:50:56:9e:aa:12 brd ff:ff:ff:ff:ff:ff

inet 172.16.1.1/24 brd 172.16.1.255 scope global ens192

valid_lft forever preferred_lft forever

inet6 fe80::250:56ff:fe9e:aa12/64 scope link

valid_lft forever preferred_lft forever

3: ens224: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UNKNOWN group default qlen 1000

link/ether 00:50:56:9e:b7:36 brd ff:ff:ff:ff:ff:ff

inet 172.16.100.1/24 brd 172.16.100.255 scope global ens224

valid_lft forever preferred_lft forever

inet6 fe80::250:56ff:fe9e:b736/64 scope link

valid_lft forever preferred_lft forever

root@router1:~#

root@router1:~# ip route show

172.16.1.0/24 dev ens192 proto kernel scope link src 172.16.1.1

172.16.100.0/24 dev ens224 proto kernel scope link src 172.16.100.1

root@router1:~#

root@router1:~# sysctl net.ipv4.conf.all.forwarding

net.ipv4.conf.all.forwarding = 1

root@router1:~#

root@s-terra-tls-gate:~# ip address show

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UNKNOWN group default qlen 1000

link/ether 00:50:56:9e:de:dc brd ff:ff:ff:ff:ff:ff

inet 192.168.1.1/24 brd 192.168.1.255 scope global eth0

valid_lft forever preferred_lft forever

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UNKNOWN group default qlen 1000

link/ether 00:50:56:9e:0e:25 brd ff:ff:ff:ff:ff:ff

inet 172.16.1.2/24 brd 172.16.1.255 scope global eth1

valid_lft forever preferred_lft forever

root@s-terra-tls-gate:~#

root@s-terra-tls-gate:~# ip route show

default via 172.16.1.1 dev eth1

172.16.1.0/24 dev eth1 proto kernel scope link src 172.16.1.2

192.168.1.0/24 dev eth0 proto kernel scope link src 192.168.1.1

root@s-terra-tls-gate:~#

root@s-terra-tls-gate:~# cat /etc/hosts

127.0.0.1 localhost

::1 localhost ip6-localhost ip6-loopback

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

192.168.1.2 http-server.s-terra.ru

root@s-terra-tls-gate:~#

s-terra-tls-gate#show running-config

!

version 12.4

no service password-encryption

!

crypto ipsec df-bit copy

crypto isakmp identity address

username cscons privilege 15 secret 5 $6$tHtq8SR6$t3CWE6udI6L/ARr9jQowUYR7wEbOW

Zlx61OvLi7goonOFUYhNSGV49BA.RDGEZ7oKXBA1aTRi20ElR4wtMXTl0

aaa new-model

!

!

hostname s-terra-tls-gate

enable secret 5 9bs/JACOMLiCz30qHMoaCw==

!

!

ip access-list extended permit_tls_connections_only

permit tcp any 172.16.1.2 0.0.0.0 eq 443

permit tcp host 172.16.101.15 eq www host 172.16.1.2

!

!

!

interface GigabitEthernet0/0

ip address 192.168.1.1 255.255.255.0

!

interface GigabitEthernet0/1

ip address 172.16.1.2 255.255.255.0

ip access-group permit_tls_connections_only in

!

!

ip route 0.0.0.0 0.0.0.0 172.16.1.1

!

end

s-terra-tls-gate#

c:\Windows\System32>ipconfig

Windows IP Configuration

Ethernet adapter Ethernet0:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::11c4:d448:1f20:19b2%9

IPv4 Address. . . . . . . . . . . : 172.16.100.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 172.16.100.1

c:\Windows\System32>

c:\Windows\System32>route print

===========================================================================

Interface List

9...00 50 56 9e 93 78 ......Intel(R) 82574L Gigabit Network Connection

1...........................Software Loopback Interface 1

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 172.16.100.1 172.16.100.2 25

127.0.0.0 255.0.0.0 On-link 127.0.0.1 331

127.0.0.1 255.255.255.255 On-link 127.0.0.1 331

127.255.255.255 255.255.255.255 On-link 127.0.0.1 331

172.16.100.0 255.255.255.0 On-link 172.16.100.2 281

172.16.100.2 255.255.255.255 On-link 172.16.100.2 281

172.16.100.255 255.255.255.255 On-link 172.16.100.2 281

224.0.0.0 240.0.0.0 On-link 127.0.0.1 331

224.0.0.0 240.0.0.0 On-link 172.16.100.2 281

255.255.255.255 255.255.255.255 On-link 127.0.0.1 331

255.255.255.255 255.255.255.255 On-link 172.16.100.2 281

===========================================================================

Persistent Routes:

Network Address Netmask Gateway Address Metric

0.0.0.0 0.0.0.0 172.16.100.1 0

===========================================================================

root@http-server:~# ip address show

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: ens192: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UNKNOWN group default qlen 1000

link/ether 00:50:56:9e:bb:35 brd ff:ff:ff:ff:ff:ff

inet 192.168.1.2/24 brd 192.168.1.255 scope global ens192

valid_lft forever preferred_lft forever

inet6 fe80::250:56ff:fe9e:bb35/64 scope link

valid_lft forever preferred_lft forever

root@http-server:~#

root@http-server:~# ip route show

default via 192.168.1.1 dev ens192 onlink

192.168.1.0/24 dev ens192 proto kernel scope link src 192.168.1.2

root@http-server:~#

root@http-server:~# ss -lnt

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 128 0.0.0.0:22 0.0.0.0:*

LISTEN 0 5 0.0.0.0:80 0.0.0.0:*

LISTEN 0 128 [::]:22 [::]:*

root@http-server:~#