Скачать в формате PDF

|

|---|

Автоматизация развертывания большого числа шлюзов или клиентов с помощью «С-Терра КП»

Настоящий документ содержит описание способа совместного использования Продуктов компании ООО «С-Терра СиЭсПи» и Продуктов третьих производителей.

ООО «С-Терра СиЭсПи» осуществляет сопровождение настоящего сценария в части настроек Продуктов Компании. Упоминание наименований, продуктов, торговых марок третьих организаций исключительно неформально и не является поддержкой, рекомендацией либо рекламой. ООО «С-Терра СиЭсПи» не несет какой-либо ответственности в отношении работоспособности и использования этих Продуктов. Документ имеет статус вспомогательного материала, который может быть использован технологическими партнерами, компаниями-интеграторами, при разработке собственных решений.

Решения, разработанные на базе данного сценария, могут применяться в действующих сетях/системах только после тестовой и/или опытной эксплуатации.

Дополнительные файлы:

ver_4_3_scn_2_09_mass_deploy.zip

Данный сценарий описывает способ автоматизированного массового развертывания устройств «С-Терра Шлюз 4.3», «С-Терра Клиент 4.3», «С-Терра Юнит 4.3» с использованием «С-Терра КП 4.3».

Обеспечение безопасного взаимодействия достигается путем шифрования и туннелирования трафика с применением отечественных отраслевых стандартов ГОСТ и протокола IPsec. Все остальные соединения разрешены, но защищаться при помощи IPsec не будут.

В рамках данного сценария для аутентификации партнеры будут использовать сертификаты. В качестве криптопровайдера будет использована криптографическая библиотека, разработанная компанией «С-Терра СиЭсПи». Шлюзы безопасности (или криптошлюзы) – «С-Терра Шлюз» версии 4.3, удаленный VPN клиент – «С-Терра Клиент» версии 4.3, ПАК «С-Терра Юнит» версии 4.3

Для переноса установочных файлов с «С-Терра КП» на криптошлюзы и на компьютер с удаленным клиентом потребуется USB Flash накопитель.

Требования к квалификации администратора

Администратор должен обладать обширными знаниями в области сетевой информационной безопасности, иметь опыт работы с аналогичным оборудованием/программным обеспечением, знать и понимать следующие технологии и протоколы: PKI, IPsec, NAT, Firewall, routing, switching.

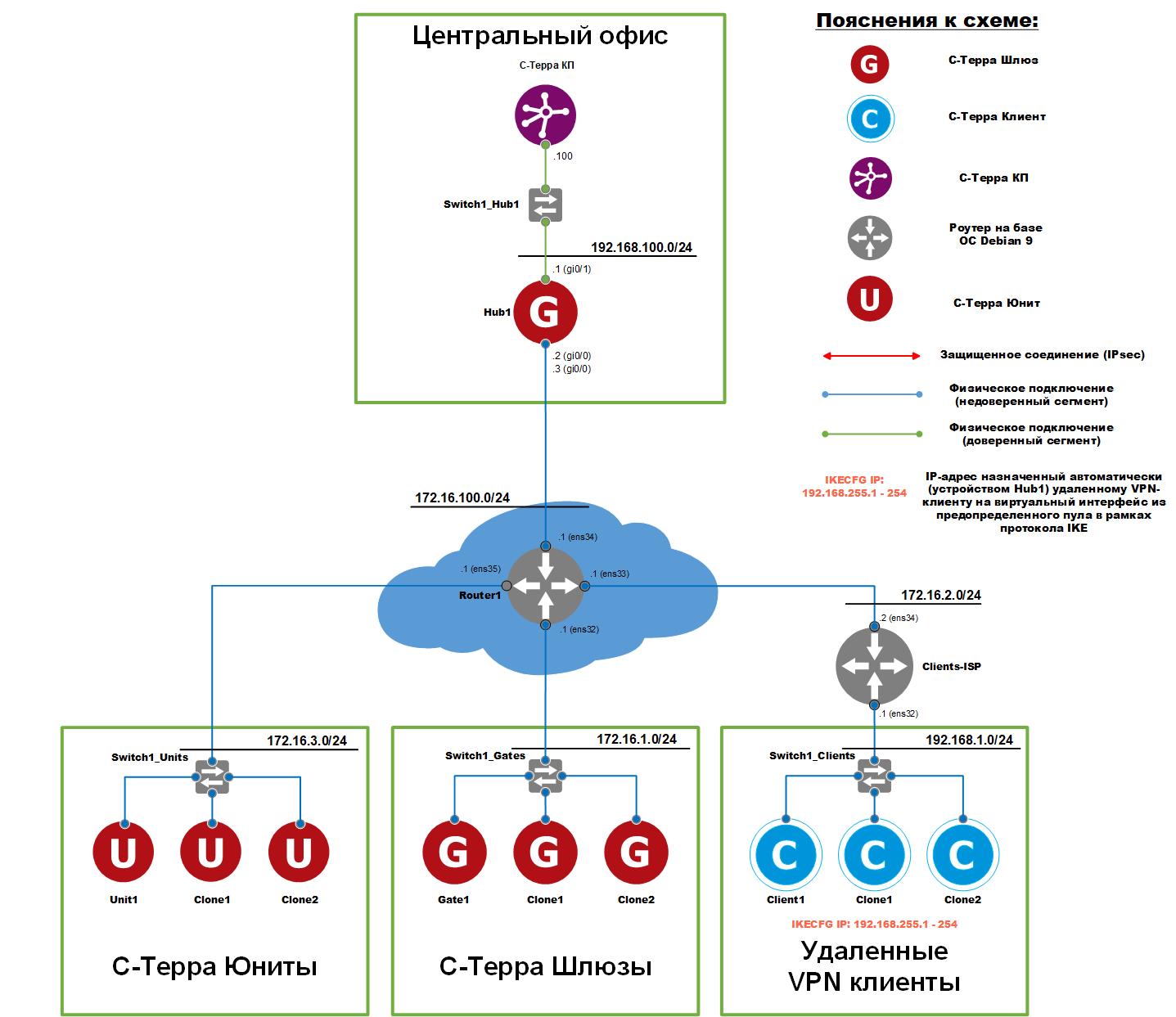

1. Требования к устройствам (см. Рисунок 1).

1.1. «С-Терра КП».

1.1.1 Программный комплекс «С-Терра КП 4.3» должен быть установлен, и должны быть произведены базовые настройки (подробнее на http://doc.s-terra.ru раздел С-Терра КП -> С-Терра КП 4.3 -> Руководство администратора -> Настройка сервера управления).

1.1.2 На сервере «С-Терра КП 4.3» должен быть установлен Microsoft Excel версии 2016 или выше.

1.2. «С-Терра Шлюз».

1.2.1 Устройства «С-Терра Шлюз» должны быть в заводском состоянии.

1.3. «С-Терра Клиент».

1.3.1 Для установки «С-Терра Клиент» на пользовательских компьютерах должна быть установлена ОС Windows (поддерживаемые версии 8/8.1/10).

1.4. «С-Терра Юнит».

1.4.1 С-Терра Юнит должен быть в заводском состоянии.

1.5. Центр выпуска сертификатов.

1.5.1 Должен быть настроен центр выпуска сертификатов (удостоверяющий центр, далее УЦ) для IPsec. В рамках данного сценария подразумевается, что УЦ установлен на том же устройстве, что и «С-Терра КП». Подробнее про развертывание и настройку УЦ можно ознакомиться на http://doc.s-terra.ru раздел С-Терра КП -> С-Терра КП 4.3 -> Руководство администратора -> Сценарии управления -> Установка и настройка Удостоверяющего Центра MSCA.

1.5.2 Для выпуска цифровых сертификатов допускается использование встроенного в OC Windows Server 2008R2 (или новее) удостоверяющего центра совместно с сертифицированным СКЗИ «КриптоПро» CSP 4.0 (или новее).

2. Требования к сетевому взаимодействию.

2.1. Между устройствами стенда должна быть обеспечена IP связность.

Рисунок 1. Схема взаимодействия

1. Размещение устройств.

1.1. В центральном офисе размещаются: коммутатор Switch1_hub1, криптошлюз (Hub1) и «С-Терра КП».

2.2. В неконтролируемом сегменте (синее облако на схеме) размещаются маршрутизаторы (Router1, Clients-ISP), коммутаторы (Switch1_Gates, Switch1_Clients, Switch_1_Unit), устройства «С-Терра Клиент» (удаленные VPN клиенты), криптошлюзы «С-Терра Шлюз» и ПАК «С-Терра Юнит».

2. Подключение к сети Интернет.

2.В данном сценарии для эмуляции сети Интернет используется маршрутизатор Router1.

Подключение к сети Интернет на устройствах «С-Терра Шлюз» и «С-Терра Клиент» будет считаться успешным, если по протоколу ICMP (или «ping») будет доступен маршрутизатор Router1.

2.1. Криптошлюз Hub1 подключается к сети Интернет с помощью статической маршрутизации (маршрут по умолчанию через маршрутизатор Router1).

2.2. Развертываемые криптошлюзы подключаются к сети Интернет с помощью статической маршрутизации (маршрут по умолчанию через маршрутизатор Router1).

2.3. Удаленные VPN клиенты подключаются к сети Интернет, используя сетевые настройки, полученные по DHCP (маршрут по умолчанию через маршрутизатор Clients-ISP).

3. Массовое развертывание.

Для массового развертывания с использованием «С-Терра КП» администратор вначале выполняет развертывание первого устройства («С-Терра Шлюз», «С-Терра Клиент» или «С-Терра Юнит») в ручном режиме, при этом сохранив VPD профиль (файл конфигурации) данного устройства. Затем, с использованием сохраненного профиля в качестве базового, с помощью специального PowerShell скрипта администратор выполняет развертывание всех остальных аналогичных устройств в автоматическом режиме.

4. Параметры безопасного взаимодействия.

Весь IP трафик между сервером «С-Терра КП» в центральном офисе (192.168.100.100/32) и развертываемыми криптошлюзами, между удаленными VPN клиентами (IKECFG IP из пула 192.168.255.0/24) и сервером «С-Терра КП» защищается с использованием алгоритмов ГОСТ и протокола IPsec в туннельном режиме.

Инициировать защищенное соединение могут только развертываемые устройства.

Удаленным VPN клиентам на специальный виртуальный сетевой интерфейс, будет назначен IP-адрес посредством IKECFG из пула (192.168.255.0/24, данный пул задается на Hub1). Все взаимодействия между компьютером пользователя и сервером «С-Терра КП» в центральном офисе будут осуществляться от этого IP-адреса, а не от IP-адреса, который пользователю был назначен по DHCP от маршрутизатора Clients-ISP. Данная настройка используется для того, чтобы избежать совпадения IP-адресов у удаленных клиентов в случае отсутствия возможности осуществлять контроль над адресным пространством компьютеров удаленных клиентов.

4.1. Параметры протокола IKE (рекомендуемые):

· Аутентификация при помощи цифровых сертификатов, алгоритм подписи – ГОСТ Р 34.10-2012 (ключ 256 бит);

· Алгоритм шифрования – ГОСТ 28147-89 (ключ 256 бит);

· Алгоритм вычисления хеш-функции – ГОСТ Р 34.11-2012 ТК26 (ключ 256 бит);

· Алгоритм выработки общего ключа (аналог алгоритма Диффи-Хеллмана) – VKO_GOSTR3410_2012_256 (ключ 256 бит).

4.2. Параметры протокола ESP (рекомендуемые):

· Комбинированный алгоритм шифрования и имитозащиты (контроль целостности) – ESP_GOST-4M-IMIT (ключ 256 бит).

1. Настройте IP адрес – 172.16.100.2 и маску – 255.255.255.0 на сетевом интерфейсе gi0/0.

2. Настройте secondary IP адрес – 172.16.100.3 и маску – 255.255.255.0 на сетевом интерфейсе gi0/0.

3. Настройте IP адрес – 192.168.100.1 и маску – 255.255.255.0 на сетевом интерфейсе gi0/1.

4. Задайте маршрут по умолчанию через 172.16.100.1.

5. Задайте IKECFG пул (192.168.255.1 – 192.168.255.254) для выдачи IP адресов удаленным клиентам.

6. Настройте политику, обеспечивающую шифрование трафика между следующими подсетями (в обоих случаях Hub1 должен выступать в качестве респондера):

· 192.168.100.100/32 и any. В IKE правиле задайте для параметра IKELocalIPFilter значение 172.16.100.2.

· 192.168.100.100/32 и 192.168.255.0/24. В IKE правиле задайте для параметра IKELocalIPFilter значение 172.16.100.3.

Подробнее про параметр IKELocalIPFilter можно прочитать в документации (https://doc.s-terra.ru, раздел С-Терра Шлюз -> С-Терра Шлюз 4.3 -> Создание конфигурационного файла -> Структура IKERule -> Атрибут IKELocalIPFilter).

Пример конфигурации криптошлюза Hub1 представлен в Приложении.

1. Настройте IP адрес – 172.16.1.1 и маску – 255.255.255.0 на сетевом интерфейсе ens32.

2. Настройте IP адрес – 172.16.2.1 и маску – 255.255.255.0 на сетевом интерфейсе ens33.

3. Настройте IP адрес – 172.16.100.1 и маску – 255.255.255.0 на сетевом интерфейсе ens34.

4. Разрешите прохождение IP трафика.

1. Настройте IP адрес – 192.168.1.1 и маску – 255.255.255.0 на сетевом интерфейсе ens32.

2. Настройте IP адрес – 172.16.2.2 и маску – 255.255.255.0 на сетевом интерфейсе ens34.

3. На интерфейсе ens34 настройте Source NAT или маскарадинг для пакетов из сети 192.168.1.0/24.

4. На интерфейсе ens32 настройте DHCP сервер, раздающий доступные IP адреса из подсети этого интерфейса (192.168.1.2 – 192.168.1.254) и требуемые сетевые настройки.

5. Разрешите прохождение IP трафика.

1. Включите получение сетевых настроек по DHCP.

2. Разрешите прохождение IP трафика.

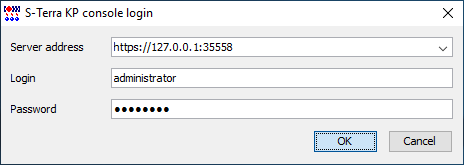

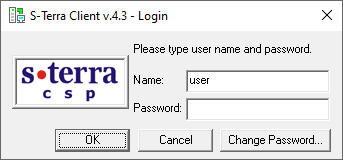

Для подключения используйте удаленную консоль «С-Терра КП». Запустите удаленную консоль, щелкнув по ярлыку S-Terra KP console. Чтобы попасть в главное окно консоли «С-Терра КП» введите имя пользователя и пароль, после чего нажмите кнопку «OK» (см. Рисунок 2).

Пользователь и пароль по умолчанию: administrator/12345678.

Рисунок 2

Для самого первого устройства «С-Терра Шлюз» создание запроса на сертификат, VPN конфигурации и установочных пакетов выполняется администратором вручную.

Для создания ключевой информации (например запросов на сертификаты) с использованием инструментов CA Tools требуется гамма. Подробнее на http://doc.s-terra.ru раздел С-Терра КП -> С-Терра КП 4.3 -> Руководство администратора -> Настройка сервера управления -> Использование гаммы, шаг 10.

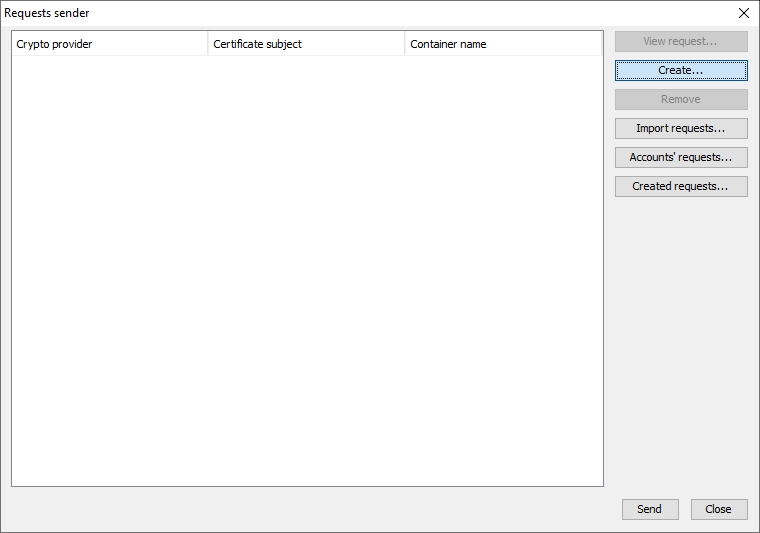

1. В главном окне консоли «С-Терра КП» в меню выберите пункт Tools -> CA Tools -> Requests sender. В открывшемся окне ‘Requests sender’ нажмите кнопку «Create» (см. Рисунок 3).

Рисунок 3

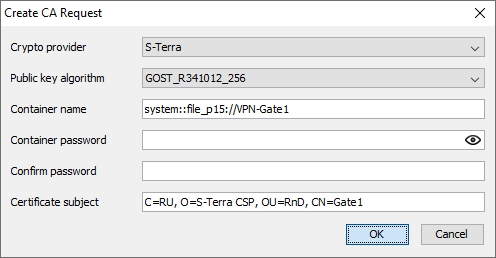

2. Откроется окно редактирования деталей запроса (см. Рисунок 4).

2.1. В качестве криптопровайдера выберите S-Terra, затем выберите нужный алгоритм публичного ключа из выпадающего списка.

2.2. Задайте имя контейнера (под этим именем контейнер будет храниться на «С-Терра КП»), рекомендуется задавать осмысленное название. Формат записи в поле Container name следующий: system::file_p15://<имя контейнера>. В зависимости от того, где находится контейнер (например, в файловой системе или на токене) и от формата самого контейнера (например, PKCS#15) запись может отличаться.

2.3. В строке Certificate subject задайте DN (Distinguished Name) локального сертификата. Поле CN должно присутствовать обязательно, остальные поля опциональны. После настройки всех деталей запроса нажмите «OK».

Рисунок 4

3. В окне ‘Requests sender’ отправьте созданный запрос на сертификат, нажав кнопку «Send». В данном сценарии подразумевается автоматическая выдача сертификатов на УЦ.

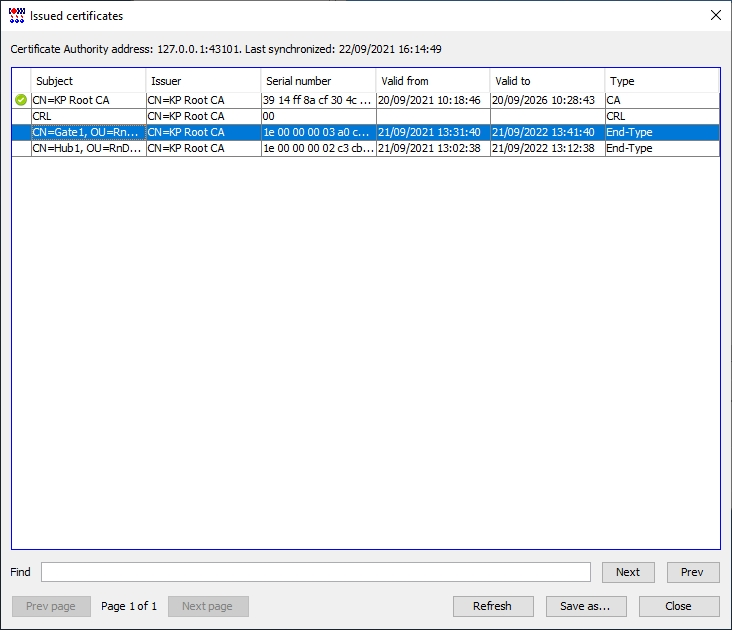

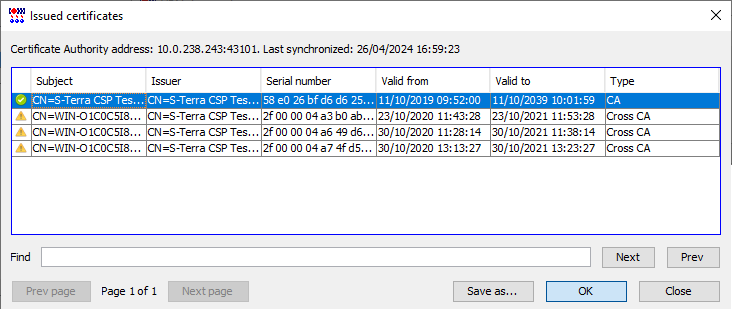

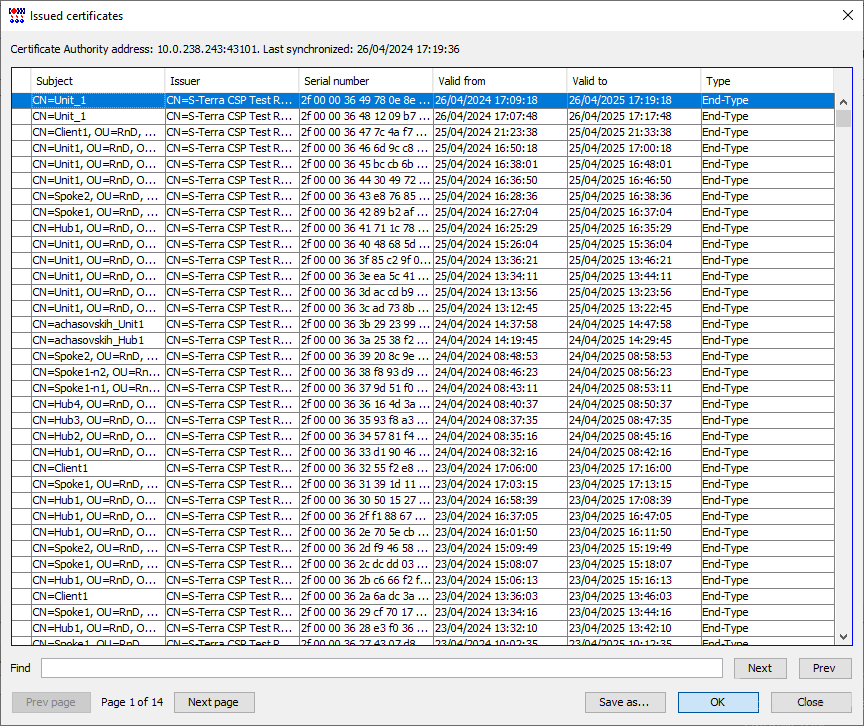

4. Убедитесь, что сертификат выдан. В меню выберите пункт Tools -> CA Tools -> Certificates Viewer. Откроется окно ‘Issued certificates’ со списком всех выданных сертификатов. Нажмите кнопку «Refresh» для синхронизации с УЦ. Выданный сертификат для Gate1 должен отобразиться в данном списке (Рисунок 5).

Рисунок 5

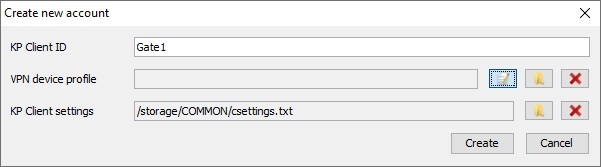

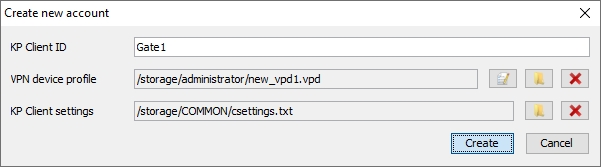

1. В главном окне консоли «С-Терра КП» в меню выберите пункт Accounts -> Create.

2. В окне “Create new account” введите имя устройства (в данном случае – Gate1) и нажмите на кнопку создания нового VPN профиля (Рисунок 6).

Рисунок 6

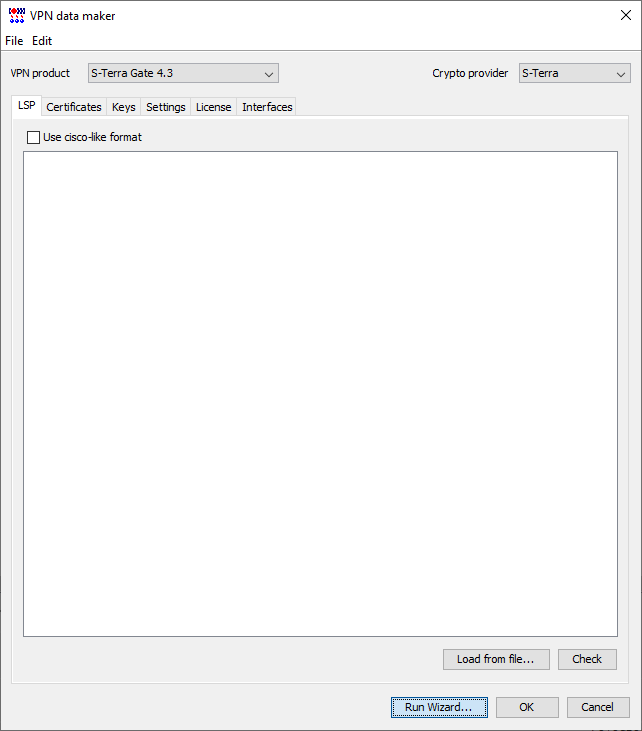

3. Откроется окно редактирования VPN профиля. Вверху, в выпадающем списке VPN product выберите пункт S-Terra Gate 4.3, в качестве криптопровайдера выберите S-Terra (Рисунок 7).

Рисунок 7

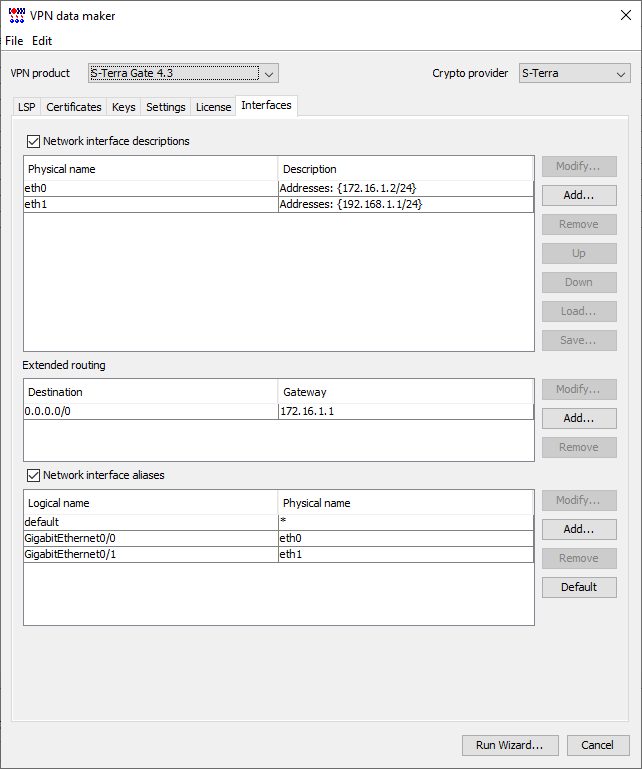

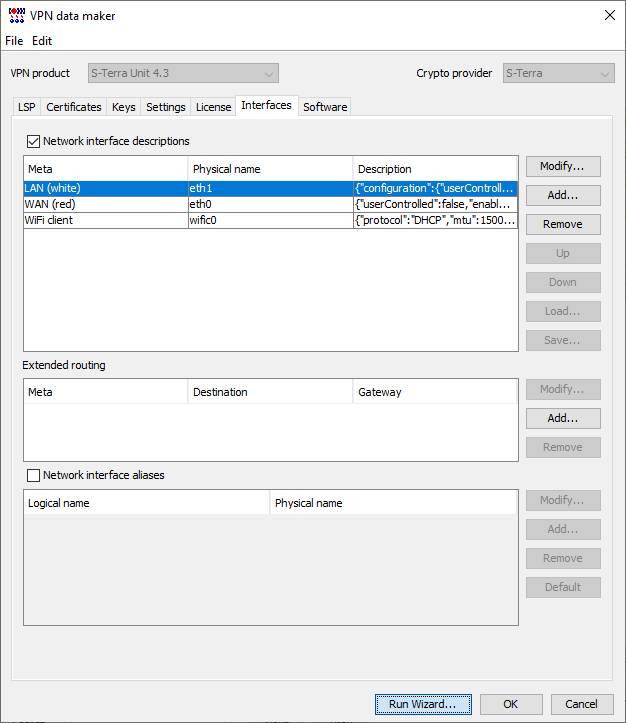

4. Перейдите на вкладку Interfaces. Здесь задаются настройки сетевых интерфейсов, маршрутизация и карта интерфейсов (Рисунок 8).

Рисунок 8

4.1. Создайте карту интерфейсов. Карта интерфейсов состоит из записей, которые для каждого сетевого интерфейса шлюза устанавливают соответствие между его названием в linux нотации (например, eth0) и его названием в нотации cisco-like (например, GigabitEthernet0/0). В процессе создания политики безопасности используются имена интерфейсов в нотации cisco-like.

На шлюзах, представляющих из себя ПАК (т.е. не виртуальные шлюзы) карта интерфейсов уже создана по умолчанию, и находится в текстовом файле /etc/ifaliases.cf. В таком случае, создавать ее в «С-Терра КП» не требуется (в противном случае она перезапишет существующую в процессе применения настроек с «С-Терра КП»), а названия соответствующих сетевых интерфейсов при задании политики безопасности можно смотреть в текстовом выводе этого файла.

Cisco-like названия интерфейсов желательно выбирать так, чтобы они максимально близко отражали характеристики сетевых портов на шлюзе. Например, для гигабитного интерфейса имеет смысл задать имя GigabitEthernet0/0, для 10-гигабитного интерфейса – TenGigabitEthernet0/0, и так далее.

В данном сценарии будет считаться, что на всех развертываемых криптошлюзах карта сетевых интерфейсов по умолчанию отсутствует, и у шлюзов всего два сетевых интерфейса. WAN-интерфейсом будет являться eth0, который будет обозначен как GigabitEthernet0/0, а LAN-интерфейсом будет eth1, который будет обозначен как GigabitEthernet0/1.

Для добавления записей в карту интерфейсов сделайте следующее:

4.1.1 Установите галочку у параметра Network interface aliases.

4.1.2 Нажмите кнопку «Add» рядом с полем.

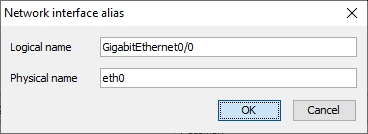

4.1.3 В открывшемся окне ‘Network interface alias’ добавьте запись для WAN-интерфейса. В поле Logical Name пропишите его имя в нотации cisco-like – GigabitEthernet0/0, в поле Physical name пропишите его имя в linux нотации – eth0 (Рисунок 9).

Рисунок 9

4.1.4 Нажмите кнопку «OK» для добавления записи.

4.1.5 Аналогичным образом добавьте запись для LAN-интерфейса.

4.2. Задайте IP адреса на WAN и LAN интерфейсах и маршрут по умолчанию.

4.2.1 Установите галочку у параметра Network interface descriptions.

4.2.2 Нажмите кнопку «Add» рядом с полем.

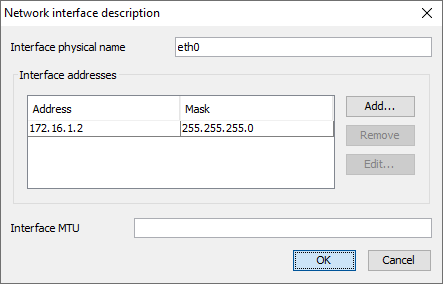

4.2.3 В открывшемся окне ‘Network interface description’ в поле Interface physical name введите eth0, нажмите на кнопку «Add», задайте IP-адрес – 172.16.1.2 и маску – 255.255.255.0.

Рисунок 10

4.2.4 Закройте окно Network interface description по кнопке «OK».

4.2.5 Аналогично задайте IP-адрес – 192.168.1.1 и маску – 255.255.255.0 для интерфейса eth1.

4.2.6 Рядом с полем Extended routing нажмите на кнопку «Add» и добавьте маршрут по умолчанию через 172.16.1.1.

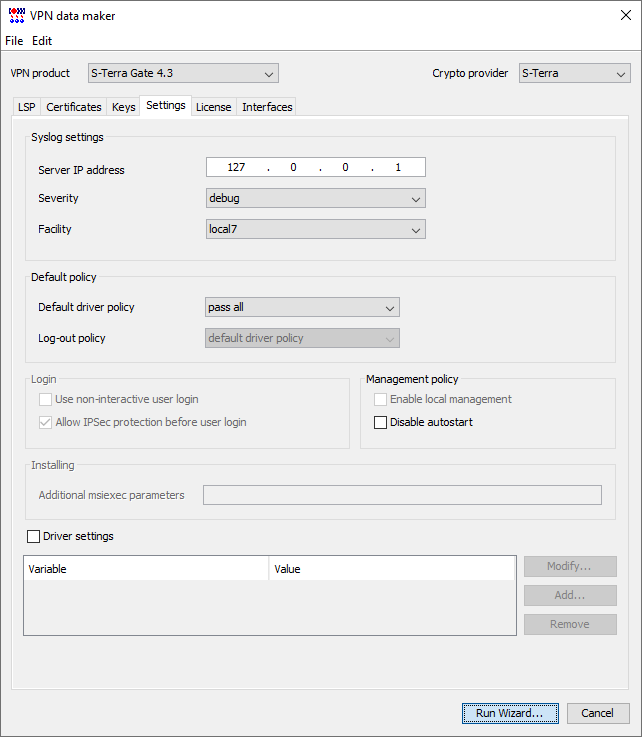

5. Перейдите на вкладку Settings (Рисунок 11).

5.1. В разделе Syslog settings установите желаемый уровень логирования (из выпадающего списка Severity).

5.2. В разделе Default policy установите политику обработки трафика по умолчанию (из выпадающего списка Default driver policy).

Рисунок 11

6. Нажмите кнопку «Run Wizard». Это запустит Мастера настройки, который позволит добавить контейнеры и сертификаты, создать политику безопасности и задать лицензию.

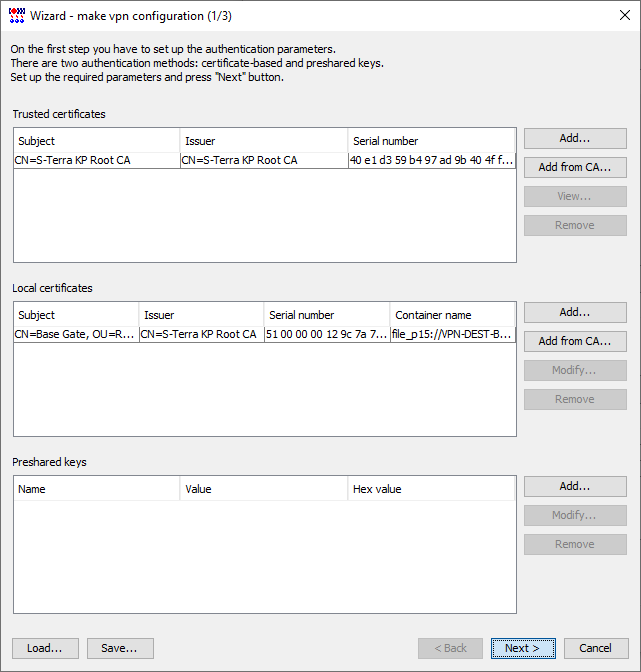

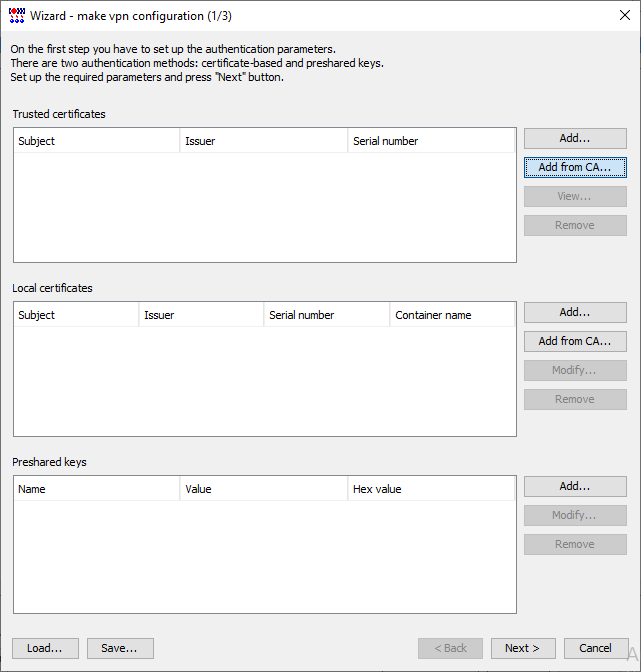

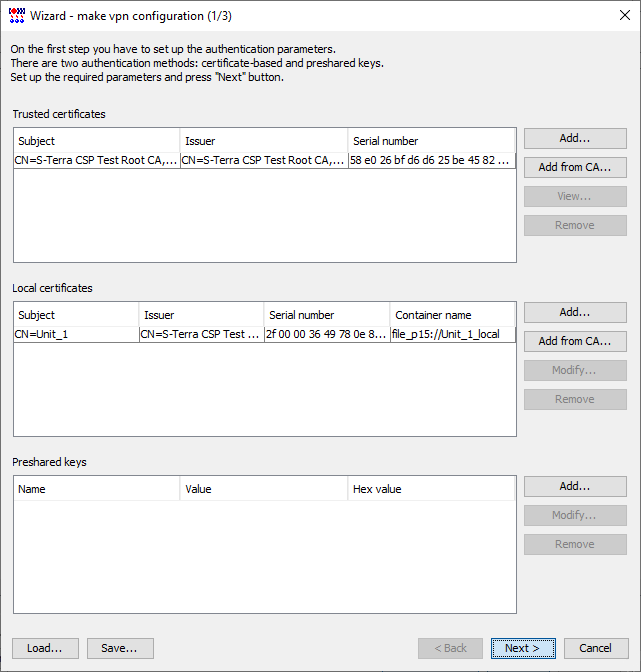

7. Откроется окно с первым шагом Мастера настройки. На этом этапе задаются локальный и доверенный сертификаты.

Рисунок 12

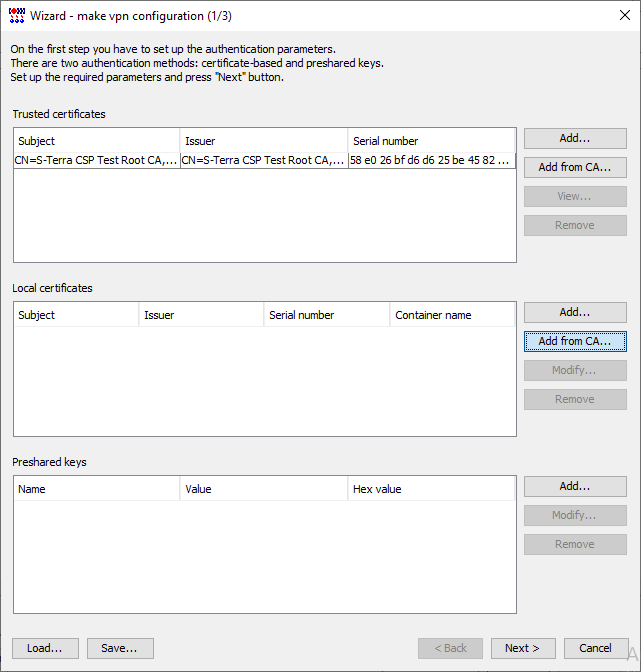

7.1. Добавьте доверенный сертификат. Справа от поля Trusted certificates нажмите кнопку «Add from CA», выберите сертификат УЦ и нажмите «OK».

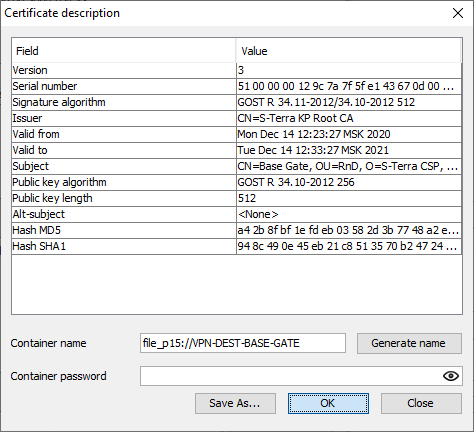

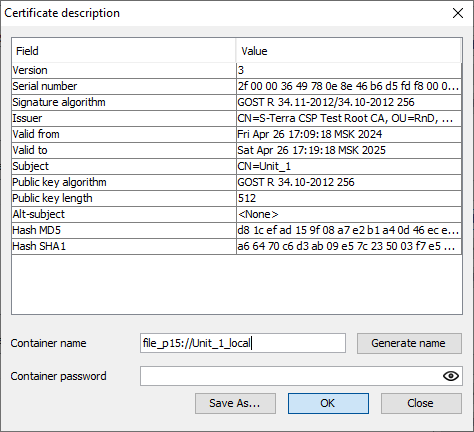

7.2. Добавьте локальный сертификат. Справа от поля Local certificates нажмите кнопку «Add from CA», выберите из списка сертификат и нажмите «OK». Откроется дополнительное окно (см. Рисунок 13), в котором нужно будет задать имя контейнера (с этим именем контейнер будет сохранен на криптошлюзе) и пароль на контейнер (необязательно), нажмите «OK».

Рисунок 13

7.3. Перейдите к следующему шагу настройки в Мастере, нажав кнопку «Next».

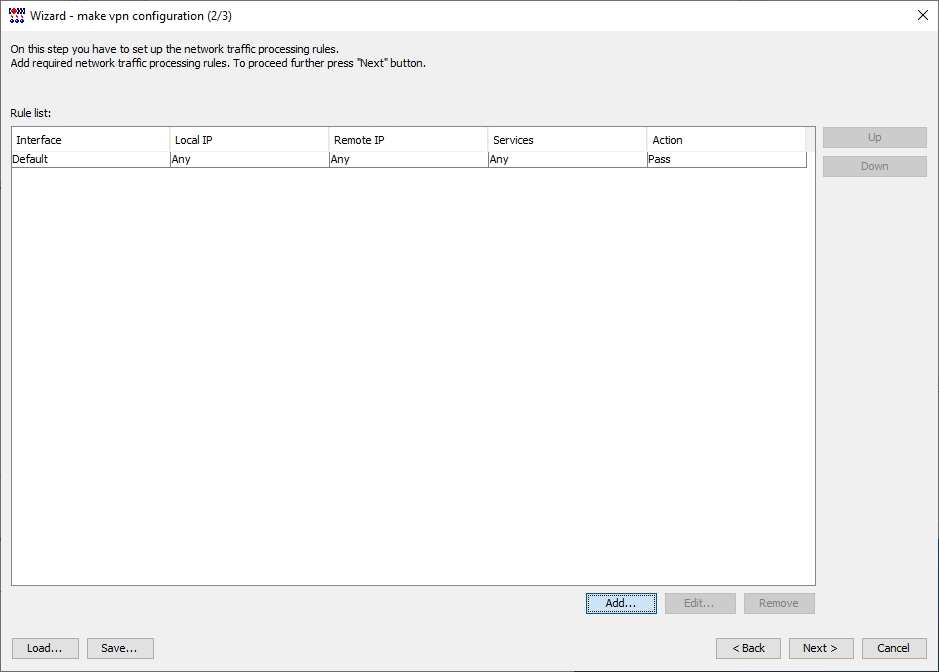

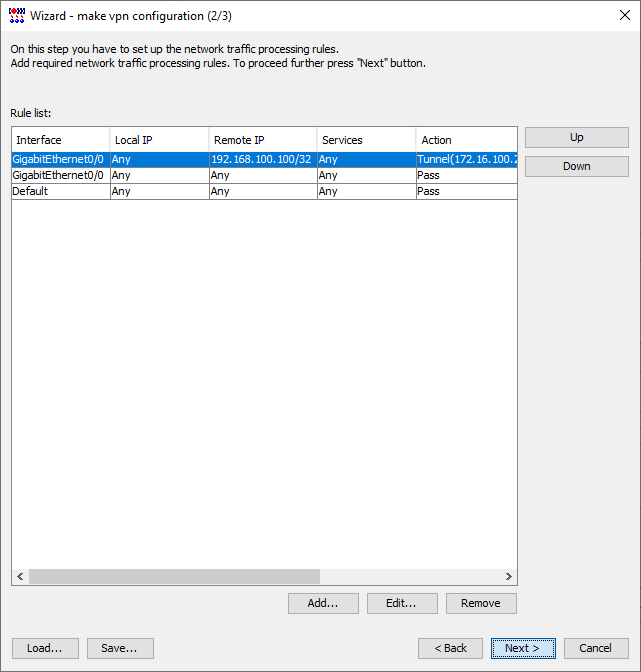

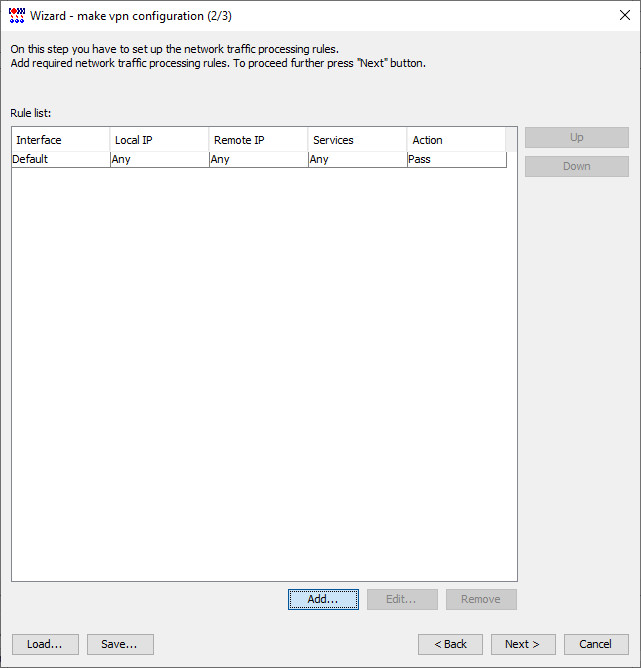

8. На данном шаге задаются правила обработки трафика. Каждое отдельное правило добавляется с помощью кнопки «Add» (см. Рисунок 14).

Рисунок 14

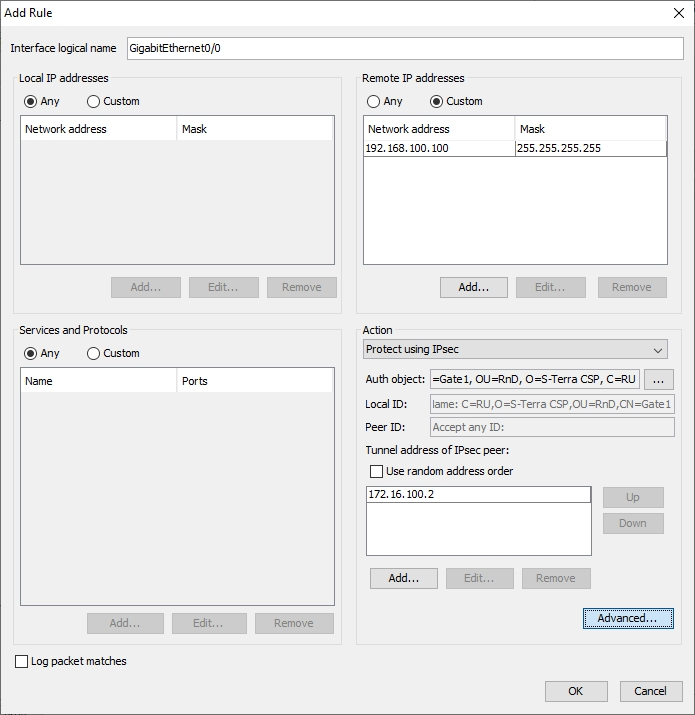

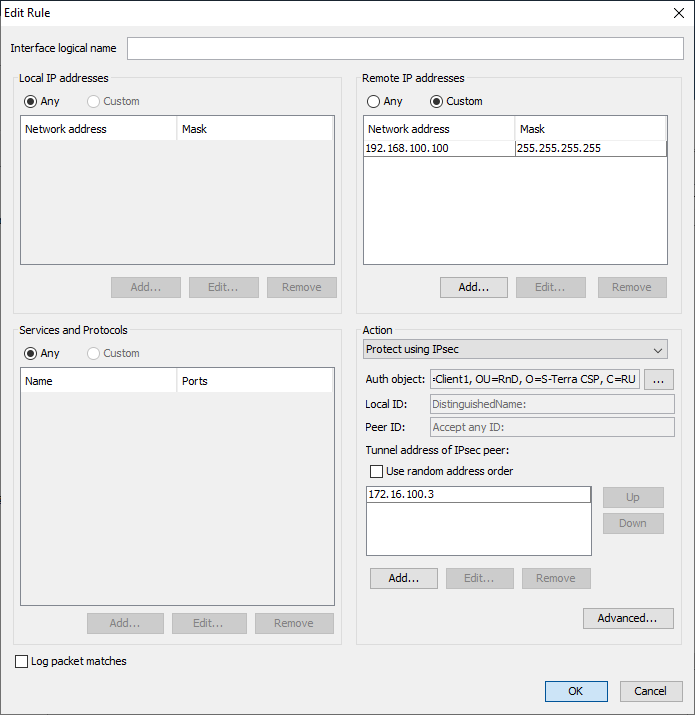

9. Добавьте правило обработки трафика между шлюзом и «С-Терра КП» (см. Рисунок 15). Данное правило описывает защиту канала управления между развертываемыми криптошлюзами и сервером «С-Терра КП» в центральном офисе.

Рисунок 15

9.1. В поле Interface logical name задайте имя WAN-интерфейса – GigabitEthernet0/0.

9.2. В разделе Local IP addresses оставьте переключатель в позиции Any.

9.3. В разделе Remote IP addresses установите переключатель Custom. Нажмите кнопку «Add» и задайте адрес сервера «С-Терра КП» в центральном офиса – 192.168.100.100 и маску – 255.255.255.

9.4. В разделе Action в выпадающем списке выберите пункт Protect using IPsec. Нажмите кнопку «Add» и задайте адрес IPsec партнера – 172.16.100.2. Нажмите кнопку «Advanced».

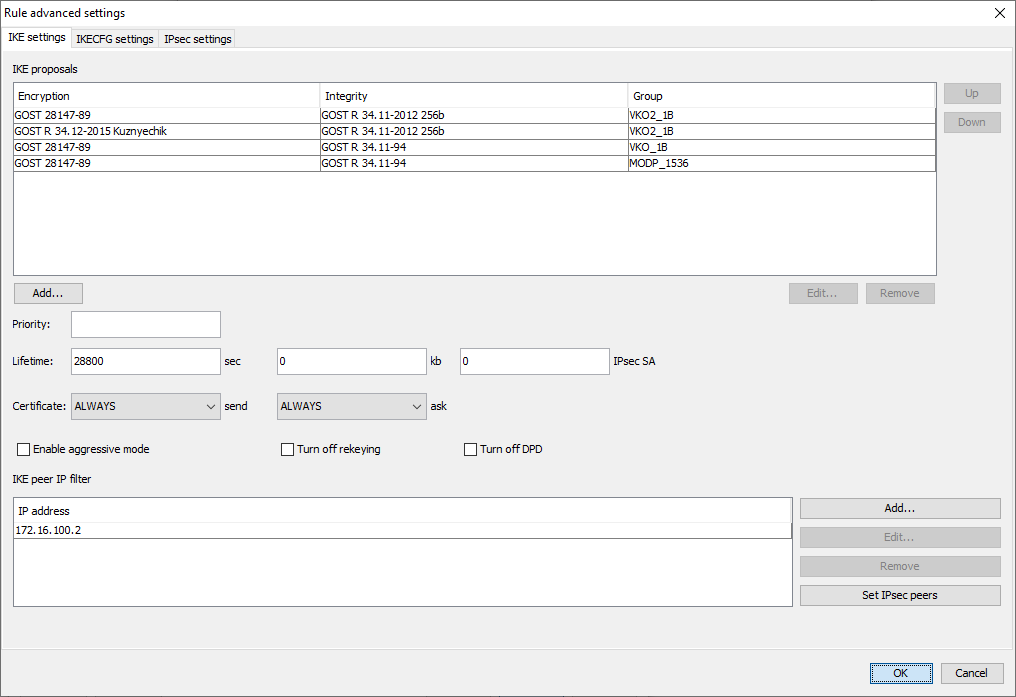

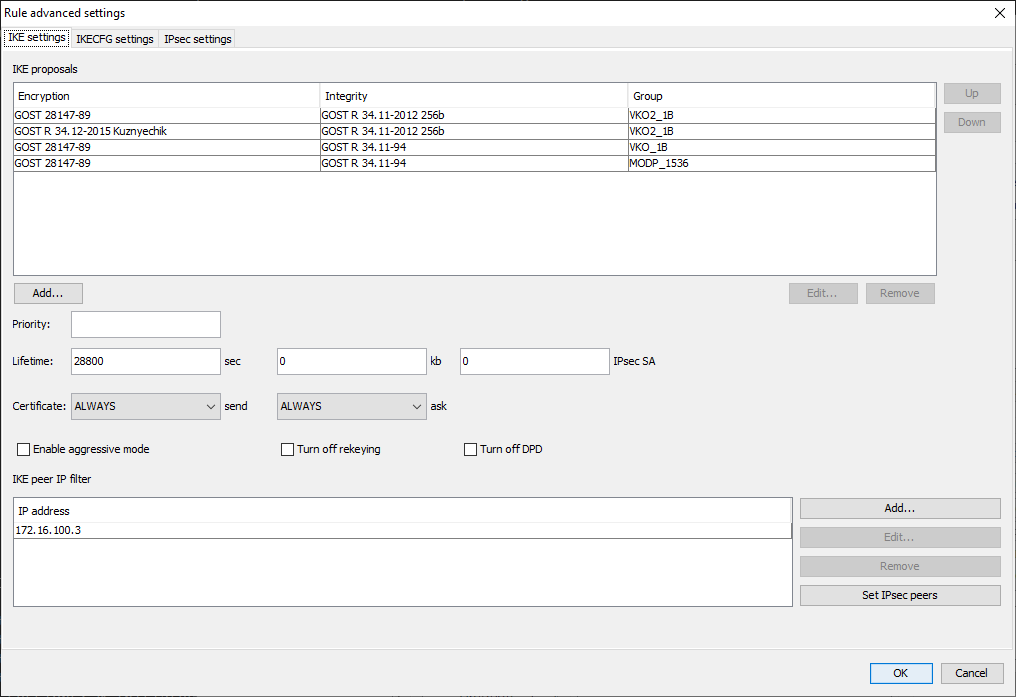

9.4.1 В открывшемся окне ‘Rule advanced settings’ перейдите на вкладку IKE settings (см. Рисунок 16).

9.4.2 В поле IKE peer IP filter добавьте IP-адрес пира – 172.16.100.2. Это можно сделать по кнопке «Add» и прописав адрес вручную, или по кнопке «Set IPsec peers», тогда адрес будет добавлен автоматически (он считается из поля, в котором задавали адрес IPsec пира, см. Рисунок 15).

Подробнее про этот параметр можно прочитать в документации (https://doc.s-terra.ru, раздел С-Терра Шлюз -> С-Терра Шлюз 4.3 -> Создание конфигурационного файла -> Структура IKERule -> Атрибут IKEPeerIPFilter).

Этот параметр следует указывать в тех случаях, когда заранее известен IP-адрес пира.

Рисунок 16

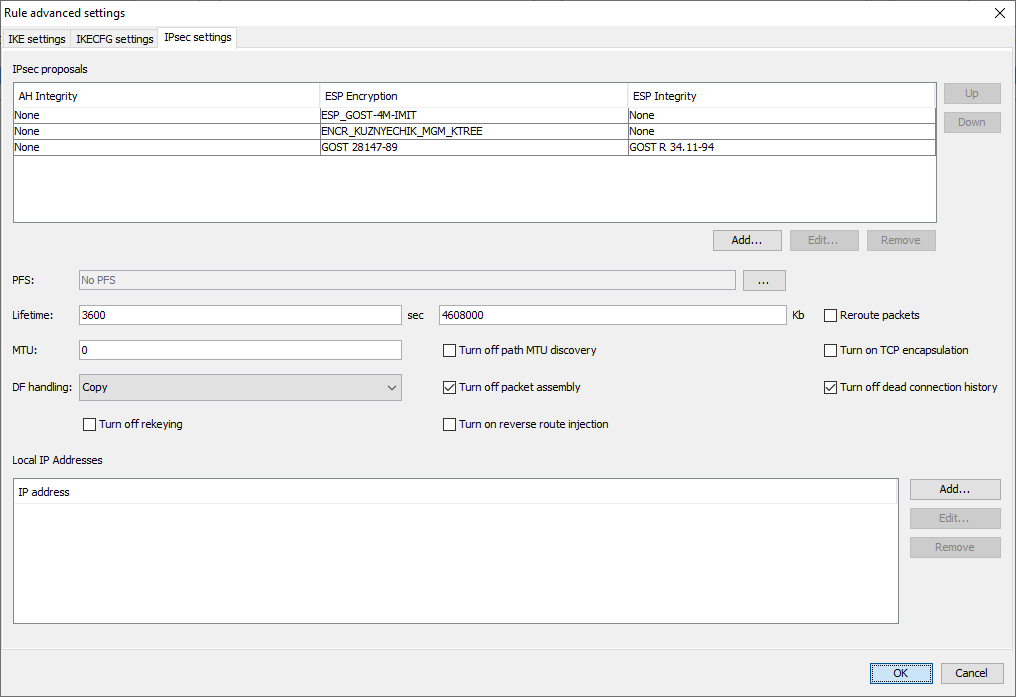

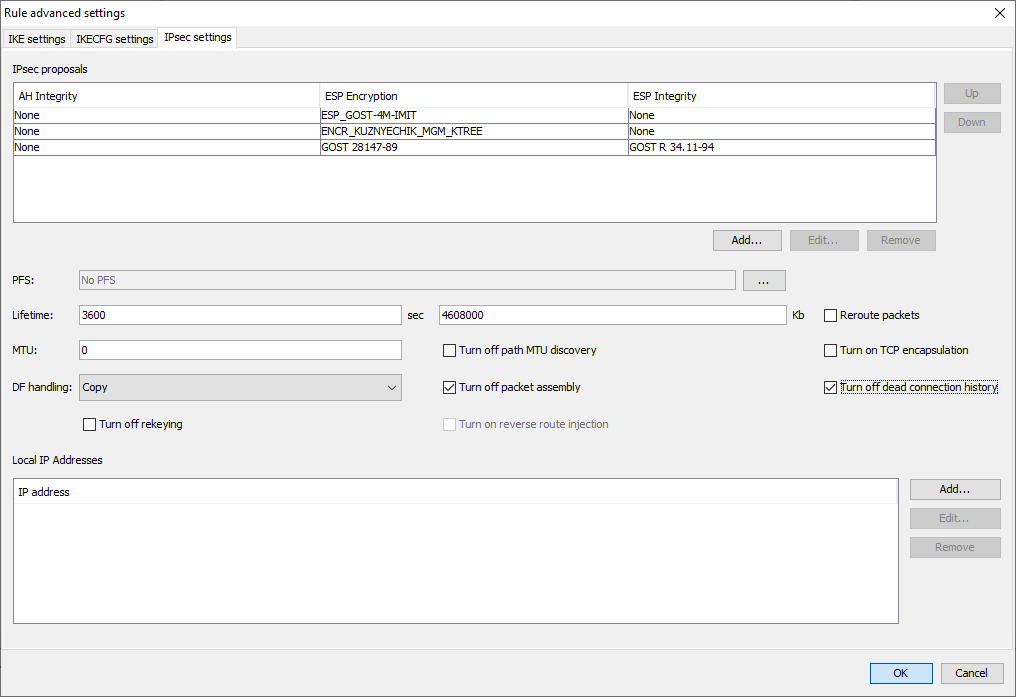

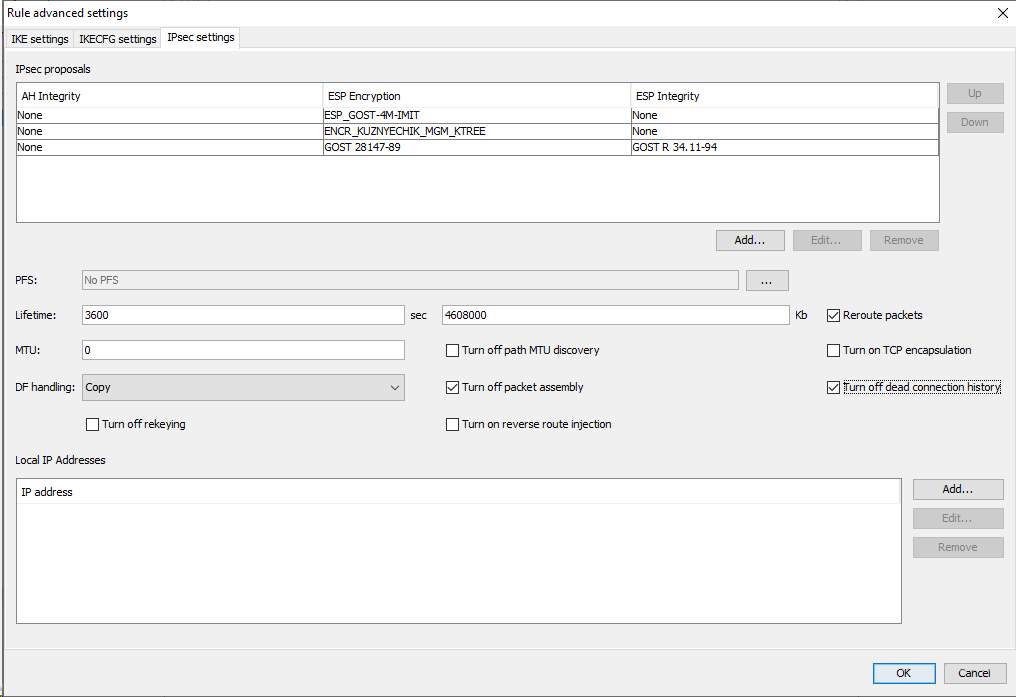

9.5. Перейдите на вкладку IPsec settings и установите галочку у параметра Turn off dead connection history (см. Рисунок 17).

Рисунок 17

9.6. Закройте окно ‘Rule advanced settings’ по кнопке «OK».

9.7. В разделе Action рядом со строкой Auth object нажмите на кнопку «…» (три точки).

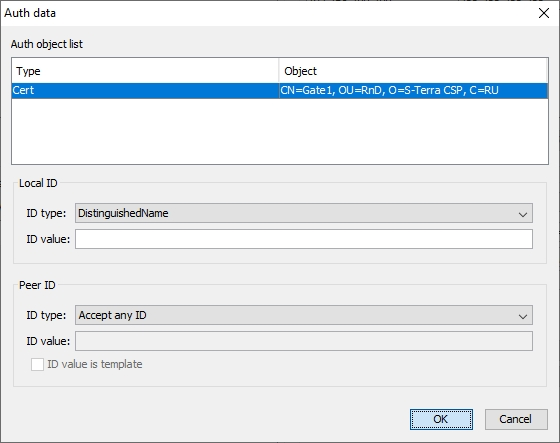

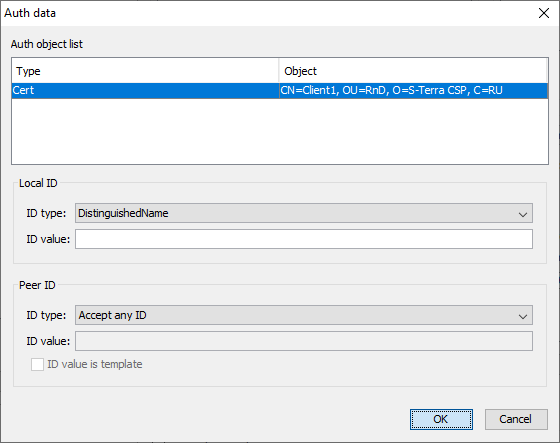

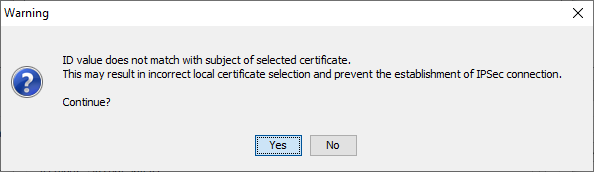

9.7.1 В открывшемся окне ‘Auth data’ в разделе Auth object list выберите локальный сертификат и затем удалите содержимое строки ID value в разделе Local ID (см. Рисунок 18). Это нужно для того, чтобы в дальнейшем при генерировании VPN конфигураций для всех остальных развертываемых устройств «С-Терра Шлюз» не наследовалась информация о данном конкретном ID value. В качестве Local ID будет выбираться первый локальный сертификат.

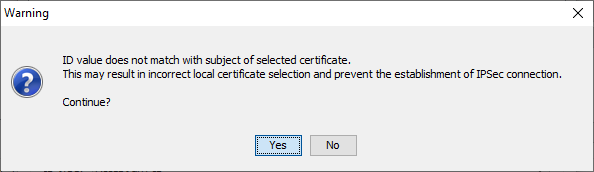

9.7.2 Закройте окно по кнопке «OK», при этом появится предупреждение (см. Рисунок 19), закройте его по кнопке «Yes».

Рисунок 18

Рисунок 19

9.8. Нажмите кнопку «OK», чтобы добавить данное правило.

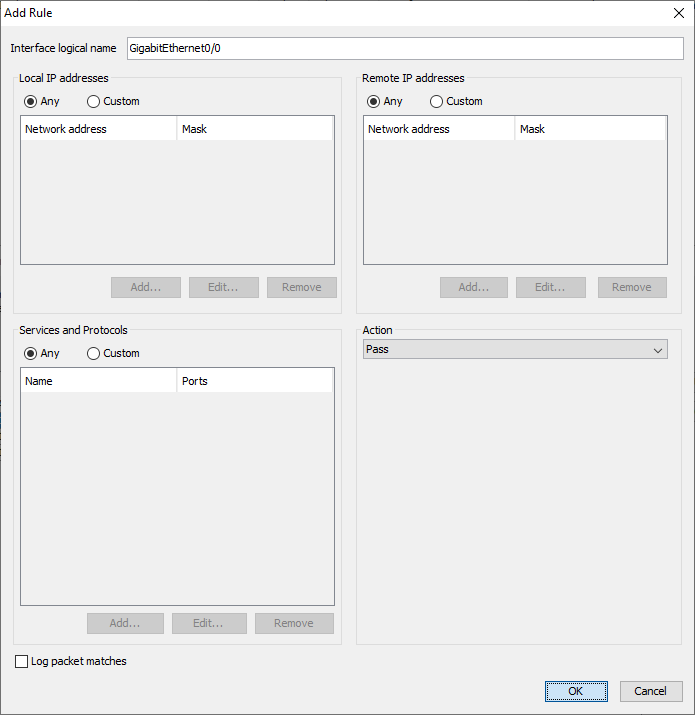

10. Добавьте правило обработки трафика для остальных сетевых соединений (см. Рисунок 20). В рамках данного сценария они разрешены, но защищаться не будут.

Рисунок 20

10.1. В поле Interface logical name пропишите имя WAN-интерфейса – GigabitEthernet0/0.

10.2. Все остальные параметры оставьте по умолчанию.

10.3. Нажмите кнопку «OK» чтобы добавить данное правило.

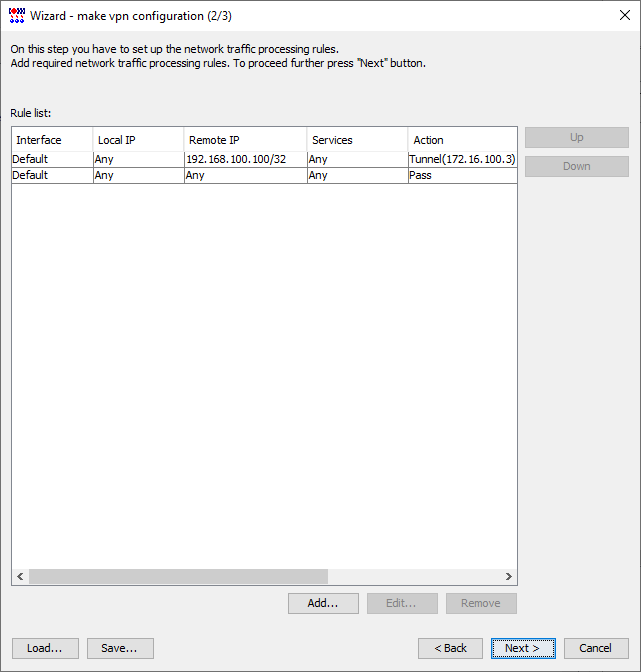

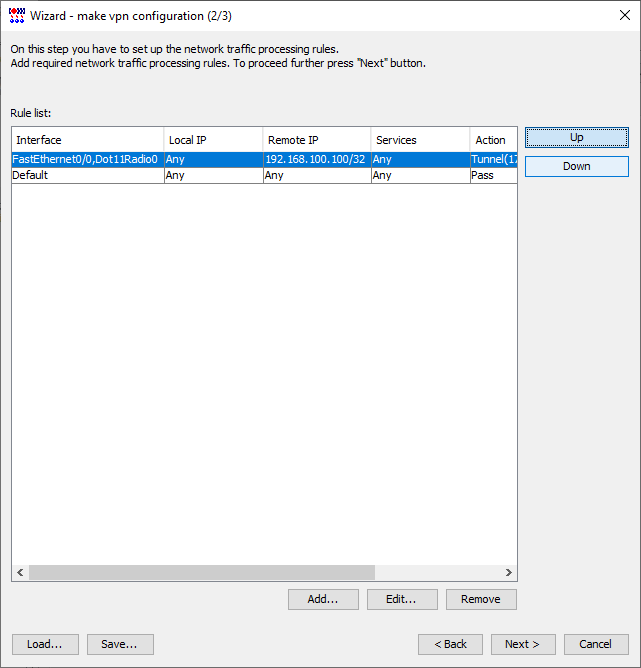

11. Отсортируйте все правила обработки трафика в списке так, чтобы IPsec правила находились выше всех остальных правил (см. Рисунок 21). Перейдите к следующему шагу, нажав кнопку «Next».

Рисунок 21

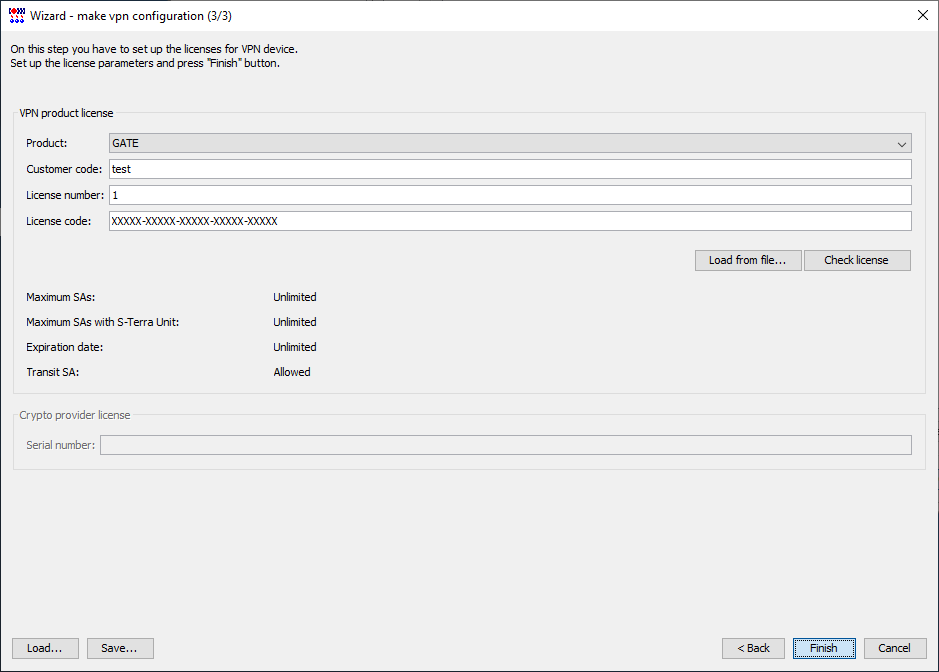

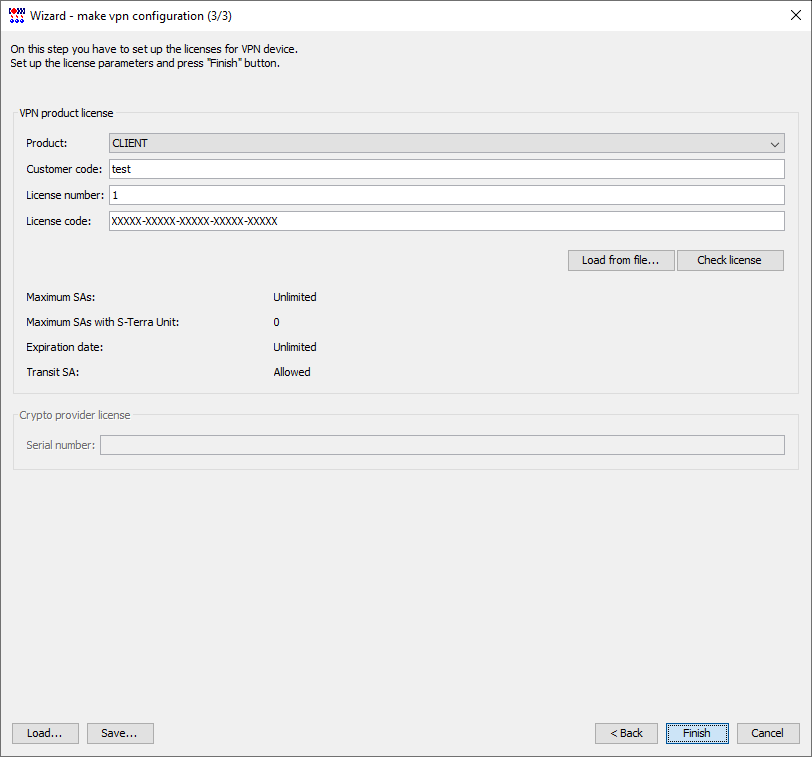

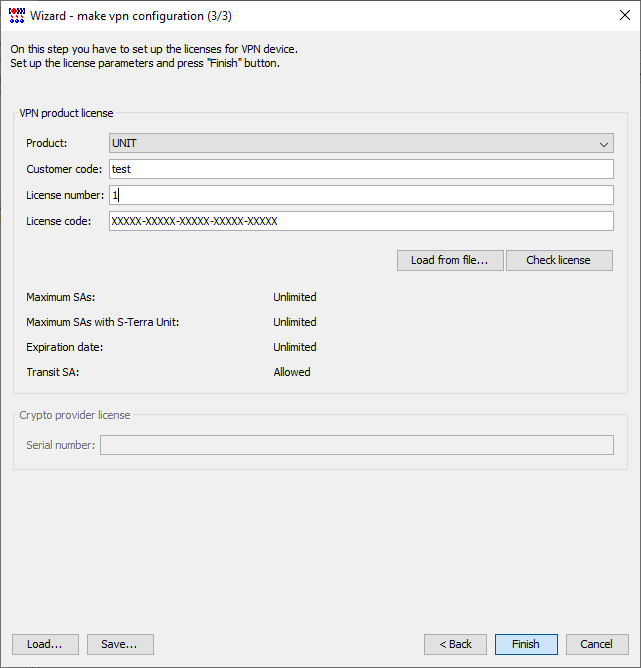

12. На этом этапе необходимо ввести информацию о лицензии. В выпадающем списке Product выберите пункт GATE и заполните все остальные поля лицензии (см. Рисунок 22).

Рисунок 22

13. Нажмите кнопку «Finish» для завершения работы Мастера.

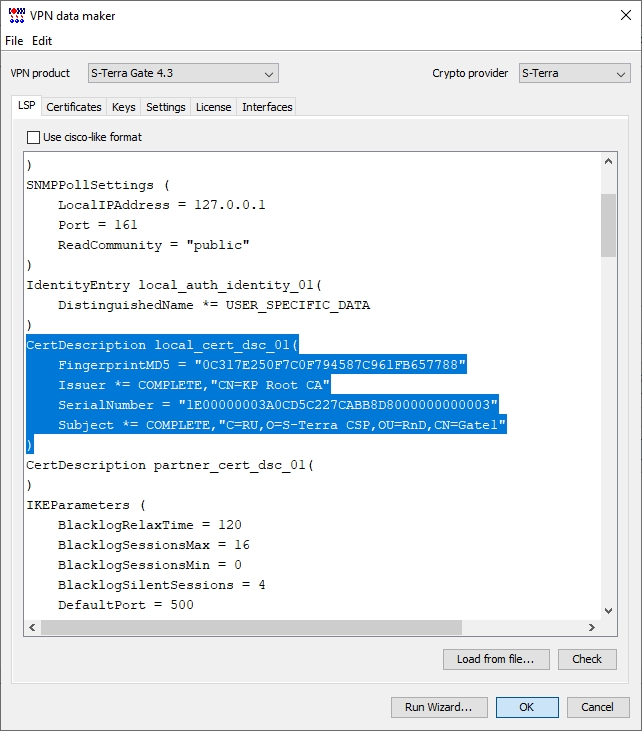

14. Вернувшись в ‘VPN data maker’ перейдите на вкладку LSP.

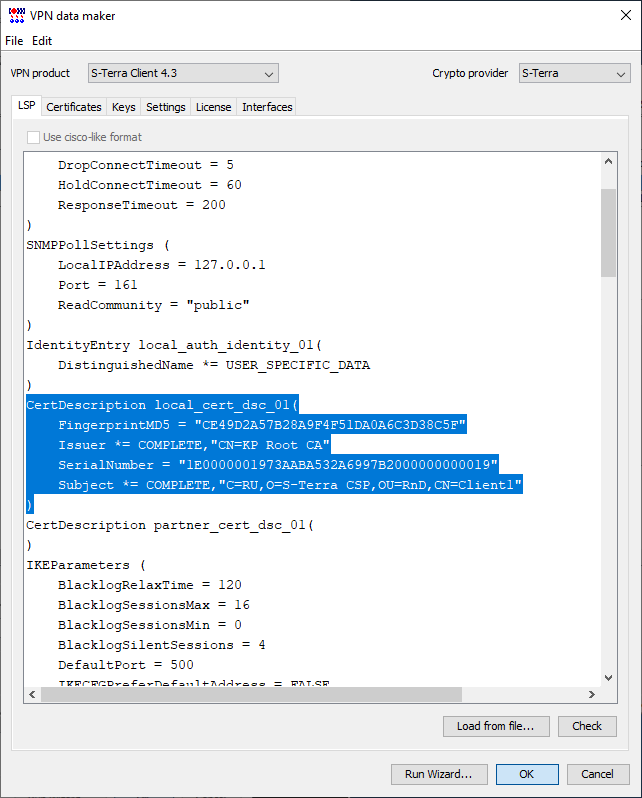

15. В тексте LSP найдите раздел CertDescription local_cert_dsc_01 (см. Рисунок 23) и удалите его.

Рисунок 23

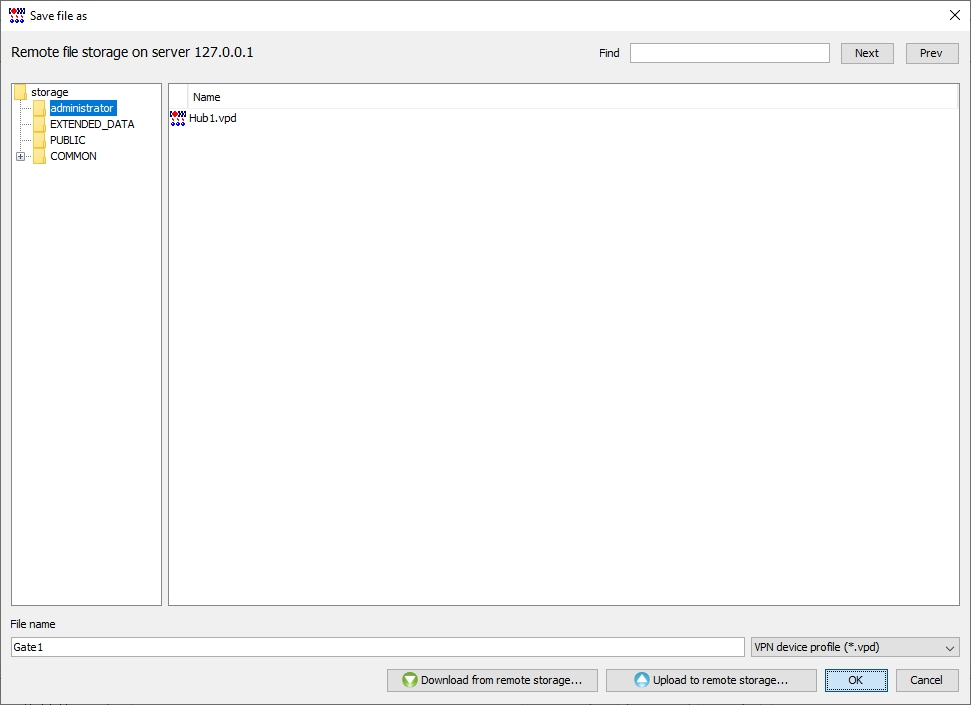

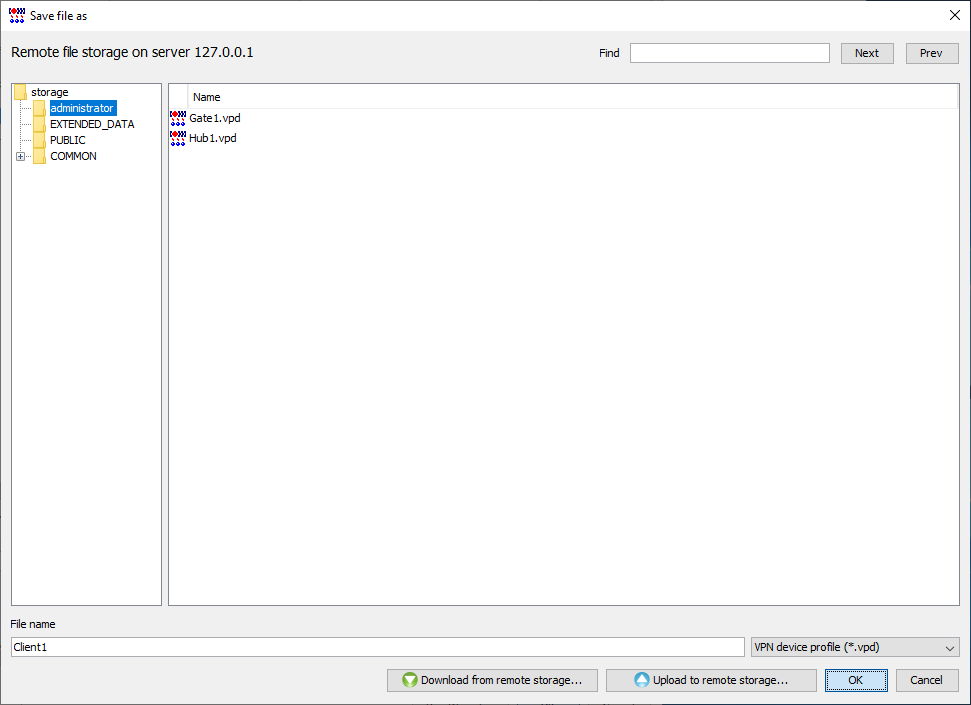

16. Сохраните созданную VPN конфигурацию. Для этого в окне ‘VPN data maker’ выберите в меню пункт File -> Save As, введите имя файла и сохраните vpd профиль (см. Рисунок 24).

Рисунок 24

17. В окне ‘VPN data maker’ нажмите на кнопку «ОК».

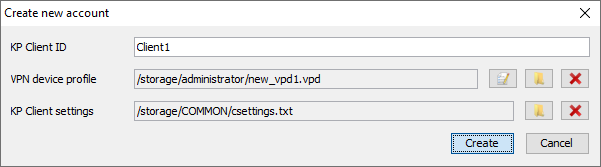

18. Для завершения создания учетной записи устройства Gate1 в окне ‘Create new account’ нажмите на кнопку «Create» (Рисунок 25).

Рисунок 25

19. В главном окне консоли «С-Терра КП» в меню выберите пункт Tools -> Remote storage explorer. Найдите там сохраненный vpd профиль устройства Gate1 и сохраните его в любое удобное место по кнопке «Download from remote storage», он понадобится на этапе автоматизированного развертывания остальных шлюзов.

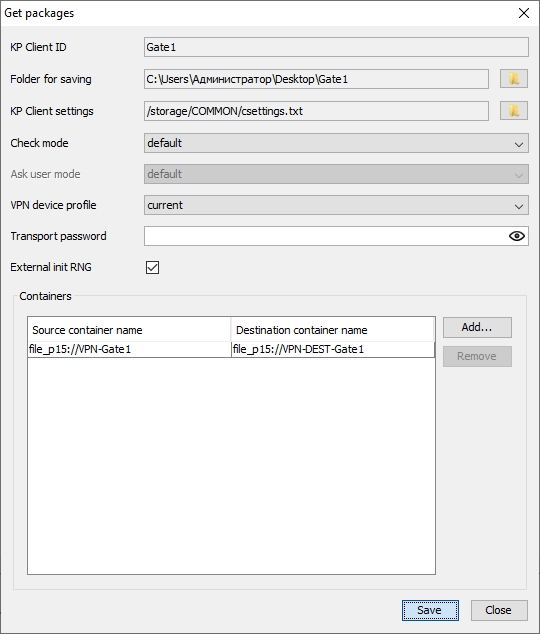

1. В главном окне консоли «С-Терра КП» щелкните правой кнопкой мыши на учетной записи Gate1 и в контекстном меню выберите пункт Get packages.

2. Откроется окно с настройками создания установочных пакетов (см. Рисунок 26).

Рисунок 26

2.1. В поле Folder for saving укажите директорию, куда будут сохранены установочные пакеты.

2.2. В поле Transport password задайте транспортный пароль (необязательно).

2.3. Установите галочку у параметра External init RNG (необязательно). Включение этого параметра добавит несколько отрезков внешней гаммы в установочные пакеты, что позволит пропустить процедуру инициализации ДСЧ при развертывании криптошлюза.

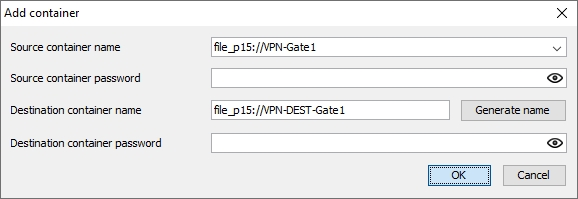

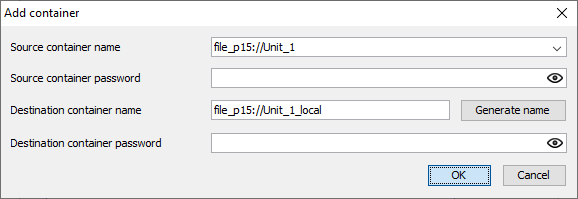

2.4. В разделе Containers нажмите кнопку «Add». Откроется окно добавления контейнера (см. Рисунок 27), из выпадающего списка в поле Source container name выберите соответствующий устройству Gate1 контейнер. Имя контейнера в поле Destination container name будет заполнено автоматически. Нажмите «OK» для добавления данного контейнера.

Рисунок 27

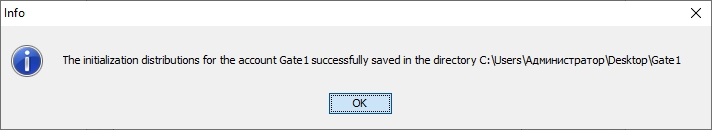

2.5. В окне ‘Get packages’ нажмите «Save» и установочные пакеты (setup_product.sh и setup_upagent.sh) будут сгенерированы в указанной директории, о чем будет сказано в информационном окне (см. Рисунок 28).

Рисунок 28

3. Окно ‘Get packages’ теперь можно закрыть.

В данном сценарии подразумевается использование USB Flash накопителя для доставки установочных пакетов на устройство.

1. Войдите в CLI разграничения доступа. Для этого, после появления сообщения:

S-Terra administrative console

введите логин и пароль для CLI разграничения доступа:

Пользователь и пароль по умолчанию: administrator, s-terra. Обязательно смените пароль для пользователя administrator при помощи команды change user password.

login as: administrator

administrator's password:

administrator@sterragate]

2. Появится предупреждение о том, что криптошлюз не инициализирован, выполнять инициализацию не нужно.

############################################################

System is not initialized. Please run "initialize" command to start initialization procedure.

############################################################

3. Установите правильный тип терминала (для putty тип терминала xterm) и требуемую ширину (для удобства работы), например:

administrator@sterragate] terminal terminal-type xterm

administrator@sterragate] terminal width 150

4. Если для пакетов установлен транспортный пароль, необходимо задать его в системе. Это можно сделать с помощью команды:

administrator@sterragate] set transport password

5. Установите нужную временную зону и правильные дату и время на криптошлюзе, используя консоль linux bash. Для этого выполните следующие команды.

5.1. Войдите в linux bash.

administrator@sterragate] system

Entering system shell...

5.2. Установите нужную временную зону:

root@sterragate:~# dpkg-reconfigure tzdata

5.3. Установите правильное время и дату (формат – месяц/день/год часы:минуты):

root@sterragate:~# date -s "07/04/2019 12:32"

Thu Jul 4 12:32:00 MSK 2019

6. Установите надежный пароль для пользователя root (под данным пользователем осуществляется доступ по SSH в linux bash):

root@sterragate:~# passwd

Enter new UNIX password:

Retype new UNIX password:

passwd: password updated successfully

7. Выйдите из linux bash обратно в CLI разграничения доступа:

root@sterragate:~# exit

logout

Leaving system shell...

administrator@sterragate]

8. Вставьте USB Flash накопитель с установочными файлами в свободный порт USB на криптошлюзе.

9. Определите имя (идентификатор) USB Flash накопителя на криптошлюзе:

administrator@sterragate] dir media:

1 drwx 16384 Thu Jan 1 03:00:00 1970 7424-F4FA

Имя (идентификатор) USB Flash накопителя - 7424-F4FA

10. Установите пакет с настройками агента управления:

administrator@sterragate] up-setup media:7424-F4FA/setup_upagent.sh

File decompression...

cacert.cer

reg.txt

settings.txt

...Done

Initialization is successful

11. Установите пакет с настройками VPN продукта:

administrator@sterragate] up-setup media:7424-F4FA/setup_product.sh

VPN data are set successfully

12. Запустите процедуру инициализации для применения настроек:

administrator@sterragate] initialize

Initializing RNG: (press requested keys or Ctrl+C to interrupt)

Already initialized RNG.

Active license:

CustomerCode=test

ProductCode=GATE

LicenseNumber=1

LicenseCode=XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Would you like to use existing license for S-Terra Gate? [Yes]

Initialization completed.

Some settings will take effect after OS reboot only.

13. Извлеките USB Flash накопитель.

14. Перезагрузите криптошлюз, чтобы все настройки вступили в силу:

administrator@sterragate] reboot

15. Через некоторое время шлюз подключится к «С-Терра КП». Его статус в главном окне консоли «С-Терра КП» изменится с waiting на active, и появится надпись ONLINE в графе Last time online.

При возникновении каких-либо ошибок в процессе развертывания подробная информация о них может присутствовать в следующих лог файлах:

/var/log/error.log

/var/log/cspvpngate.log

/var/log/upagent/upagent.log

После развертывания криптошлюза с использованием «С-Терра КП» теряется возможность на шлюзе заходить в cisco-like консоль из CLI разграничения доступа по команде configure или из linux консоли по команде su cscons. После развертывания, все дальнейшие настройки следует производить с использованием «С-Терра КП».

Если такая необходимость все же возникла, то попасть в cisco-like консоль можно выполнив команду cs_console из linux консоли.

Важно! В cisco-like консоли, вход в режим конфигурации командой configure terminal полностью перезапишет LSP заданную с помощью «С-Терра КП».

Для самого первого устройства «С-Терра Клиент» создание запроса на сертификат, VPN конфигурации и установочных пакетов выполняется администратором вручную.

Создание и отправка запроса на сертификат и создание контейнера выполняются аналогично тому, как было описано для «С-Терра Шлюз».

1. В главном окне консоли «С-Терра КП» в меню выберите пункт Accounts -> Create.

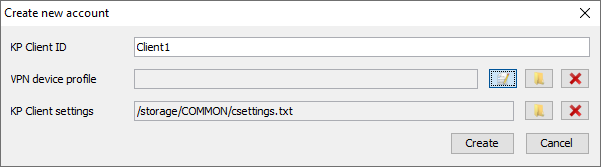

2. В окне “Create new account” введите имя устройства (в данном случае – Client1) и нажмите на кнопку создания нового VPN профиля (Рисунок 29).

Рисунок 29

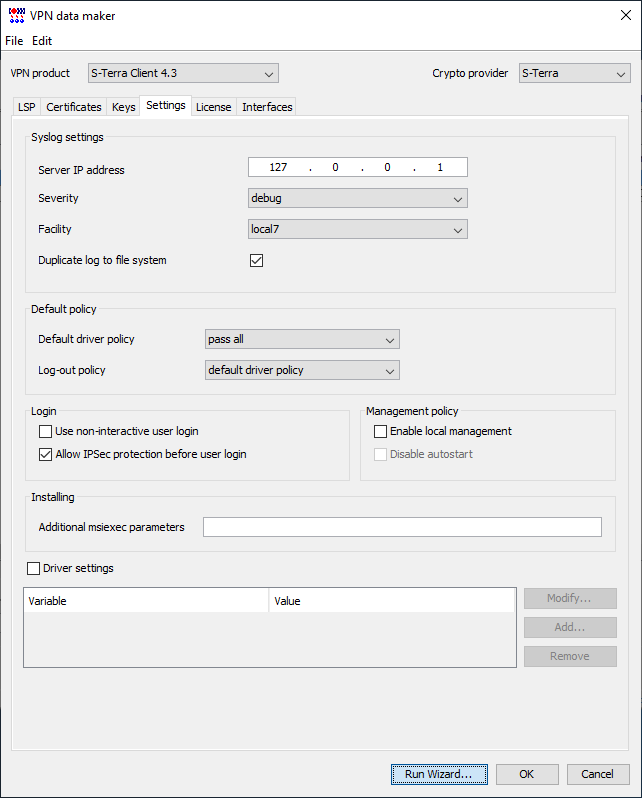

3. Перейдите на вкладку Settings (Рисунок 30).

3.1. В разделе Syslog settings установите желаемый уровень логирования (из выпадающего списка Severity). Опционально, можно поставить галочку у параметра Duplicate log to file system, это позволяет иметь копию лога в формате txt в файловой системе.

3.2. В разделе Default policy установите политику обработки трафика по умолчанию (из выпадающего списка Default driver policy).

Рисунок 30

4. Нажмите кнопку «Run Wizard». Это запустит Мастера настройки, который позволит добавить контейнеры и сертификаты, создать политику безопасности и задать лицензию.

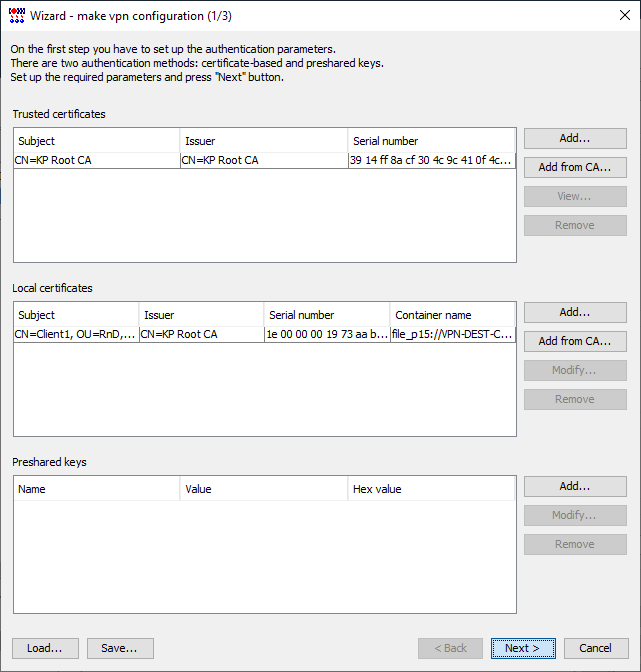

5. Откроется окно с первым шагом Мастера настройки (см. Рисунок 31). На этом этапе задаются локальный и доверенный сертификаты.

Рисунок 31

5.1. Добавьте доверенный сертификат. Справа от поля Trusted certificates нажмите кнопку «Add from CA», выберите сертификат УЦ и нажмите «OK».

5.2. Аналогичным образом добавьте локальный сертификат по кнопке «Add from CA».

5.3. Перейдите к следующему шагу по кнопке «Next»

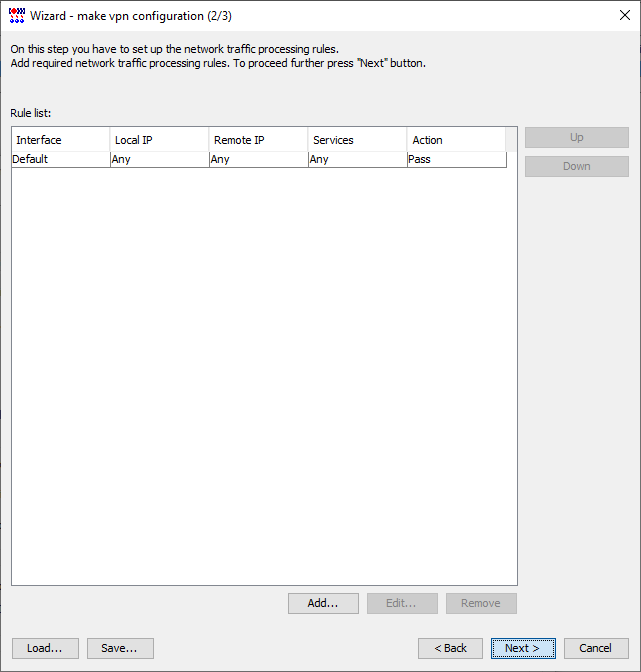

6. На данном шаге задаются правила обработки трафик (см. Рисунок 32). Каждое отдельное правило добавляется с помощью кнопки «Add».

Рисунок 32

7. Добавьте правило обработки трафика между «С-Терра Клиент» и «С-Терра КП» (см. Рисунок 33). Данное правило описывает защиту канала управления между развертываемыми клиентами и сервером «С-Терра КП» в центральном офисе.

Рисунок 33

7.1. Поле Interface logical name оставьте пустым.

7.2. В разделе Local IP addresses оставьте переключатель в позиции Any.

7.3. В разделе Remote IP addresses установите переключатель Custom. Нажмите кнопку «Add» и задайте адрес сервера «С-Терра КП» в центральном офиса – 192.168.100.100 и маску – 255.255.255.

7.4. В разделе Action в выпадающем списке выберите пункт Protect using IPsec. Нажмите кнопку «Add» и задайте адрес IPsec партнера – 172.16.100.3. Нажмите кнопку «Advanced».

7.4.1 В открывшемся окне ‘Rule advanced settings’ перейдите на вкладку IKE settings (см. Рисунок 34).

7.4.2 В поле IKE peer IP filter добавьте IP-адрес пира – 172.16.100.3. Это можно сделать по кнопке «Add» и прописав адрес вручную, или по кнопке «Set IPsec peers», тогда адрес будет добавлен автоматически (он считается из поля, в котором задавали адрес IPsec пира, см. Рисунок 15).

Подробнее про этот параметр можно прочитать в документации (https://doc.s-terra.ru, раздел С-Терра Шлюз -> С-Терра Шлюз 4.3 -> Создание конфигурационного файла -> Структура IKERule -> Атрибут IKEPeerIPFilter).

Этот параметр следует указывать в тех случаях, когда заранее известен IP-адрес пира.

Рисунок 34

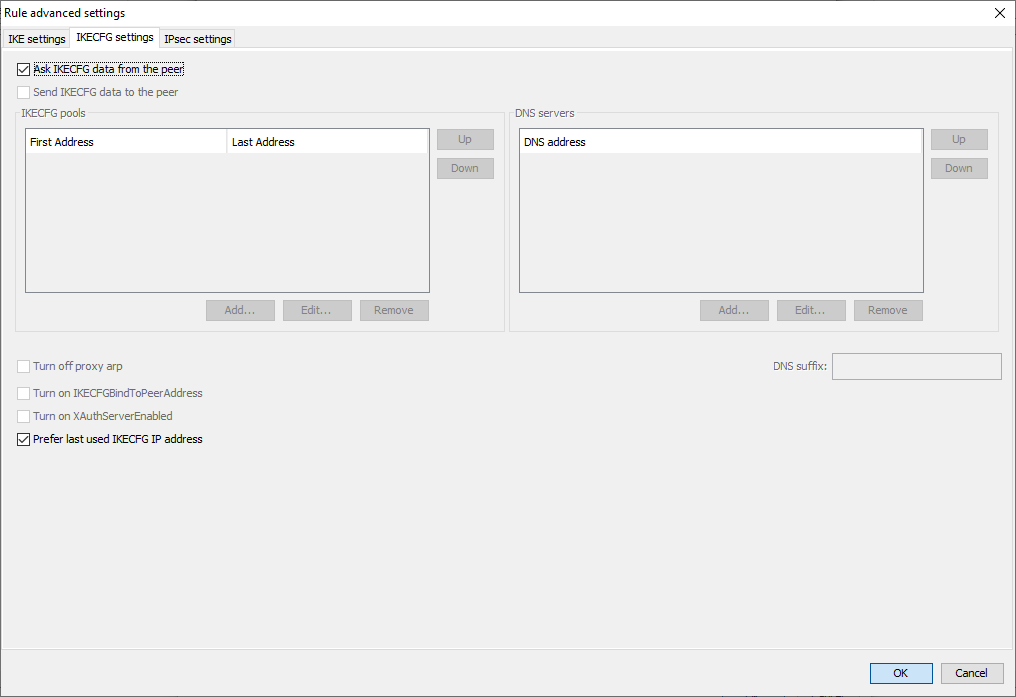

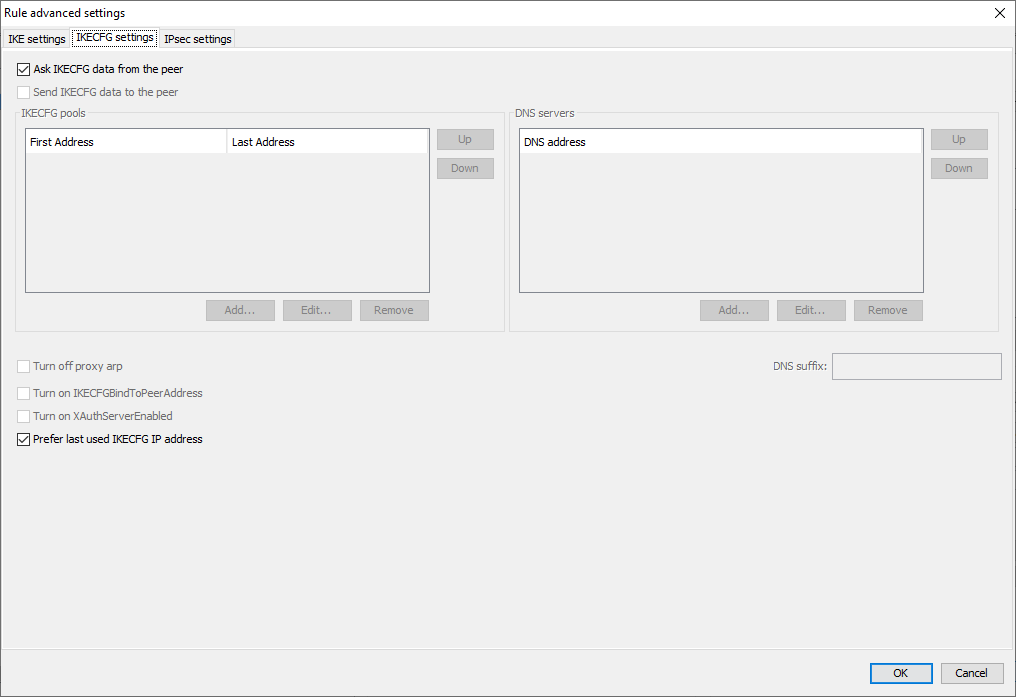

7.4.3 Перейдите на вкладку IKECFG settings и установите галочку у параметра Ask IKECFG data from the peer (см. Рисунок 35).

Рисунок 35

7.4.4 Перейдите на вкладку IPsec settings и установите галочку у параметра Turn off dead connection history (см. Рисунок 36).

Рисунок 36

7.4.5 Закройте окно ‘Rule advanced settings’ по кнопке «OK».

7.5. В разделе Action рядом со строкой Auth object нажмите на кнопку «…» (три точки).

7.5.1 В открывшемся окне ‘Auth data’ в разделе Auth object list выберите локальный сертификат и затем удалите содержимое строки ID value в разделе Local ID (см. Рисунок 37).

7.5.2 Закройте окно по кнопке «OK», при этом появится предупреждение (см. Рисунок 38), закройте его по кнопке «Yes».

Рисунок 37

Рисунок 38

7.6. Нажмите кнопку «OK» чтобы добавить данное правило.

8. Отсортируйте правила обработки трафика, поместив IPsec правило вверх в списке (см Рисунок 39). Перейдите к следующему шагу, нажав кнопку «Next»

Рисунок 39

9. На этом этапе необходимо ввести информацию о лицензии. В выпадающем списке Product выберите пункт CLIENT и заполните все остальные поля лицензии (см. Рисунок 40).

Рисунок 40

10. Нажмите кнопку «Finish» для завершения работы Мастера.

11. Вернувшись в ‘VPN data maker’ перейдите на вкладку LSP.

12. В тексте LSP найдите раздел CertDescription local_cert_dsc_01 (см.Рисунок 41) и удалите его.

Рисунок 41

13. Сохраните созданную VPN конфигурацию. Для этого в окне ‘VPN data maker’ выберите в меню пункт File -> Save As, введите имя файла и сохраните vpd профиль (см. Рисунок 42).

Рисунок 42

14. Для завершения создания учетной записи устройства Client1 в окне ‘Create new account’ нажмите на кнопку «Create» (См. Рисунок 43).

Рисунок 43

15. В главном окне консоли «С-Терра КП» в меню выберите пункт Tools -> Remote storage explorer. Найдите там сохраненный vpd профиль устройства Client1 и сохраните его в любое удобное место по кнопке «Download from remote storage», он понадобится на этапе автоматизированного развертывания остальных удаленных клиентов.

Создание установочных пакетов выполняется аналогично тому, как было описано для «С-Терра Шлюз».

В данном сценарии подразумевается использование USB Flash накопителя для доставки установочных пакетов на устройство.

1. Доставьте установочные пакеты на компьютер пользователя.

2. Выполните установку setup_product.exe следуя инструкциям инсталлятора.

3. Выполните установку setup_upagent.exe следуя инструкциям инсталлятора.

4. Для построения защищенного соединения до «С-Терра КП», щелкните по иконе Агента в системном трее (Рисунок 44), введите имя пользователя и пароль (по умолчанию имя пользователя user, без пароля) в окне логина и нажмите «OK».

Рисунок 44

Рисунок 45

После построения защищенного соединения, клиент подключится к «С-Терра КП». Его статус в главном окне консоли «С-Терра КП» изменится с waiting на active, и появится надпись ONLINE в графе Last time online.

При возникновении каких-либо ошибок в процессе развертывания подробная информация о них может присутствовать в следующих лог файлах:

C:\Windows\Temp\cp.log

C:\Windows\Temp\vpnsvc\error.log

C:\Program Files (x86)\UPAgent\upagent.log

C:\ProgramData\s-terra\vpn_client_filelog.log

Для самого первого устройства «С-Терра Юнит» создание запроса на сертификат, VPN конфигурации и установочных пакетов выполняется администратором вручную.

Создание и отправка запроса на сертификат и создание контейнера выполняются аналогично тому, как было описано для «С-Терра Шлюз».

1. В главном окне консоли «С-Терра КП» в меню выберите пункт Accounts -> Create.

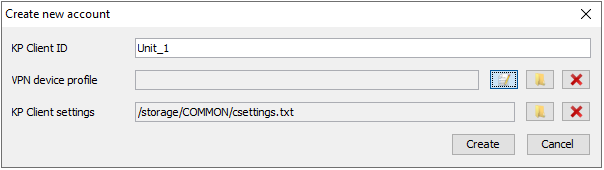

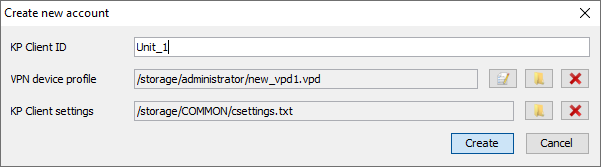

2. В окне “Create new account” введите имя устройства (в данном случае – Unit_1) и нажмите на кнопку создания нового VPN профиля (Рисунок 46).

Рисунок 46

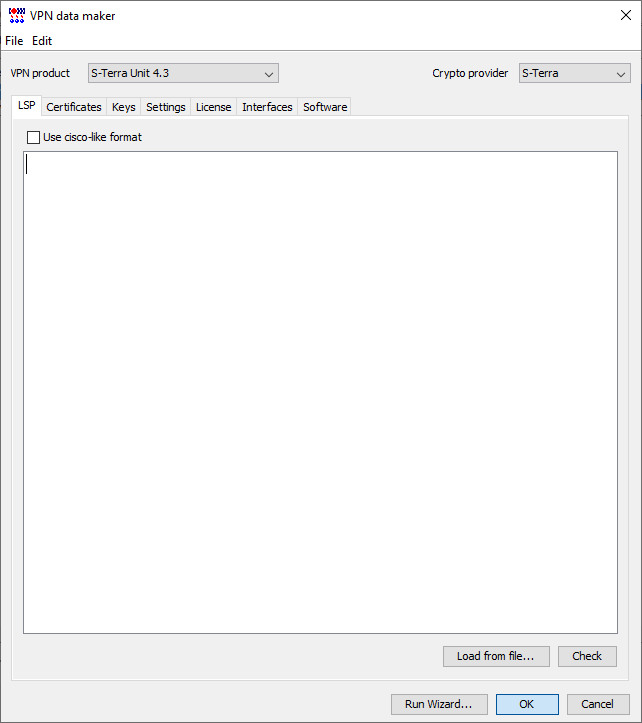

3. Откроется окно редактирования VPN профиля. Вверху, в выпадающем списке VPN product выберите пункт S-Terra Unit 4.3, в качестве криптопровайдера выберите S-Terra (см. Рисунок 47).

Рисунок 47

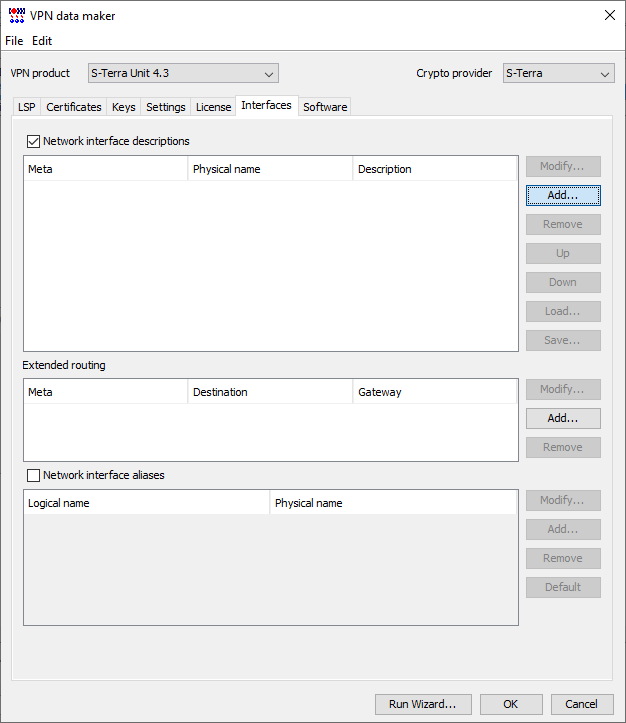

4. Перейдите на вкладку Interfaces, установите галочку у Network interface description, после чего нажмите на кнопку Add (см. Рисунок 48).

Рисунок 48

4.1. Сконфигурируйте внутренний сетевой интерфейс LAN (помечен белым цветом на корпусе), для этого выполните следующие шаги.

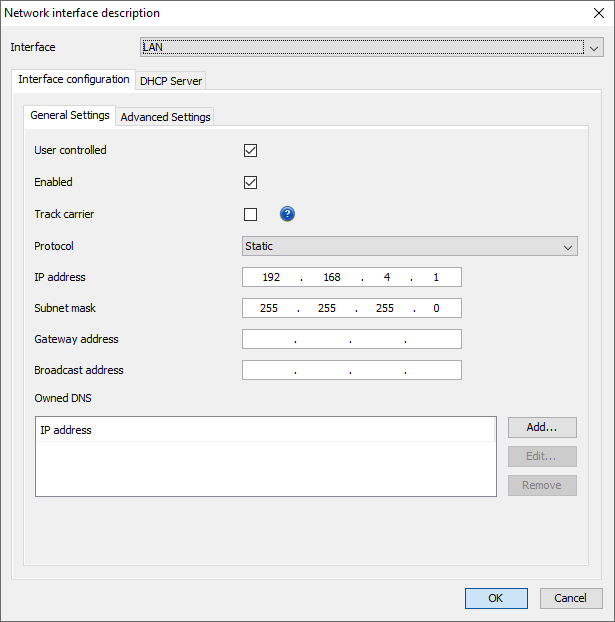

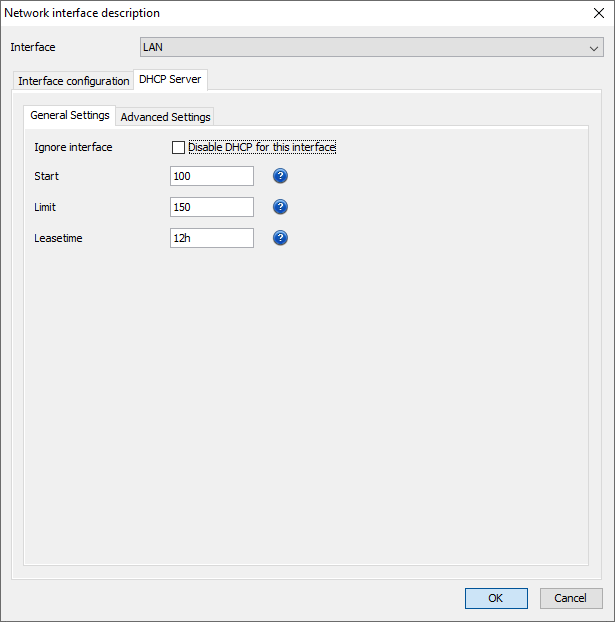

4.1.1 Задайте общие параметры интерфейса (см. Рисунок 49).

Рисунок 49

4.1.2 Задайте параметры DHCP сервера (если требуется) на данном интерфейсе и нажмите OK (см. Рисунок 50).

По умолчанию DHCP сервер на LAN выключен.

Рисунок 50

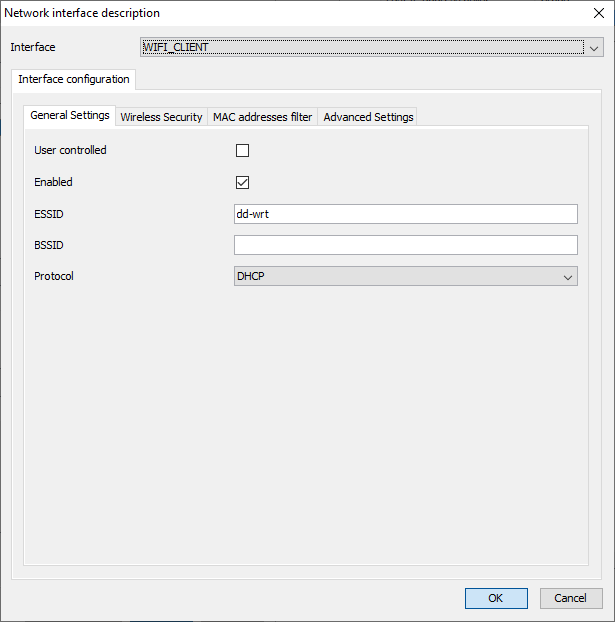

4.2. Сконфигурируйте внешний Wi-Fi интерфейс WIFI_CLIENT (если требуется), для этого выполните следующие шаги.

4.2.1 Добавьте Wi-Fi интерфейс по аналогии с LAN.

4.2.2 Задайте общие параметры Wi-Fi интерфейса (см. Рисунок 51).

ESSID – имя Wi-Fi сети.

Рисунок 51

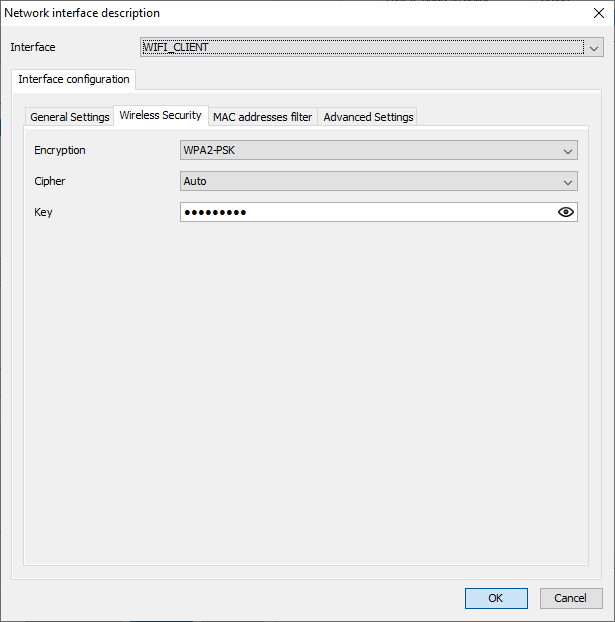

4.2.3 Задайте необходимые параметры безопасности Wi-Fi для данного интерфейса и нажмите OK (см. Рисунок 52).

Допустимыми символами для пароля Wi-Fi являются: буквы латинского алфавита (верхний и нижний регистры) A-Z, a-z; цифры 0-9; специальные символы .|+*[](){}^,;:-?%@!/~ и пробелы.

Рисунок 52

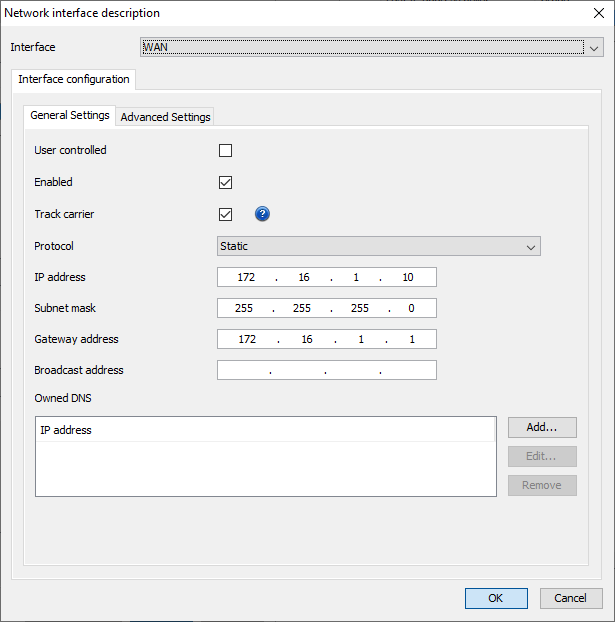

4.3. Сконфигурируйте внешний проводной интерфейс WAN (помечен красным цветом на корпусе), для этого выполните следующие шаги.

4.3.1 Добавьте WAN интерфейс по аналогии с LAN.

4.3.2 Задайте общие параметры WAN интерфейса и нажмите OK (см. Рисунок 53).

Рисунок 53

4.4. Убедитесь, что добавлены необходимые интерфейсы и запустите мастер настроек, нажав на кнопку Run Wizard, которая располагается внизу окна по формированию политики безопасности и прочих настроек (см. Рисунок 54)

Рисунок 54

1.1. Добавьте сертификат удостоверяющего центра нажав на кнопку Add from CA в форме Trusted certificates (см. Рисунок 55, Рисунок 56)

.

.

Рисунок 55

Рисунок 56

1.2. Добавьте ранее выпущенный локальный сертификат С-Терра Юнит, нажав на кнопку Add from CA в форме Local certificates (Рисунок 57, Рисунок 58) и задайте имя ключевого контейнера, которое будет задано на С-Терра Юнит), после чего нажмите на кнопку OK (см. Рисунок 59).

Рисунок 57

Рисунок 58

Рисунок 59

1.3. Убедитесь еще раз в том, что заданы необходимые сертификаты (УЦ и локальный), после чего нажмите на кнопку Next (см. Рисунок 60).

Рисунок 60

1.4. Добавьте правило IPsec обработки пакетов для внешних интерфейсов WAN и WIFI_CLIENT, нажав на кнопку Add (см. Рисунок 61)

Правила обработки IPsec нужно задать для каждого внешнего интерфейса.

Рисунок 61

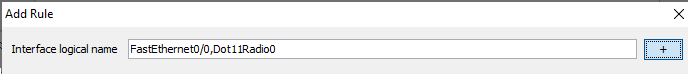

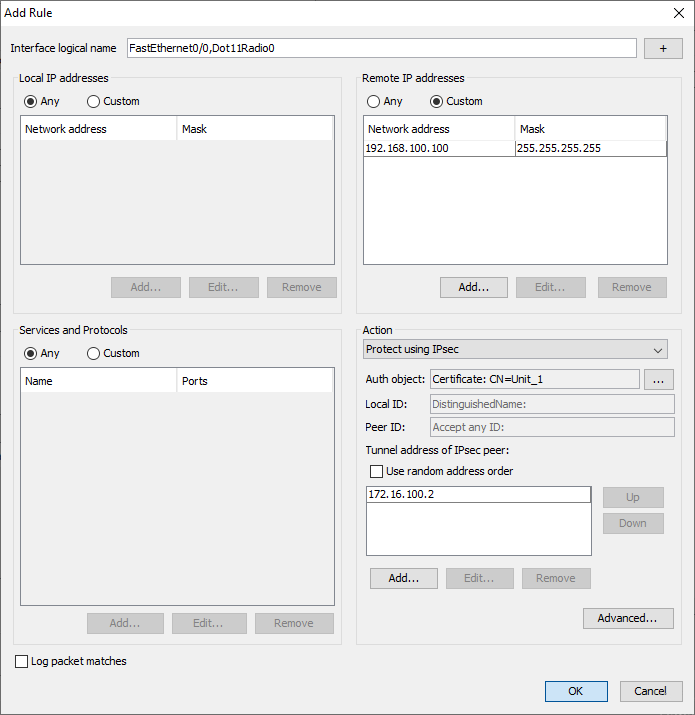

· справа от поля Interface logical name нажмите на + и выберите FastEthernet0/0 и Dot11Radio0. — это имена интерфейсов WAN и WIFI_CLIENT в нотации cisco-like (см. Рисунок 62, Рисунок 63);

Рисунок 62

Для USB-модема - UsbEthernet0.

· в форме Local IP addresses укажите any; (см. Рисунок 63)

· в форме Remote IP addresses укажите адрес сервера С-Терра КП (192.168.100.100/32); (см. Рисунок 63)

· в форме Action выберите Protect using IPsec, нажмите на кнопку Add и укажите внешний (WAN) IP-адрес шлюза Hub1. (172.16.100.2, или 172.16.100.3 если требуется получать IKECFG адрес) (см. Рисунок 63)

Рисунок 63

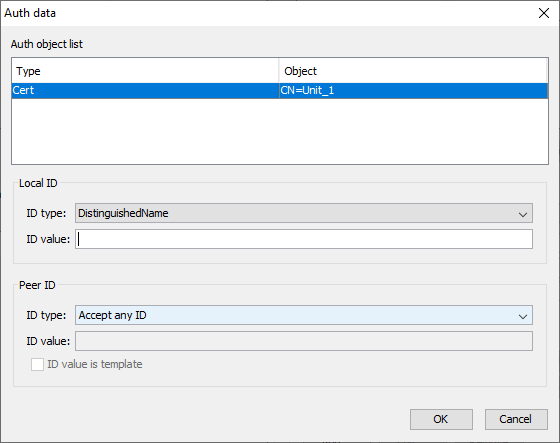

· В разделе Action рядом со строкой Auth object нажмите на кнопку «…» (три точки).

o В открывшемся окне ‘Auth data’ в разделе Auth object list выберите локальный сертификат и затем удалите содержимое строки ID value в разделе Local ID (см. Рисунок 64). Это нужно для того, чтобы в дальнейшем при генерировании VPN конфигураций для всех остальных развертываемых устройств «С-Терра Шлюз» не наследовалась информация о данном конкретном ID value. В качестве Local ID будет выбираться первый локальный сертификат.

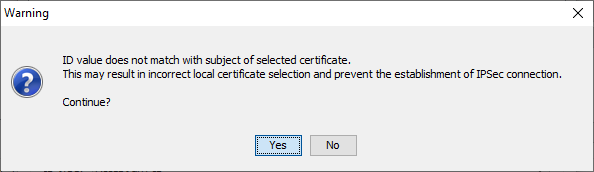

o Закройте окно по кнопке «OK», при этом появится предупреждение (см. Рисунок 65), закройте его по кнопке «Yes».

Рисунок 64

Рисунок 65

· далее нажмите на кнопку Advanced, перейдите на вкладку IKECFG settings, установите опцию Ask IKECFG data from peer (если требуется получать IKECFG адрес от шлюза Hub1)(см. Рисунок 66), после чего перейдите на вкладку IPsec settings и установите опции Reroute packets и Turn off dead connection history (см. Рисунок 67), нажмите на кнопку ОК.

Параметр «Reroute packets» необходим для корректной отправки зашифрованных пакетов для случая, когда устройства «С-Терра Юнит» и «С-Терра Шлюз» находятся в одном широковещательном домене. Включение параметра «Reroute packets» может снижать производительность шифрования, поэтому используйте его только в случае необходимости.

Рисунок 66

Рисунок 67

· нажмите на кнопку OK (см. Рисунок 67).

1.5. Поднимите созданное IPsec правило вверх при помощи кнопки UP, чтобы оно было более приоритетным, и отредактируйте предустановленное правило (Default Any Any Any Pass) указав в качестве интерфейса FastEthernet0/0 и Dot11Radio0 (если этого не сделать, то открытый трафик в Интернет не будет проходить), после чего нажмите на кнопку Next (см. Рисунок 68).

Рисунок 68

1.6. Введите лицензию на Продукт и нажмите Finish (см. Рисунок 69)

Рисунок 69

1.7. В окне VPN data maker перейдите на вкладку LSP:

1.7.1. Удалите раздел CertDescription local_cert_dsc_01 если он присутствует в LSP конфигурации (аналогично удалению этого раздела на С-Терра Шлюз, см. Рисунок 23)

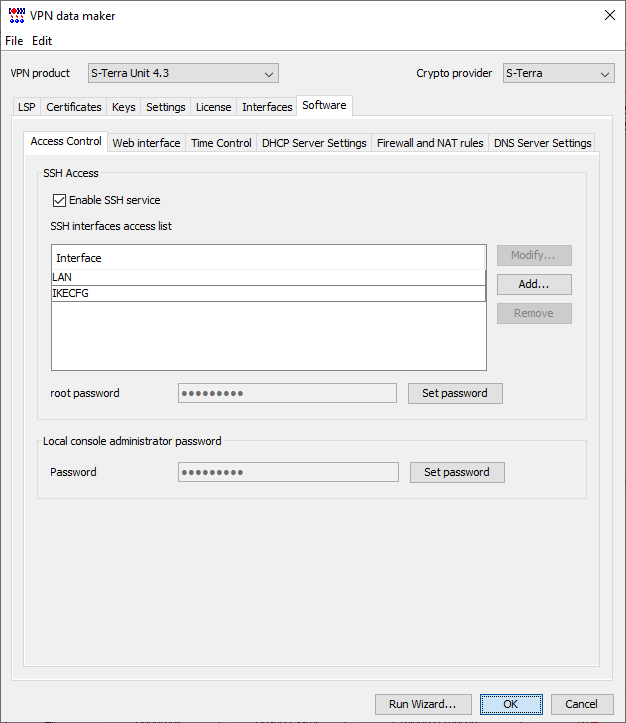

1.8. В окне VPN data maker перейдите на вкладку Software, далее к параметрам Access Control и выполните следующие действия (см. Рисунок 70):

· включите SSH доступ (переключатель Enable SSH service);

· добавьте при помощи кнопки Add к списку разрешенных интерфейсов, на которых будет работать SSH сервис (SSH interface access list), IKECFG интерфейс (если было настроено получение IKECFG адреса) для возможности удаленной диагностики С-Терра Юнит из центрального офиса;

· задайте пароль для пользователя root;

· задайте пароль для пользователя administrator локальной консоли.

Рисунок 70

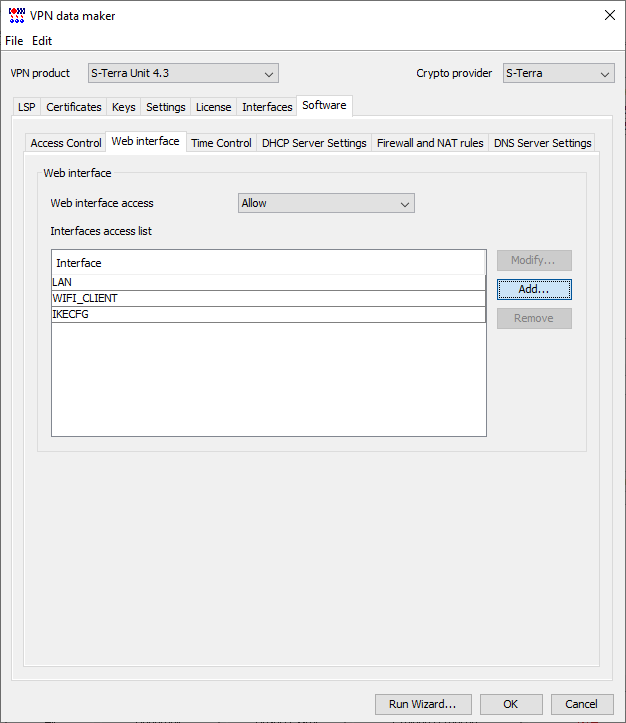

1.9. В окне VPN data maker перейдите на вкладку Software, далее к параметрам Web interface и выполните следующие действия (см. Рисунок 71):

· включите Web интерфейс (переключатель Web interface access, значение Allow);

· добавьте при помощи кнопки Add к списку разрешенных интерфейсов, на которых будет работать Web интерфейс (Web interface access list), IKECFG интерфейс для возможности удаленной диагностики С-Терра Юнит из центрального офиса.

Рисунок 71

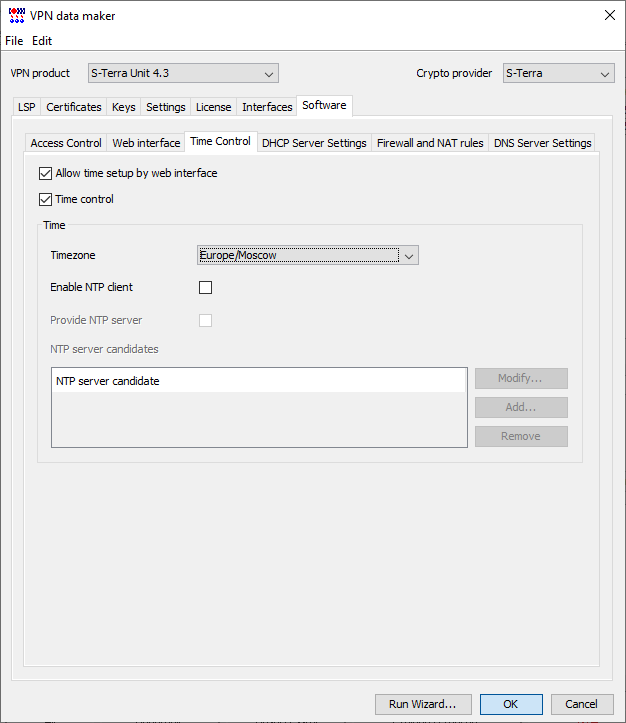

1.10.В окне VPN data maker перейдите на вкладку Software, далее к параметрам Time Control и выполните следующие действия (см. Рисунок 72):

· установите переключатель Time control;

· установите переключатель Allow time setup by web interface;

· выберите нужную временную зону (Timezone).

· нажмите кнопку OK.

Рисунок 72

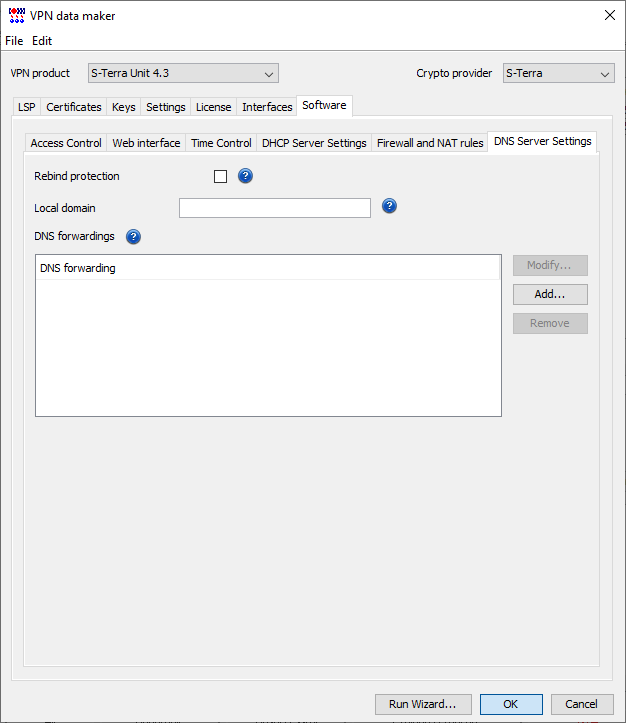

1.11.В окне VPN data maker перейдите на вкладку Software, далее к параметрам DNS Server Settings и выполните следующие действия (см. Рисунок 73):

· снимите переключатель Rebind protection;

По умолчанию, если ответы от DNS сервера находятся в диапазоне адресов, определенных в RFC 1918, то они блокируются. Чтобы такие ответы не блокировались, нужно отключить Rebind protection.

· нажмите кнопку OK.

Рисунок 73

1.12.В случае если не было настроено получение IKECFG:

1.12.1. Перейдите на вкладку Software -> Firewall and NAT rules.

1.12.2. Удалите все правила в форме Rules in iptables syntax.

В случае, если было настроено получение IKECFG адреса, удалять правила не нужно.

1.13.Завершите создание учетной записи управляемого VPN устройства, нажав на кнопку Create (см. Рисунок 74).

Рисунок 74

1. Сформируйте установочные пакеты, содержащие политику безопасности и прочие настройки, для этого выполните следующие шаги.

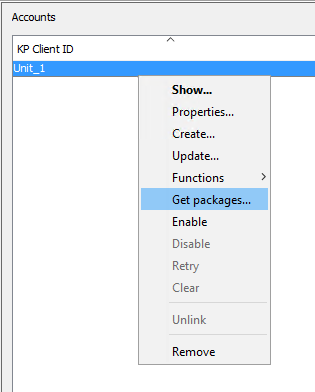

1.1. Выберите созданную учетную запись управляемого VPN устройства, нажмите на ней правой кнопкой мыши и далее Get packages (см. Рисунок 75).

Рисунок 75

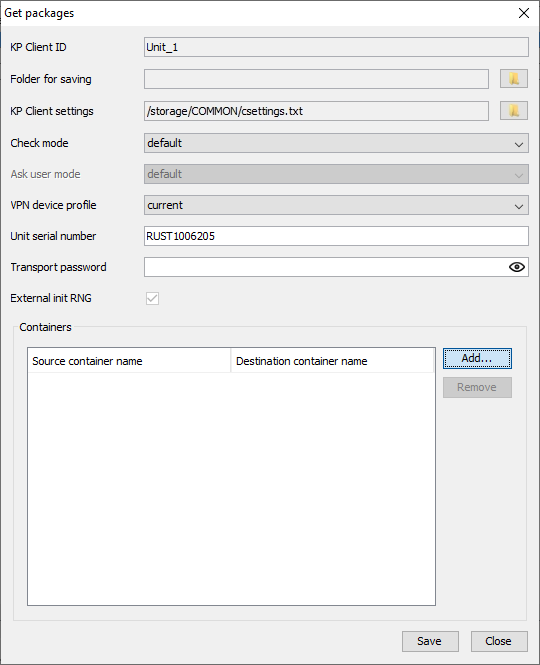

1.2. В поле Unit serial number укажите серийный номер (указан на нижней части корпуса) С-Терра Юнит (см. Рисунок 76).

Рисунок 76

1.3. В форме Containers нажмите кнопку Add, в поле Source container name выберите ранее созданный контейнер для Юнита после чего нажмите на кнопку ОК (см. Рисунок 77).

По умолчанию в установочные пакеты контейнер с закрытыми ключами не входит, его нужно добавить вручную, выбрав ранее созданный контейнер, который хранится на С-Терра КП

Рисунок 77

1.4. В поле Folder for saving выберите директорию /updates на USB Flash накопителе, в которую будут сохранены пакеты (а также прочие файлы) и нажмите кнопку Save и после сообщения об успешном сохранении нажмите Close.

1.5. В поле Transport password введите транспортный пароль для пакетов.

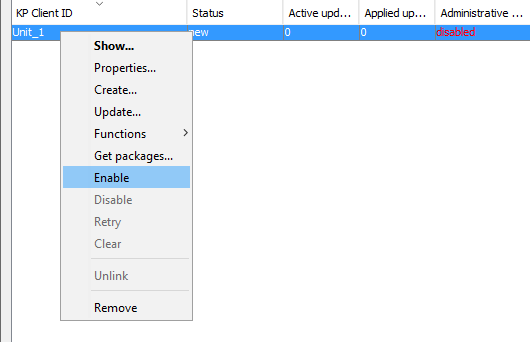

2. Включите учетную запись управляемого VPN устройства, для этого выберите ее и нажмите по ней правой кнопкой мыши и далее Enable (см. Рисунок 78).

Рисунок 78

1. Если для пакетов установлен транспортный пароль, необходимо задать его в системе. Это можно сделать с помощью команды:

administrator@STerra-Unit] set transport password

Transport password:

2. Подключите USB Flash накопитель с установочными пакетами к свободному USB разъему Юнита. Через некоторое время начнет моргать оранжевый светодиод, что свидетельствует об применении пакетов. Дождитесь, когда оранжевый мигающий светодиод погаснет.

Если загорелся красный светодиод, то это свидетельствует об ошибки применения пакетов. Подробности об ошибке можно посмотреть на USB Flash накопителе, в директории \updates\updates.log.

3. Подождите 5-7 минут и проверьте:

3.1. на Юните должен загореться зеленый светодиод, свидетельствующий об успешно построенном IPsec туннеле.

3.2. на С-Терра КП статус Юнита статус (графа Last time online) должен быть в состоянии ONLINE; в графе Last IP address online должен быть IP адрес, выданный из IKECFG пула, который задан на С-Терра Шлюз

С помощью скрипта можно в автоматическом режиме выполнить полный цикл развертывания всех остальных устройств в «С-Терра КП», с использованием созданных на предыдущем этапе vpd профилей для «С-Терра Шлюз» и/или «С-Терра Клиент».

1. Подготовьте Excel файл на основе файла с лицензиями в электронном виде, внеся в него следующие изменения:

1.1. Добавьте столбцы со следующими названиями:

1.1.1 Client_Name – столбец будет содержать имена устройств, с которыми они будут отображаться в С-Терра КП. Эти имена будут так же будет присутствовать в поле CN локальных сертификатов на устройствах. Заполнять обязательно для всех развертываемых устройств, имена должны быть уникальными.

1.1.2 WAN_IP – столбец будет содержать IP-адреса на WAN интерфейсе устройств, например, 172.16.1.3. Заполнять опционально, поддерживается только для устройств «С-Терра Шлюз» и «С-Терра Юнит».

1.1.3 WAN_Netmask – столбец будет содержать маску сети на WAN интерфейсе устройств, например, 24. Заполнять обязательно, если был задан WAN_IP.

Для устройств «С-Терра Юнит» необходимо заполнять маску в десятичном представлении с точками, например 255.255.255.0

1.1.4 LAN_IP – столбец будет содержать IP-адреса на LAN интерфейсе устройств, например, 192.168.3.1. Заполнять опционально, поддерживается только для устройств «С-Терра Шлюз» и «С-Терра Юнит».

1.1.5 LAN_Netmask – столбец будет содержать маску сети на LAN интерфейсе устройств, например, 24. Заполнять обязательно, если был задан LAN_IP.

Для устройств «С-Терра Юнит» необходимо заполнять маску в десятичном представлении с точками, например 255.255.255.0

1.1.6 Default_GW – столбец будет содержать маршруты по умолчанию, например, 172.16.1.1. Заполнять опционально, и только если был задан WAN_IP.

1.1.7 License_Number – столбец будет содержать номер лицензии, например, 1. Заполнять обязательно для всех развертываемых устройств.

1.1.8 Product_Code – столбец будет содержать код продукта, например GATE. Заполнять обязательно для всех развертываемых устройств.

1.1.9 Customer_Code – столбец будет содержать код клиента, например test. Заполнять обязательно для всех развертываемых устройств.

1.1.10 Unit_Serial_Number– столбец будет содержать серийный номер устройства. Например, RUST1234567. Заполнять обязательно, и только для устройств «С-Терра Юнит».

1.1.11 License_Code – столбец будет содержать код лицензии в формате XXXXX-XXXXX-XXXXX-XXXXX-XXXXX. Заполнять обязательно для всех развертываемых устройств.

1.1.12 Container_Password – столбец будет содержать пароль от контейнера, Заполнять опционально, поддерживается для всех развертываемых устройств.

1.1.13 Transport_Password – столбец будет содержать транспортный пароль от пакетов. Заполнять опционально, поддерживается для всех развертываемых устройств.

1.1.14 WIFI_ESSID – столбец будет содержать имя сети WIFI, к которой будет подключаться устройство. Заполнять опционально, поддерживается только для устройств «С-Терра Юнит».

1.1.15 WiFi_Password – столбец будет содержать пароль от сети WIFI, к которой будет подключаться устройство. Заполнять опционально, поддерживается только для устройств «С-Терра Юнит», если был задан WIFI_ESSID.

Если нет необходимости настраивать подключение к WiFi-сети на С-Терра Юнит – столбцы WIFI_ESSID и WiFi_Password можно не добавлять в таблицу. В таком случае обязательно отсутствие WIFI_CLIENT интерфейса в базовой VPD-конфигурации.

При следующих ситуациях значения WiFi_ESSID или WiFi_Password будут браться из базового VPD-шаблона:

· Отсутствие в таблице столбцов WiFi_ESSID или WiFi_Password.

· Наличие пустых ячеек в столбцах WiFi_ESSID или WiFi_Password.

Данные ситуации актуальны в случае, если базовый VPD-шаблон содержит интерфейс WIFI_CLIENT с указанным ESSID и паролем.

1.2. Все ячейки сконвертируйте в текстовый формат.

1.3. Данный Excel файл сохраните как clients.xlsx.

Пример такого файла (с именем example_clients.xlsx) лежит в архиве рядом со скриптом для развертывания.

1.4. При массовом развертывании «С-Терра Шлюз» имеется возможность задать FRR-конфигурации для каждого устройства. Для этого необходимо выполнить следующие действия:

1.4.1 Создайте папку frr_configs

1.4.2 Внутри созданной папки создайте файлы вида <Client_Name>.conf

<Client_Name> необходимо указывать в соответствии с данными, указанными в 1-ом столбце, файла clients.xlsx

1.4.3 В каждом файле пропишите FRR-конфигурации для каждого устройства

2. На «С-Терра КП» в любом удобном месте создайте директорию, в которую перенесите файлы clients.xlsx, скрипт deploy.ps1 и папку frr_configs. В эту же директорию перенесите созданные ранее vpd профили для «С-Терра Шлюз», «С-Терра Клиент» и «С-Терра Юнит» (или только один из них, в зависимости от типа развертываемых устройств). Vpd профиль для «С-Терра Шлюз» переименуйте в gate_base.vpd, vpd профиль для «С-Терра Клиент» переименуйте в client_base.vpd, vpd профиль для «С-Терра Юнит» переименуйте в unit_base.vpd

3. В тексте скрипта актуализируйте реквизиты доступа (адрес, имя пользователя и пароль) к консоли «С-Терра КП» в следующих переменных:

$kp_address = "127.0.0.1"

$kp_username = "administrator"

$kp_password = "12345678"

Дополнительно, отредактируйте значения полей DN для локального сертификата развертываемых устройств в этой строке (значение CN задавать не нужно, оно будет автоматически подставлено из столбца Client_Name в файле clients.xlsx):

$DN = "C=RU, O=S-Terra CSP, OU=RnD, CN="

4. Запустите консоль PowerShell от имени администратора.

5. Перейдите в директорию со скриптом.

6. Разрешите выполнение скриптов в PowerShell (только для данной сессии PowerShell):

Set-ExecutionPolicy Unrestricted -Scope Process -F

7. Выполните скрипт следующей командой:

. .\deploy.ps1

При этом создаются необходимые директории и считывается содержимое файла clients.xlsx.

Если уже был запущен скрипт, но требуется изменить базовый VPD профиль, необходимо предварительно удалить все файлы, папки и аккаунты, созданные скриптом. Затем следует запустить процесс массового развертывания заново.

8. Выполните функцию для первого этапа развертывания:

deploy_stage_1

На этом этапе создаются отдельные файлы лицензий и сетевых настроек, генерируются и отправляются запросы на локальный сертификат для каждого из развертываемых устройств.

9. Если на УЦ настроена политика выдачи сертификатов в ручном режиме, то подтвердите выдачу всех запрошенных сертификатов, перед тем как перейти к следующему шагу.

10. Выполните функцию для второго этапа развертывания:

deploy_stage_2

На этом этапе скачиваются выпущенные сертификаты, создаются vpd профили для каждого из развертываемых устройств с заменой локального сертификата, контейнера, лицензии и сетевых настроек. На основе созданных vpd профилей регистрируются аккаунты в «С-Терра КП».

11. Выполните функцию для третьего этапа развертывания:

deploy_stage_3

На данном этапе создаются установочные пакеты.

В зависимости от быстродействия сервера «С-Терра КП», не всегда может выполняться функция генерации установочных пакетов сразу после создания аккаунта устройства, тогда в консоль будет выдано предупреждение, например:

Creating setup packages for Clone1

Account not found

В таком случае следует выполнить функцию deploy_stage_3 еще раз.

Созданные установочные пакеты находятся в директории setup_packages.

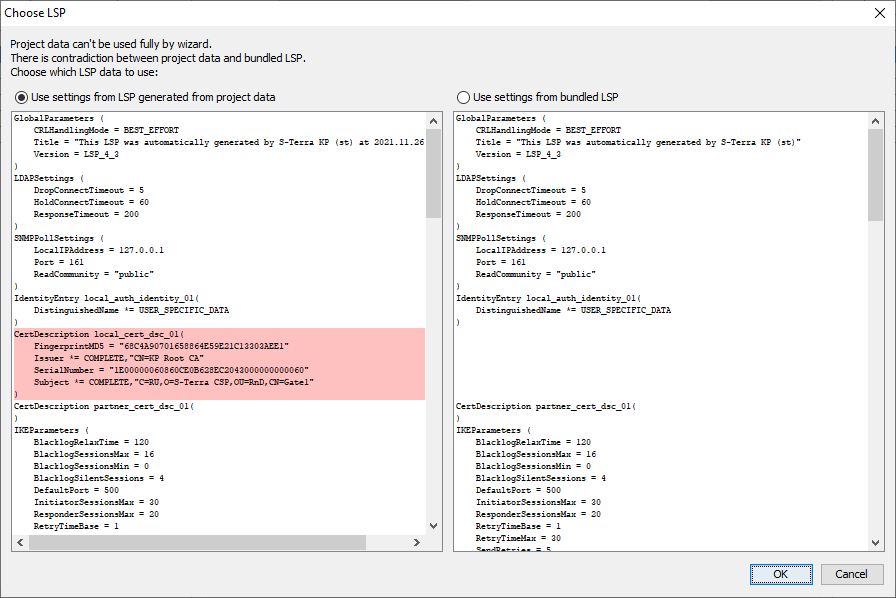

Во время выполнения самого первого обновления устройств, развернутых описанным в этом сценарии методом, при запуске визарда в окне ‘VPN data maker’ будет показано предупреждение о расхождении в LSP конфигурации (см. Рисунок 79)

Рисунок 79

Необходимо выбрать вариант “Use settings from LSP generated from project data” и далее работать с VPN визардом как обычно.

1. Конфигурация LSP:

GlobalParameters (

CRLHandlingMode = BEST_EFFORT

Title = "This LSP was automatically generated by S-Terra KP (st)"

Version = LSP_4_3

)

LDAPSettings (

DropConnectTimeout = 5

HoldConnectTimeout = 60

ResponseTimeout = 200

)

SNMPPollSettings (

LocalIPAddress = 127.0.0.1

Port = 161

ReadCommunity = "public"

)

IdentityEntry local_auth_identity_01(

DistinguishedName *= CertDescription (

Subject *= COMPLETE,"C=RU,O=S-Terra CSP,OU=RnD,CN=Hub1"

)

)

CertDescription local_cert_dsc_01(

FingerprintMD5 = "33FE556666575AD6C3CE7B62B91DB92E"

Issuer *= COMPLETE,"CN=KP Root CA"

SerialNumber = "1E00000002C3CBDBAAB10CAC9D000000000002"

Subject *= COMPLETE,"C=RU,O=S-Terra CSP,OU=RnD,CN=Hub1"

)

CertDescription partner_cert_dsc_01(

)

IKEParameters (

BlacklogRelaxTime = 120

BlacklogSessionsMax = 16

BlacklogSessionsMin = 0

BlacklogSilentSessions = 4

DefaultPort = 500

InitiatorSessionsMax = 30

ResponderSessionsMax = 20

RetryTimeBase = 1

RetryTimeMax = 30

SendRetries = 5

SessionTimeMax = 60

)

AuthMethodGOSTSign auth_method_01(

LocalCredential = local_cert_dsc_01

LocalID = local_auth_identity_01

RemoteCredential *= partner_cert_dsc_01

SendCertMode = ALWAYS

SendRequestMode = ALWAYS

)

IKETransform ike_trf_01(

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

GroupID *= VKO2_1B

HashAlg *= "GR341112_256TC26-65128"

LifetimeSeconds = 28800

NoSmoothRekeying = FALSE

)

IKETransform ike_trf_02(

CipherAlg *= "GR341215K-K256-CFB-65528"

GroupID *= VKO2_1B

HashAlg *= "GR341112_256TC26-65128"

LifetimeSeconds = 28800

NoSmoothRekeying = FALSE

)

IKETransform ike_trf_03(

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

GroupID *= VKO_1B

HashAlg *= "GR341194CPRO1-65534"

LifetimeSeconds = 28800

NoSmoothRekeying = FALSE

)

IKETransform ike_trf_04(

CipherAlg *= "G2814789CPRO1-K256-CBC-65534"

GroupID *= MODP_1536

HashAlg *= "GR341194CPRO1-65534"

LifetimeSeconds = 28800

NoSmoothRekeying = FALSE

)

ESPTransform esp_trf_01(

CipherAlg *= "G2814789CPRO2-K288-CNTMAC-253"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_01(

Transform = esp_trf_01

)

ESPTransform esp_trf_02(

CipherAlg *= "GR341215K-K352-MGM-251"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_02(

Transform = esp_trf_02

)

ESPTransform esp_trf_03(

CipherAlg *= "G2814789CPRO1-K256-CBC-254"

IntegrityAlg *= "GR341194CPRO1-H96-HMAC-65534"

LifetimeKilobytes = 4608000

LifetimeSeconds = 3600

)

ESPProposal esp_proposal_03(

Transform = esp_trf_03

)

AddressPool address_pool_01(

IPAddresses *= 192.168.255.1..192.168.255.254

NoProxyARP = FALSE

)

IKERule ike_rule_01(

DPDIdleDuration = 60

DPDResponseDuration = 5

DPDRetries = 3

DoNotUseDPD = FALSE

IKECFGBindToPeerAddress = FALSE

IKECFGPool *= address_pool_01

IKELocalIPFilter *= 172.16.100.3

MainModeAuthMethod *= auth_method_01

Transform *= ike_trf_01,ike_trf_02,ike_trf_03,ike_trf_04

)

IKERule ike_rule_02(

DPDIdleDuration = 60

DPDResponseDuration = 5

DPDRetries = 3

DoNotUseDPD = FALSE

IKECFGBindToPeerAddress = FALSE

IKELocalIPFilter *= 172.16.100.2

MainModeAuthMethod *= auth_method_01

Transform *= ike_trf_01,ike_trf_02,ike_trf_03,ike_trf_04

)

IPsecAction ipsec_action_01(

ContainedProposals *= (esp_proposal_01),(esp_proposal_02),(esp_proposal_03)

GroupID *= NO_PFS

IKERule = ike_rule_01

NoDeadConnectionHistory = TRUE

TunnelingParameters *= TunnelEntry (

Assemble = FALSE

DFHandling = COPY

LocalIPAddress = 172.16.100.3

ReRoute = FALSE

TCPEncapsulation = FALSE

)

)

IPsecAction ipsec_action_02(

ContainedProposals *= (esp_proposal_01),(esp_proposal_02),(esp_proposal_03)

GroupID *= NO_PFS

IKERule = ike_rule_02

TunnelingParameters *= TunnelEntry (

Assemble = FALSE

DFHandling = COPY

LocalIPAddress = 172.16.100.2

ReRoute = FALSE

TCPEncapsulation = FALSE

)

)

FilterChain filter_chain_ipsec_01(

Filters *= Filter (

Action = PASS

LogEventID = "ike_autopass_action_01"

PacketType *= LOCAL_UNICAST,LOCAL_MISDIRECTED

ProtocolID *= 17

SourcePort *= 500, 4500

),Filter (

Action = PASS

LogEventID = "pass_action_04"

)

)

NetworkInterface (

IPsecPolicy = filter_chain_ipsec_01

)

FilterChain filter_chain_ipsec_02(

Filters *= Filter (

Action = PASS

LogEventID = "ike_autopass_action_02"

PacketType *= LOCAL_UNICAST,LOCAL_MISDIRECTED

ProtocolID *= 17

SourcePort *= 500, 4500

),Filter (

Action = PASS

SourceIP *= 192.168.100.100

DestinationIP *= 192.168.255.0/24

ExtendedAction = ipsec<sa=ipsec_action_01>

LogEventID = "ipsec_action_01"

),Filter (

Action = PASS

SourceIP *= 192.168.100.100

DestinationIP *= 0.0.0.0/0

ExtendedAction = ipsec<sa=ipsec_action_02>

LogEventID = "ipsec_action_02"

),Filter (

Action = PASS

LogEventID = "pass_action_03"

)

)

NetworkInterface (

IPsecPolicy = filter_chain_ipsec_02

LogicalName = "GigabitEthernet0/0"

)