Внимание! |

В данном разделе рассматривается вариант установки Удостоверяющего Центра на базе MSCA и С-Терра КП на одном компьютере. Это необязательное условие, Удостоверяющий Центр может быть установлен на другом компьютере. Для выпуска сертификатов для VPN устройств может быть использован любой Удостоверяющий Центр, не только MSCA. При использовании Удостоверяющего центра на базе MSCA у администратора появляется дополнительная возможность по удаленному взаимодействию с Удостоверяющим Центром непосредственно из консоли С-Терра КП. |

Запустите «КриптоПро CSP» и установите ключевой считыватель Реестр для хранения контейнера с секретным ключом СА сертификата.

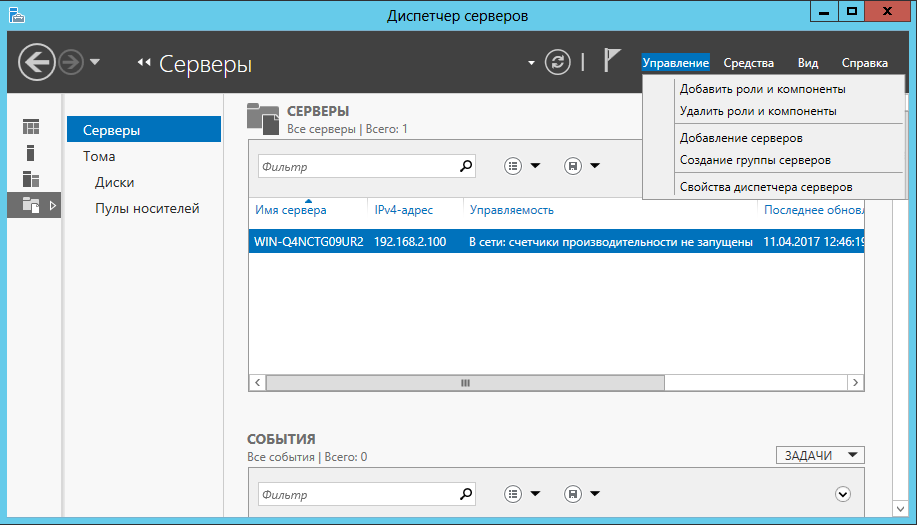

Для установки Удостоверяющего Центра Microsoft Certification Authority запустите Диспетчер серверов – Управление – Добавить роли и компоненты. Пройдите по шагам мастера и инсталлируйте Веб-сервер (IIS).

Затем, выполните установку Службы сертификации Active Directory, которую опишем подробнее для MS Windows Server 2012 (2016). Описание установки необходимых сервисов для MS Windows Server 2008 приведено в Приложении.

Шаг 1: Запустите Диспетчер серверов – Управление – Добавить роли и компоненты.

Рисунок 77

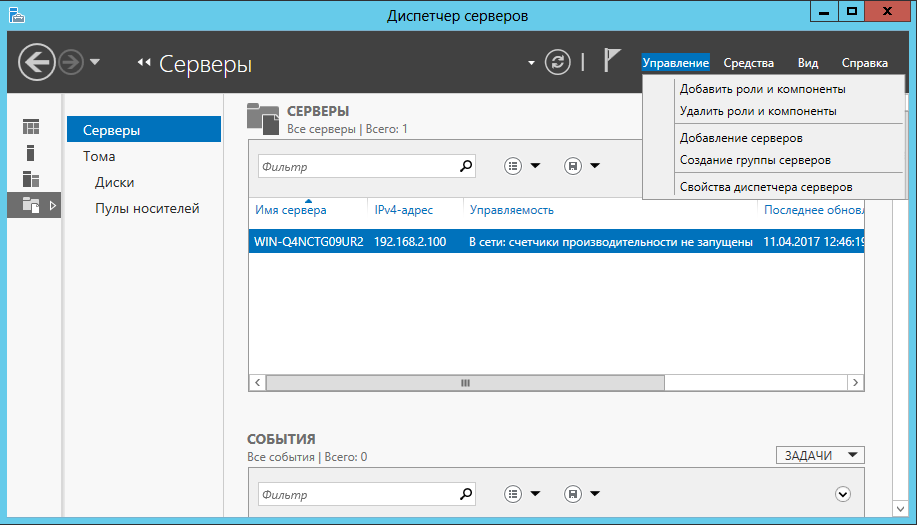

Шаг 2: В окне Мастера добавления ролей нажмите Далее.

Рисунок 78

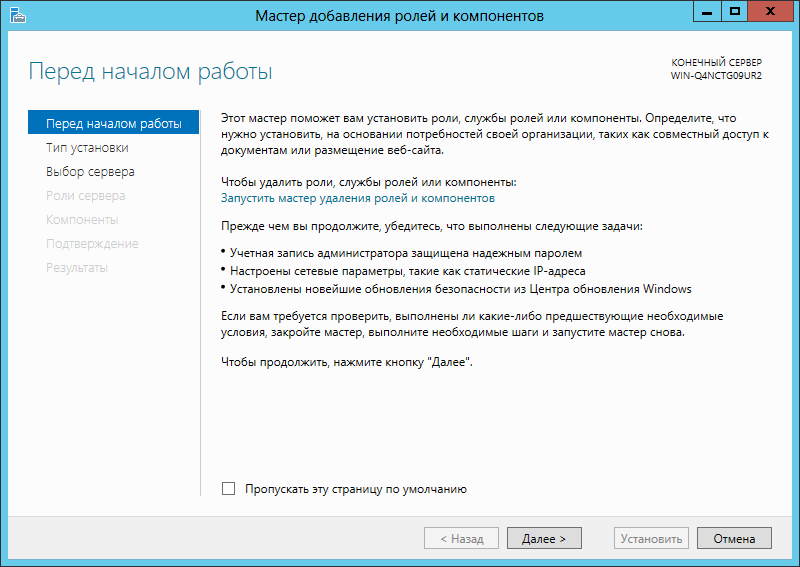

Шаг 3: Выберите тип установки – Установка ролей или компонентов и нажмите Далее.

Рисунок 79

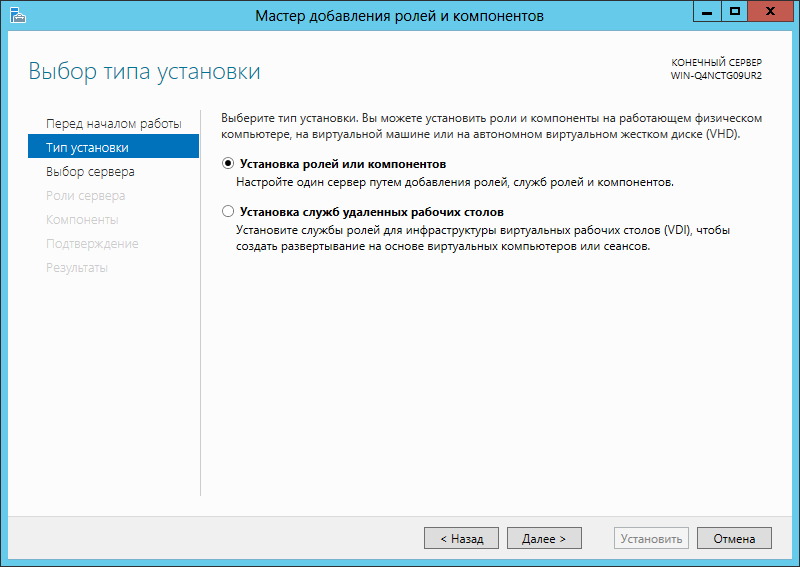

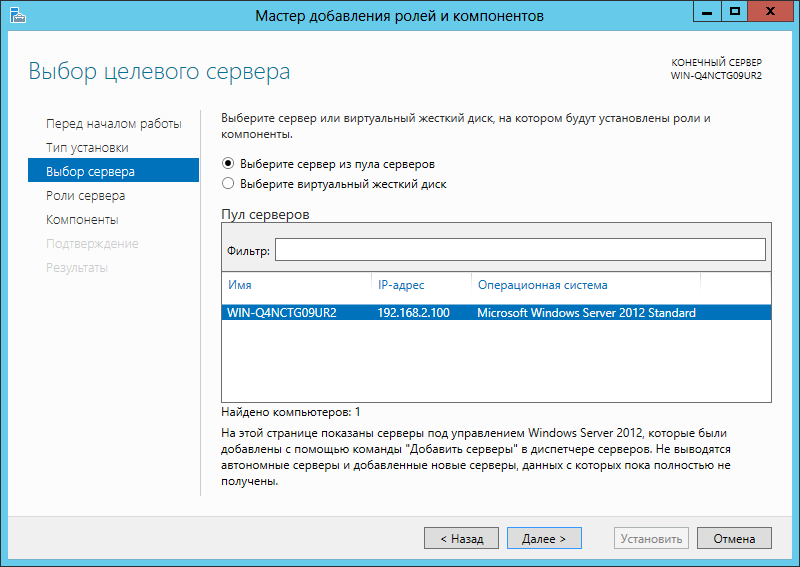

Шаг 4: В окне выбора целевого сервера нажмите Далее, если выбран единственный добавленный в диспетчере сервер.

Рисунок 80

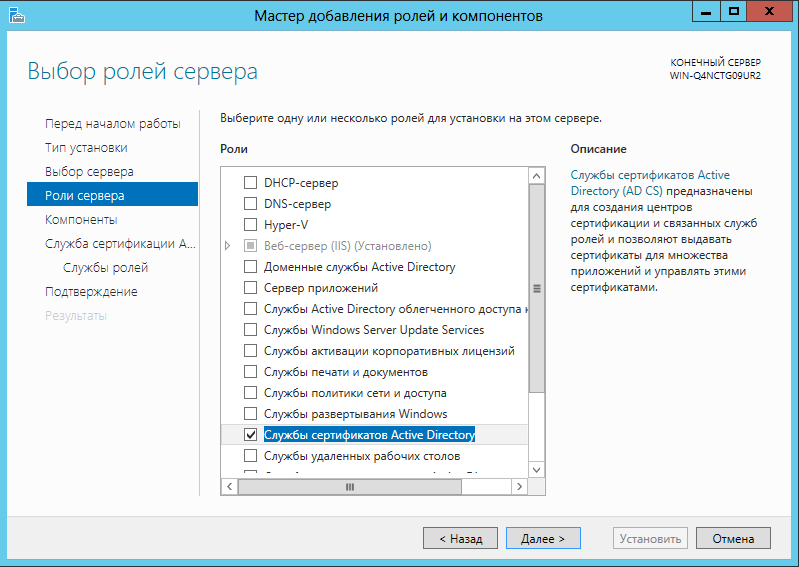

Шаг 5: В следующем окне выберите роль – Службы сертификатов Active Directory и нажмите Далее.

Рисунок 81

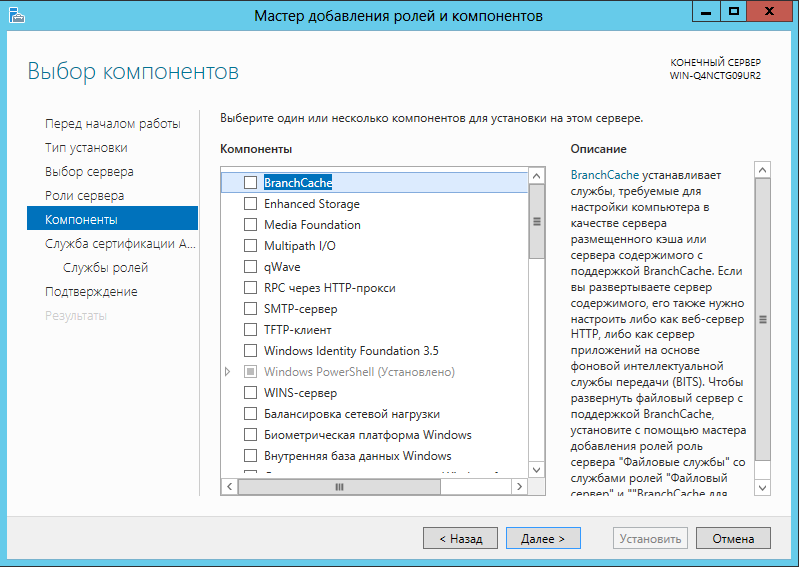

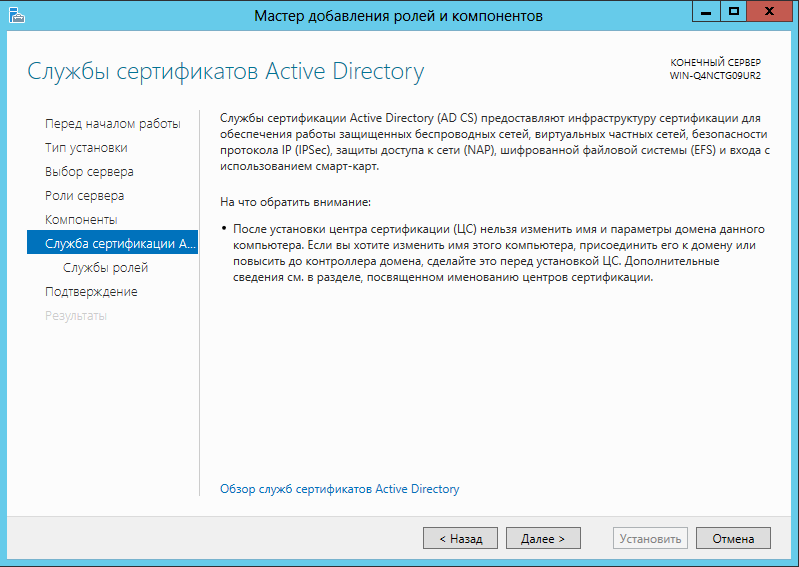

Шаг 6: Пропустите шаг добавления компонентов, а также информацию о службе сертификатов, нажав Далее.

Рисунок 82

Рисунок 83

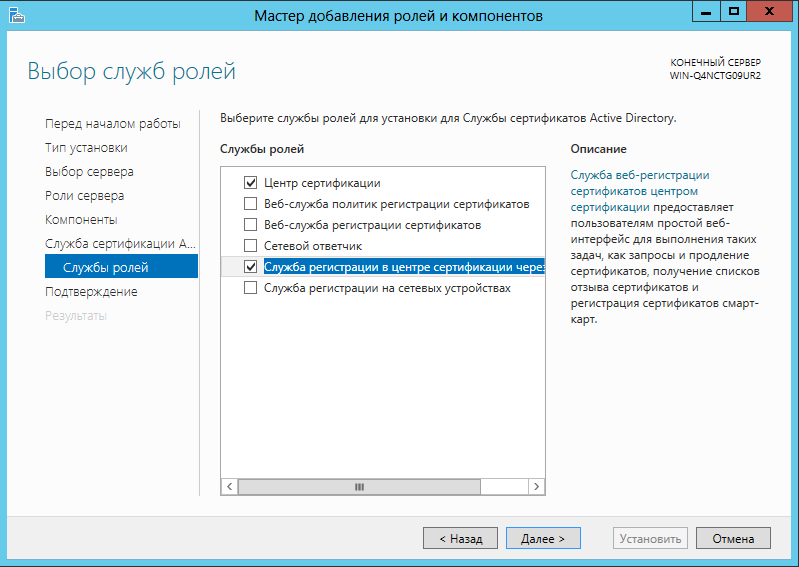

Шаг 7: Выберите службы ролей для установки – Центр сертификации и Служба регистрации в центре сертификации через Интернет, нажмите Далее.

Рисунок 84

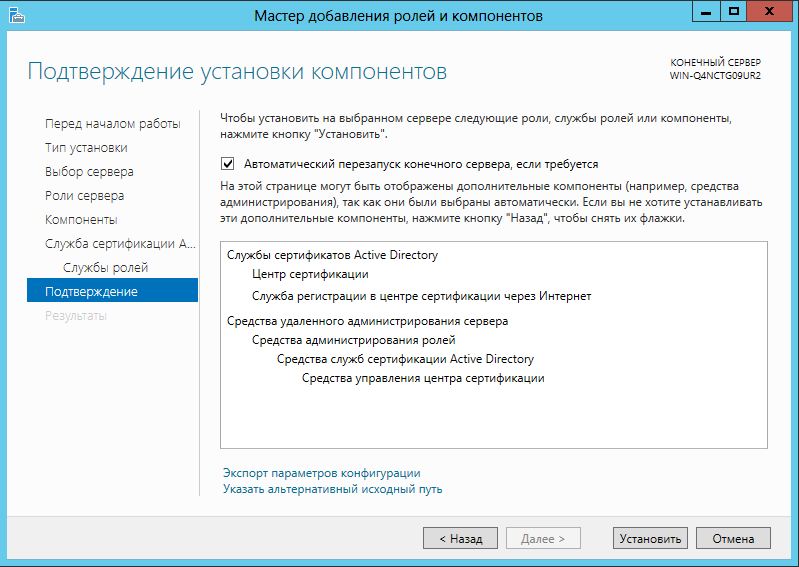

Шаг 8: В окне подтверждения установки компонентов отметьте флажком пункт Автоматический перезапуск конечного сервера и нажмите Установить для подтверждения добавления следующих ролей:

• Службы сертификатов Active Directory

Центр сертификации

Служба регистрации в центре сертификации через интернет

• Средства удалённого администрирования сервера

Средства администрирования ролей

Средства служб сертификации Active Directory

Средства управления центра сертификации

Обратите

внимание, что добавление компонентов Средств

удалённого администрирования сервера происходит автоматически.

Рисунок 85

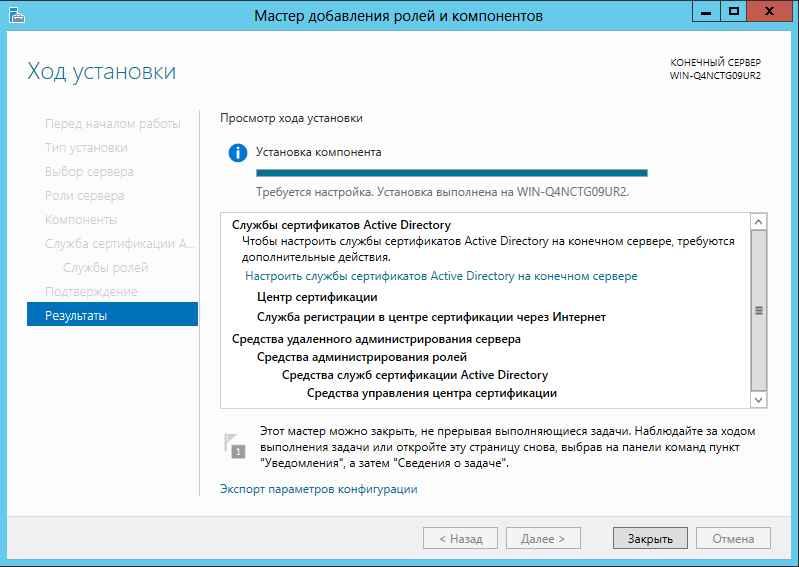

Шаг 9: После завершения установки необходимо настроить службы сертификатов – нажмите на ссылку Настроить службы сертификатов Active Directory на конечном сервере.

Рисунок 86

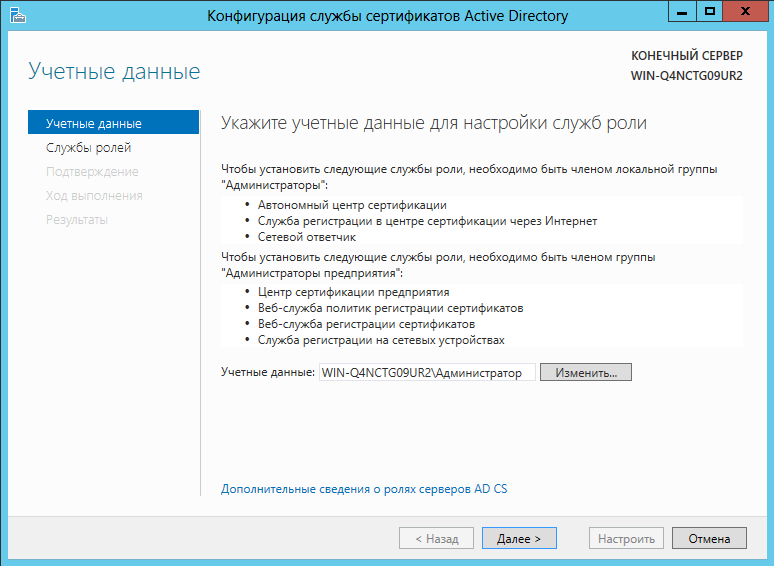

Шаг 10: В открывшемся окне нажмите Далее.

Рисунок 87

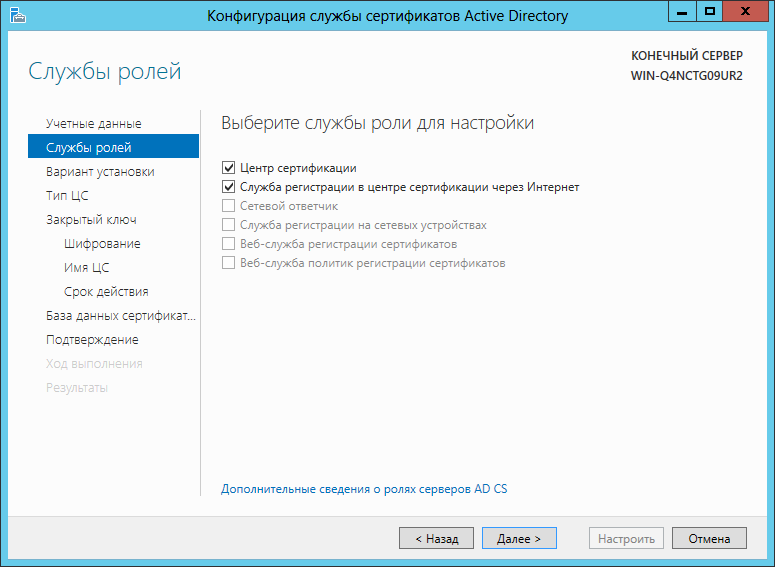

Шаг 11: Отметьте флажком установленные ранее службы для настройки и нажмите Далее.

Рисунок 88

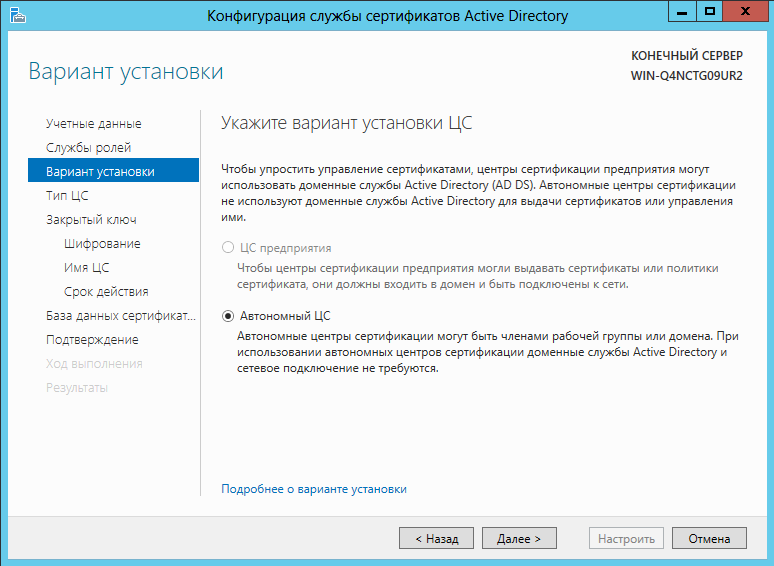

Шаг 12: Вариант установки – Автономный ЦС, нажмите Далее.

Рисунок 89

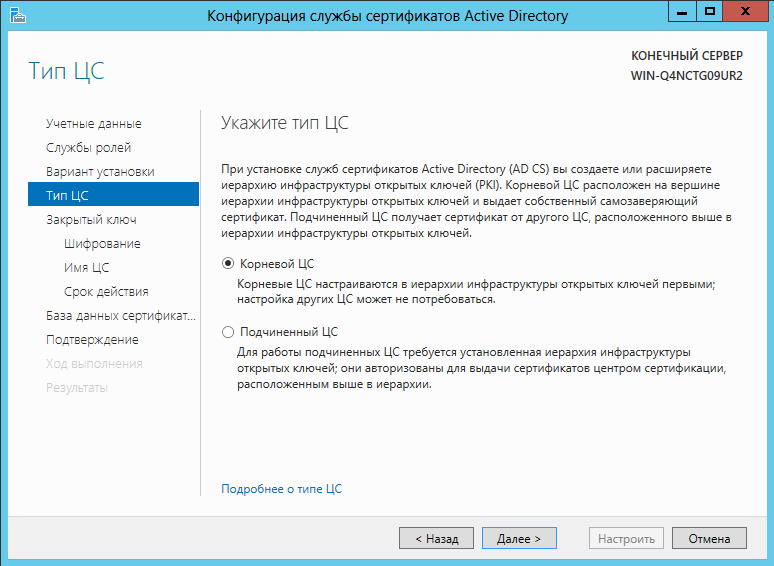

Шаг 13: Поставьте переключатель в положение Корневой ЦС и нажмите Далее.

Рисунок 90

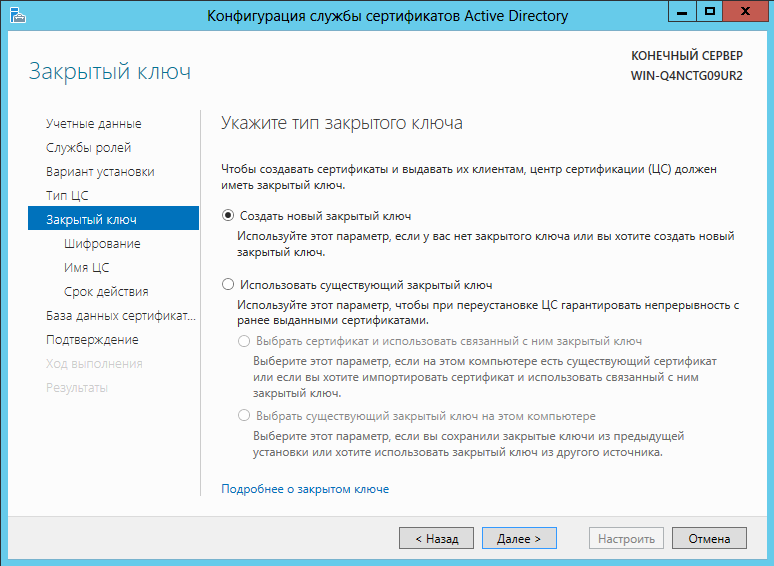

Шаг 14: Поставьте переключатель в положение Создать новый закрытый ключ, нажмите Далее.

Рисунок 91

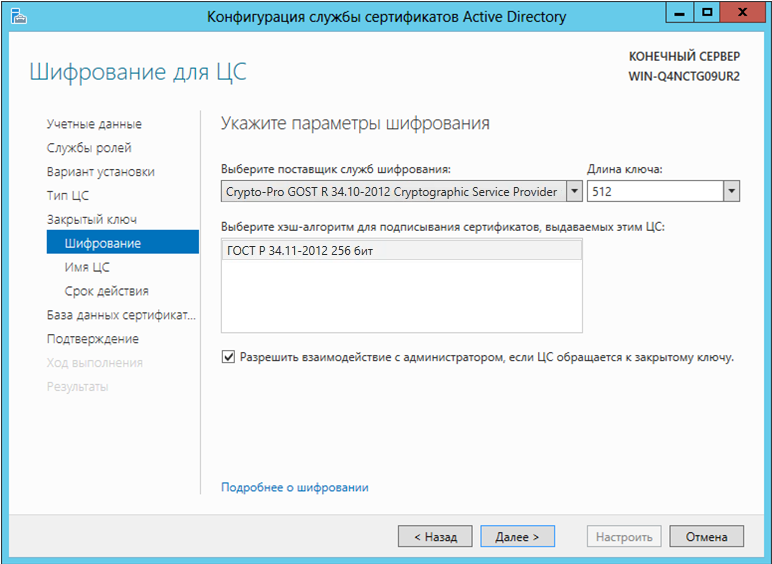

Шаг 15: Выберите криптопровайдера Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider и установите флажок Разрешить взаимодействие с администратором, если ЦС обращается к закрытому ключу, нажмите Далее.

Рисунок 92

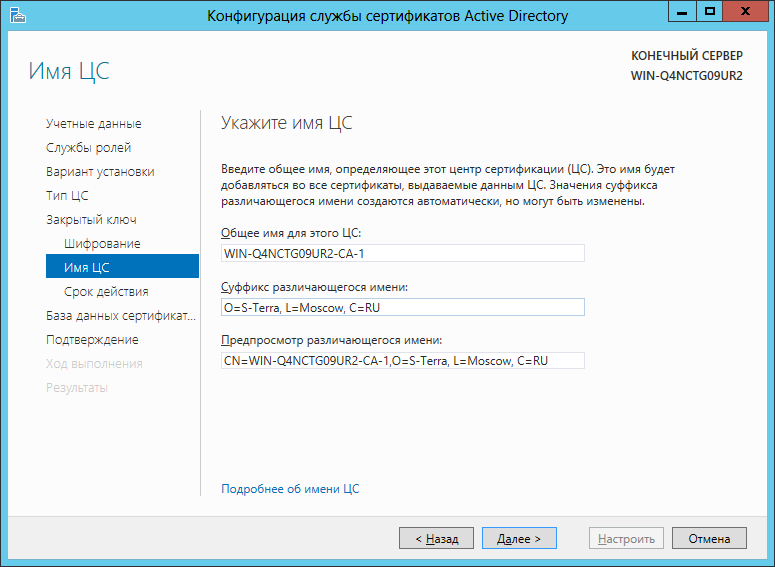

Шаг 16: Заполните поля для CA сертификата и нажмите Далее.

Рисунок 931

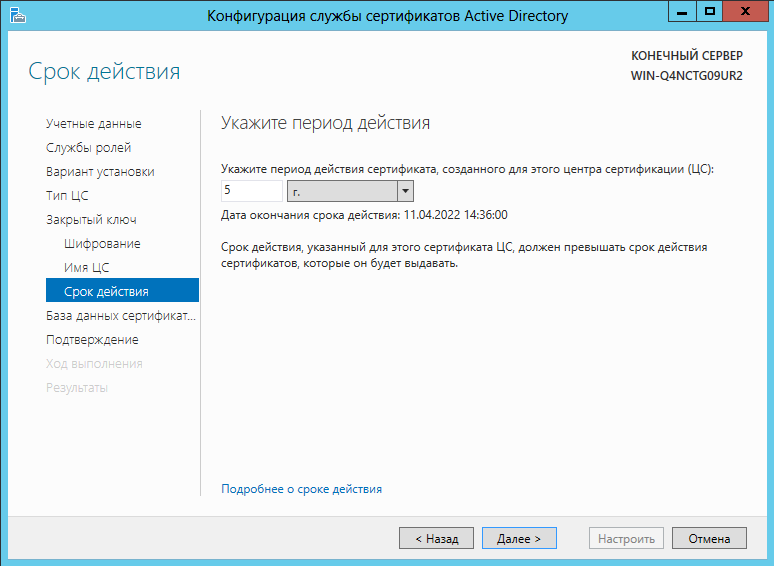

Шаг 17: Укажите период действия для сертификата.

Рисунок 94

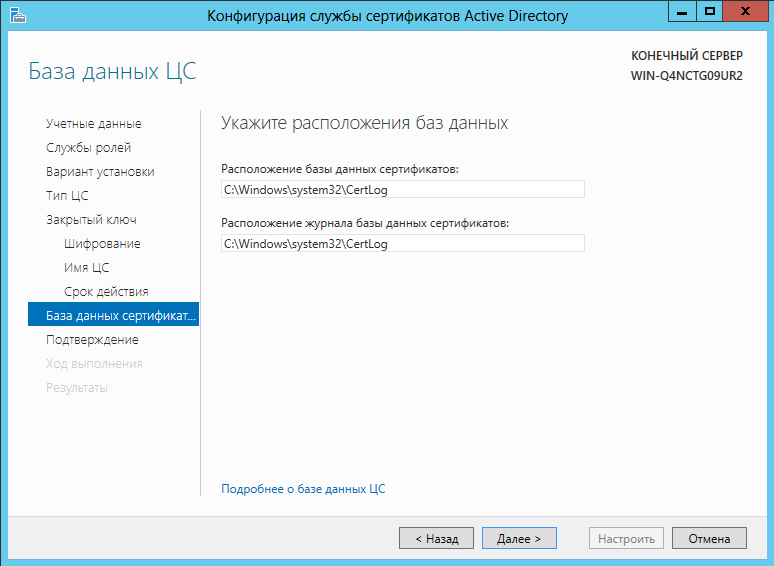

Шаг 18: В окне с указанием о размещении хранилища оставьте значения по умолчанию и нажмите Далее.

Рисунок 95

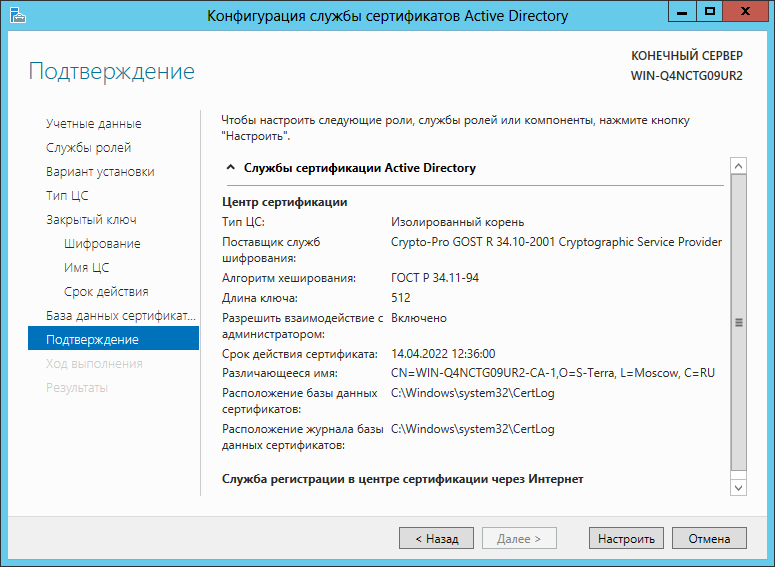

Шаг 19: Нажмите кнопку Настроить.

Рисунок 96

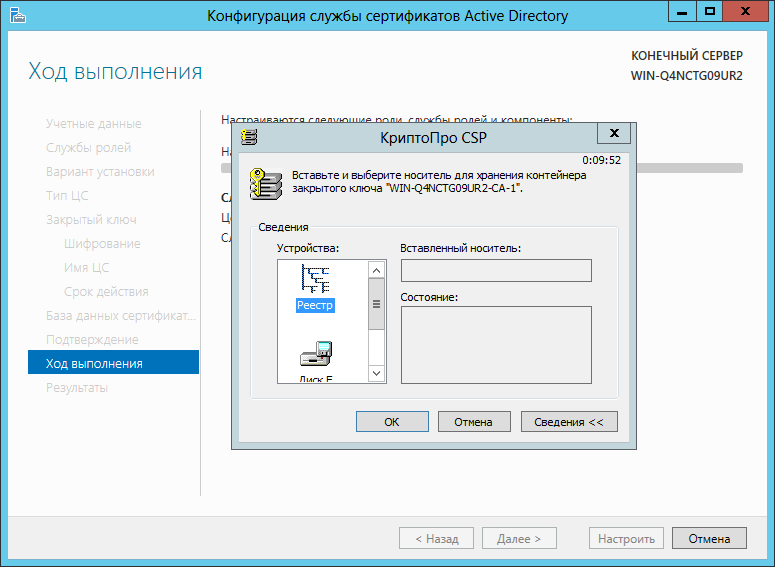

Шаг 20: Выберите ключевой носитель Реестр, куда будет записан контейнер с секретным ключом для CA сертификата, нажмите кнопку ОК.

Рисунок 97

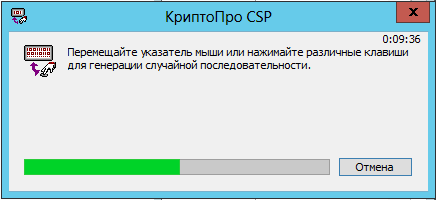

Шаг 21: Подвигайте мышкой или понажимайте клавиши, пока происходит создание ключевой пары.

Рисунок 98

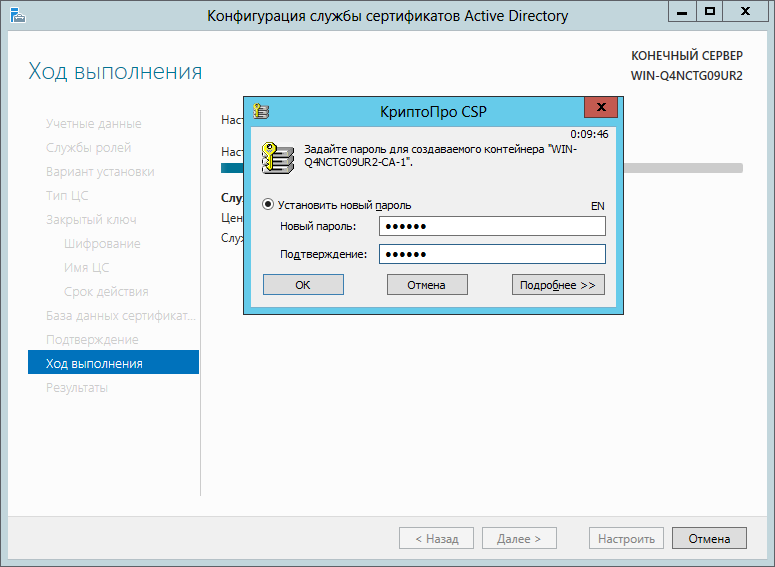

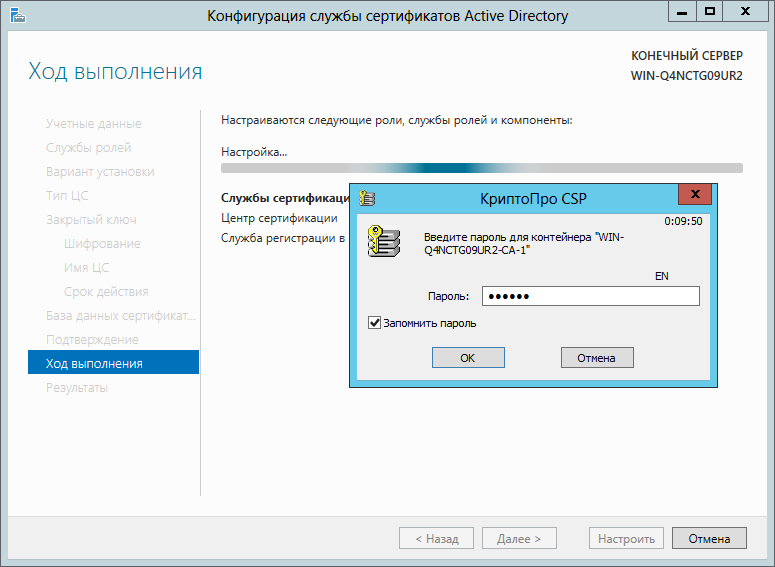

Шаг 22: Задайте пароль к созданному контейнеру.

Рисунок 99

Шаг 23: Укажите пароль к созданному контейнеру и отметьте флажком пункт Запомнить пароль.

Рисунок 100

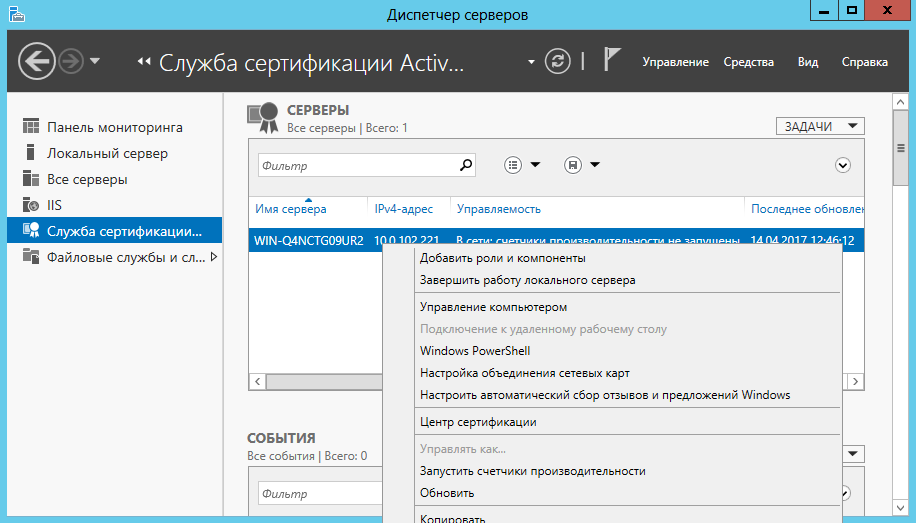

Шаг 24: Установка Удостоверяющего Центра завершена. Для автоматического создания подписываемых сертификатов по запросу проведите некоторые настройки Удостоверяющего Центра. Перейдите в Диспетчер серверов – Служба сертификации и в контекстном меню выберите Центр сертификации.

Рисунок 101

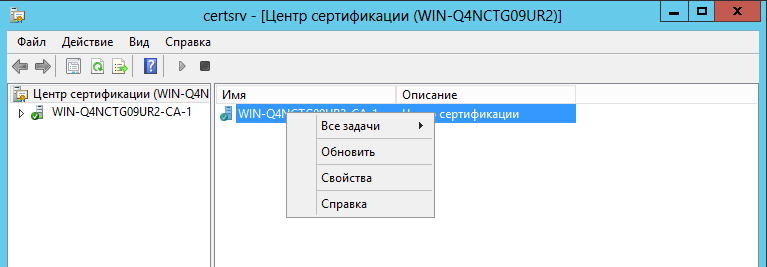

Шаг 25: В открывшемся окне выделите центр СА и в контекстном меню выберите Свойства.

Рисунок 102

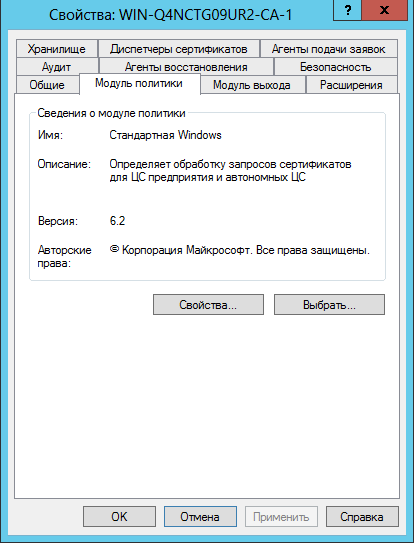

Шаг 26: В окне Свойства войдите во вкладку Модуль политики и нажмите кнопку Свойства…

Рисунок 103

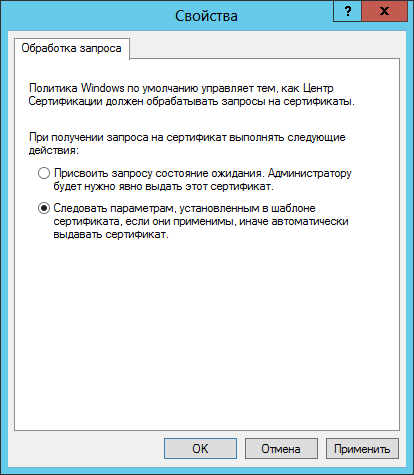

Шаг 27: В появившемся окне Свойства установите переключатель в положение Следовать параметрам… (автоматически издавать сертификат по запросу) и нажмите ОК.

Рисунок 104

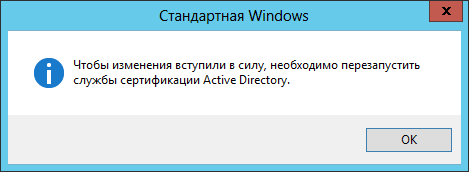

Шаг 28: Выдается предупреждение о необходимости перезапуска служб сертификации.

Рисунок 105

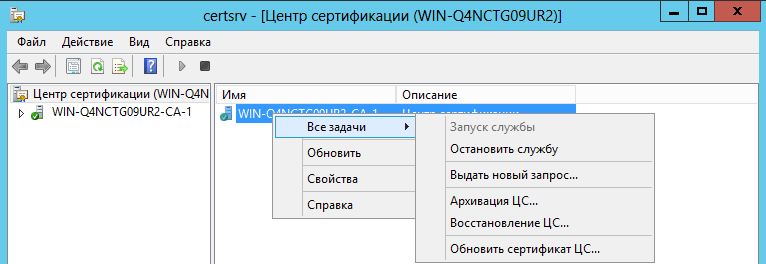

Шаг 29: В окне Центр сертификации в контекстном меню выбранного ЦС выберите предложение Все задачи – Остановить службу. После остановки сервиса выберите предложение Запуск службы.

Рисунок 106

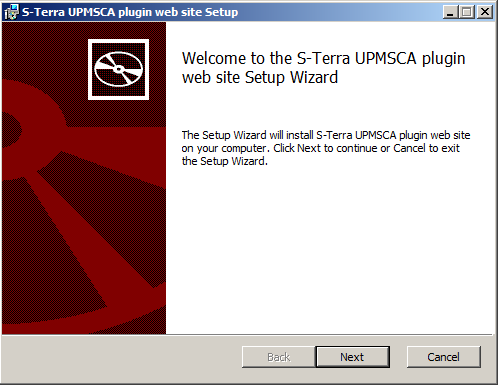

Шаг 30: На конечном этапе запустите файл Others\UPMSCA\upmsca.msi из состава дистрибутива Сервера управления. В открывшемся окне нажмите кнопку Next.

Рисунок 107

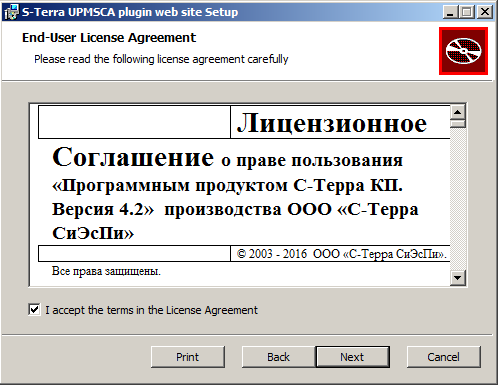

Шаг 31: Подтвердите, что принимаете условия лицензионного соглашения и нажмите кнопку Next.

Рисунок 108

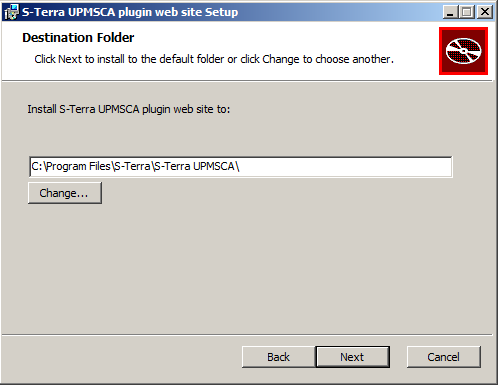

Шаг 32: Выберите директорию для установки или оставьте путь по умолчанию. Нажмите кнопку Next.

Рисунок 109

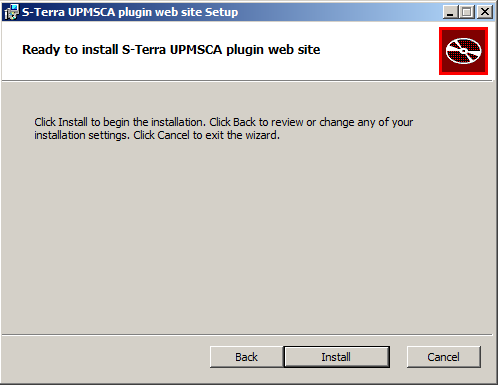

Шаг 33: Для установки плагина UPMSCA нажмите кнопку Install. По окончании установки нажмите кнопку Finish.

Рисунок 110

Шаг 34: Для отключения времени жизни пароля внутреннего пользователя upmsca1234516 (по умолчанию – 2 недели, по истечении данного срока при отправке запросов на сертификаты может возникать ошибка), запустите консоль от имени Администратора и выполните команду:

%WINDIR%\System32\wbem\WMIC.exe USERACCOUNT where name="upmsca1234516" set PasswordExpires=false

Внимание! |

Для возможности дальнейшего выбора криптопровайдера “КриптоПро CSP” в окне создания запроса на сертификат, выполните следующее: в файле System32\certsrv\ru-RU\certsgcl.inc или System32\certsrv\en-US\certsgcl.inc измените значение константы Const nMaxProvType с 25 на 99. В стандартном скрипте перечислено только 25 типов криптопровайдера. |